[BUUCTF]REVERSE——crackMe

crackMe

步骤:

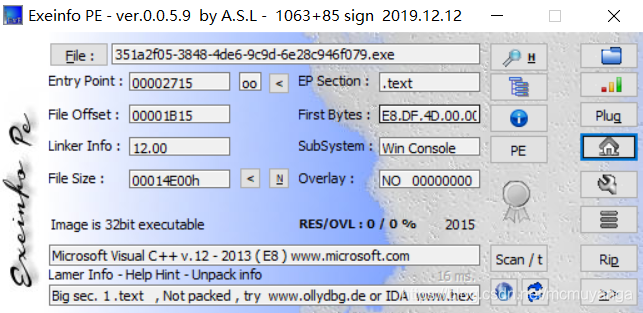

例行检查,32位程序,无壳

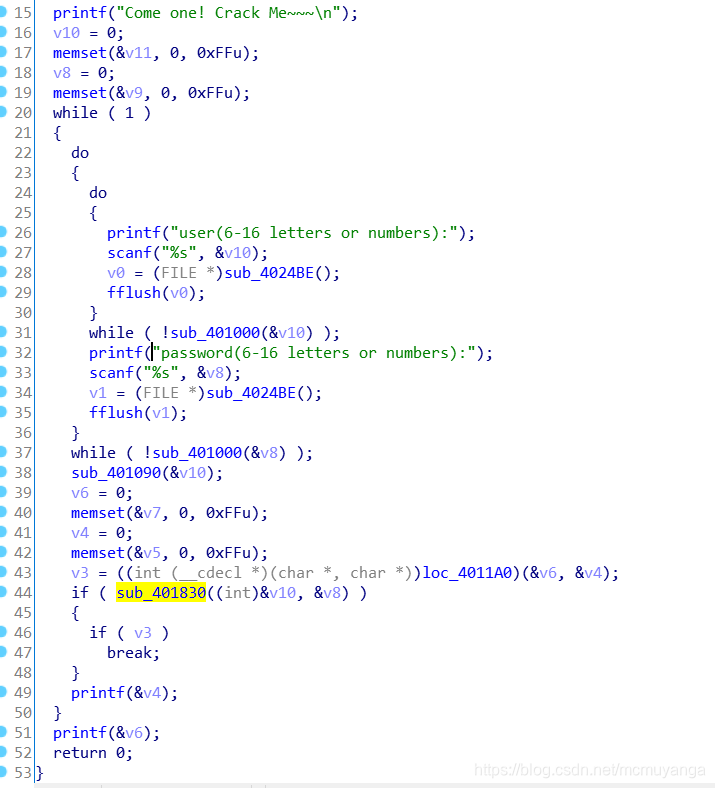

32位ida载入,已知用户名welcomebeijing,解密码,直接看main函数

可以看到程序是个死循环,只有满足sub_404830函数的条件,才能跳出循环sub_404830函数里要让sub_404830函数返回1,必须要让v13=43924,v13经过了sub_401470的变换,先看sub_401470函数

_DWORD *__usercall sub_401470@<eax>(int a1@<ebx>, _BYTE *a2, _DWORD *a3)

{

int v3; // ST28_4

int v4; // ecx

_DWORD *_EAX; // eax

int v6; // edx

int v8; // ST20_4

int v9; // eax

int v10; // edi

int v11; // ST1C_4

int v12; // edx

char v13; // di

int v14; // ST18_4

int v15; // eax

int v16; // ST14_4

int v17; // edx

char v18; // al

int v19; // ST10_4

int v20; // ecx

char _AL; // al

int v23; // ST0C_4

int v24; // eax

_DWORD *result; // eax

int v26; // edx

if ( *a2 == 'd' )

{

*a3 |= 4u;

v4 = *a3;

}

else

{

*a3 ^= 3u;

}

v3 = *a3;

if ( a2[1] == 'b' )

{

_EAX = a3;

*a3 |= 20u;

v6 = *a3;

}

else

{

*a3 &= 97u;

_EAX = (_DWORD *)*a3;

}

__asm { aam }

if ( a2[2] == 'a' )

{

*a3 |= 132u;

v9 = *a3;

}

else

{

*a3 &= 0xAu;

}

v8 = *a3;

v10 = ~(a1 >> -91);

if ( a2[3] == 'p' )

{

*a3 |= 276u;

v12 = *a3;

}

else

{

*a3 >>= 7;

}

v11 = *a3;

v13 = v10 - 1;

if ( a2[4] == 'p' )

{

*a3 |= 896u;

v15 = *a3;

}

else

{

*a3 *= 2;

}

v14 = *a3;

if ( *(_DWORD *)(*(_DWORD *)(__readfsdword(0x30u) + 24) + 12) != 2 )

{

if ( a2[5] == 'f' )

{

*a3 |= 732u;

v17 = *a3;

}

else

{

*a3 |= 0x21u;

}

v16 = *a3;

}

if ( a2[5] == 's' )

{

*a3 |= 2564u;

v18 = (char)a3;

v20 = *a3;

}

else

{

v18 = (char)a3;

*a3 ^= 0x1ADu;

}

v19 = *a3;

_AL = v18 - v13;

__asm { daa }

if ( a2[6] == 'e' )

{

*a3 |= 8976u;

v24 = *a3;

}

else

{

*a3 |= 0x4Au;

}

v23 = *a3;

if ( a2[7] == 'c' )

{

result = a3;

*a3 |= 35344u;

v26 = *a3;

}

else

{

*a3 &= 931u;

result = (_DWORD *)*a3;

}

return result;

}

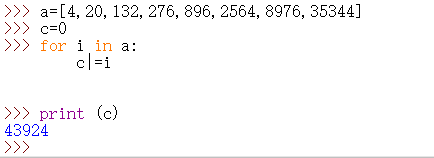

经过计算得知,a2必须要满足所有条件才会返回43924

此时a2数组里的值是[100, 98, 97, 112, 112, 115, 101, 99] -->(dbappsec)

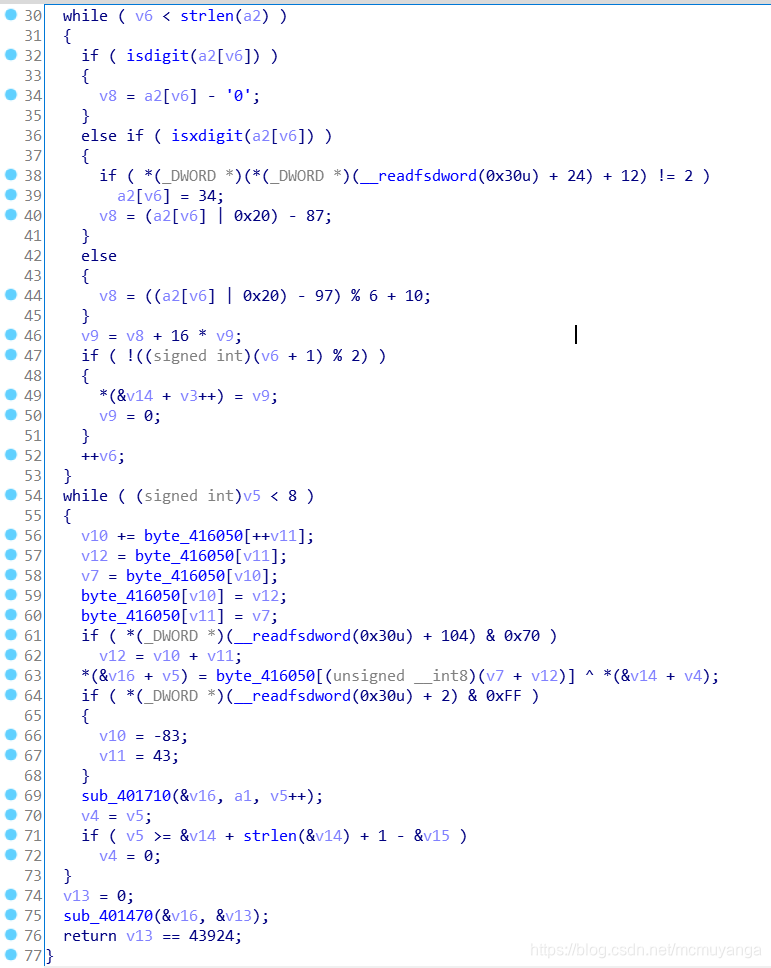

- sub_401470函数分析结束,返回到sub_401830函数

v16就是我们刚刚在sub_401470函数里得到的a2=[100, 98, 97, 112, 112, 115, 101, 99]

可以看到v16的值主要是在第63行赋予的,byte_416050是通过与变换后的密码异或得到v16,我们得要知道byte_416050里的值,静态分析点进去全是问号,动调看一下里面的值

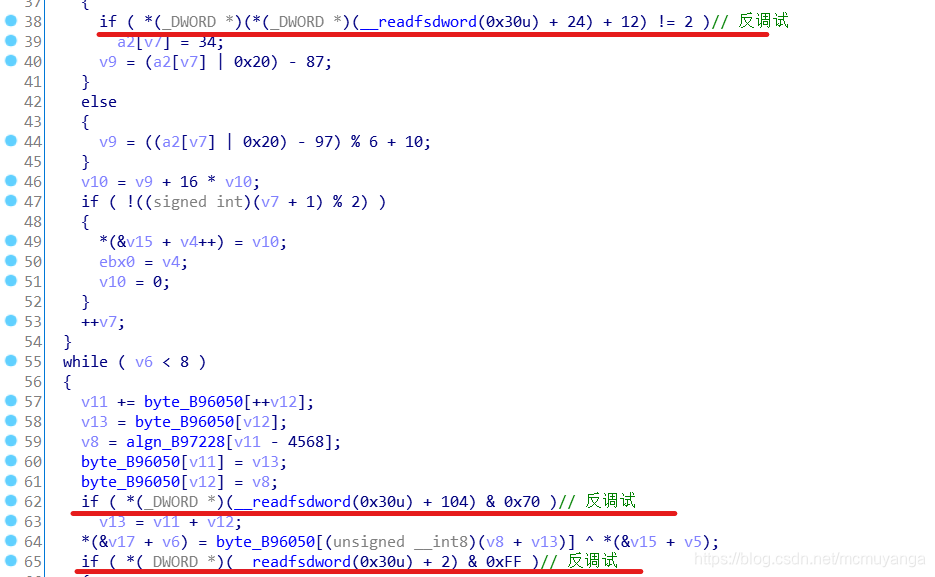

调了半天没找到里面的值,原来这里有反调试语句,关于反调试具体的看下面给的文章链接

https://www.cnblogs.com/Crisczy/p/7575521.html

https://www.cnblogs.com/15157737693zsp/p/4663339.html

https://blog.csdn.net/a709046532/article/details/108323936

这边有3条反调试语句

其实就是寻找PEB结构体中的特定字段来判断是否处于被调试的状态

if ( *(_DWORD *)(*(_DWORD *)(__readfsdword(0x30u) + 24) + 12) != 2 )-->Flags字段

if ( *(_DWORD *)(__readfsdword(0x30u) + 104) & 0x70 ) --------------->NtGlobalFlag字段

if ( *(_DWORD *)(__readfsdword(0x30u) + 2) & 0xFF ) ------------------>BeingDebugged字段

为了能够成功动调程序,我们需要进行反反调试,绕过反调试代码执行函数的正常逻辑。

上述的链接3中给出几个比较常见的手段:

- 动调时手动修改代码,比如汇编下把jz改成jmp/jnz,我改成了jnz,机器码是74改成75

- 使用插件ScyllaHide了(https://github.com/x64dbg/ScyllaHide/)

绕过反动调后能够得到byte_416050 = [0x2a,0xd7,0x92,0xe9,0x53,0xe2,0xc4,0xcd],具体的绕过过程看上述的链接3

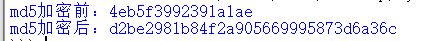

exp

import hashlib

box = [0x2a,0xd7,0x92,0xe9,0x53,0xe2,0xc4,0xcd]

a =[100,98,97,112,112,115,101,99]

flag=""

for i in range(8):

flag+=(hex(a[i]^box[i])[2:])

print ('md5加密前:'+flag)

m = hashlib.md5()

b = flag.encode(encoding='utf-8')

m.update(b)

flag = m.hexdigest()

print ('md5加密后:'+flag)

flag{d2be2981b84f2a905669995873d6a36c}

[BUUCTF]REVERSE——crackMe的更多相关文章

- [BUUCTF]REVERSE——[ACTF新生赛2020]Oruga

[ACTF新生赛2020]Oruga 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索字符串,根据提示来到关键函数 14行~18行就是让字符串的前5位是 actf{ ,sub_78A( ...

- [BUUCTF]REVERSE——firmware

firmware 附件 步骤: 检查文件没有看出什么,ida载入一堆乱码,看了其他师傅的wp才知道要先binwalk对文件进行提取 120200.squashfs这是一个linux的压缩文件 我们需要 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]Cr0ssfun

[WUSTCTF2020]Cr0ssfun 附件 步骤: 例行检查,无壳儿,64位程序,直接ida载入,检索程序里的字符串,根据提示跳转 看一下check()函数 内嵌了几个检查的函数,简单粗暴,整理 ...

- [BUUCTF]REVERSE——[FlareOn6]Overlong

[FlareOn6]Overlong 附件 步骤: 例行检查,32位程序,不懂是个啥 32位ida载入,main函数很简单 处理函数 sub_401000 程序只对unk_402008的28位进行了处 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]level3

[WUSTCTF2020]level3 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,找到关键函数 看样子是个base64加密,但又感觉没那么简单,再翻翻左边的函数,找到了base64加 ...

- [BUUCTF]REVERSE——[MRCTF2020]hello_world_go

[MRCTF2020]hello_world_go 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索程序里的字符串,有很多,直接检索flag 一个一个点过去,找到了flag 按a,提取 ...

- [BUUCTF]REVERSE——[GKCTF2020]BabyDriver

[GKCTF2020]BabyDriver 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索程序里的字符串,看到提示flag是md5(input),下方还看到了类似迷宫的字符串 找到关 ...

- [BUUCTF]REVERSE——[MRCTF2020]Xor

[MRCTF2020]Xor 附件 步骤: 例行检查,32位程序,无壳 32位ida载入,首先检索程序里的字符串,根据字符串的提示,跳转到程序的关键函数 根据flag,跳转到sub_401090函数 ...

- [BUUCTF]REVERSE——[FlareOn4]IgniteMe

[FlareOn4]IgniteMe 附件 步骤: 例行检查,32位程序,无壳 32位ida载入 当满足第10行的if条件时,输出G00d j0b!提示我们成功,看一下sub_401050函数 3.s ...

随机推荐

- [atAGC052F]Tree Vertices XOR

结论 注意到如果$x$周围有偶数个1,对$x$操作显然不会改变$a_{x}$,因此不妨强制操作的点周围要有奇数个1,不难发现此时恰好会改变该点,即令$a_{x}=a_{x}\oplus 1$ 称$\{ ...

- [hdu5245]Joyful

很难考虑矩形覆盖的问题,但可以考虑每一个点被覆盖的概率/期望(把矩形分成九部分后容斥即可),sigma起来即答案 1 #include<bits/stdc++.h> 2 using nam ...

- 第一章 初始C语言

第一章 初始C语言 目录 第一章 初始C语言 1. C语言起源 2. 选择C语言的理由 2.1 设计特性 2.2 高效性 2.3 可移植性 2.4 强大而灵活 2.5 面向程序员 3. C语言的应用范 ...

- [第四篇] PostGIS:“我让PG更完美!”

概要 本篇文章主要分为几何图形处理函数.仿生变换函数.聚类函数.边界分析函数.线性参考函数.轨迹函数.SFCGAL 函数.版本函数这八部分. Geometry Processing ST_Buffer ...

- AtCoder Grand Contest 055 题解

A 赛时直到最后 10min 才做出这个 A 题,之前猜了一个结论一直没敢写,本来不抱啥希望 AC 的结果比赛结束时交了一发竟然 A 了,由此可见我的水平之菜/dk 考虑每次取出字符串开头字符,不妨设 ...

- 洛谷 P3750 - [六省联考2017]分手是祝愿(期望 dp)

题面传送门 首先我们需注意到这样一个性质:那就是对于任何一种状态,将其变为全 \(0\) 所用的最小步数的方案是唯一的--考虑编号为 \(n\) 的灯,显然如果它原本是暗着的就不用管它了,如果它是亮着 ...

- plyr包使用

#-------------------------------- # plyr包使用# 建议直接保存为R文件到Rstudio中运行 #-------------------------------- ...

- Rust 指定安装目录

集群home目录被管理员限制了存储空间,rust安装要100多M,默认安装home目录下,查了一圈,没找到rust指定安装目录的办法. 这里记录下解决办法: 在想要安装的目录执行 mkdir -p c ...

- windows Visual Studio 上安装 CUDA【转载】

原文 : http://blog.csdn.net/augusdi/article/details/12527497 前提安装: Visual Studio 2012 Visual Assist X ...

- Linux系统时钟与硬件时钟

linux系统有两个时钟:一个是由主板电池驱动的硬件时钟(Real Time Clock),也叫做RTC或者叫CMOS时钟.当操作系统关机的时候,用这个来记录时间,但是对于运行的系统是不用这个时间的: ...