Xshell存在后门

Xshell

它是一款终端模拟软件,由NetSarang公司出品,支持SSH1、SSH2和Windows系统中Telnet协议。

简介

卡巴斯基实验室在8月7日发现Xshell软件中的nssock2.dll文件存在恶意代码,会创建恶意的进程,向一个域名发送DNS请求(详见技术分析),盗取主机的信息,包括用于连接服务器的账号密码等,但据NetSarang论坛工作人员描述,保存的用户名密码不受影响。

NetSarang公司已经发布官方公告,可尽快升级至最新版本

影响版本

Xshell Build 5.0.1322

Xshell Build 5.0.1325

Xmanager Enterprise 5.0 Build 1232

Xmanager 5.0 Build 1045

Xftp 5.0 Build 1218

Xftp 5.0 Build 1221

Xlpd 5.0 Build 1220

Build 1220目前最新版本为Xshell 5 Build 1326,官方已经修复了该问题

危害

用户通过Xshell连接目标机器,黑客一旦获取其账号密码,很有可能直接对登陆服务器,执行任意操作,对用户、企业造成不可估量的损失。

步骤1:个人应急响应与修复

针对个人用户,可用如下三个方法检测是否存在后门:

(一) 查看DNS域名请求记录信息

注:因平台云虚拟化限制,此步骤仅做了解

可以使用如下命令查找是否请求了服务器:

ipconfig/displaydns //显示DNS客户解析器缓存

如图,在红框如果出现nylalobghyhirgh.com,ribotqtonut.com 字样的,就说明Xshell版本存在后门。

通过DGA算法,每个月通过特定算法生成一个新的控制域名,目前部分已经被作者注册。

ribotqtonut.com(2017年7月)

nylalobghyhirgh.com(2017年8月)

jkvmdmjyfcvkf.com(2017年9月)

bafyvoruzgjitwr.com(2017年10月)

xmponmzmxkxkh.com(2017年11月)

tczafklirkl.com(2017年12月)

vmvahedczyrml.com(2018年1月)

ryfmzcpuxyf.com(2018年2月)

notyraxqrctmnir.com(2018年3月)

fadojcfipgh.com(2018年4月)

...

这些奇怪的域名是什么?为什么记录中出现了上述域名,就存在后门?

这是因为nssock2.dll中的恶意代码会对域名发起一个请求,并且该域名还会向多个超长域名做渗出,域名采用了DGA生成算法,通过DNS解析时,向攻击者的服务器传输敏感数据,达到盗取用户Xshell数据的目的。

DGA(域名生成算法)是一种利用随机字符来生成域名,从而用来逃避域名黑名单检测的技术手段。

攻击者7月使用的域名ribotqtonut.com存在多个子域名,且曾于7月24日至26日将该域名的NS解析服务地址分别指向:

ns1. ribotqtonut.comns2.ribotqtonut.comns3.ribotqtonut.comns5.ribotqtonut.com

这些子域名分别指向209.105.242.187和108.60.212.78两个IP地址

因此只要记录中出现了这些域名或IP,账号密码就极有可能已被攻击者盗取。

(二)查看Xshell版本号

打开软件,点击帮助菜单栏下的关于 。

可以看到版本号,如果在影响版本范围内,则说明有后门

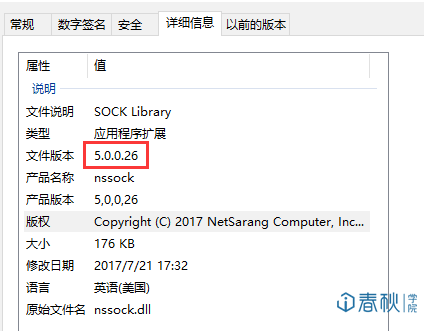

(三)查看DLL文件版本号

查看目录:C:\Program Files\NetSarang\Xshell 5\nssock.dll文件,如果其版本为5.0.0.26 ,则说明存在后门

(四)校验DLL文件MD5值

双击打开桌面的MD5校验exe程序,直接将需要校验的文件(C:\Program Files\NetSarang\Xshell 5\nssock.dll)拖拽进去即可,如图:

(五)使用脚本应急修复

用户可使用如下命令保存在bat文件,通过双击执行,会将如下信息写入到Hosts文件(windows\system32\drivers\etc\hosts)中,可将攻击者的域名解析到本地,从而达到屏蔽这些域名的目的。

(注:实验环境中已将脚本添加至Xshell后门修复个人版.bat中)

@echo off

echo.

:backup_start

echo 正在向hosts文件写入数据……

cd \windows\system32\drivers\etc

echo 127.0.0.0 *.ribotqtonut.com >> hosts

echo 127.0.0.0 *.nylalobghyhirgh.com >> hosts

echo 127.0.0.0 *.jkvmdmjyfcvkf.com >> hosts

echo 127.0.0.0 *.bafyvoruzgjitwr.com >> hosts

echo 127.0.0.0 *.xmponmzmxkxkh.com >> hosts

echo 127.0.0.0 *.tczafklirkl.com >> hosts

echo 127.0.0.0 *.vmvahedczyrml.com >> hosts

echo 127.0.0.0 *.ryfmzcpuxyf.com >> hosts

echo 127.0.0.0 *.notyraxqrctmnir.com >> hosts

echo 127.0.0.0 *.fadojcfipgh.com >> hosts

echo 127.0.0.0 *.notped.com >> hosts

echo 127.0.0.0 *.dnsgogle.com >> hosts

echo 完成!

echo 按任意键退出

pause

(六)升级软件版本

用户也可以将软件升级至最新的版本,首先卸载当前版本软件,并使用安全软件进行全盘查杀,下载最新版本,之后修改原来的密码即可。

官方已经发布了无后门的新版本,在实际环境中访问如下地址下载:

https://www.netsarang.com/download/main.html

下载完成之后务必对nssock.dll文件进行MD5校验,确保与官方MD5值一致:

MD5: a15d3ca207b914a5eedb765035ba2950

SHA1: a73ea08c2bc2326fdb1c5de3488f1004b7b38249

步骤2:企业应急响应

注:因虚拟化限制,无法在平台模拟企业环境,此步骤请在实际环境中自测

该软件会收集用户信息,通过DNS协议传走。可以通过该后门每个月的DGA算法,可以推算出其后几个月的用于信息传输的恶意域名:

存在后门的XShell等程序会在启动时发起大量请求DNS域名请求,并根据使用者系统时间生成不同的请求链接,其中 7月的相关域名为ribotqtonut.com,而8月的相关域名为nylalobghyhirgh.com。

(一)行为管理限制恶意DNS请求

运维人员可在路由上对出去的流量进行行为控制,将上述域名屏蔽即可。

127.0.0.0 *.ribotqtonut.com

127.0.0.0 *.nylalobghyhirgh.com

127.0.0.0 *.jkvmdmjyfcvkf.com

127.0.0.0 *.bafyvoruzgjitwr.com

127.0.0.0 *.xmponmzmxkxkh.com

127.0.0.0 *.tczafklirkl.com

127.0.0.0 *.vmvahedczyrml.com

127.0.0.0 *.ryfmzcpuxyf.com

127.0.0.0 *.notyraxqrctmnir.com

127.0.0.0 *.fadojcfipgh.com

127.0.0.0 *.notped.com

127.0.0.0 *.dnsgogle.com

(二) 升级软件版本

官方已经发布了无后门的新版本,访问如下地址下载:

https://www.netsarang.com/download/main.html

下载完成之后务必对MD5进行校验,确保与官方MD5值一致:

MD5: a15d3ca207b914a5eedb765035ba2950

SHA1: a73ea08c2bc2326fdb1c5de3488f1004b7b38249

企业中若存在域环境,运维在发送安全预警后,可通过域控批量升级主机软件版本。

总结

本实验分别给个人用户与企业用户提供了紧急响应的方案,使用上述方法进行修复后的操作系统,基本可以避免此次事件带来的损失。

Xshell存在后门的更多相关文章

- Xshell高级后门完整分析报告

Xshell高级后门完整分析报告 from:https://security.tencent.com/index.php/blog/msg/120 1. 前言 近日,Xshell官方发布公告称其软件中 ...

- Xshell高级后门完整分析报告(ZT)

1. 前言 近日,Xshell官方发布公告称其软件中存在后门.我们的实习生同学对该后门进行了详细的分析,确认这是一个具备恶意代码下载执行和数据回传等能力的高级木马. 后门代码存在于nssock2.dl ...

- Xshell多版本被曝存在后门,了解紧急响应修复预案

近日,Xshell远程终端工具被爆出多个版本存在后门,无疑是安全圈的一个大新闻.恶意攻击者利用该后门可以收集到用户名密码等主机敏感信息,并将之传回攻击者的机器,导致服务器信息泄露,进一步可致使整个服务 ...

- shell,bash,git bash,xshell,ssh

一:shell是linux/unix系统的外壳,也可以理解为命令行接口,就是你输入并执行命令行的地方.bash(born again shell)是shell的一种,最常用的shell之一.你在你的l ...

- 利用Openssh后门 劫持root密码

Linux操作系统的密码较难获取.而很多Linux服务器都配置了Openssh服务,在获取root权限的情况下, 可以通过修改或者更新OpenSSH代码等方法,截取并保存其SSH登录账号密码,甚至可以 ...

- 常用Linux VPS/服务器SSH连接工具 - Xshell下载与使用

我们很多网友可能初次接触Linux VPS.服务器,所以在购买完毕VPS主机不知道如何登录.有些网友甚至直接类似WIN系统一样直接在桌面远程连接工具连接,可想而知肯定是无法连接的.因为如果我们购买的是 ...

- Xshell安装及漏洞详解

1.下载安装包 ... 2.双击安装包,进入安装第一步 3.输入客户信息 4.选择目的位置,可以通过浏览器进行修改安装路径,点击下一步按钮 5.选择程序文件夹,点击下一步按钮 6.等待安装 7.完成安 ...

- 最好用的xshell替代软件----FinalShell工具

2017年8月份NetSarang公司旗下软件家族的官方版本被爆被植入后门着实让我们常用的Xshell,Xftp等工具火了一把,很长时间都是在用Xshell,不过最近发现了一款同类产品FinalShe ...

- 系统清理工具CCleaner被植入后门

概述 2017年9月18日,有情报披露,著名的系统优化工具CCleaner的某个版本被发现植入后门,大量使用该工具的用户恐将面临泄密风险.这是继Xshell后门事件后,又一起严重的软件供应链来源攻击事 ...

随机推荐

- ES6 箭头函数--特性

如果箭头表达式仅仅就是简化了函数的命名,我们为什么要改变原来的习惯而去使用它呢?所以我们需要了解一下箭头函数的特性. 箭头函数内部没有constructor方法,也没有prototype,所以不支持n ...

- exe程序嵌入Winform窗体

1.新建winform程序,添加一个Panel控件和一个button控件,winform窗体命名为:Mainform: 2.新建一个类文件,方便引用,命名为:exetowinform: 3.Mainf ...

- tomcat多实例的端口设置

需要改4个端口 8080 8009 8005 8443 8080改成8081 8005改成8105 8009改成8109 8443 改成8543

- pprof进行golang程序性能分析

一.导入包 import _ "net/http/pprof" 二.启动监控routine go func() { http.ListenAndServe("0.0.0. ...

- Spring cron表达式详解

一个cron表达式有6个必选的元素和一个可选的元素,各个元素之间是以空格分隔的,从左至右,这些元素的含义如下表所示: 代表含义 是否必须 允许的取值范围 允许的特殊符号 秒 是 0-59 , - * ...

- No setter found for property 'cronExpression' in class 'org.springframework.scheduling.quartz.CronTriggerBean'

今天想写个Spring集成Quartz的小Demo,结果报错cronExpression未定义,通过差错,原来是因为Spring 3.0.5与Quartz2.2.2不兼容,Spring3.1以下的只能 ...

- java 类方法和实例方法 以及 类变量和实例变量 各种区别

我们已经知道类体中的方法分为实例方法和类方法两种,用static修饰的是类方法.二者有什么区别呢?当一个类创建了一个对象后,这个对象就可以调用该类的方法. 当类的字节码文件被加载到内存时,类的实例方法 ...

- LG2634 [国家集训队]聪聪可可

题意 题目描述 聪聪和可可是兄弟俩,他们俩经常为了一些琐事打起来,例如家中只剩下最后一根冰棍而两人都想吃.两个人都想玩儿电脑(可是他们家只有一台电脑)--遇到这种问题,一般情况下石头剪刀布就好了,可是 ...

- 尚硅谷【SpringBoot】入门

https://www.bilibili.com/video/av20965295/?p=2 缺点: 基于springframe的封装 对framework api需要熟悉 2微服务 2014 ...

- Laya播放unity特效

杭州-fun 2017/12/5 20:47:12 其实网上就有你搜下就有了现成的脚本,设置帧数和截取时间它会截屏并保存成贴图导入laya生成atlas就能用了 就是unity的截屏功能 就 ...