Python3实现ICMP远控后门(中)之“嗅探”黑科技

ICMP后门

前言

在上两篇文章中,详细讲解了ICMP协议,同时实现了一个具备完整功能的ping工具,完整的代码发布在https://github.com/qiyeboy/LuLunZi/blob/master/NetWork/ping.py中。本次讲的是嗅探,为什么要讲嗅探呢?和ICMP后门有什么关系呢?本篇的干货有点多。。。

第一节 ICMP后门结构

设计的ICMP后门采用的是典型的C/S结构,分为客户端和服务端,根据客户端和服务端的位置又分为正向连接和反向连接。对于TCP和UDP后门来说,正向和反向连接是有很大区别的,反向连接的目的之一就是为了规避正向连接时防火墙拦截端口绑定的问题。下面先讲一下正向连接和反向连接的概念。早期采用的是正向连接,现在更常见的是反向连接。

正向连接

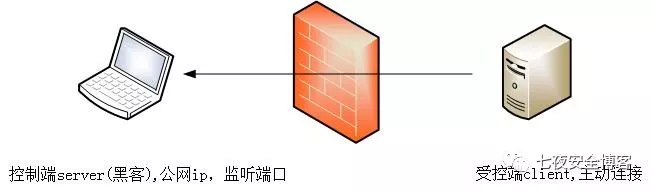

正向连接时,server位于受控端,拥有公网ip,同时监听端口,等待连接。正向连接为什么逐渐被淘汰了呢?有几点原因,首先受控端的server程序需要绑定端口,容易被主机上的防火墙拦截发现,例如下图的情景。

接着是由于随着连接的控制端增多,受控端负载过大,易被发现,而且不适合大规模控制。最后是假如受控端是在内网中,正向连接就失去作用。

反向连接

反向连接就很好的规避了正向连接中的问题,受控端可以有公网ip,也可以没有,需要控制端拥有一个公网的主机即可,一般都是用VPS。

ICMP协议和TCP,UDP协议有很大的区别,ICMP没有端口的概念,就是说它不是通过端口来识别ICMP发送与接收进程的,也就没有端口绑定被拦截的问题,也避开了通过端口反查进程的检测手段。

正是ICMP协议没有端口的概念,也就无法直接建立两台主机上ICMP应用程序的通信,记住我说的是应用程序。大家肯定会疑问ping不就可以吗?其实ping本质上是位于系统内核。下面通过一张图来说明操作系统对icmp的处理。

假如用我写的ping.py程序,在受控端ping控制端,ICMP请求包通过网络传到控制端,在控制端的系统内核中,就直接生成ICMP响应返回给受控端的ping.py,根本不会由控制端的ping.py响应。也就是说ping.py本质上是ICMP协议的客户端,而不是服务端,服务端始终是主机的系统内核来完成了。

为难的地方也就出现了?服务端不受控制,那我们如何完成受控端应用程序和控制端应用程序的通信呢?其实不一定让两者直接通信,可以间接通信,只要受控端和控制端知道互相发送的内容不就可以了,这就是下一节的知识点。

第二节 “嗅探”黑科技

嗅探不知道大家熟不熟悉?大家肯定用过wireshark抓包吧,这就是嗅探的典型应用。虽然受控端发来的ping包,无法直接发给控制端的ping.py,但是控制端可以通过嗅探的方式抓取传输过来的ping包,获取里面的内容,然后主动发响应包给受控端,同理受控端也是如此。ICMP后门的通信结构就变成了下图所示的样子。

windows和linux平台嗅探ICMP的方式和编程内容差距有点大,linux相对简单。

windows平台嗅探ICMP

以嗅探ICMP数据包为例,代码如下,请详细看注释哈。

HOST="10.170.19.126"

# 创建原始套接字,然后绑定在公开接口上。在windows上使用ip协议

if os.name == "nt":

socket_protocol = socket.IPPROTO_IP

else:

socket_protocol = socket.IPPROTO_ICMP

rawSocket = socket.socket(socket.AF_INET, socket.SOCK_RAW, socket_protocol)

# 该选项可以让多个socket对象绑定到相同的地址和端口上

rawSocket.setsockopt(socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)

我们调用bind方法,来绑定socket

rawSocket.bind((HOST, 0))

#通过setsockopt函数来设置数据保护IP头部,IP头部我们就可以接收到

rawSocket.setsockopt(socket.IPPROTO_IP, socket.IP_HDRINCL, 1)

# 在WIN平台上,需要设置IOCTL以启用混杂模式

if os.name == "nt":

rawSocket.ioctl(socket.SIO_RCVALL, socket.RCVALL_ON)

在上述代码中,我们主要说的是bind,bind HOST其实绑定的是HOST所对应的网卡,一台电脑其实可以多个网卡的,包括虚拟的。在windows中,需要我们将网卡设置为混杂模式,这样就可以接受到所有经过本网卡的数据包。至于混杂模式的解释,百度百科中有。

经过上面的设置,raw socket就可以嗅探了,下面把嗅探的内容打印出来,代码如下:

while True:

pkt = rawSocket.recvfrom(2048)

print(pkt)

通过管理员权限运行这个程序,ping一下自己的ip,看到ICMP报文被抓住了。

Linux平台嗅探 ICMP

嗅探ICMP数据包,代码如下,请详细看注释哈。

#设置监听ICMP数据包

rawSocket = socket.socket(socket.AF_INET,socket.SOCK_RAW,socket.IPPROTO_ICMP)

#通过setsockopt函数来设置数据保护IP头部,IP头部我们就可以接收到

rawSocket.setsockopt(socket.IPPROTO_IP, socket.IP_HDRINCL, 1)

while True:

pkt= rawSocket.recvfrom(2048)

print(pkt)

最后

如果觉得本文还可以,一定记得推荐哟。欢迎关注我的公众号。

回复【1】:领取 Python数据分析 教程大礼包

回复【2】:领取 Python Flask 全套教程

回复【3】:领取 机器学习 全套教程

Python3实现ICMP远控后门(中)之“嗅探”黑科技的更多相关文章

- Python3实现ICMP远控后门(下)之“Boss”出场

ICMP后门 前言 第一篇:Python3实现ICMP远控后门(上) 第二篇:Python3实现ICMP远控后门(上)_补充篇 第三篇:Python3实现ICMP远控后门(中)之"嗅探&qu ...

- Python3实现ICMP远控后门(上)_补充篇

ICMP后门(上)补充篇 前言 在上一篇文章Python3实现ICMP远控后门(上)中,我简要讲解了ICMP协议,以及实现了一个简单的ping功能,在文章发表之后,后台很多朋友留言,说对校验和的计算不 ...

- Python3实现ICMP远控后门(上)

这几天一直在研究远控木马的一些通信协议,比如TCP,UDP,ICMP,DNS,HTTP等等,对于TCP,UDP这两种就不讲解了,因为太常见了. 大家可能对采用ICMP,DNS的木马不是很熟悉,其实这两 ...

- 用nc+简单bat/vbs脚本+winrar制作迷你远控后门

前言 某大佬某天和我聊起了nc,并且提到了nc正反向shell这个概念. 我对nc之前的了解程度仅局限于:可以侦听TCP/UDP端口,发起对应的连接. 真正的远控还没实践过,所以决定写个小后门试一试. ...

- 新手玩CSS中的一些黑科技

哎哎 1.鼠标移进网页里,不见了= = *{ cursor: none!important; } 2.简单的文字模糊效果 *{ color: transparent; text-shadow: #11 ...

- 2019-9-11:渗透测试,Kill远控软件,初接触

初步使用Kill远控软件,使win7靶机被远控 该文章仅供学习,利用方法来自网络文章,仅供参考 1,打开运行Kill,选择系统设置,设置监听端口,通讯密码,点击保存设置 2,点击服务生成,上线参 ...

- 【逆向&编程实战】Metasploit中的安卓载荷凭什么吊打SpyNote成为安卓端最强远控

文章作者:MG1937 QQ:3496925334 CNBLOG:ALDYS4 未经许可,禁止转载 前言 说起SpyNote大家自然不陌生,这款恶意远控软件被利用在各种攻击场景中 甚至是最近也捕获到了 ...

- 使用kali生成远控payload

kali linux中的metasploit框架是优秀的渗透框架之一,今天记载一下使用kali生成windows远控木马的过程 生成payload使用的工具是MSFVenom,我们输入msfvenom ...

- 【原创】利用Office宏实现powershell payload远控

本文将演示使用Veil-Evasion生成远控所需要的payload以及监听器,然后使用MacroShop生成payload 相关的VBA代码,最后演示将VBA代码写入.doc文本文档的宏中. 环境: ...

随机推荐

- 幂次法则power law

幂次法则分布和高斯分布是两种广泛存在的数学分布.可以预测和统计相关数据. pig中用其处理数据倾斜,实现负载均衡. 个体的规模和其名次之间存在着幂次方的反比关系,R(x)=ax(-b次方) 其中,x为 ...

- 从"按层次输出二叉树"到"求解二叉树深度"的总结

本文是在学习中的总结,欢迎转载但请注明出处:http://write.blog.csdn.net/postedit/41964669 最近在刷LeetCode上的算法题,发现好多题目的解题思路大体是一 ...

- Java 开源Wiki:XWiki

XWiki是一个由Java编写的基于LGPL协议发布的开源wiki和应用平台.之前只接触过MediaWiki,但是MediaWiki是用PHP写的,一直想找找看有没有熟悉的JAVA语言的Wiki系统. ...

- WinCE系统声音定制

作者:ARM-WinCE 2010的第一篇Blog,介绍一下WinCE系统声音的定制.说白了,就是设置注册表.WinCE系统启动的开机音乐,点击触摸屏以及键盘输入的按键音,还有系统运行过程中的各种声音 ...

- nexus安装

nexus 快速安装指南 1)下载 nexus-2.9.2-01-bundle.zip 地址: http://www.sonatype.org/nexus/ 2)解压 redhat服务器:/opt下面 ...

- PS 滤镜—— 径向模糊

这里给出灰度图像的模糊算法,彩色图像只要分别对三个通道做模糊即可. %%% radiation blur %%% clc; clear all; close all; I=imread('4.j ...

- SoC嵌入式软件架构设计

内存是SoC(System on Chip,片上系统)集成设计的重要模块,是SoC中成本比重较大的部分.内存管理的软硬件设计是SoC软件架构设计的重要一环,架构设计师必须要在成本和效率中取得平衡,做到 ...

- MFC中char*,string和CString之间的转换

MFC中char*,string和CString之间的转换 一. 将CString类转换成char*(LPSTR)类型 方法一,使用强制转换.例如: CString theString( &q ...

- netlink组播的使用

Linux的netlink机制是非常好的Linux内核与应用层进行双向交互数据的方式.其常用的单播方式可以实现内核为服务端,应用层为客户端的通信方式.如果需要实现应用层为服务端,内核为客户端的通信方式 ...

- 二、添加 Insert into

文档目录 开始使用 初始化查询实例: LambdaToSql.SqlClient DB = new LambdaToSql.SqlClient(); 添加实体数据 ", IP = &quo ...