Windows 回调监控 <一>

在x86的体系结构中,我们常用hook关键的系统调用来达到对系统的监控,但是对于x64的结构,因为有PatchGuard的存在,对于一些系统关键点进行hook是很不稳定的,在很大几率上会导致蓝屏的发生,而且在Vista之后的操作系统中,还提供了ObRegisterCallbacks()函数注册自定义的回调对特定的对象进行监控。本文就是对在ring0经常使用的几种回调进行一个小结。

进程创建回调

要监控系统进程的创建,我们可以hook NtCreateProcess或者是更为底层的PspCreateProcess。但是最好的方法是利用系统提供的回调,这样可以增强程序的兼容性和健壮性,首先我们要注册一个回调函数,使用WDK提供的API接口函数PsSetCreateProcessNotifyRoutine

NTSTATUS

PsSetCreateProcessNotifyRoutine(

IN PCREATE_PROCESS_NOTIFY_ROUTINE NotifyRoutine,

IN BOOLEAN Remove

);

NotifyRoutine是个函数指针,函数原型如下:

Remove表示是增加一个回调还是删除一个回调,TRUE表示删除,FALSE表示增加

VOID

(*PCREATE_PROCESS_NOTIFY_ROUTINE) (

IN HANDLE ParentId,

IN HANDLE ProcessId,

IN BOOLEAN Create

);

下面是使用这个回调的一个小例子:

#include <ntifs.h>

VOID ProcessCallBack(IN HANDLE ParentId,IN HANDLE ProcessId,IN BOOLEAN bCreate);

VOID UnloadDriver(PDRIVER_OBJECT DriverObject); NTSTATUS

DriverEntry(IN PDRIVER_OBJECT DriverObject, IN PUNICODE_STRING RegisterPath)

{

NTSTATUS Status = STATUS_SUCCESS;

DbgPrint("驱动加载\r\n");

DriverObject->DriverUnload = UnloadDriver;

Status = PsSetCreateProcessNotifyRoutine((PCREATE_PROCESS_NOTIFY_ROUTINE)ProcessCallBack,FALSE);

return STATUS_SUCCESS;

} VOID ProcessCallBack(IN HANDLE ParentId,IN HANDLE ProcessId,IN BOOLEAN bCreate)

{

if (bCreate==TRUE)

{

DbgPrint("%d进程被创建\r\n",ProcessId);

}

else

{

DbgPrint("%d进程被销毁\r\n",ProcessId);

}

} VOID

UnloadDriver(PDRIVER_OBJECT DriverObject)

{

PsSetCreateProcessNotifyRoutine((PCREATE_PROCESS_NOTIFY_ROUTINE)ProcessCallBack,TRUE);

DbgPrint("驱动卸载\r\n");

}

利用PsSetCreateProcessNotifyRoutine我们可以知道哪些进程被创建,哪些被销毁,但是对于一些目标进程不能进行拦截,比如说,如果在我们hook NtCreateProcess的情况下,是可以防止calc.exe创建的,而PsSetCreateProcessNotifyRoutine只能让我们知道calc.exe创建了,却不能阻止它,所以我们要用到另一个API:PsSetCreateProcessNotifyRoutineEx,也就是PsSetCreateProcessNotifyRoutine的“升级版”,可以用来对进程的创建进行拦截,先看函数的声明:

NTSTATUS

PsSetCreateProcessNotifyRoutineEx(

IN PCREATE_PROCESS_NOTIFY_ROUTINE_EX NotifyRoutine,

IN BOOLEAN Remove

);

对比与PsSetCreateProcessNotifyRoutine第一参数,也就是回调的函数指针类型发生了变化:

//回调函数

VOID

CreateProcessNotifyEx(

__inout PEPROCESS Process, //要创建的进程的进程体

__in HANDLE ProcessId, //进程的ID

__in_opt PPS_CREATE_NOTIFY_INFO CreateInfo //新进程的信息

);

CreateInfo包含了进程成创建的主要信息:

typedef struct _PS_CREATE_NOTIFY_INFO {

__in SIZE_T Size; //_PS_CREATE_NOTIFY_INFO结构体的大小

union {

__in ULONG Flags;

struct {

__in ULONG FileOpenNameAvailable : ;

__in ULONG Reserved : ;

};

};

__in HANDLE ParentProcessId; //新进程的父进程ID

__in CLIENT_ID CreatingThreadId; //结构体中包含进程ID和线程ID

__inout struct _FILE_OBJECT *FileObject; //新进程的exe文件的文件对象

__in PCUNICODE_STRING ImageFileName; //exe文件名称

__in_opt PCUNICODE_STRING CommandLine;

__inout NTSTATUS CreationStatus; //进程创建的状态

} PS_CREATE_NOTIFY_INFO, *PPS_CREATE_NOTIFY_INFO;

而我们要阻止一个新进程的创建,就是要改变CreateInfo中的CreationStatus的值,下面的小例子就是阻止calc.exe创建:

GetProcessPathBySectionObject()自封装的函数,来自 进程完整路径获得

#include <ntifs.h>

NTSTATUS RegisterProcessFilter();

VOID ProcessCallBackEx(PEPROCESS EProcess,HANDLE ProcessId,PPS_CREATE_NOTIFY_INFO CreateInfo);

VOID UnloadDriver(PDRIVER_OBJECT DriverObject); NTSTATUS DriverEntry(PDRIVER_OBJECT DriverObject,PUNICODE_STRING RegisterPath)

{

PDEVICE_OBJECT DeviceObject;

NTSTATUS Status;

ULONG i;

DriverObject->DriverUnload = UnloadDriver; //

RegisterProcessFilter();

return STATUS_SUCCESS;

} NTSTATUS RegisterProcessFilter()

{

NTSTATUS Status;

Status = PsSetCreateProcessNotifyRoutineEx((PCREATE_PROCESS_NOTIFY_ROUTINE_EX)ProcessCallBackEx,FALSE); //添加一个 进程 创建的回调Notity

if (!NT_SUCCESS(Status))

{

return Status;

}

Status;

} VOID

ProcessCallBackEx(PEPROCESS EProcess,HANDLE ProcessId,PPS_CREATE_NOTIFY_INFO CreateInfo)

{

NTSTATUS Status;

WCHAR wzProcessPath[] = {};

if (CreateInfo)

{

if (GetProcessPathBySectionObject(EProcess,wzProcessPath)==TRUE)

{

if (wcscmp(wzProcessPath,L"C:\\Windows\\System32\\calc.exe")==)

{

CreateInfo->CreationStatus = STATUS_UNSUCCESSFUL;

}

}

}

else

{

//这里是一个进程退出的请求

}

} VOID UnloadDriver(PDRIVER_OBJECT DriverObject)

{

ULONG i = ;

PDEVICE_OBJECT NextObject = NULL;

PDEVICE_OBJECT CurrentObject = NULL;

CurrentObject = DriverObject->DeviceObject;

while (CurrentObject != NULL)

{ NextObject = CurrentObject->NextDevice;

IoDeleteDevice(CurrentObject);

CurrentObject = NextObject;

}

PsSetCreateProcessNotifyRoutineEx(ProcessCallBackEx,TRUE);

return;

}

映像加载回调

当以个可执行文件被加载或者是映射进内存的时候,我们注册的回调函数被调用。这样就可以做很多事了,比如对于当目标进程被创建映射exe文件时,我们可以处理目标进程的导入表来达到注入的目的,因为当有新进程创建时,我们的回调函数是处于新进程的Context之中;也可以对我们自己的进程进行保护来防止注入,例如当有可执行文件被映射时,我们可以判断ProcessId是否为我们自己的进程,如果是我们自己的进程,在得到可执行文件被映射的基地址之后,调用ZwUnmapViewOfSection()来取消映射,达到反注入的目的。

VOID

(*PLOAD_IMAGE_NOTIFY_ROUTINE) (

IN PUNICODE_STRING FullImageName, //被映射的可执行文件的名称

IN HANDLE ProcessId, // where image is mapped //映射的进程,如果是.sys,就为0

IN PIMAGE_INFO ImageInfo //映射信息的结构体

);

typedef struct _IMAGE_INFO {

union {

ULONG Properties;

struct {

ULONG ImageAddressingMode : ; //code addressing mode

ULONG SystemModeImage : ; //system mode image

ULONG ImageMappedToAllPids : ; //mapped in all processes

ULONG Reserved : ;

};

};

PVOID ImageBase; //映射的虚拟地址

ULONG ImageSelector;

ULONG ImageSize; //映射的大小

ULONG ImageSectionNumber;

} IMAGE_INFO, *PIMAGE_INFO;

我们可以通过ImageInfo中的信息得到映像被映射的基地址,来反注入。而IMAGE_INFO结构在Vista 之后又有扩展:

//Vista 之后的定义

typedef struct _IMAGE_INFO {

union {

ULONG Properties;

struct {

ULONG ImageAddressingMode : ; // Code addressing mode

ULONG SystemModeImage : ; // System mode image

ULONG ImageMappedToAllPids : ; // Image mapped into all processes

ULONG ExtendedInfoPresent : ; // IMAGE_INFO_EX available

ULONG Reserved : ;

};

};

PVOID ImageBase;

ULONG ImageSelector;

SIZE_T ImageSize;

ULONG ImageSectionNumber;

} IMAGE_INFO, *PIMAGE_INFO;

主要的变化就是增加了ExtendedInfoPresent位,如果ExtendedInfoPresent置1的话,则IMAGE_INFO只是IMAGE_INFO_EX的一部分,可以通过CONTAINING_RECORD来获得整个IMAGE_INFO_EX结构。

#define CONTAINING_RECORD(addr,type,field) ((type*)((unsigned char*)addr - (unsigned long)&((type*)0)->field))

//addr: 结构体中某个成员变量的地址

//type: 结构体的原型

//field: 结构体的某个成员(与前面相同)

typedef struct _IMAGE_INFO_EX {

SIZE_T Size; //IMAGE_INFO_EX结构体的大小

IMAGE_INFO ImageInfo;

struct _FILE_OBJECT *FileObject; //映像文件的文件对象

} IMAGE_INFO_EX, *PIMAGE_INFO_EX;

下面是一个简单的使用LoadImageNotify来监控驱动加载的例子:

NTSTATUS

DriverEntry(IN PDRIVER_OBJECT DriverObject, IN PUNICODE_STRING RegisterPath)

{ DbgPrint("驱动加载\r\n");

DriverObject->DriverUnload = UnloadDriver;

PsSetLoadImageNotifyRoutine((PLOAD_IMAGE_NOTIFY_ROUTINE)LoadImageNotifyRoutine);

return STATUS_SUCCESS;

} VOID

UnloadDriver(PDRIVER_OBJECT DriverObject)

{

PsRemoveLoadImageNotifyRoutine((PLOAD_IMAGE_NOTIFY_ROUTINE)LoadImageNotifyRoutine);

DbgPrint("驱动卸载\r\n");

} VOID LoadImageNotifyRoutine(PUNICODE_STRING FullImageName,HANDLE ProcessId,PIMAGE_INFO ImageInfor)

{

PVOID DriverEntryAddress = NULL;

char szFullImageName[]={}; if(!ProcessId && FullImageName!=NULL && MmIsAddressValid(FullImageName))

{

DbgPrint("%wZ 驱动加载\r\n",FullImageName);

}

}

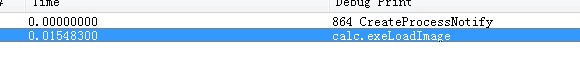

我们之前提到过,可以在进程创建映射.exe文件时利用LoadImageNotify来改变它的导入表,我们这里小结了两种回调,就又产生了新的问题:在进程创建时,是CreateProcessNotify先执行,还是LoadImageNotify先执行?

我们用一个小例子来试验,就以“calc.exe”为例:

NTSTATUS DriverEntry(IN PDRIVER_OBJECT DriverObject, IN PUNICODE_STRING RegistryString)

{ DriverObject->DriverUnload = DriverUnload;

PsSetLoadImageNotifyRoutine((PLOAD_IMAGE_NOTIFY_ROUTINE)LoadImageNotifyRoutine);

PsSetCreateProcessNotifyRoutine((PCREATE_PROCESS_NOTIFY_ROUTINE)ProcessCallBack,FALSE);

return STATUS_SUCCESS;

} VOID DriverUnload(IN PDRIVER_OBJECT DriverObject)

{ PsRemoveLoadImageNotifyRoutine((PLOAD_IMAGE_NOTIFY_ROUTINE)LoadImageNotifyRoutine);

PsSetCreateProcessNotifyRoutine((PCREATE_PROCESS_NOTIFY_ROUTINE)ProcessCallBack,TRUE);

DbgPrint("驱动卸载\r\n");

} VOID LoadImageNotifyRoutine(PUNICODE_STRING FullImageName,HANDLE ProcessId,PIMAGE_INFO ImageInfor)

{

PVOID DriverEntryAddress = NULL;

char szFullImageName[]={};

NTSTATUS Status = STATUS_UNSUCCESSFUL;

PEPROCESS EProcess;

if (ProcessId)

{

UnicodeToChar(FullImageName,szFullImageName);

// DbgPrint("FullImageName:%s\r\n",szFullImageName);

if(strstr(szFullImageName, "calc.exe"))

{

DbgPrint("calc.exeLoadImage\r\n");

}

}

} VOID ProcessCallBack(IN HANDLE ParentId,IN HANDLE ProcessId,IN BOOLEAN bCreate)

{

if (bCreate==TRUE)

{

DbgPrint("%d CreateProcessNotify\r\n",ProcessId); }

else

{

DbgPrint("%d ExitProcessNotify\r\n",ProcessId);

}

} VOID UnicodeToChar(PUNICODE_STRING uniSource, CHAR *szDest)

{

ANSI_STRING ansiTemp;

RtlUnicodeStringToAnsiString(&ansiTemp,uniSource,TRUE); strcpy(szDest,ansiTemp.Buffer);

RtlFreeAnsiString(&ansiTemp);

}

测试的结果就是CreateProcessNotifyRoutine先执行!

/////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////

今天做dll加载检测的时候又遇到的一个问题:当dll被加载,执行我们的回调函数时,被获得dll的全路径这个问题卡住了,因为如果是Windows自己的dll文件在FullImageName中是有盘符的,一般是/SystemRoot/../ , 而我们自己的dll文件是没有盘符的,只有一个目录的路径,在Vista之后的EX结构中是存在文件对象,我们可以获得完整路径,但是XP下没有,问题就来了,怎么才能获得完整路径呢?嘿嘿,万万没想到啊,这个FullImageName的指针指向的就是文件对象中的FullImageName,我们可以直接通过FullImageName直接获得文件对象,然后再或完整路径,哈哈!

下一篇总结注册表回调,线程创建回调和手动注册回调监控特定对象。

Windows 回调监控 <一>的更多相关文章

- Windows 回调监控 <二>

在之前的文章Windows 回调监控 <一> 总结了关于CreateProcessNotify,CreateProcessNotifyEx和LoadImageNotify一些用法,之后产生 ...

- paip.windows io监控总结

paip.windows io监控总结 io的主要参数是个.disk queue length 作者Attilax 艾龙, EMAIL:1466519819@qq.com 来源:attilax的专 ...

- C# Windows IPSEC监控(仅此一家,别无分店)

Windows IPSEC监控,使用C#编写,输出为一行字符串,可以按照既有IPSEC规则生成模板 using System; using System.Diagnostics; using Syst ...

- windows 进程监控 Procmon.exe

windows 进程监控 Procmon.exe window下一个程序打开太慢,可以用此程序监控.在哪一步慢了,读取文件还是注册表. ProcessMonitor3.2 Process Monito ...

- Windows性能计数器监控实践

Windows性能计数器(Performance Counter)是Windows提供的一种系统功能,它能实时采集.分析系统内的应用程序.服务.驱动程序等的性能数据,以此来分析系统的瓶颈.监控组件的表 ...

- python对 windows系统监控插件

在python编程的windows系统监控中,需要监控监控硬件信息需要两个模块:WMI 和 pypiwin32 .

- Win64 驱动内核编程-15.回调监控注册表

回调监控注册表 在 WIN32 平台上,监控注册表的手段通常是 SSDT HOOK.不过用 SSDT HOOK 的方式监控注册表实在是太麻烦了,要 HOOK 一大堆函数,还要处理一些 NT6 系统有而 ...

- Win64 驱动内核编程-14.回调监控文件

回调监控文件 使用 ObRegisterCallbacks 实现保护进程,其实稍微 PATCH 下内核,这个函数还能实现文件操作监视.但可惜只能在 WIN7X64 上用.因为在 WIN7X64 上 P ...

- Win64 驱动内核编程-12.回调监控进线程创建和退出

回调监控进线程创建和退出 两个注册回调的函数:PsSetCreateProcessNotifyRoutine 进程回调PsSetCreateThreadNotifyRoutine 线程回调分 ...

随机推荐

- 嵌入式web服务

:boa.thttpd.mini_httpd.shttpd.lighttpd.goaheand.appweb和apache等. Boa 1.介绍 Boa诞生于1991年,作者Paul Philips. ...

- Linux 进程(一):环境及其控制

进程环境 main启动 当内核执行C程序时,在调用main前先调用一个特殊的启动例程.可执行程序将此启动例程指定为程序的起始地址,接着启动例程从内核中取出命令行参数和环境变量值,然后执行main函数. ...

- 认识Linux

Linux的内核版本 1.如何查看Linux的内核版本 # uname -r -.el6.i686 2. 2.6.32-358的含义 主版本.次版本.释出版本-修改版本 3.主次版本编号规则 ...

- Machine Learning 学习笔记 (4) —— 广义线性模型

本系列文章允许转载,转载请保留全文! [请先阅读][说明&总目录]http://www.cnblogs.com/tbcaaa8/p/4415055.html 1. 指数分布族简介 之前的文章分 ...

- 消息点击事件的响应链---hitTest:withEvent:方法

*当用户点击屏幕时,会产生一个触摸事件,系统会将触摸事件加入到 UIApplication管理事件队里中 *UIApplication 会从事件队列中取出最前面的事件进行分发以便处理,通常,先发送事件 ...

- Android -- Drawable与Bitmap测试

Drawable 以下这个是测试加载10 ...

- 安装配置Apache2.4和php7.0

接下来就要进入到PHP的学习了,所以要安装Apache服务器和PHP,从昨天开始一直到刚刚才配置完成,中间也遇到了一些问题,所以整理一下写了下来.接下来就是Win64位系统配置Apache2.4和PH ...

- ELK:kibana使用的lucene查询语法

kibana在ELK阵营中用来查询展示数据elasticsearch构建在Lucene之上,过滤器语法和Lucene相同 kibana4官方演示页面 全文搜索 在搜索栏输入login,会返回所有字段值 ...

- Gentoo 网络接口配置文件说明

裁剪的Gentoo系统,仅供公司内部使用! [作为备份档案] 网络接口配置:/etc/conf.d/net #设置静态IPconfig_eth0="192.168.1.x/24" ...

- BZOJ2752: [HAOI2012]高速公路(road)

2752: [HAOI2012]高速公路(road) Time Limit: 20 Sec Memory Limit: 128 MBSubmit: 608 Solved: 199[Submit][ ...