PHP7.1中使用openssl替换mcrypt

PHP7.1中使用openssl替换mcrypt

在php开发中,使用mcrypt相关函数可以很方便地进行AES加、解密操作,但是PHP7.1中废弃了mcrypt扩展,所以必需寻找另一种实现。在迁移手册中已经指出了用openssl代替mcrypt,但未给出具体示例。网上有很多示例,可以替换大部分场景,但对于其中细节却并未说明。同样,简单地使用网上示例在某种代码场景下有可能导致代码替换前后的兼容问题,以下则来谈谈具体代码及原因。

首先我们直接给出替换的代码,再从代码中分析问题。(本文中分析的算法是AES-128-CBC)

替换示例

示例会展示两种mcrypt的使用方式,主要在于填充不同(在下文会解释填充)。在整个加、解密过程中,完整程度高一点代码则会自主实现填充、移除填充,简单一点代码会直接忽略填充,但两种方式均可正常运行;在实际开发中(7.1之前版本),建议加上填充。请看如下具体示例:

mcrypt未使用填充

mcrypt加密:

$key = 'aaaaaaaaaaaaaaaaaaaaaaaaaaaaaa';

$iv = 'aaaaaaaaaaaaaaaa';

$data = 'dataString'; $cipher = mcrypt_module_open(MCRYPT_RIJNDAEL_128, '', MCRYPT_MODE_CBC, '');

mcrypt_generic_init($cipher, $key, $iv);

$cipherText256 = mcrypt_generic($cipher, $data);

mcrypt_generic_deinit($cipher); return bin2hex($cipherText256);

相同功能的openssl加密代码:

$key = 'aaaaaaaaaaaaaaaaaaaaaaaaaaaaaa';

$iv = 'aaaaaaaaaaaaaaaa';

$data = 'dataString'; $data = $data . str_repeat("\x00", 16 - (strlen($data) % 16)); // 双引号可以解析asc-ii码\x00 return bin2hex(openssl_encrypt($data, "AES-256-CBC", $key, OPENSSL_RAW_DATA | OPENSSL_ZERO_PADDING, $iv));

mcrypt使用填充

mcrypt加密:

$key = 'aaaaaaaaaaaaaaaaaaaaaaaaaaaaaa';

$iv = 'aaaaaaaaaaaaaaaa';

$data = 'dataString'; // 填充(移除填充反着移除即可)

$block = mcrypt_get_block_size(MCRYPT_RIJNDAEL_128, MCRYPT_MODE_CBC); $pad = $block - (strlen($data) % $block);

if ($pad <= $block) {

$char = chr($pad);

$data .= str_repeat($char, $pad);

} $cipher = mcrypt_module_open(MCRYPT_RIJNDAEL_128, '', MCRYPT_MODE_CBC, '');

mcrypt_generic_init($cipher, $key, $iv);

$cipherText256 = mcrypt_generic($cipher, $data);

mcrypt_generic_deinit($cipher); return bin2hex($cipherText256);

相同功能的openssl加密代码:

$key = 'aaaaaaaaaaaaaaaaaaaaaaaaaaaaaa';

$iv = 'aaaaaaaaaaaaaaaa';

$data = 'dataString'; return bin2hex(openssl_encrypt($data, 'AES-256-CBC', $key, OPENSSL_RAW_DATA | OPENSSL_ZERO_PADDING, $iv));

以上示例均可成功运行,其中第一个示例(未使用填充,但在openssl中进行了填充)和第二个示例(使用填充,在openssl中未使用填充)在替换前后输出相同,并无兼容问题。大家可以根据代码不同的填充方式来选择不同的替换方案,但其中有三个细节需要说明

- 为什么要有填充?

- 用openssl替换后算法的名称为何不同?

接下来会则会具体分析 填充 、算法。

填充

为什么有填充则要从加密的算法说起。因为在AES-128-CBC算法中,会把要加密的字符串以每16个byte的长度进行分段,逐步计算,由此导致不足16byte的段则会进行填充。所以给出的示例中会有两种:一种是使用默认的填充,另一种是自主填充。在与openssl的替换中,如何选择填充方案,则需要对mcrypt与openssl针对默认与自主填充有所了解。

mcrypt默认填充

在php的源码中,可以看出默认会以

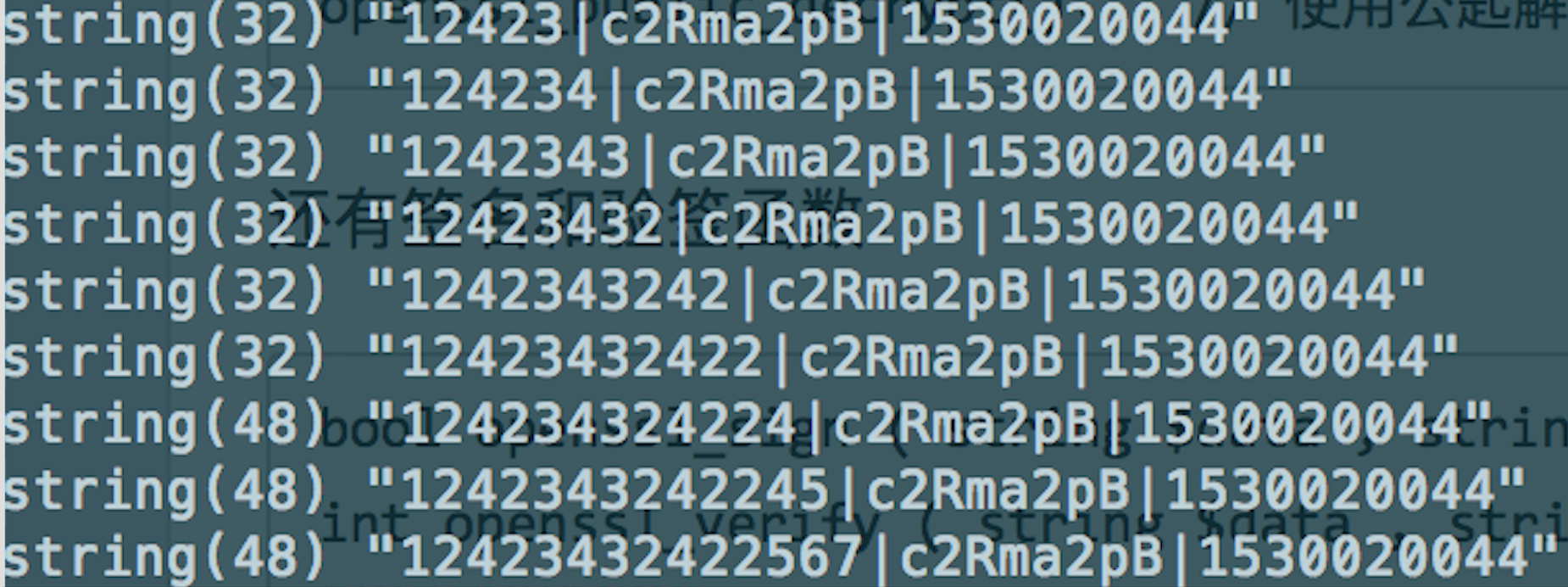

\x00进行填充,事实上,并非是以\x00进行填充,从源码中可以发现,首先申请了一个16位的空字符串,所以初始化时每位字节均为\x00, 实际上可以说其中并没有填充,只是它本来就是\x00,使用默认填充得到的加密字符串会是如下形式:

所以解密时则要移除多余的

\x00。当然也可以懒一点,不移除\x00。 因为在php中字符串"string\x00"与字符串"string"除了长度不一样外,其他表现均一致,所以看起来并无区别,如下代码:// 尾部包含若干个`\x00` 均可功输出true

if ("string\x00" == "string") { // 用双引号可解析\x00

echo true;

}

\x00填充后的示例:(请注意字符串的长度,由此可见用\x00填充会影响长度)

mcrypt自主填充

填充算法需以如下算法进行:

加入填充

/**

* 填充算法

* @param string $source

* @return string

*/

function addPKCS7Padding($source)

{

$source = trim($source);

$block = mcrypt_get_block_size(MCRYPT_RIJNDAEL_128, MCRYPT_MODE_CBC); $pad = $block - (strlen($source) % $block);

if ($pad <= $block) {

$char = chr($pad);

$source .= str_repeat($char, $pad);

}

return $source;

}

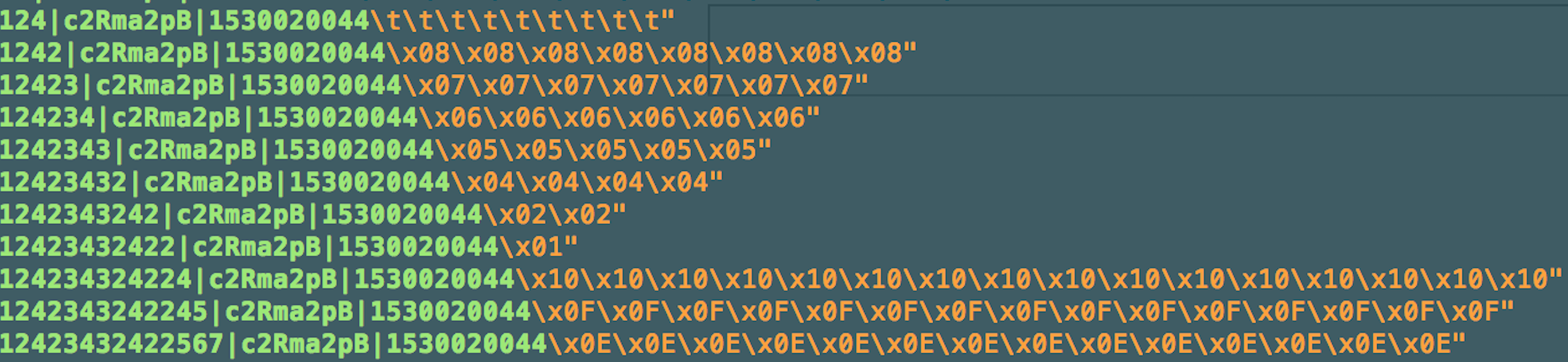

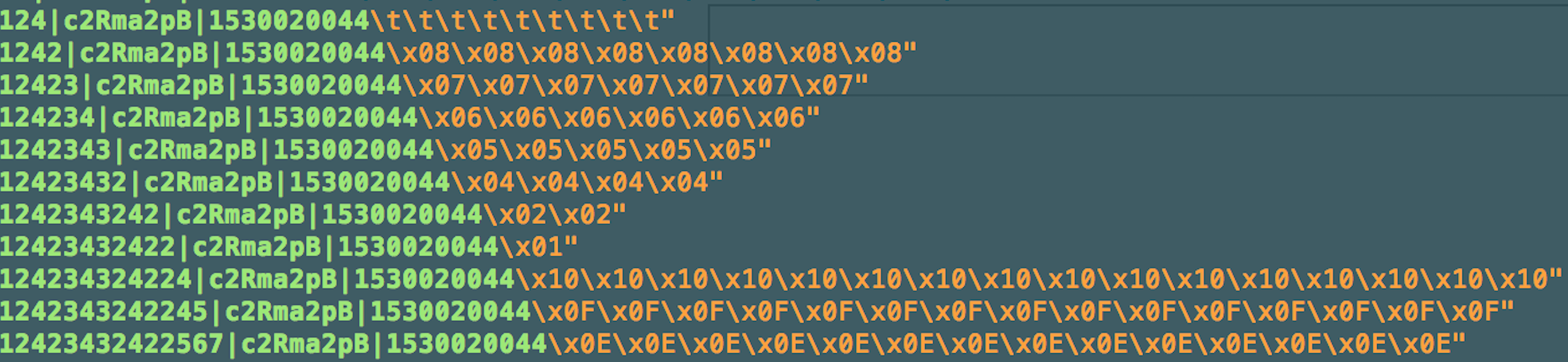

加入填充后字符串实际上如下形式:

移除填充

/**

* 移去填充算法

* @param string $source

* @return string

*/

function stripPKSC7Padding($source)

{

$source = trim($source);

$char = substr($source, -1);

$num = ord($char);

if ($num == 62) return $source;

$source = substr($source, 0, -$num);

return $source;

}

openssl默认填充

其默认方式与标准的mcrypt的自主填充方式一致,所以在第二个示例中,对于使用了如上的填充算法后, 可直接使用openssl_encrypt替换,不会产生兼容问题。填充后的加密字符串如下形式:

需注意的是在

openssl_encrypt与openssl_decrypt中内置了填充与移除填充,所以直接使用即可,除非需自主实现填充,否则不需要考虑填充openssl自主填充

openssl_encrypt提供了option参数以支持自主填充,但在查阅php源码中openssl的测试用例代码才找到正确用法:

// if we want to manage our own padding

$padded_data = $data . str_repeat(' ', 16 - (strlen($data) % 16));

$encrypted = openssl_encrypt($padded_data, $method, $password, OPENSSL_RAW_DATA|OPENSSL_ZERO_PADDING, $iv);

$output = openssl_decrypt($encrypted, $method, $password, OPENSSL_RAW_DATA|OPENSSL_ZERO_PADDING, $iv);

var_dump(rtrim($output));

(备注:如上,

OPENSSL_ZERO_PADDING并非是为0填充的意思)

由此,我们就可以解释,在第一个示例中openssl_encrypt之前加入了自主点充\x00的代码原因了

从以上的加、解密针对填充逻辑不同,针对上文中的示例可以很好地解释:

示例1:

mcrypt加密时未使用填充,故以\x00进行了填充,所以在替换成openssl,需要自主实现\x00填充。示例2:

mcrypt加密时使用了标准的填充,同时openssl的填充方式也为标准填充,故直接使用即可。

分析到这,可以发现,无论是何种填充策略都需注意在加密时加入填充,在解密时则必须要移除填充。至此,上文中示例中的填充相关则分析完成了,接下来我们再看看如何选择替换后的算法。

选择算法

在以上的示例中,有一个问题在于,mcrypt中的AES-128-CBC算法,在openssl中怎么替换成了AES_256?

关于这一点, 我也未找到合理的解释,查看源码一时半会也没找到原因(能力有限~),但通过以下资料,还是完成了功能

若是有同学找到原因,欢迎给我留言,谢谢。

总结

对于使用mcrypt AES 进行加密密的部分,若是在替换过程中问题, 可以从算法替换或填充这两方面着手考虑下。同时还是一必须满足的条件是根据不同的填充方式选择, 替换最重要的就要考虑兼容问题,保证替换后不发生任何改变。 虽然只是只是有细微的差别----尾部几个字符串的不同,但若是在多平台中同时进行修改也是一件麻烦事,但变动越少风险越小。

本文只是针对AES算法进行了简单说明,对于其他算法是否适用还有待研究。

参考资料

PHP 7.1.x 中废弃的特性: http://www.php.net/manual/zh/migration71.deprecated.php

mcrypt扩展废弃:http://www.php.net/manual/zh/book.mcrypt.php

AES算法:https://blog.csdn.net/qq_28205153/article/details/55798628

mcrypt源码:https://github.com/php/php-src/blob/php-7.0.30/ext/mcrypt/mcrypt.c

openssl扩展原码:https://github.com/php/php-src/blob/master/ext/openssl/openssl.c

openssl 解密 mcrypt AES 数据不兼容问题:https://www.v2ex.com/t/370493

Convert mcrypt_generic to openssl_encrypt Ask Question:https://stackoverflow.com/questions/48800725/convert-mcrypt-generic-to-openssl-encrypt

- 作者: 给个理由先

- 本文地址: https://www.cnblogs.com/z1298703836/p/9252612.html

- 转载请注明出处

PHP7.1中使用openssl替换mcrypt的更多相关文章

- PHP 7中利用OpenSSL代替Mcrypt加解密的方法详解

php7.1发布后新特性吸引了不少PHPer,大家都在讨论新特性带来的好处与便利.但是从php7.0 升级到 php7.1 废弃(过时)了一个在过去普遍应用的扩展(mcrypt扩展).官方提供了相应的 ...

- PHP7.2中AES加密解密方法mcrypt_module_open()替换方案 Function mcrypt_get_block_size() is deprecated

直接粘代码,该类是基于微信公众号消息加密解密所提供的PHP DEMO改造而来,目前使用于彬彬大学APP接口token校验中. php的mcrypt 扩展已经过时了大约10年,并且用起来很复杂.因此它被 ...

- [转]MSI安装程序中的文件替换

原文链接:http://teach.hanzify.org/article/652-1233562028.html 前言 最近有汉化朋友问起如何不重新制作MSI文件,而直接用汉化好的文件替换MSI安装 ...

- .net core中使用openssl的公钥私钥进行加解密

这篇博文分享的是 C#中使用OpenSSL的公钥加密/私钥解密 一文中的解决方法在 .net core 中的改进.之前的博文针对的是 .NET Framework ,加解密用的是 RSACryptoS ...

- C# 在word中查找及替换文本

C# 在word中查找及替换文本 在处理word文档时,很多人都会用到查找和替换功能.尤其是在处理庞大的word文档的时候,Microsoft word的查找替换功能就变得尤为重要,它不仅能让我们轻易 ...

- vim中的批量替换

VI中的批量替换 1) 文件内全部替换: :%s#abc#123#g (如文件内有#,可用/替换,:%s/abc/123/g) --注:把abc替换成123 (或者: %s/str ...

- MacOS中升级openssl

MacOS中升级openssl ➜ ~ brew instal openssl 使用情况中始终发现,openssl并没有真正升级 在/usr/local/Cellar/openssl/目录中 ...

- MongoDB 中数据的替换方法实现 --类Replace()函数功能

关键字: MongoDB,Replace,forEach 近日接到一个开发需求,因业务调整,需要DBA协助,将MongoDB数据库中某集合的进行替换.例如我们需要将集合A中B字段中,有关<美好& ...

- JavaScript 中 replace方法 替换所有字符串

需要替换一个字符串中所有的某个字符串 java中使用replaceAll()方法就可以了.但是JavaScript中没有replaceAll方法 但是可以通过以下方法实现: /** * 空格替换为下划 ...

随机推荐

- Android分享图文到朋友圈代码。

分享到微信朋友圈代码.不好用,最后选择了shareSdk. private static void shareToTimeLine(File file) { Intent intent = new I ...

- golang构造函数

http://blog.jobbole.com/107442/?utm_source=blog.jobbole.com&utm_medium=relatedPosts https://gocn ...

- DevExpress之ChartControl实现时间轴实例 z

using System; using System.Data; using System.Windows.Forms; using DevExpress.XtraCharts; namespace ...

- 【Leetcode】【Medium】Best Time to Buy and Sell Stock

Say you have an array for which the ith element is the price of a given stock on day i. If you were ...

- Linux文件系统检查错误

我们的Linux系统在无法启动时候,通常需要进入单用户模式下进行修改一些配置文件,或调整一些参数方可.但是在进入单用户模式后,我们的/文件系统是只读模式,无法进行修改,那么这个时候我们就需要用到一条命 ...

- Nginx配置虚拟机,url重写,防盗链

配置目录: · 虚拟主机 · PHP支持 · URL重写 · 防止盗链 · 持续更新… 一.虚拟主机 1.创建 文件格式:{域名}.conf 具体如下: $ s ...

- flashback回收站知识汇总

查看回收站是否开启:SELECT Value FROM V$parameter WHERE Name = 'recyclebin'; 查看回收站中的数据:SELECT * FROM DBA_RECYC ...

- Jmeter(一)工具的简单介绍(z)

一.JMeter介绍 Apache JMeter是100%纯JAVA桌面应用程序,被设计为用于测试客户端/服务端结构的软件(例如web应用程序).它可以用来测试静态和动态资源的性能,例如:静态文件,J ...

- 转 C++11之std::function和std::bind

std::function是可调用对象的包装器,它最重要的功能是实现延时调用: #include "stdafx.h" #include<iostream>// std ...

- C++使用按位右移/按位左移运算符

1.按位右移运算符(>>) 将数据除以2^n(2的n次方) 2.按位左移运算符(<<) 将数据乘以2^n(2的n次方) 使用按位运算符计算数据 #include<iost ...