WEB攻击与防御技术 pikachu——关于暴力破解

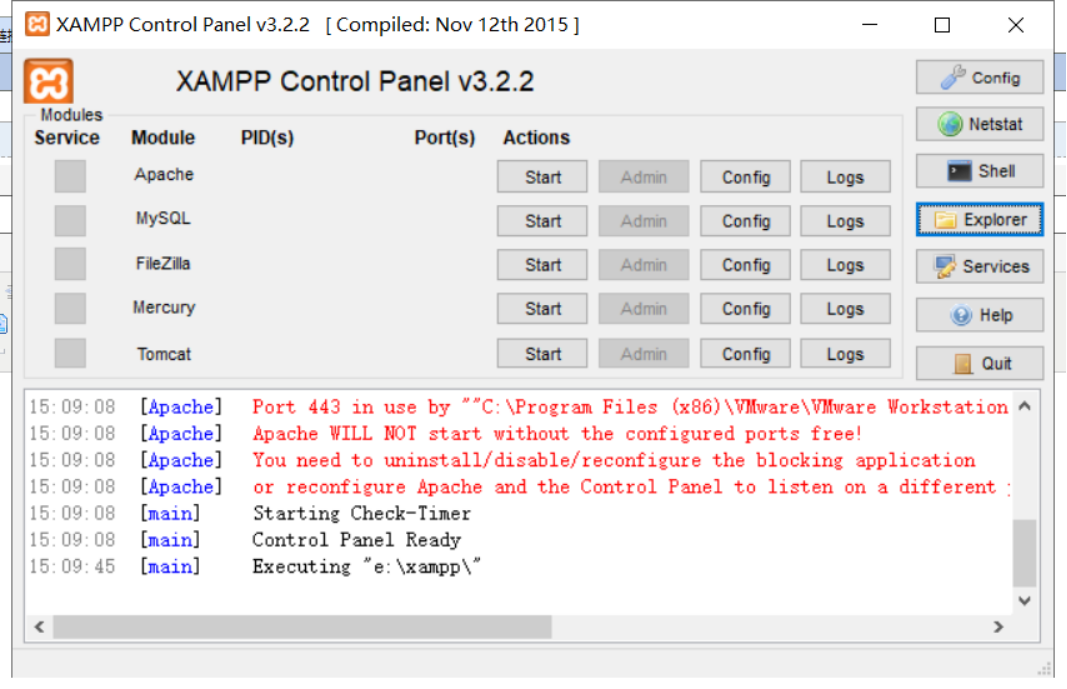

首先打开XAMPP

然后在网上下载pikachu平台压缩包

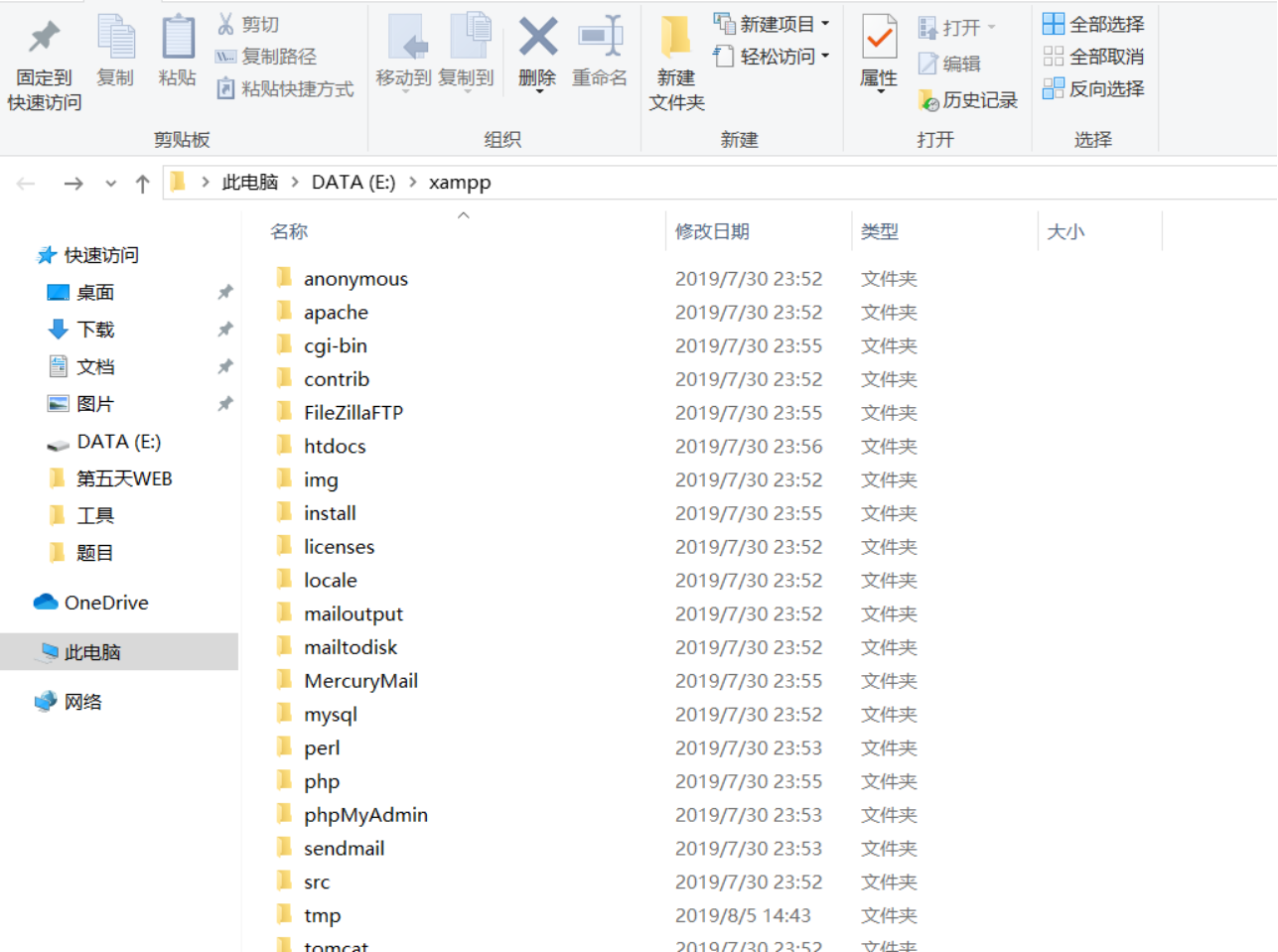

解压缩即可。之后进入到XAMPP的文件夹

将pikachu文件夹放到htdoces内就完成了pikachu平台的搭建~

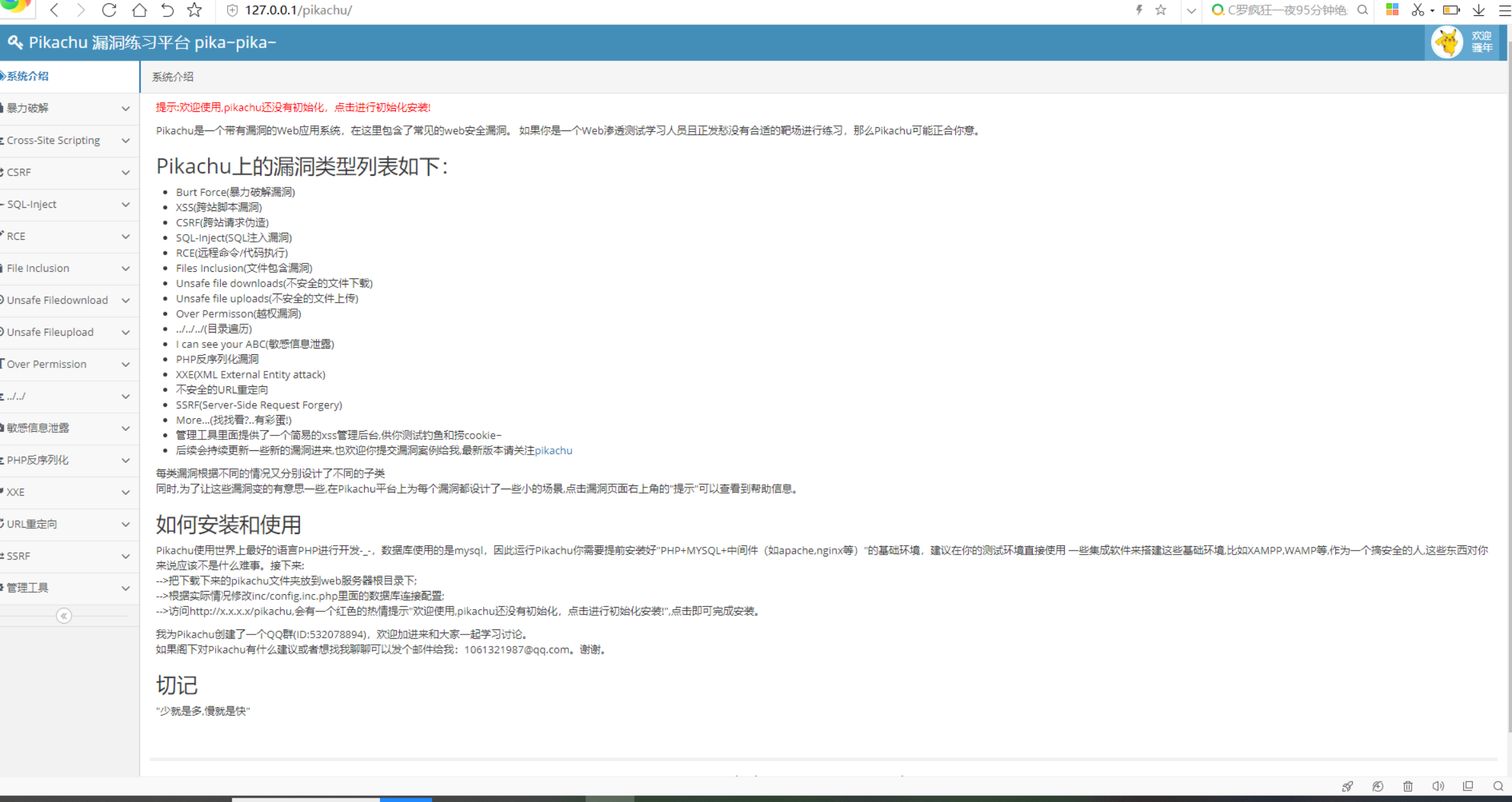

之后在xampp中点击打开apache和mysql,输入网址127.0.0.1/pikachu即可进入皮卡丘平台!

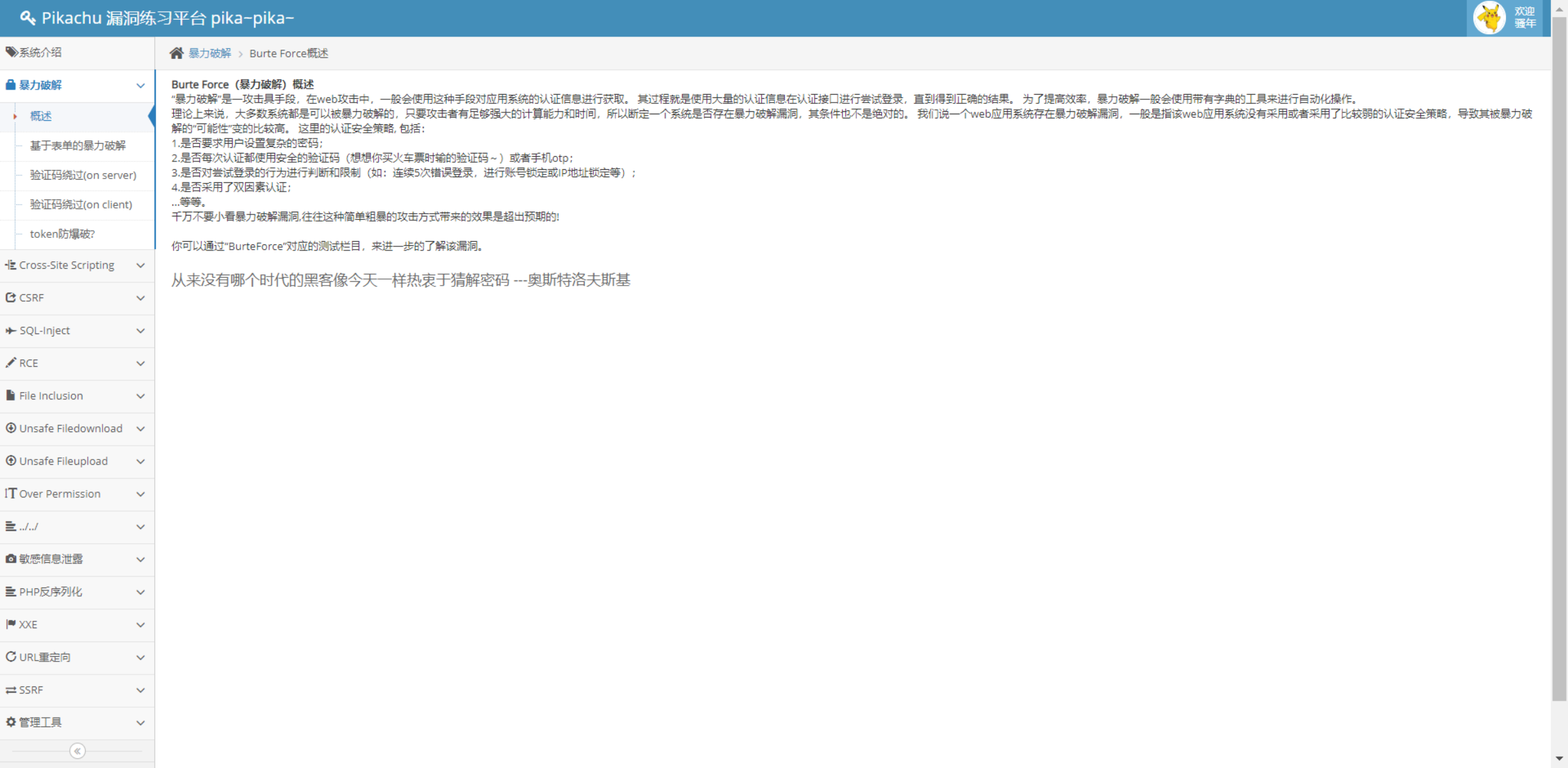

暴力破解篇

点击进入暴力破解篇

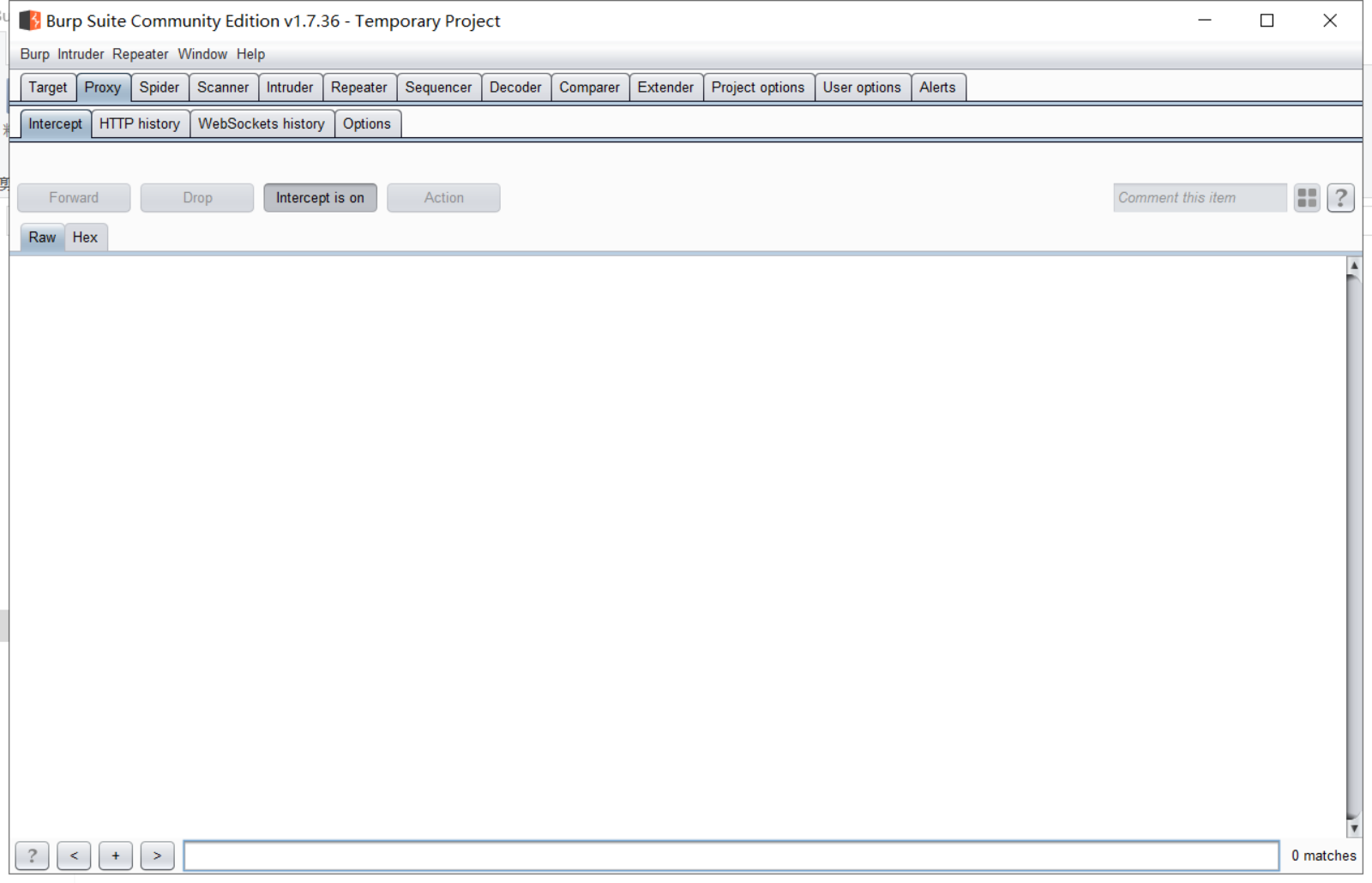

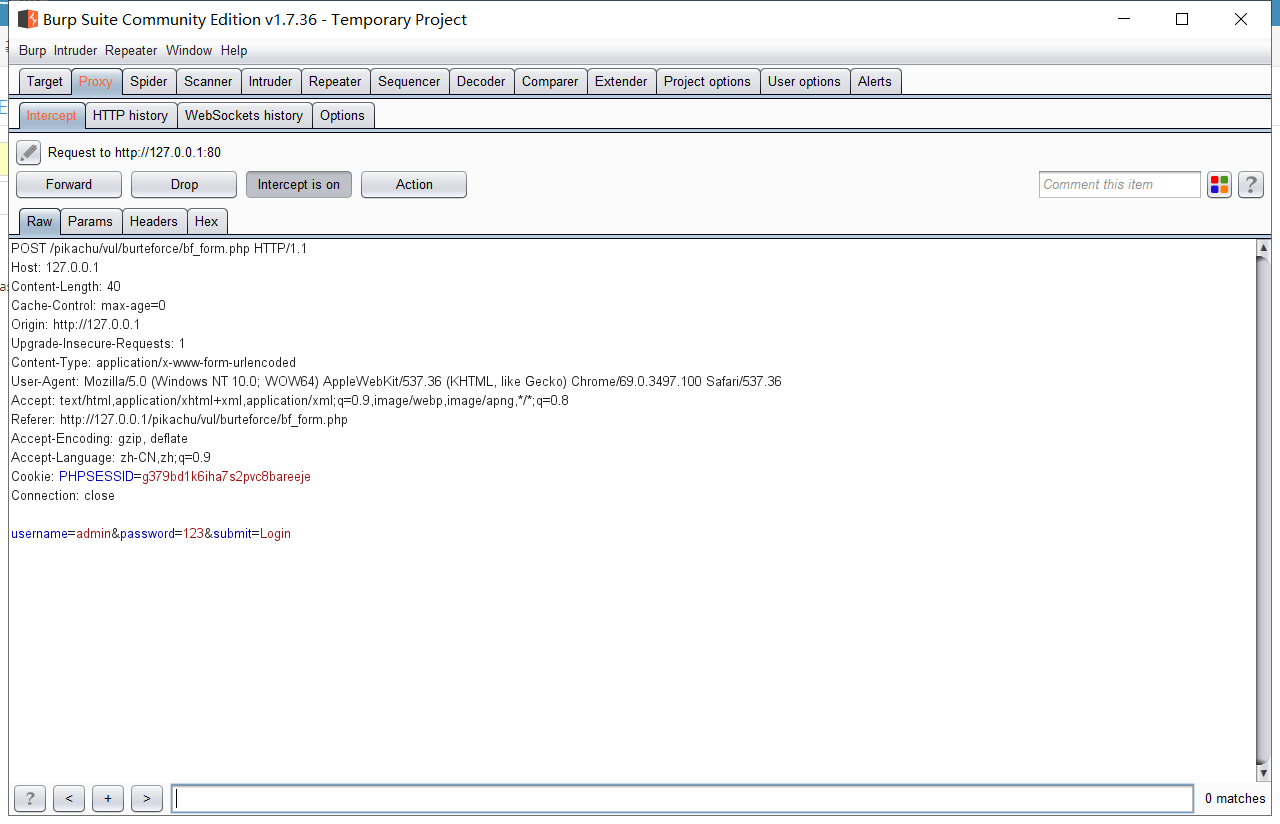

一、基于表单的暴力破解

首先打开页面,开代理127.0.0.1,之后打开burp

开始我们的抓包之旅

首先先打开代理服务器

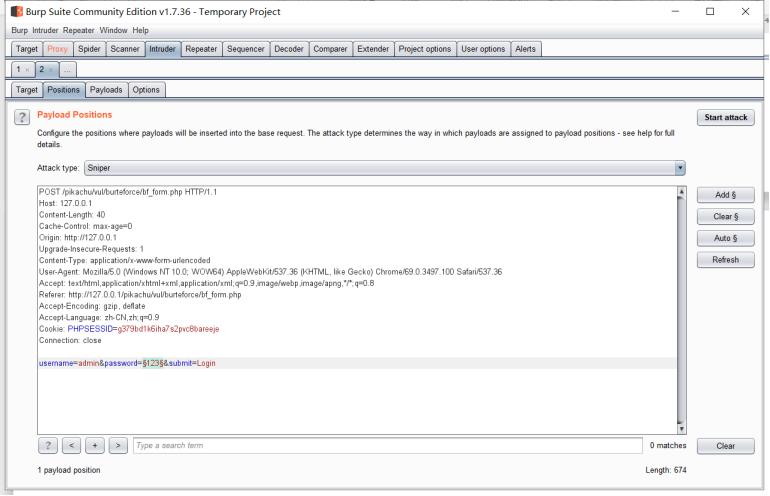

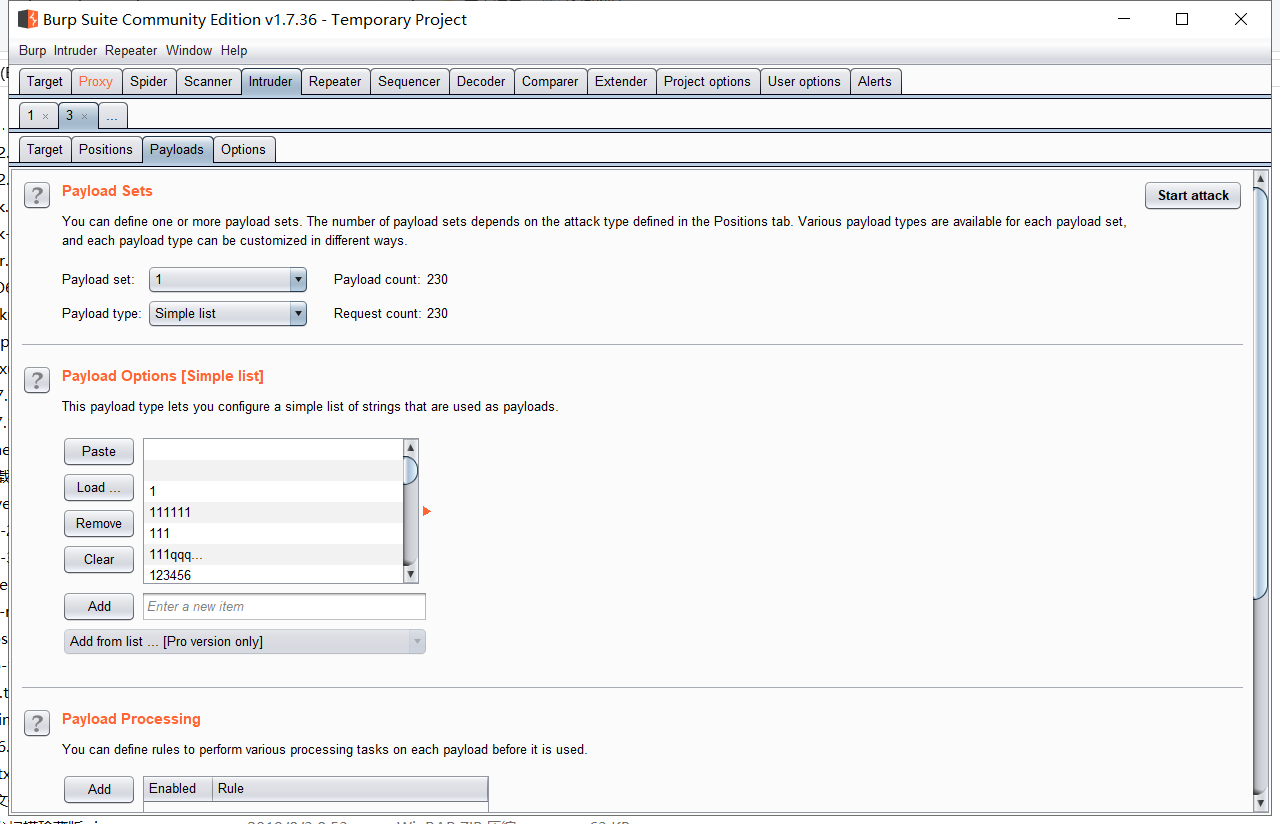

之后将我们需要爆破的密码加入到INTRUDER里

装载字典,准备攻击!

开炮

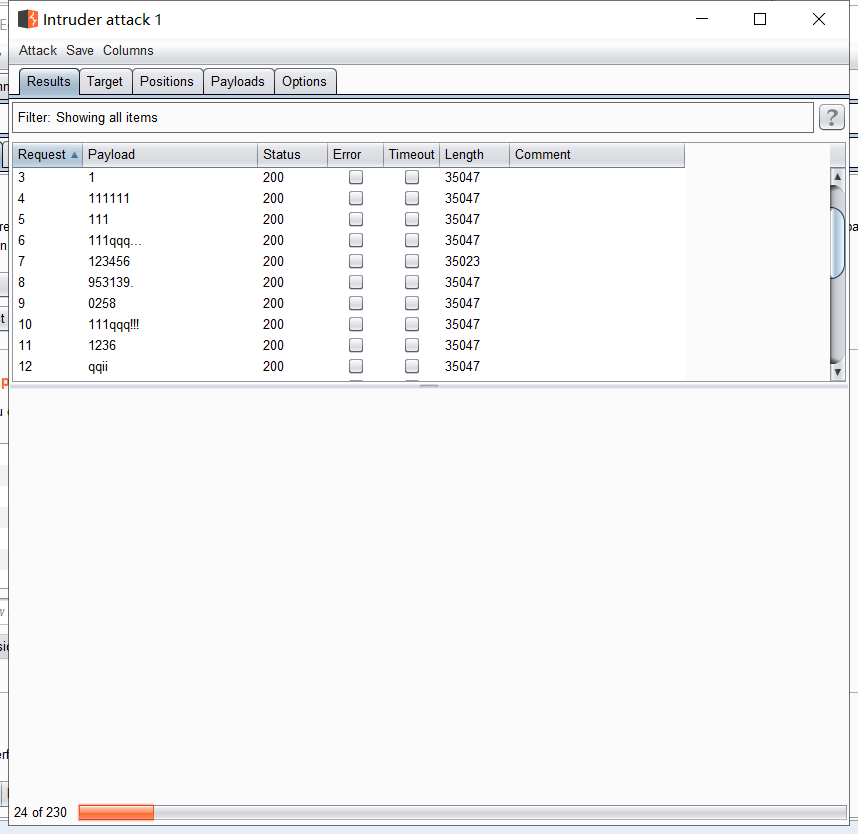

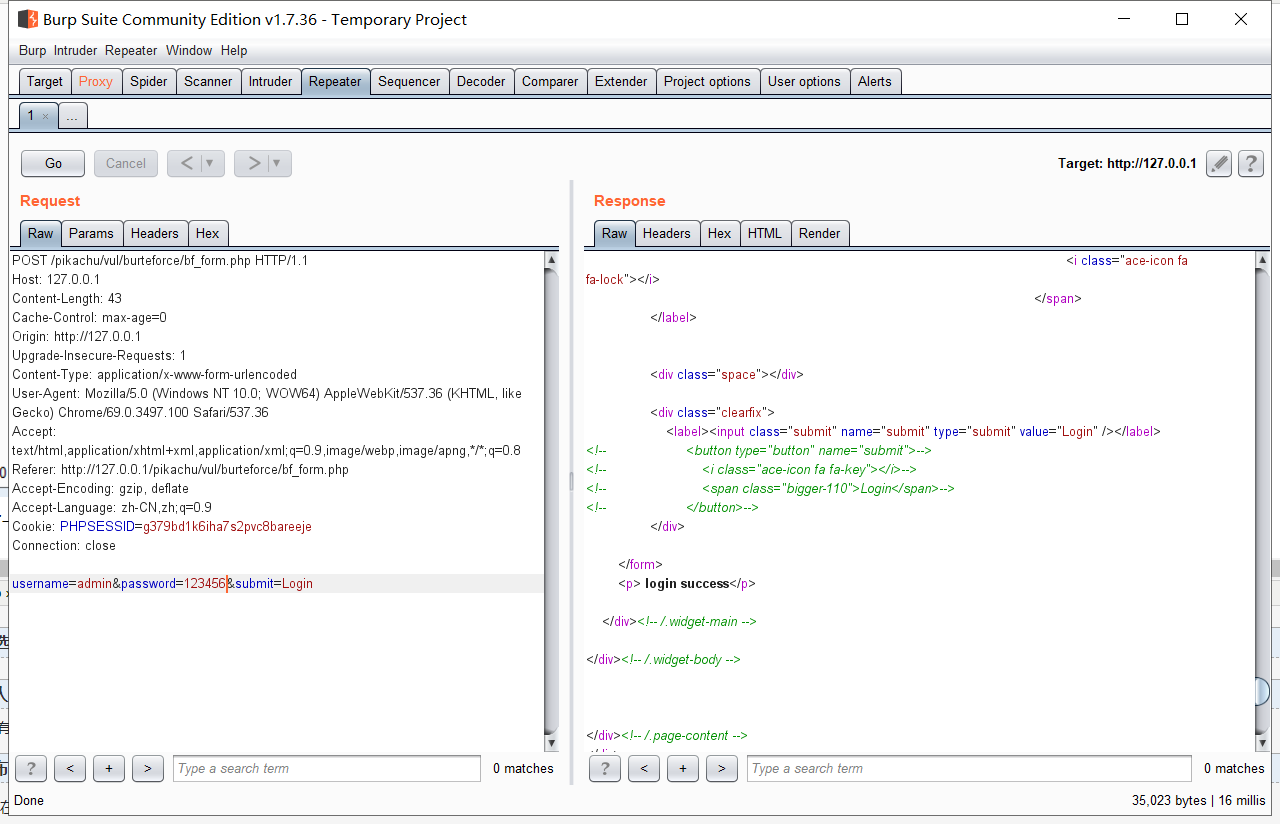

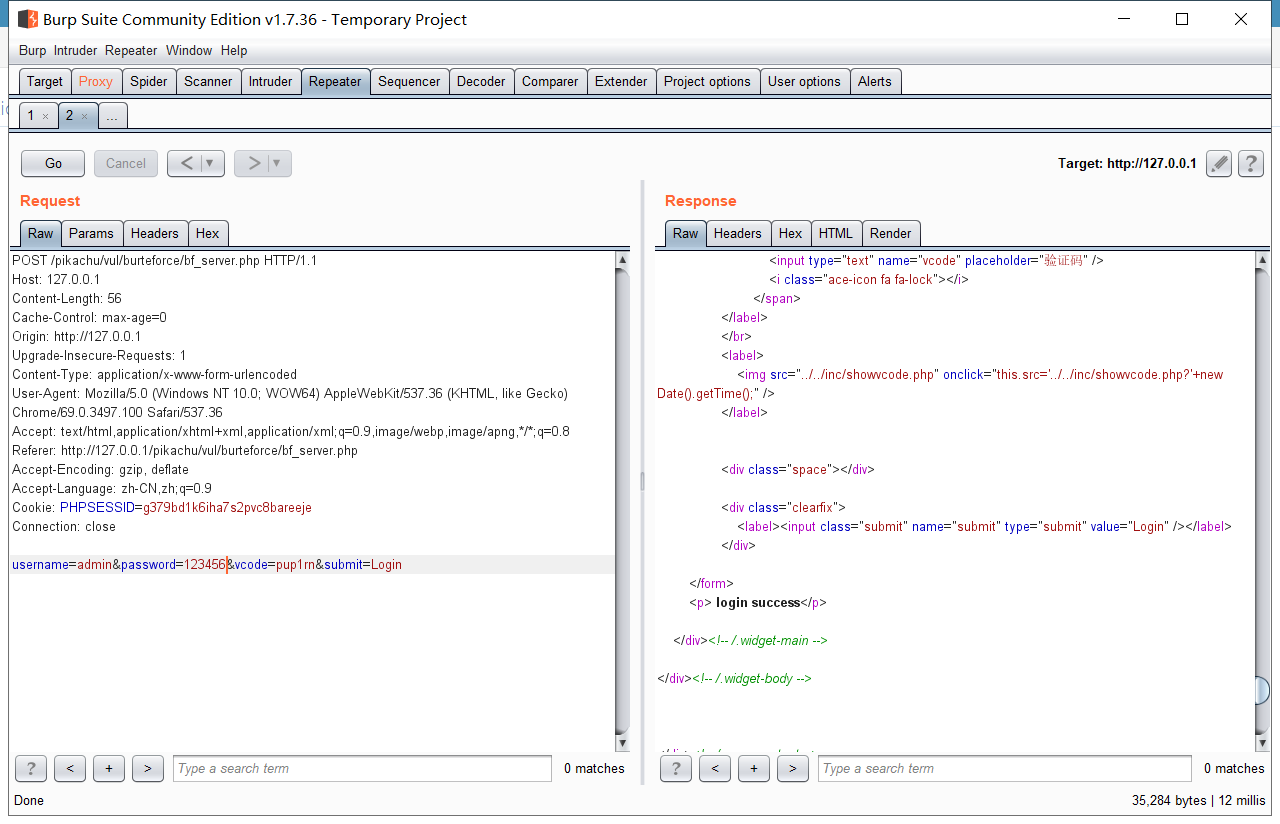

只暴力了一会就看到了在密码试到123456的时候长度明显发生不同,进行尝试,其大概率就是密码

果然就是密码,登陆成功(login success)~

二、验证码绕过(on server)

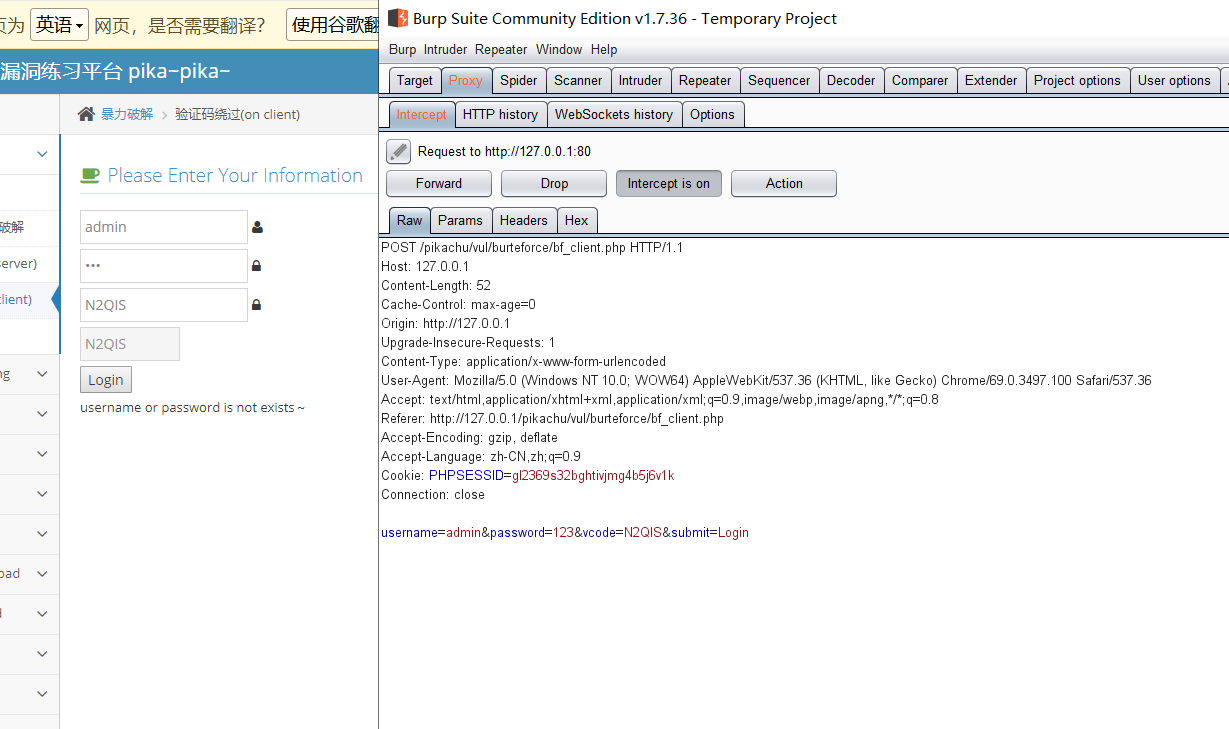

第二个破解题我们发现了它存在了验证码,我们先开代理把它扔到burp里瞅瞅

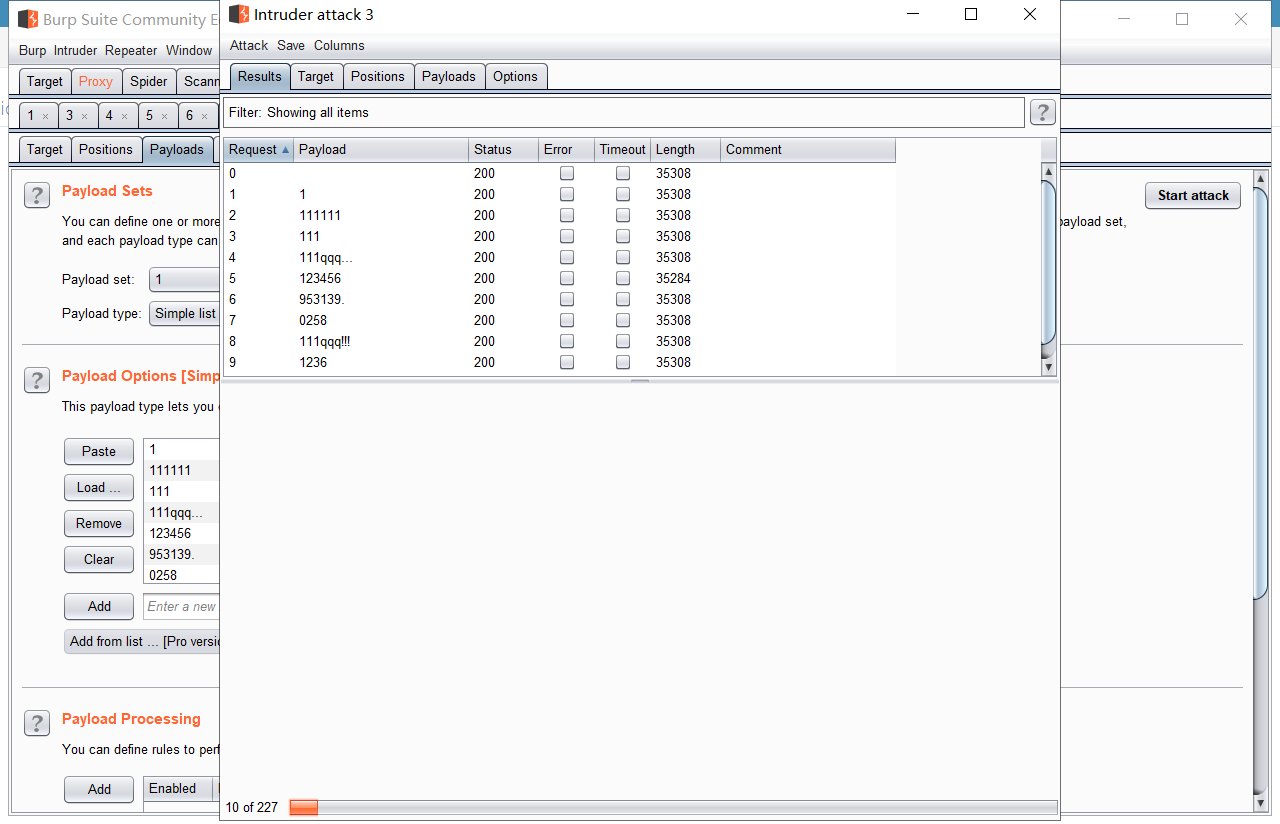

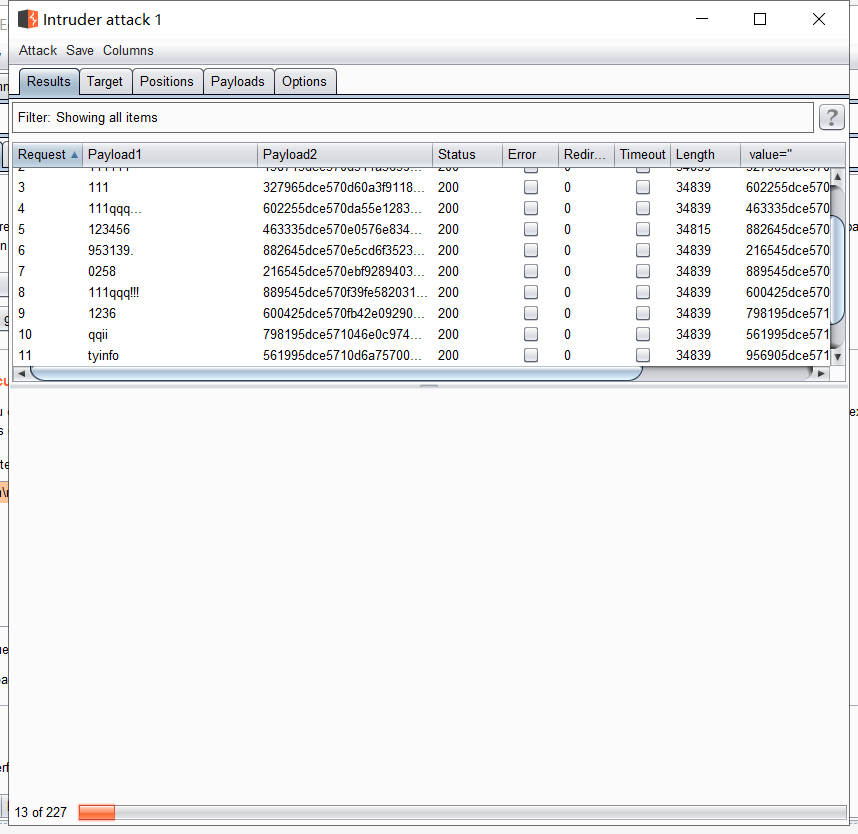

扔到intruder尝试爆破试试

发现了虽然验证码存在,但形同虚设,在爆破的时候一直有效,我们又成功的根据上题的经验找到了admin的密码

三、验证码绕过(on client)

然后让我们看看第三个爆破,其实如出一辙

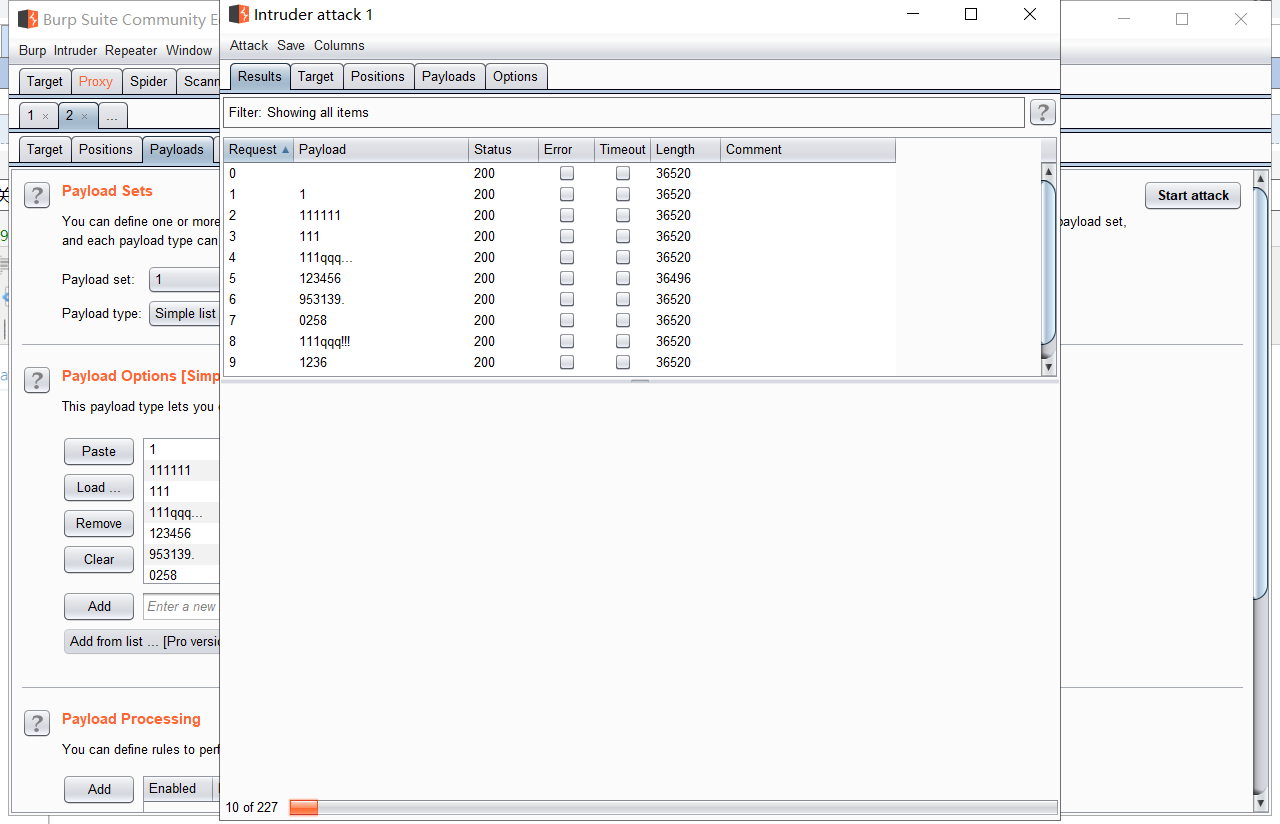

让我们尝试一下直接爆破

又直接爆出来了?!这都不给人发挥的机会。。。看来这个验证码是前端JS来操控的,在爆破中形同虚设。。。。

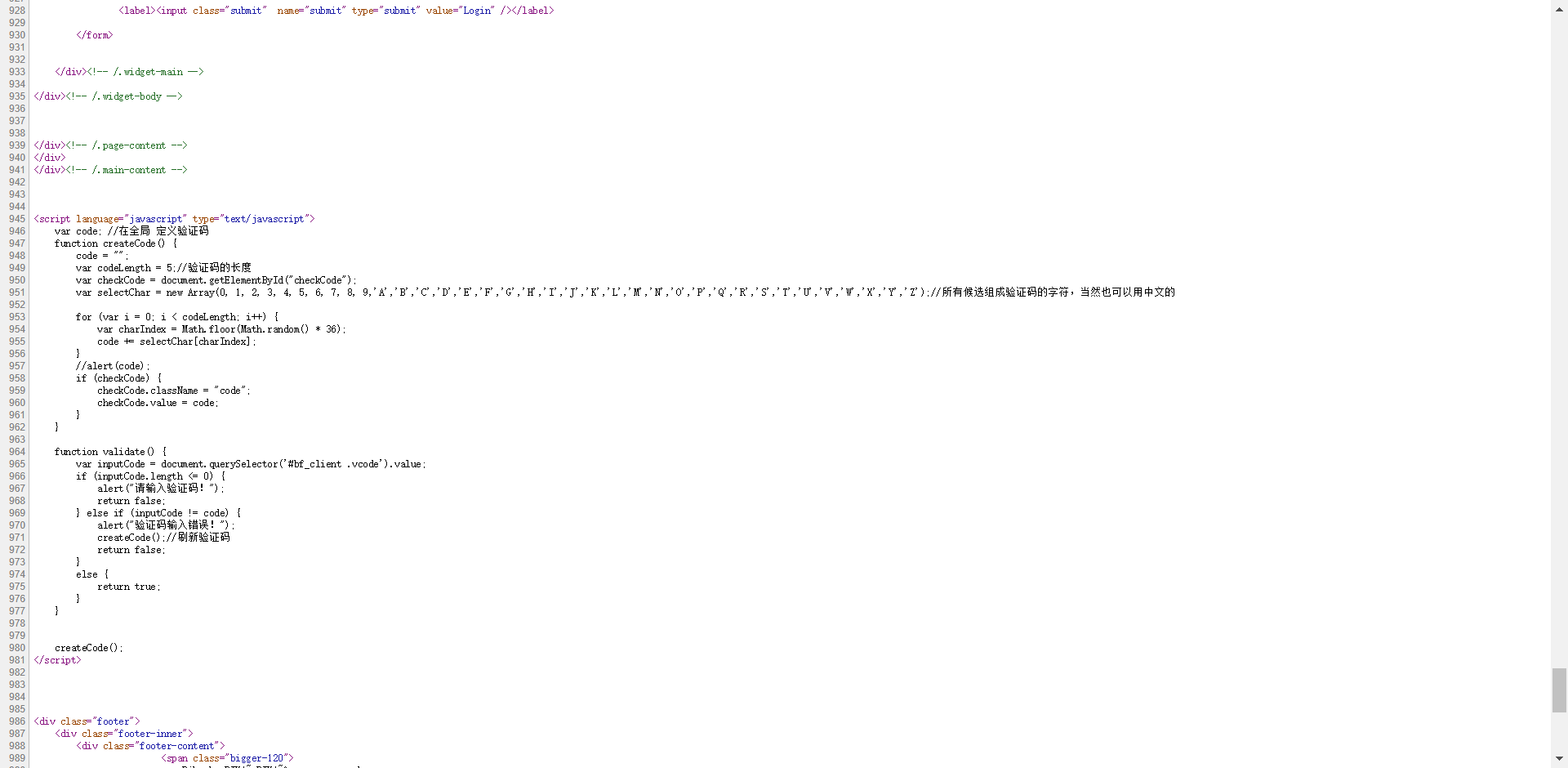

我们看了一下JS代码

发现事实就是如此,那咱也没啥好说的,下一道

四、token防爆破?

名字看起来很吓人,防爆破

我们简单的试了一下

未发现什么问题,那么老办法,先扔进去试一下,打一下,打的时候再把问题问遍

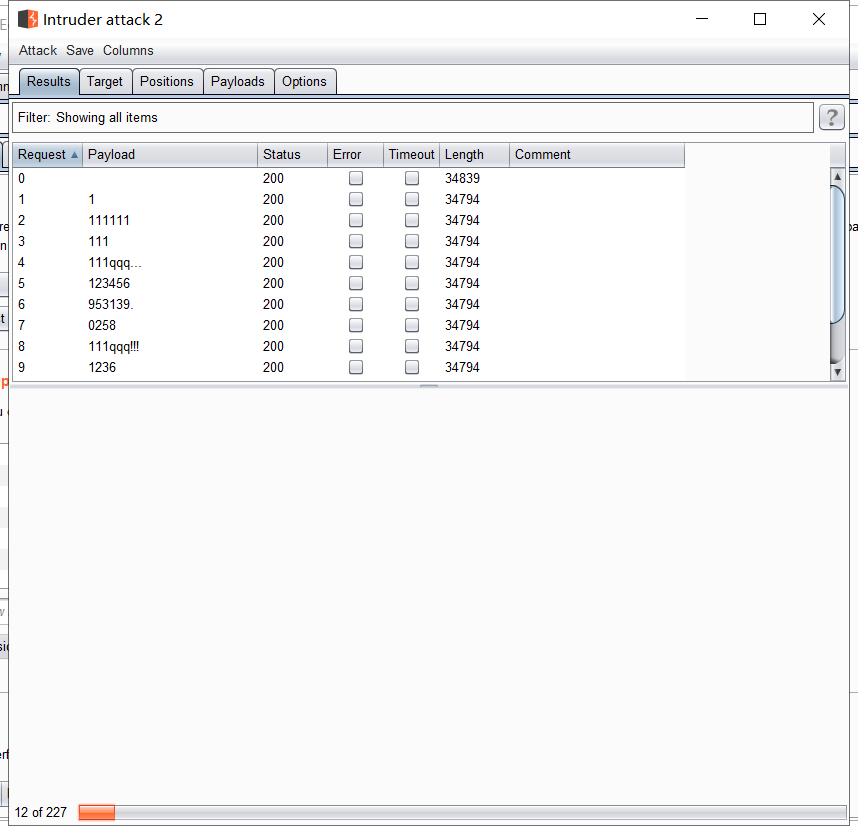

发现老方法不行了,看来这道题终于有点东西了~

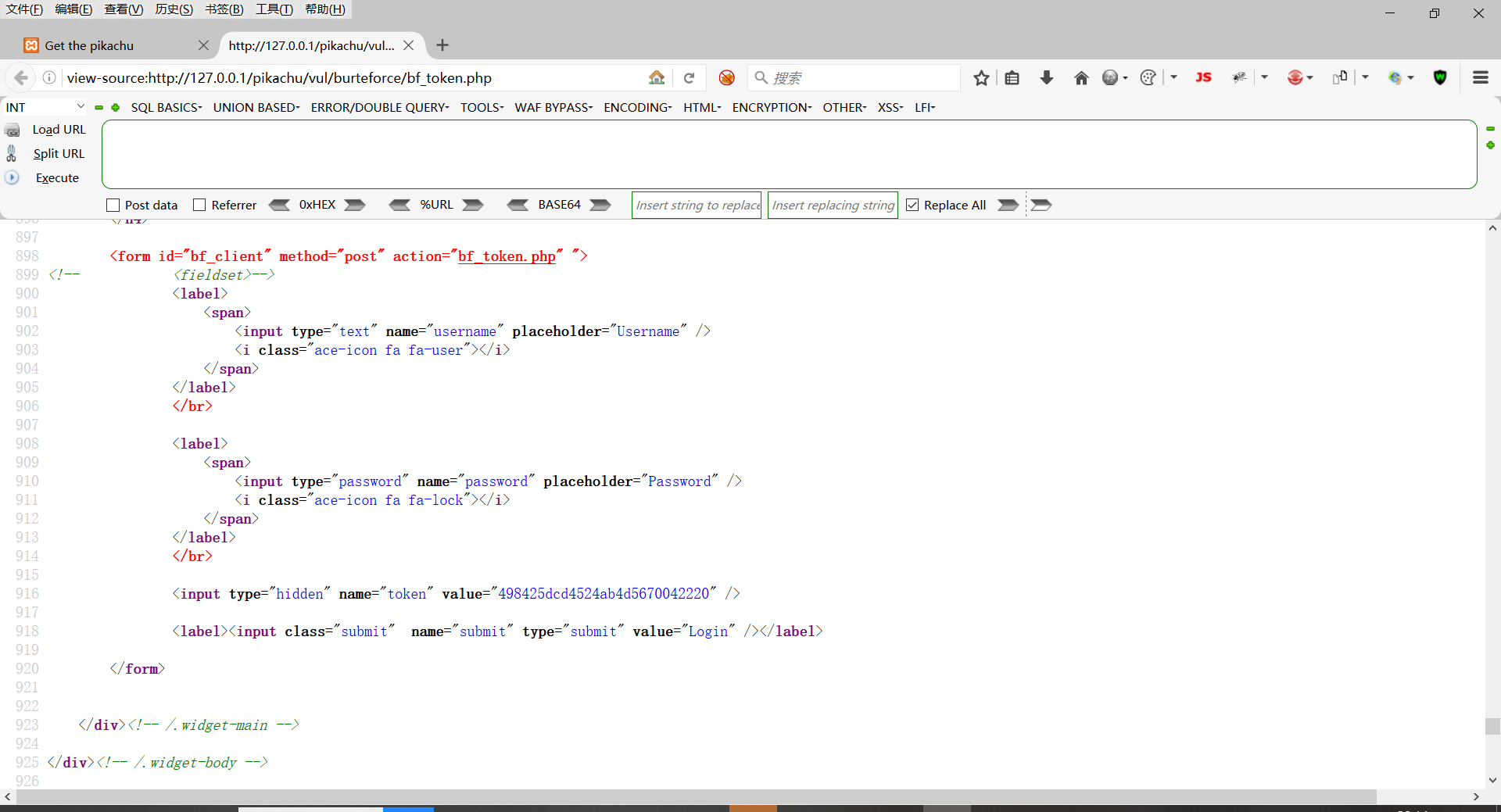

我们来查明一下问题,在拦截包的时候发现了,它在每个里面都加上了 一个token

我们发现了他每次都要对应一个页面自动生成的token才可以允许你进行下一步

其实这也没那么难,每次都在页面中提取一下token进行使用就可以了~

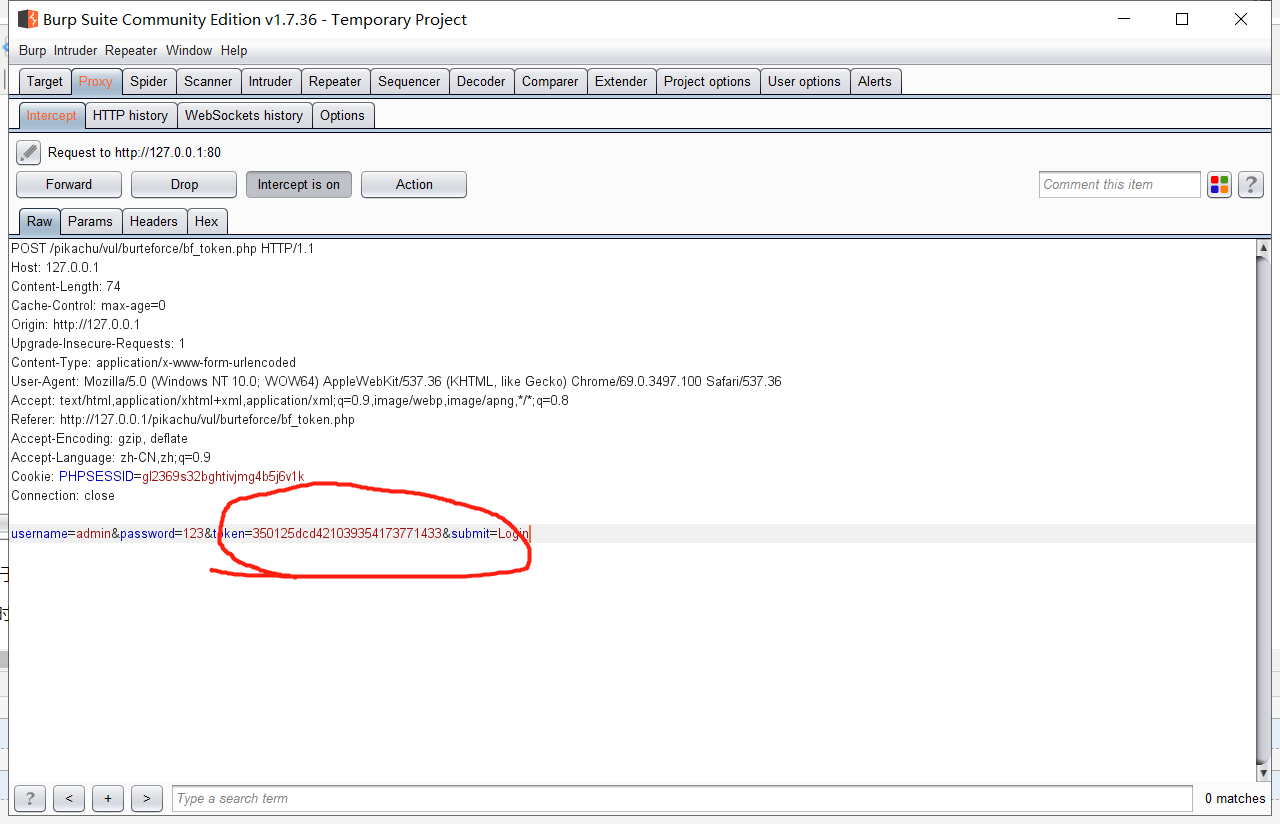

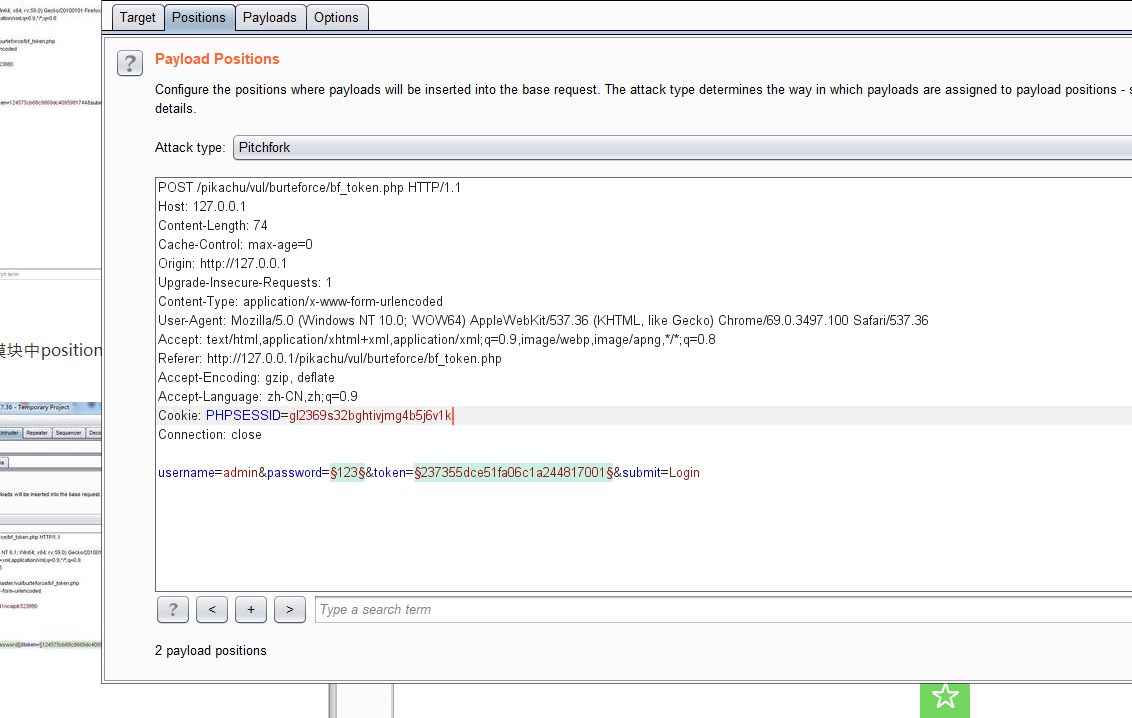

在类型里选择Pitchfork类型,将password和token添加进去

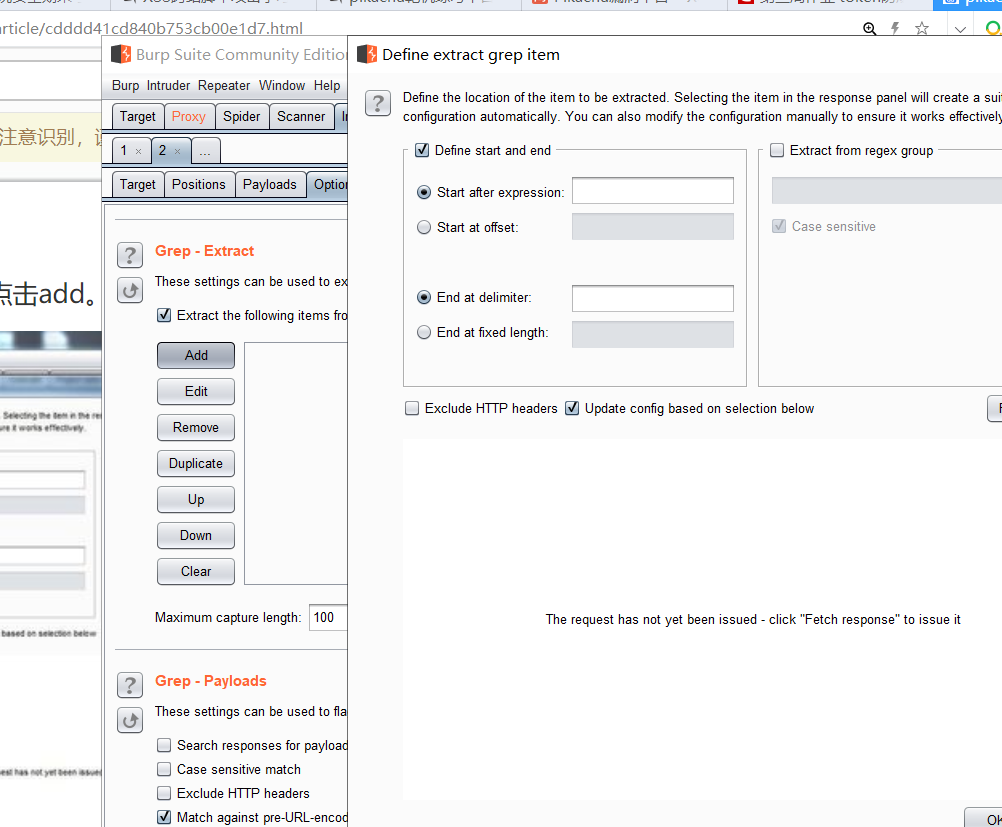

选择options,Grep-Extract 打勾点击add。

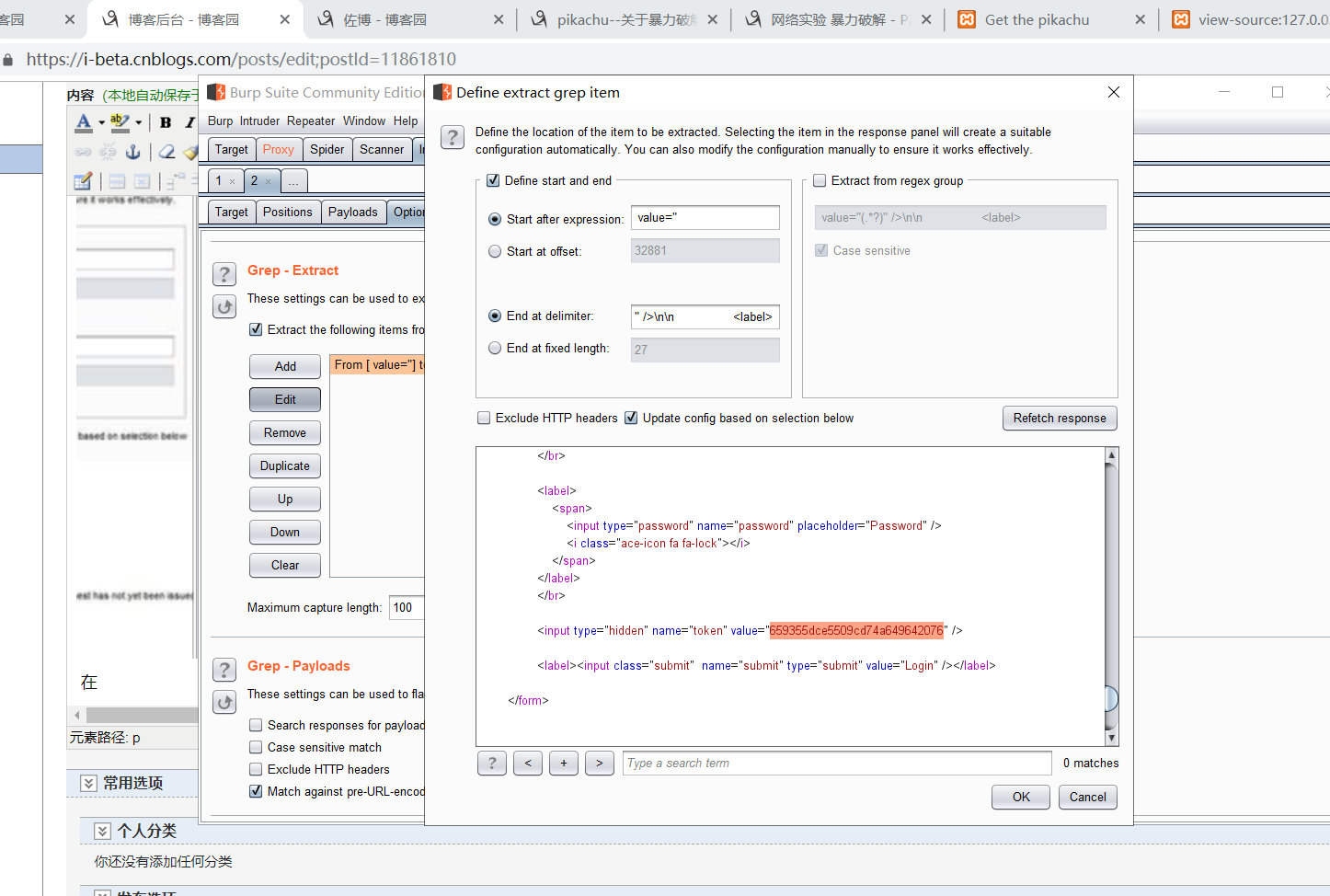

在respond中选定value,选OK

然后在Redirections中选择always。

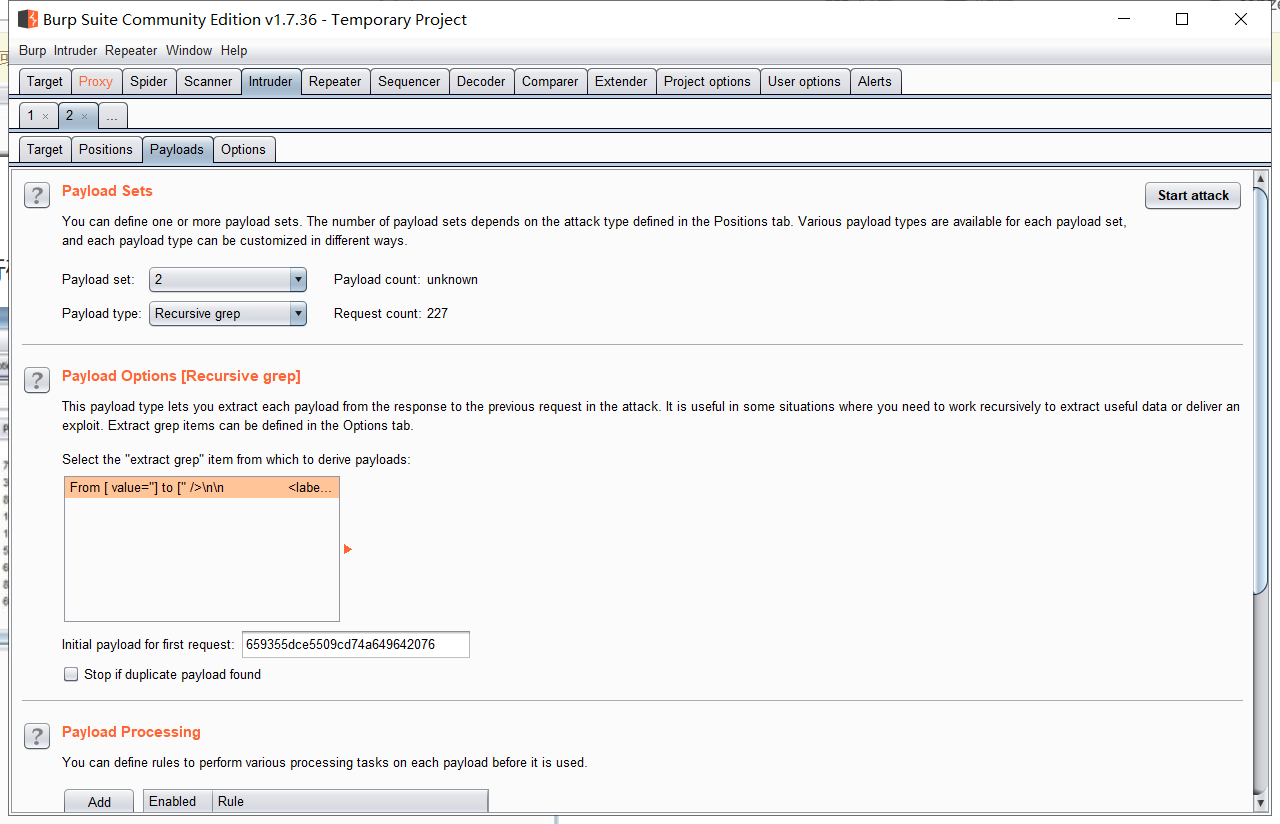

点击payls set 1 type类型选择runtime file加载密码字典,set 2 type选择

recursive grep 复制刚才的token值粘贴至first request:

攻击

成功了!密码我们提前就知道,就不需要验证了,我们的爆破之旅结束。

WEB攻击与防御技术 pikachu——关于暴力破解的更多相关文章

- 常见【十种】WEB攻击及防御技术总结

最近参加了一个WEB安全培训,感觉WEB攻击跟防御都是挺有意思的.以下总结比较简短,仅供观赏哈. 一.XSS攻击 [介绍] xss攻击是跨站脚本攻击,例如在表单中提交含有可执行的javascript的 ...

- web攻击与防御技术-平台搭建与暴力破解

平台搭建是首先安装xampp并把pikachu的压缩文件解压在HTdocs下 然后 点击后显示 安装成功 首先随便输入一些东西 然后用burpsuite抓包 对username和password字段进 ...

- web攻击与防御技术--SQL注入

sql注入是WEB安全中比较重要而复杂的一个东西.而且危害性比较大. 一般来讲SQL注入的话首先要识别注入点.一个是看能不能注入另外一个是看是什么类型的注入比如说字符,数字,搜索(?)等等 GET.P ...

- web攻击之零:WEB攻击及防御技术汇总

一.XSS攻击 [介绍] xss攻击是跨站脚本攻击,例如在表单中提交含有可执行的javascript的内容文本,如果服务器端没有过滤或转义这些脚本,而这些脚本由通过内容的形式发布到了页面上,这个时候如 ...

- 使用 fail2ban 防御 SSH 服务器的暴力破解攻击

对于SSH服务的常见的攻击就是暴力破解攻击——远程攻击者通过不同的密码来无限次地进行登录尝试.当然SSH可以设置使用非密码验证验证方式来对抗这种攻击,例如公钥验证或者双重验证.将不同的验证方法的优劣处 ...

- 入门系列之使用fail2ban防御SSH服务器的暴力破解攻击

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文由SQL GM发表于云+社区专栏 介绍 对于SSH服务的常见的攻击就是暴力破解攻击--远程攻击者通过不同的密码来无限次地进行登录尝试.当 ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- 13.DoS防御----BeEF浏览器渗透----暴力破解之美杜莎---DNS指南

DoS防御 启用ICMP,UDP,TCP泛洪过滤 登录路由器管理后台 高级-安全部分 BeEF浏览器渗透 用kali进行客户端攻击 钓鱼攻击 打开beef 浏览器打开beef cd /usr/shar ...

- web攻击和防御措施

1.SQL注入:参照下面的链接 http://www.cnblogs.com/chenhaoyu/p/8758888.html 2.跨网站脚本攻击(Cross Site Scripting, XSS) ...

- web攻击与防御

攻击方式 利用输出值转义漏洞 跨站脚本攻击(XSS) SQL注入攻击 OS命令注入攻击 HTTP首部注入攻击 邮件首部注入攻击 文件目录遍历攻击 利用设置或设计缺陷 强制游览 开放重定向 不正确的错误 ...

随机推荐

- OS-lab1

OS-lab1 boot boot文件夹中只有start.S文件,这个文件用于初始化内核.关掉中断,设置内核栈,并跳转到main函数. init init.c 执行初始化操作. main.c 主函数, ...

- Windows下更改MySQL数据库的存储位置(10为例子)

有时候,自己安装MySQL的时候都是默然安装路径的,MySQL安装时不能选择数据库文件的安装位置,也没有可用的直接更改数据库目录的工具.之后所新建的数据库默认存储在C盘,当然了C盘很重要什么东西都存过 ...

- 为开源项目贡献代码-pycharm使用git-登录注册功能分析-判断手机号存在接口-多种方式登录接口-腾讯云短信申请

目录 为开源项目贡献代码-pycharm使用git-登录注册功能分析-判断手机号存在接口-多种方式登录接口-腾讯云短信申请 git内容大回顾 今日内容概要 今日内容详细 1 为开源项目贡献代码 2 p ...

- ubuntu常用操作

Ubuntu22.04 server 创建随操作系统自动启动: 创建rc-local.service cp /lib/systemd/system/rc.-local.service /etc/sys ...

- ts的接口和泛型的基本语法

一.接口 1.接口定义 接口是一种规范的定义,它定义行为和规范,在程序设计中接口起到限制和规范的作用. 2.接口的声明与使用 //声明对象类型接口 interface Person { name: ...

- java8 利用 ConcurrentHashMap list根据 某个属性 去重

//自定义方法private static <T> Predicate<T> distinctByKey(Function<? super T, Object> k ...

- 基于Kotlin和Canvas的跨终端设计

背景 js弱类型非常混乱,不适合开发超过2w行代码的独立应用(普通Web除外) Web端和桌面端是主流工具应用的生存地 Canvas又是一个新兴的领域,能够提供多种多样的工具支持 设计一个基于Canv ...

- Windows11 微软提供三种路径 安装程序应用

Windows11 微软提供三种路径 安装程序应用

- docker镜像原理(一)

在理解什么是docker镜像之前我们需要搞懂虚拟机系统到底是怎么组成的如何实现的,docker中又是如何安装和使用虚拟机系统的,怎样可以高效灵活的切换系统发行版等问题 一.centos7系统长什么样 ...

- concat()函数

该函数可以将多个字符串连成一个字符串.使用语法concat(str1, str2, ...)返回结果参数拼接成的字符串,如果有任何一个参数为null,则返回值为null例子1.从person表查出数据 ...