[转载]中情局数千份机密文档泄露:各种0day工具、恶意程序应有尽有

转载:http://www.freebuf.com/news/128802.html

维基解密最近再度获取到了数千份文件——据说这些文件是来自CIA(中央情报局),文件细数了CIA所用的网络入侵工具及其拥有的入侵能力。实际上,以近些年美国政府的各路监控行为,而且还有NSA的种种“珠玉”在前,CIA的黑客工具可能也就不算什么了。

本周二,维基解密曝光了8761份据称是美国中央情报局(CIA)网络攻击活动的秘密文件(点这里下载,点这里查看密码),这些数据代号为Vault 7,文件日期介于2013年和2016年之间,据说是公布的相关CIA最大规模的机密文档,应该能够很大程度表现CIA的黑客技术和内部基建情况。这系列文件按照维基解密的说法,是此系列的第一部分,名为“Year Zero”(元年)。

维基解密创始人阿桑奇表示,文件显示出“CIA网络攻击的整体能力”,而维基解密在发布这些文件时声称“CIA的网络军械库已失控”,以下为维基解密对此次曝光事件的一些说明。

维基解密专题:CIA网络军火库-Vault 7: CIA Hacking Tools Revealed

曝光文件说明

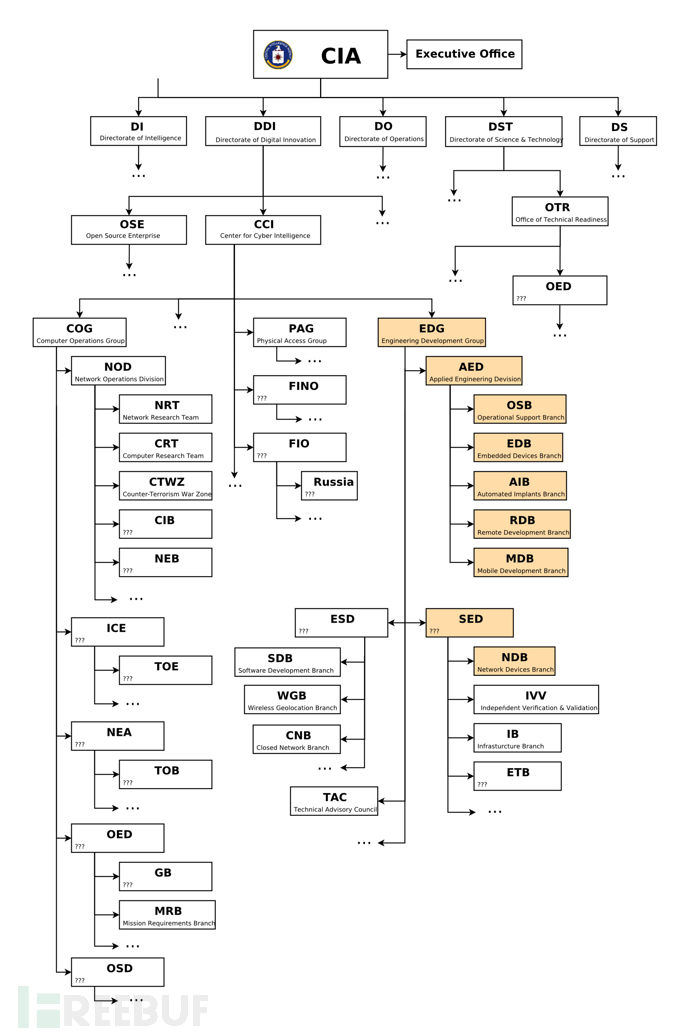

维基解密称这些泄密文件来源CIA兰利总部网络情报中心(CCI,Center for Cyber Intelligence)与外网隔绝的高度机密局域网,文件不仅暴露了CIA全球窃听计划的方向和规模,还包括一个庞大的黑客工具库,网络攻击入侵活动对象包括微软、安卓、苹果iOS、OS X和Linux等操作系统和三星智能电视,甚至是车载智能系统和路由器等网络节点单元和智能设备。

维基解密进一步透露:这些文件中涉及的黑客工具既有CIA自行开发的软件,也有据称是得到英国MI5(军情五处)协助开发的间谍程序。其中包括恶意软件、病毒、特洛伊木马、武器化的‘0day漏洞’、恶意软件远程控制系统及其相关文件等。这些‘网络武器’的代码行数总计可达数亿之多,这就使其持有者完全有能力黑进CIA。目前,这些文件档案已经在前美国政府黑客和承包商间以未经授权的手段流传,维基解密得到的这些文件来自他们中的某人。

2001年以来,CIA获得的政治权利和资金预算远远超越了NSA,他们不仅成立了臭名昭著的无人机编队,还组建了一支具备全球入侵攻击能力的隐蔽黑客舰队,从某种程度上,与NSA的黑客攻击能力形成竞争。

2016年底,CIA网络情报中心(Center for Cyber Intelligence)下属的黑客部门已经雇佣了超过5000人参与其网络间谍行动,并开发了1000多个包括黑客系统、定制木马病毒、和其它“武器化”工具在内的间谍程序。至2016年,CIA黑客部门运行的代码量甚至比FaceBook还要多,这种规模让人吃惊,而也从某种意义上说,CIA成立了自己内部的“NSA”。

维基解密说,希望借这些曝光文件促成公众讨论:CIA的黑客能力是否已经超过他们所获得的授权?阿桑奇在一份声明中称,开发网络“武器”存在极大的扩散风险,而这些文件中涉及的黑客工具意义已经远远超过所要达到的目的。此次泄露文档中不包含CIA的具体黑客工具,文档中涉及的保密部分也作了相关编辑和隐匿。

曝光文件中涉及的CIA黑客工具

CIA针对 iPhone, Android, smart TVs的黑客工具

这些工具由CIA网络情报中心所属的数字创新部门(Directorate for Digital Innovation)工程研发组开发,该小组负责研发、提供和测试CIA全球网络攻击活动所需的各种后门、漏洞、恶意软件、定制木马等。

2014年10开始,CIA便开始研发可以控制和感染智能汽车的手段,用此手段去执行一些让人察觉不到的暗杀行动。CIA的移动设备部门(Mobile Devices Branch)还开发了许多黑客远程攻击控制智能手机的方式,被感染的手机可以向CIA攻击者发送地理位置,音频和文本通信等,甚至可以暗中激活手机的摄像头和麦克风进行窃听窃视。

文曝光文件中,还提及了针对苹果系统移动设备的多个0day漏洞工具;另外,针对Android手机,CIA拥有多达24个武器化0day漏洞攻击工具,这些工作来源于其合作伙伴FBI、GCHQ(英国通讯总部)、MI5(英国军情五处)、NSA,还有一些是从类似Baitshop的网络军火商手中购买。

比如说,文档中特别提到,CIA和英国MI5合作开发了一款名为Weeping Angel(哭泣的天使?)的恶意程序,此工具是专门用来入侵三星智能电视的。

“针对三星智能电视的攻击工具,是与英国MI5/BTSS合作开发的。在感染该恶意程序后,Weeping Angel会将目标设备置于Fake-Off模式,这样一来用户会以为电视已经关了,但实际上仍然开着。在‘Fake-Off’模式下,电视设备就会记录房间中的对话,并通过互联网将其发往CIA服务器。”

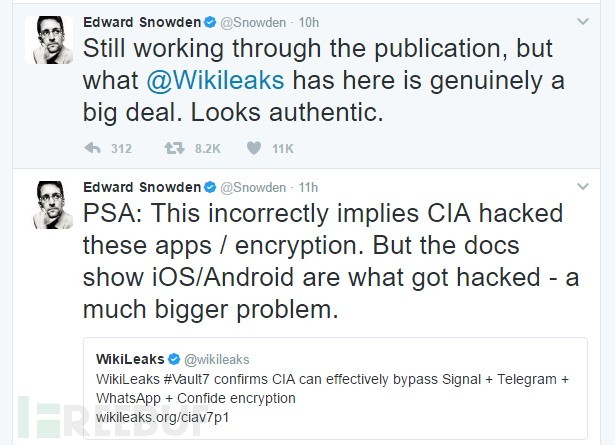

文档还提到,CIA完全有能力绕过各种安全通讯应用的加密,包括WhatsApp、Telegram,还有传说中最安全的Signal,连微博(!!!)和赫然在列。

“CIA的这些技术,通过入侵智能手机,可绕过WhatsApp、Signal、Telegram、微博、Confide和Cloackman,在加密应用之前就收集到音频和信息流量。”

CIA针对Windows, OSx, Linux, routers的黑客工具

针对Windows用户,CIA也下大力气进行入侵工具研发,比如包含的多个本地和远程0day漏洞工具,甚至也完全有能力感染已经与网络隔离的目标系统,比如通过CD\DVD和便携式移动介质传播的Hammer Drill恶意软件(而且全面跨平台,适用于微软、Linux、Salaris、macOS等平台)、把数据和程序隐藏在镜像和隐蔽磁盘区的”Brutal Kangaroo”等。所有这些恶意软件由CIA下属的自动植入部门(Automated Implant Branch)研发,该部门曾开发了大名鼎鼎的”Assassin” 和”Medusa”恶意软件。

针对互联网基础设施和网络服务器的攻击则由CIA的网络设备部门(Network Devices Branch)来完成。CIA已经开发出针对多平台的恶意软件攻击和控制自动化平台,如文件是提及的”HIVE”、”Cutthroat” 和”Swindle” 。

CIA珍藏的漏洞(0day)

奥巴马时代,曾决定如果政府机构发现网络安全存在重要漏洞(0day),大多数情况下就应该公开信息,确保漏洞获得修复,而不是保持沉默,或利用这些漏洞开展间谍活动或网络攻击。而“元年”曝光的CIA0day漏洞明显违反了奥巴马时代的关于漏洞披露的策略,这些0day具备渗透、感染、控制智能设备和操作系统,威胁巨大。

CIA的规避取证和免杀技术

CIA开发了一系列规避取证和免杀的技术,这些技术在 AV defeats、 Personal Security Products、Detecting and defeating PSPs 和PSP/Debugger/RE Avoidance中都有介绍,如Comodo杀毒软件竟然被CIA的恶意软件巧妙地放置到系统“回收站”中而实现免杀。

更多关于CIA网络武器军火库的技术细节,请参阅维基解密专题

这么看来,CIA拥有的黑客工具具备的入侵能力基本已经通天彻地了,各种流行的平台,从交通工具再到与网络隔离的系统都行。就像先前NSA的工具被公布一样,如果CIA的这些工具被公开,大量科技企业大概都要忙于补漏洞和危机公关了。

针对此次维基解密曝光的秘密文档,爱德华·斯诺登(Edward Snowden)随后发布Twitter消息称,维基解密所披露的代码是真实的,只有拥有权限的中情局内部人员才会知道这些代码的存在。目前,CIA尚未作出回应,而其中涉及的Google、苹果、三星等公司也尚未就此置评。

[转载]中情局数千份机密文档泄露:各种0day工具、恶意程序应有尽有的更多相关文章

- 在几份docx文档中里查找某个值

import docx, os def readDocx(fileName): doc = docx.Document(fileName) content = '\n'.join([para.text ...

- 开发小白可以一年涨薪10w?这份java文档功不可没,学透你也可以

靠这份文档,跳槽涨薪10K 金九银十的时候我分享了一份面试文档给我的兄弟,没想到这哥们2个月之内斩获数个BAT的offer, 最后选择了一个他最想要去的公司,既然有这么好的效果,我就打算把这份文档分享 ...

- Win 10 开发中Adaptive磁贴模板的XML文档结构,Win10 应用开发中自适应Toast通知的XML文档结构

分享两篇Win 10应用开发的XML文档结构:Win 10 开发中Adaptive磁贴模板的XML文档结构,Win10 应用开发中自适应Toast通知的XML文档结构. Win 10 开发中Adapt ...

- FORM实现中打开图片,链接,文档(参考自itpub上一篇帖子,整理而来)

FORM实现中打开图片,链接,文档 参考自itpub上一篇帖子,整理而来 1.添加PL程序库D2kwutil.pll 2.主要实现程序 /*过程参数说明: v_application --打开文件的应 ...

- Javascript中只能在 HTML 输出流中使用 document.write,在文档已加载后使用它(比如在函数中),会覆盖整个文档。

意思就是说,初次加载时如果没有加载document.write,那么再次加载的时候回覆盖掉原来的内容,只显示新加载的内容. <!DOCTYPE html> <html> < ...

- 利用POI操作不同版本号word文档中的图片以及创建word文档

我们都知道要想利用java对office操作最经常使用的技术就应该是POI了,在这里本人就不多说到底POI是什么和怎么用了. 先说本人遇到的问题,不同于利用POI去向word文档以及excel文档去写 ...

- 前后端分离之【接口文档管理及数据模拟工具docdoc与dochelper】

前后端分离的常见开发方式是: 后端:接收http请求->根据请求url及params处理对应业务逻辑->将处理结果序列化为json返回 前端:发起http请求并传递相关参数->获取返 ...

- 类似于SVN的文档内容差异对比工具winmerge

原文:http://www.jianshu.com/p/99282a4f3870 https://sourceforge.net/projects/winmerge/?source=typ_redir ...

- Mergely – 免费的在线文档对比和合并工具

任何类型的文件(无论是否代码),我们可能要比较不同的版本,看发生了什么变化. 有些编辑器都有这个内置功能,其中一些则没有. Mergely 是一个免费使用的 Web 应用程序,帮你你迅速作出文档的差异 ...

随机推荐

- 1507: [NOI2003]Editor(块状链表)

1507: [NOI2003]Editor Time Limit: 5 Sec Memory Limit: 162 MBSubmit: 4157 Solved: 1677[Submit][Stat ...

- 【Open-Falcon】Linux下安装Open-Falcon

一.Open-Falcon组件简述 [Open-Falcon绘图相关组件] Agent: 部署在目标机器采集机器监控项 Transfer : 数据接收端,转发数据到后端Graph和Judge Gra ...

- canvas 动画库 CreateJs 之 EaselJS(上篇)

本文来自网易云社区 作者:田亚楠 须知 本文主要是根据 createjs 中的 EaselJS 在 github 上的 tutorials 目录下的文章整理而来 (原文链接),同时也包含了很多本人的理 ...

- Ext.js给form加背景图片

{ iconCls: 'zyl_icons_showdetail', tooltip: '查看', handler: function(gridView, rowIndex, colIndex) { ...

- change login screen wallpaper on ubuntu14.04

install lightdm-gtk-greeter $ apt-get install lightdm config lightdm $ vim /etc/lightdm/lightdm-gtk- ...

- 浏览器提示ERR_CONTENT_DECODING_FAILED,Gzip压缩数据无法解压

最近在页面上有个显示数据表格的功能,数据由后台传给前台JS表格插件.数据格式为JSON 由于数据量很大,就想到用GZIP压缩以后传给前台.压缩前,某个表格的数据量达到3M多,用GZIP压缩后就200K ...

- IO Streams:格式化

简介 实现格式化接口的流对象是PrintWriter,字符流类或PrintStream(字节流类). 注意:您可能唯一需要的PrintStream对象是System.out和System.err. ( ...

- 【Luogu】P2607骑士(基环树DP)

题目链接 这题……好吧我比着题解打的 题解连接 #include<cstring> #include<cstdio> #include<cstdlib> #incl ...

- 在 Ubuntu 16.04 上安装 Eclipse Oxygen

2017 年 6 月 28 日,Eclipse 社区(the Eclipse Community)发布了 Eclipse Oxygen.本文记录了我在 Ubuntu 16.04 上安装 Eclipse ...

- javascript中 for循环的一些写法 for length 以及for in 还有 for of 的区别

最近在写一些前端的代码,遇到一个产品列表遍历的问题,正好使用到for 的几种用法,于是研究了下. 代码如下,先说明下goodslist 是一个产品列表 形如这样的数据格式 { ‘types’:1, ' ...