安全和加密——openssl及自建CA

一、对称加密算法

对称加密:加密和解密使用共用一个秘钥

特点

- 加密、解密使用同一个秘钥,效率高;

- 将原始数据分割成固定大小的块,逐个进行加密

缺点

- 密钥过多,密钥需要分发

- 数据来源无法确认

1. 使用gpg实现对称加密

对称加密文件

gpg -c file

生成 file.gpg

在另一台主机上解密

gpg-o file -d file.gpg

2. 使用gpg工具实现公钥加密

在B主机上用公钥加密,在A主机上解密

- 在A主机上生成公钥密钥对

gpg --gen-key // 生成公钥密钥对 需要 鼠标键盘输入产生熵值,xshell连接只能用键盘输入多个任意按键,直到密钥对产生

随机数生成是从键盘和鼠标中获取- /dev/random:仅从熵池返回随机数;随机数用尽,会阻塞

/dev/urandom:从熵池返回随机数;随机数用尽,会利用软件产出伪随机数,非阻塞

- 在A主机上查看公钥

gpg --list-keys- 在A主机上导出公钥到 A.pubkey

gpg -a --export -o A.pubkey- 从A主机上复制公钥文件到B主机上

scp A.pubkey IP-B:- 在需要加密数据的B主机上生成公钥密钥对

pgp --list-keys // 查看是否已有公钥密钥对 gpg --gen-key- 在B主机上导入公钥

gpg --import A.pubkey gpg --list-keys- 用从A主机导入的公钥,加密B主机的文件file,生成file.gpg

pgp -e -r test1 file // -r 是创建公钥密钥对时指定输入的 用户标识,使用指定的公钥 file file.gpg- 复制加密文件到A主机

scp file.gpg IP-A:- 在A主机解密文件

gpg -d file.gpg // gpg -o file -d file.gpg- 删除公钥密钥对

gpg --delete-keys keyName gpg --delete-secret-keys keyName

二、非对称加密算法

公钥加密:密钥是成对出现

- 公钥:公开给所有人;public key

- 私钥:自己留存,必须保证其私密性;secret key

特点:用公钥加密数据,只能使用与之配对的私钥解密;反之亦然

功能

- 数字签名:主要在于让接收方确认发送方身份

- 对称密钥交换:发送方用对方的公钥加密一个对称密钥后发送给对方

- 数据加密:适合加密较小的数据

缺点

- 密钥长,加密、解密效率低下

1. 非对称加密实现

接收者

生成公钥密钥对 P 与 S

公开加密公钥P,保密解密密钥S

发送者

使用接收者的公钥 加密消息 M

将P(M)发送给接收者

接收者使用密钥S 解密 P(M)

2. 实现数字签名

发送者

生成公钥、密钥对 P 与 S

公开公钥P,保密密钥S

使用密钥S来加密消息 M

发送 S(M)给接收者

接受者

使用发送者的公钥来解密S(M)

三、openssl的用法

OpenSSL 开源项目,有三个组件:

1.openssl:多用途的命令行工具,安装包 openssl

2.libcrypto:加密算法库,安装包 openssl-libs

3.libssl:加密模块应用库,实现了SSL及TLS,安装包 nss

openssl可以实现密钥证书管理,对称加密和非对称加密

1. 对称加密

对称加密需要使用标准命令enc;gpg也可以实现

openssl enc

-in <file> :指定要加密的文件存放的路径

-out <file> :指定加密后的文件存放的路径

-salt :自动观察入一个随机数作为文件内容加密,加密盐

-e:加密,可以指定加密算法,不指定即使用默认加密算法

-d:解密,可以指定解密算法,不指定即使用默认算法,但是要与加密用的算法一致

-a / -base64: 使用base64位编码格式

-k passphrase is the next argument \\指定密码口令

-kfile passphrase is the first line of the file argument \\密码口令是指定文件中的第一行

-md the next argument is the md to use to create a key from a passphrase. See openssl dgst -h for list.

-S salt in hex is the next argument

-K/-iv key/iv in hex is the next argument

-[pP] print the iv/key (then exit if -P)

-bufsize <n> buffer size

-nopad disable standard block padding

-engine e use engine e, possibly a hardware device.

具体解释内容可以查看帮助 man enc

加密

openssl enc -e -des3 -a -salt -in testfile -out testfile.cipher

解密

openssl enc -d -des3 -a -salt -in testfile.cipher -out testfile

2. 单向加密

单向加密需要使用标准命令 dgst;还有其他工具md5sum,sha1sum,sha224sum,sha256sum...

openssl dgst [-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] [-c] [-d] [-hex] [-binary] [-out filename] [-sign filename] [-keyform arg] [-passin arg] [-verify filename] [-prverify filename] [-signature filename] [-hmac key] [file...]

常用选项:[-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1] ;指定一种加密算法

示例:

openssl dgst -md5 testfile

md5sum /Path/FIleName

详细解释查看帮助 man dgst

3. 生成密码

生成密码需要用passwd命令;

用法

openssl passwd [-crypt] [-1] [-apr1] [-salt string] [-in file] [-stdin] [-noverify] [-quiet] [-table] {password}

-1:数字1,表示使用MD5 加密算法

-salt string:加密的盐,最多8位

-stdion:对标准输入的内容进行加密

openssl passwd -1 -salt SALT(最多8位)

帮助查看:man sslpasswd

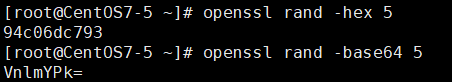

4. 生成随机数

需要用到命令 rand

openssl rand -base64|-hex NUM

NUM:表示出现字节数;

-hex:为16位编码方式,每个字符为16进制,相当于4位二进制,出现字符数为 NUM*2

-base64 :为64位编码方式

man帮助查看: man sslrand

5. 公钥加密

使用命令rsautl;

openssl rsautl [-in file] [-out file] [-inkey file] [-pubin] [-certin] [-sign] [-verify] [-encrypt] [-decrypt] [-pkcs] [-ssl] [-raw] [-hexdump] [-asn1parse]

具体解释查看帮助:man rsautl

6. 生成密钥对

使用命令genrsa

openssl genrsa [-out filename] [-passout arg] [-aes128] [-aes192] [-aes256] [-camellia128] [-camellia192] [-camellia256] [-des] [-des3] [-idea] [-f4] [-3] [-rand file(s)] [-engine id] [numbits]

numbits :指定生成私钥的大小,默认2048,如下2048

openssl genrsa -out test.key -des 2048 //密钥文件的权限需要控制,只给用户自己读写,umask值设置为 077

解密使用命令rsa

openssl rsa [-inform PEM|NET|DER] [-outform PEM|NET|DER] [-in filename] [-passin arg] [-out filename] [-passout arg] [-sgckey] [-aes128] [-aes192] [-aes256] [-camellia128] [-camellia192] [-camellia256] [-des] [-des3] [-idea] [-text]

[-noout] [-modulus] [-check] [-pubin] [-pubout] [-RSAPublicKey_in] [-RSAPublicKey_out] [-engine id]

openssl rsa -in test.key -out test2.key //将加密的key解密

详细解释查看:man genrsa 、man rsa

四、创建私有CA

证书申请及签署步骤

- 生成申请请求

- RA核验

- CA签署

- 获取证书

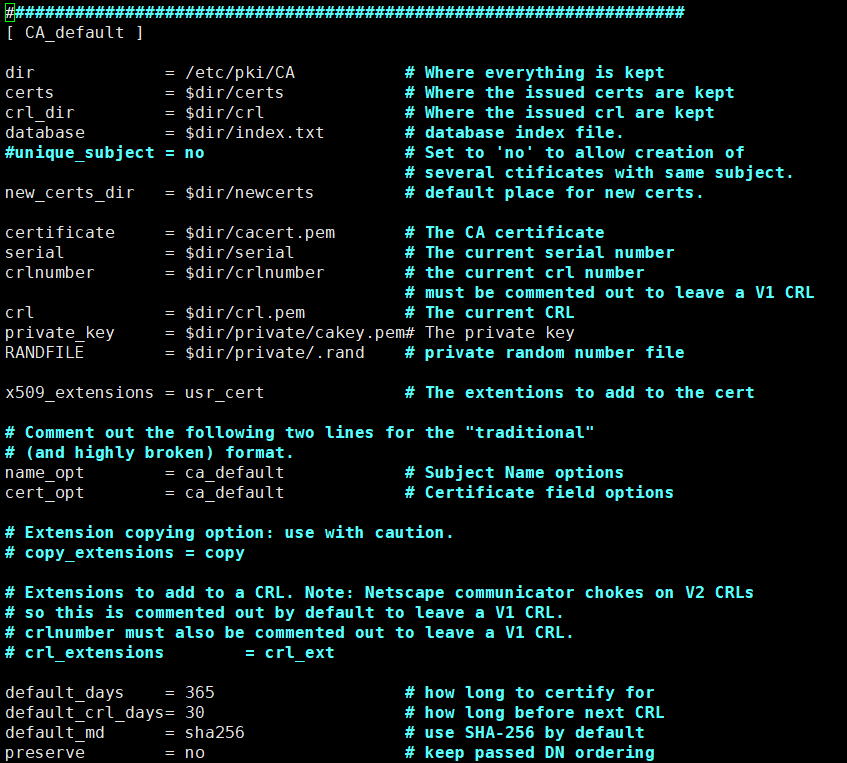

使用openssl工具创建CA证书和申请证书时,需要检查openssl的配置文件 /etc/pki/tls/openssl.conf

dir = /etc/pki/CA CA所有数据都放在这个目录下的

certs = $dir/certs 存放颁发出去的证书文件的目录

crl_dir = $dir/crl 证书吊销列表

database = $dir/index.txt 数据库,颁发了哪些证书等。。。信息,自己创建,自动更新

unique_subject = no 填写的信息的唯一性,no不要求,两次填写一样也颁发证书

# Set to 'no' to allow creation of

# several ctificates with same subject.

new_certs_dir = $dir/newcerts 新证书存放的目录

certificate = $dir/cacert.pem # The CA certificate

serial = $dir/serial 下一个证书的编号,自己创建文件,自动更新

crlnumber = $dir/crlnumber 证书吊销列表编号

crl = $dir/crl.pem 证书吊销列表文件

private_key = $dir/private/cakey.pem CA的私钥文件

RANDFILE = $dir/private/.rand 随机数字文件

一些默认的有效期 算法

policy = 策略匹配

match 必须匹配 optional 不是必须的

三种策略: 匹配 支持 可选

匹配,指要求申请填写的信息跟CA设置信息必须一致;

支持,指必须填写这项申请信息;

可选,指可有可无

① 根据配置文件创建所需要的文件

touch /etc/pki/CA/index.txt 生成证书索引数据库文件

echo 01 > /etc/pki/CA/serial //指定第一个颁发证书的序列号

② CA自签证书

1 . 生成密钥

cd /etc/pki/CA

(umask 066;openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048)

2 . 生成自签名证书

openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 7300 -out /etc/pki/CA/cacert.pem

-new:生成新证书签署请求

-509:专用于CA生成自签证书

-key:生成请求时用到的私钥文件

-days NUM:证书的有效期限

-out /Path/FileName :证书保存路径

③ 颁发证书

1 . 在需要使用证书的主机生成证书请求

- 给web服务器生成私钥

(umask 066;openssl genrsa -out /etc/pki/tls/private/test.key 2048)

- 生成证书申请文件

openssl req -new -key /etc/pki/tls/private/test.key -days 365 -out /etc/pki/tls/test.csr

2 . 将证书请求传输给CA

3 . CA签署证书,并将证书办法给请求者

openssl ca -in /tmp/test.csr -out /etc/pki/CA/certs/test.crt -days 365

//注意:默认国家、省、公司名称三项必须和CA一致

4 . 查看证书中的信息

openssl x509 -in /Path/Cert_FileName -noout -text|issuer|subject|serial|dates

openssl ca -status SERIAL 查看指定编号的证书状态

④ 吊销证书

1 . 在客户端获取要吊销的证书的serial

openssl x509 -in /Path/Cert_FileName -noout -serial -subject

2 . 在CA上,根据客户提交的serial与subject信息,对比检验是否与index.txt 文件中的信息一致,吊销证书:

openssl ca -revoke /etc/pki/CA/newcerts/SERIAL.pem

3 . 指定第一个吊销证书的编号

echo 01 > /etc/pki/CA/crlnumber

注意:第一次更新证书吊销列表前,才需要执行

4 . 更新证书吊销列表

openssl ca -gencrl -out /etc/pki/CA/crl.pem

//查看crl文件

openssl crl -in /etc/pki/CA/crl.pem -noout -text

安全和加密——openssl及自建CA的更多相关文章

- openssl ca(签署和自建CA)

用于签署证书请求.生成吊销列表CRL以及维护已颁发证书列表和这些证书状态的数据库.因为一般人无需管理crl,所以本文只介绍openssl ca关于证书管理方面的功能. 证书请求文件使用CA的私钥签署之 ...

- 基于OpenSSL自建CA和颁发SSL证书

关于SSL/TLS介绍见文章 SSL/TLS原理详解.关于证书授权中心CA以及数字证书等概念,请移步 OpenSSL 与 SSL 数字证书概念贴 . openssl是一个开源程序的套件.这个套件有三个 ...

- 使用OpenSSL自建CA + Nginx配置HTTPS

Ubuntu 16.04(ECS),OpenSSL 1.0.2g 1 Mar 2016,Nginx 1.10.3 (Ubuntu), 浏览器:Chrome 67,Firefox 61,Edge 40 ...

- (13) openssl ca(签署和自建CA)

用于签署证书请求.生成吊销列表CRL以及维护已颁发证书列表和这些证书状态的数据库.因为一般人无需管理crl,所以本文只介绍openssl ca关于证书管理方面的功能. 证书请求文件使用CA的私钥签署之 ...

- Https、OpenSSL自建CA证书及签发证书、nginx单向认证、双向认证及使用Java访问

0.环境 本文的相关源码位于 https://github.com/dreamingodd/CA-generation-demo 必须安装nginx,必须安装openssl,(用apt-get upd ...

- openssl req(生成证书请求和自建CA)(转)

openssl req(生成证书请求和自建CA) 伪命令req大致有3个功能:生成证书请求文件.验证证书请求文件和创建根CA.由于openssl req命令选项较多,所以先各举几个例子,再集中 ...

- openssl 自建CA签发证书 网站https的ssl通信

<<COMMENTX509 文件扩展名 首先我们要理解文件的扩展名代表什么.DER.PEM.CRT和CER这些扩展名经常令人困惑.很多人错误地认为这些扩展名可以互相代替.尽管的确有时候有些 ...

- Openssl自建CA

查看证书相关指令 # 查看公钥数字证书 openssl x509 -in cacert.pem -noout -text # 查看私钥数字证书 openssl pkcs12 -in client-ce ...

- 数字证书的理解以及自建CA机构颁发证书

一.理解什么是数字证书 http://www.cnblogs.com/JeffreySun/archive/2010/06/24/1627247.html 理解数字证书等概念,无数次想好好看 ...

随机推荐

- Beanshell vs JSR223 vs Java JMeter脚本:性能关闭你一直在等待!

有几个选项可用于执行自定义JMeter脚本并扩展基线JMeter功能.查看最流行的扩展机制,比较性能并分析哪一个是最好的. 这是乐队之战,JMeter风格. Beanshell V. JSR223 V ...

- Opencv级联分类器实现人脸识别

在本章中,我们将学习如何使用OpenCV使用系统相机捕获帧.org.opencv.videoio包的VideoCapture类包含使用相机捕获视频的类和方法.让我们一步一步学习如何捕捉帧 - 第1步: ...

- poj1185-炮兵阵地(状态压缩dp)

炮兵阵地 Time Limit: 2000MS Memory Limit: 65536K Total Submissions: 25647 Accepted: 9892 Description ...

- 牛客网Java刷题知识点之什么是内部类、为什么要使用内部类、内部类如何使用外部类的属性和方法、成员内部类、局部内部类、静态内部类、匿名内部类

不多说,直接上干货! 可以将一个类的定义放在另一个类的定义内部,这就是内部类. 内部类是一个非常有用的特性但又比较难理解使用的特性(鄙人到现在都没有怎么使用过内部类,对内部类也只是略知一二). 内部类 ...

- mysql explain 的extra中using index ,using where,using index condition,using index & using where理解

using index :查找使用了索引,查询结果覆盖了索引 using where:查找使用了索引,不需要回表去查询所需的数据,查询结果是索引的一部分 using index condition:查 ...

- MyBatis配置文件之概述

MyBatis配置文件所有元素 <?xml version="1.0" encoding="UTF-8"?> <configuration&g ...

- 对于拼接进去的html原来绑定的jq事件失效

JQ拼接显示的页面中鼠标事件失效 由于是先加载html在用js层绑定的所有后来加进来的html内容就不再绑定js了 所以我们需要利用delegate绑定,但是同样道理也不能写在普通的方法层里,因为这样 ...

- 小白学phoneGap《构建跨平台APP:phoneGap移动应用实战》连载三(通过实例来体验生命周期)

4.1.2 通过实例来亲身体验Activity的生命周期 上一小节介绍了Activity生命周期中的各个过程,本小节将以一个简单的实例来使读者亲身体验到Activity生命周期中的各个事件. 在Ec ...

- windows 密钥

server 2016数据中心CB7KF-BWN84-R7R2Y-793K2-8XDDG

- 有一个无效 SelectedValue,因为它不在项目列表中

“Drp_XX”有一个无效 SelectedValue,因为它不在项目列表中 出现以上异常的原因肯定是将DrowDownList控件的SelectedValue属性赋值为一个列表中不存在的值.那么我们 ...