重新整理 .net core 实践篇————cookie 安全问题[三十八]

前言

简单整理一下cookie的跨站攻击,这个其实现在不常见,因为很多公司都明确声明不再用cookie存储重要信息,不过对于老站点还是有的。

正文

攻击原理:

这种攻击要达到3个条件:

用户访问了我们的站点。

用户通过cookie存储和传递身份信息

用户访问了坏站点

1和3根本控制不了,那么控制的就只有2,就是不使用cookie。

但是有些站点改动太大,那么是否还有其他方式呢?

防御方式:

不使用cookie存储和传输身份认证

使用antiforgerytoken,anti-forgery 防伪。

避免使用Get作为业务操作的请求方式

那么从上面看可以在2上做文章,因为3只是说让低级黑客被阻挡。

同样antiforgerytoken 方式也有两种:

- validateAntiForgeryToken

- AntoValidateAntiforgeryToken

那么就来演示一下:

下面问我们的站点,提供的cookie身份认证方式:

var securityKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(Configuration["SecurityKey"]));

services.AddSingleton(securityKey);

services.AddAuthentication(CookieAuthenticationDefaults.AuthenticationScheme)

.AddCookie(CookieAuthenticationDefaults.AuthenticationScheme, options =>

{

}).AddJwtBearer(JwtBearerDefaults.AuthenticationScheme, options =>

{

options.TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuer = true,

ValidateAudience = true,

ValidateLifetime = true,

ClockSkew = TimeSpan.FromSeconds(30),

ValidateIssuerSigningKey = true,

ValidAudience = "localhost",

ValidIssuer = "localhost",

IssuerSigningKey = securityKey

};

});

上面是cookie和jwt的认证方式哈。

那么下面这个是cookie登录:

[HttpGet]

public async Task<IActionResult> CookieLogin(string userName)

{

var identity = new ClaimsIdentity(CookieAuthenticationDefaults.AuthenticationScheme);

identity.AddClaim(new Claim("Name", userName));

await this.HttpContext.SignInAsync(CookieAuthenticationDefaults.AuthenticationScheme,new ClaimsPrincipal(identity));

return Content("login");

}

那么有一个接口是购买接口:

[ApiController]

[Route("[controller]")]

public class OrderController : Controller

{

[HttpPost]

[Authorize(AuthenticationSchemes = JwtBearerDefaults.AuthenticationScheme+","+CookieAuthenticationDefaults.AuthenticationScheme)]

public IActionResult Pay()

{

return Content(User.FindFirst("name").Value+"买买买");

}

}

上面认证方式有cookie和jwt了。

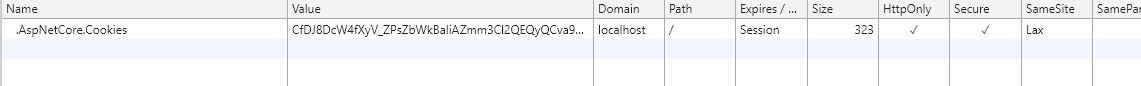

那么我们先使用cookie进行登录一下,调用CookieLogin这个接口。

https://localhost:5001/Account?username=aomaomao

以看到前台有cookie信息。

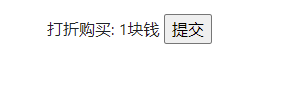

在另外一个站点有这样一个东西:

<form action="https://localhost:5001/order" method="post">

<label>打折购买:</label>

<label>1块钱</label>

<input type="submit" value="提交"/>

</form>

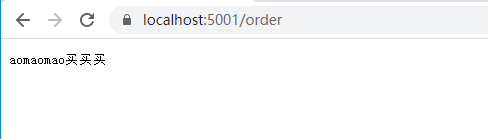

那么点击一下这个提交后:

可以看到这样就被攻击了。

那么可能有人就会说,如果自己看了一眼网站地址应该就不会出现问题吧。

其实一般攻击站点一般不给你点击的机会。

<script>

document.form[0].submit()

</script>

这一段代码在进入网站的时候就自动帮你点击了。

services.AddAntiforgery(options =>

{

options.HeaderName = "X-CSRF-TOKEN";

});

services.AddMvc(options => options.Filters.Add(new AutoValidateAntiforgeryTokenAttribute()));

上面这个代码进行Antiforgery验证,通过header里面的X-CSRF-TOKEN的值。options => options.Filters.Add(new AutoValidateAntiforgeryTokenAttribute()是自我判断是否应该验证的机制。

可以看下AutoValidateAntiforgeryTokenAttribute的源码:

public IFilterMetadata CreateInstance(IServiceProvider serviceProvider)

{

return (IFilterMetadata) serviceProvider.GetRequiredService<AutoValidateAntiforgeryTokenAuthorizationFilter>();

}

那么继续看AutoValidateAntiforgeryTokenAuthorizationFilter:

internal class AutoValidateAntiforgeryTokenAuthorizationFilter : ValidateAntiforgeryTokenAuthorizationFilter

{

public AutoValidateAntiforgeryTokenAuthorizationFilter(

IAntiforgery antiforgery,

ILoggerFactory loggerFactory)

: base(antiforgery, loggerFactory)

{

}

protected override bool ShouldValidate(AuthorizationFilterContext context)

{

if (context == null)

throw new ArgumentNullException(nameof (context));

string method = context.HttpContext.Request.Method;

return !string.Equals("GET", method, StringComparison.OrdinalIgnoreCase) && !string.Equals("HEAD", method, StringComparison.OrdinalIgnoreCase) && (!string.Equals("TRACE", method, StringComparison.OrdinalIgnoreCase) && !string.Equals("OPTIONS", method, StringComparison.OrdinalIgnoreCase));

}

}

看ShouldValidate,里面说明了get,head,trace,options都不会进行验证,post delete等其他的才会验证。

如果你怕这个把握不住的话,那么你可以设置属性:

[HttpPost]

[ValidateAntiForgeryToken]

[Authorize(AuthenticationSchemes = JwtBearerDefaults.AuthenticationScheme+","+CookieAuthenticationDefaults.AuthenticationScheme)]

public IActionResult Pay()

{

return Content(User.FindFirst("name").Value+"买买买");

}

直接在方法上加入ValidateAntiForgeryToken即可。

那么我们还是按照前面的方法进行演示一下。

这里表示的就是400了,bad request。

先这样,细节篇会介绍是具体是如何验证的,在DefaultAntiforgery这个类里面。

结

下一节重定向攻击。

重新整理 .net core 实践篇————cookie 安全问题[三十八]的更多相关文章

- 重新整理 .net core 实践篇————重定向攻击[三十九]

前言 简单介绍一下重定向攻击. 正文 攻击思路: 看着上面挺复杂的,其实是一些很简单的步骤. 攻击者通过某些手段,让用户打开了一个好站点,打开的这个地址里面带有重定向信息,重定向信息就是自己伪造的站点 ...

- 重新整理 .net core 实践篇——— UseEndpoints中间件[四十八]

前言 前文已经提及到了endponint 是怎么匹配到的,也就是说在UseRouting 之后的中间件都能获取到endpoint了,如果能够匹配到的话,那么UseEndpoints又做了什么呢?它是如 ...

- 重新整理 .net core 实践篇—————Mediator实践[二十八]

前言 简单整理一下Mediator. 正文 Mediator 名字是中介者的意思. 那么它和中介者模式有什么关系呢?前面整理设计模式的时候,并没有去介绍具体的中介者模式的代码实现. 如下: https ...

- 重新整理 .net core 实践篇—————配置系统之间谍[八](文件监控)

前言 前文提及到了当我们的配置文件修改了,那么从 configurationRoot 在此读取会读取到新的数据,本文进行扩展,并从源码方面简单介绍一下,下面内容和前面几节息息相关. 正文 先看一下,如 ...

- 重新整理 .net core 实践篇—————领域事件[二十九]

前文 前面整理了仓储层,工作单元模式,同时简单介绍了一下mediator. 那么就mediator在看下领域事件启到了什么作用吧. 正文 这里先注册一下MediatR服务: // 注册中间者:Medi ...

- 重新整理 .net core 实践篇————缓存相关[四十二]

前言 简单整理一下缓存. 正文 缓存是什么? 缓存是计算结果的"临时"存储和重复使用 缓存本质是用空间换取时间 缓存的场景: 计算结果,如:反射对象缓存 请求结果,如:DNS 缓存 ...

- 重新整理 .net core 实践篇—————异常中间件[二十]

前言 简单介绍一下异常中间件的使用. 正文 if (env.IsDevelopment()) { app.UseDeveloperExceptionPage(); } 这样写入中间件哈,那么在env环 ...

- 重新整理 .net core 实践篇————配置应用[一]

前言 本来想整理到<<重新整理.net core 计1400篇>>里面去,但是后来一想,整理 .net core 实践篇 是偏于实践,故而分开. 因为是重新整理,那么就从配置开 ...

- NeHe OpenGL教程 第三十八课:资源文件

转自[翻译]NeHe OpenGL 教程 前言 声明,此 NeHe OpenGL教程系列文章由51博客yarin翻译(2010-08-19),本博客为转载并稍加整理与修改.对NeHe的OpenGL管线 ...

随机推荐

- ansible-一键完成LNMP架构_期中架构

ansible-一键完成LNMP架构 ansible剧本托管地址 https://github.com/Gshelldong/ansible.git 网站架构图 ansible一键完成lnmp架构 a ...

- kubernetes 监控(14)

一.Weave Scope 容器地图 创建 Kubernetes 集群并部署容器化应用只是第一步.一旦集群运行起来,我们需要确保一切正常,所有必要组件就位并各司其职,有足够的资源满足应用的需求.Kub ...

- docker,docker-compose,harbor安装

安装docker-ce 下载docker-ce.repo: wget -O /etc/yum.repos.d/docker-ce.repo https://download.docker.com/li ...

- 解决Windows路径太长的目录以及文件名超长删除的问题

因Windows文件夹有长度限制,在路径太深,长度达到600多个字符时,删除文件时出现报错"源文件名长度大于文件系统支持的长度.请尝试将其移动到具有较短路径名称的位置,或者在执行此操作前尝试 ...

- python 如何让俩个对象相等及如何让俩个对象具有相同的id值

- Java日期时间API系列38-----一种高效的工作日计算计算方法

如果没有节日放假调休的话,工作日很好计算,周一到周五就是工作日,但因为有节日放假调休,使得这个计算需要外部放假安排数据来支持.计算原理: 先按照放假安排数据计算,再按照周一周五计算. 下面以Local ...

- Python+Selenium自动化-安装模块和浏览器驱动操作方法

Python+Selenium自动化-安装模块和浏览器驱动操作方法 1.安装模块文件 pip install selenium 2.安装浏览器驱动 我们主要用的浏览器驱动有chrome浏览器.fire ...

- Docker学习(13) Docker容器的网络连接

Docker容器的网络连接 Docker容器的网络基础 先安装网桥管理工具 Docker容器的互联 默认 Docker容器与外部网络的连接

- GO语言练习---对切片进行排序

对整型切片进行选择排序 package main import "fmt" /*对切片排序*/ func SortSlice(slice []int) { for i := 0; ...

- CVPR2019论文解读:单眼提升2D检测到6D姿势和度量形状

CVPR2019论文解读:单眼提升2D检测到6D姿势和度量形状 ROI-10D: Monocular Lifting of 2D Detection to 6D Pose and Metric Sha ...