TomCat中间件漏洞复现总汇

TomCat中间件漏洞复现

前言

在渗透测试过程中,遇到php的站相对多一点,所以对apache了解的也多一点。TomCat中间件的站了解的比较少一点,这是自己第一次搭建环境测试漏洞,所以在自己摸索的过程中遇到的坑比较多一点。我会把自己的坑都写出来,希望可以帮助到大家。

实验环境搭建

Tomcat的安装(windows下安装)

Java环境安装

JDK安装

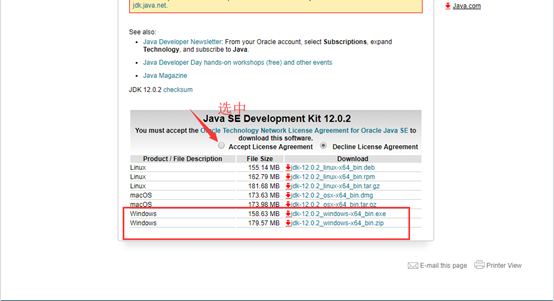

官网下载jbk安装包:https://www.oracle.com/technetwork/java/javase/downloads/index.html

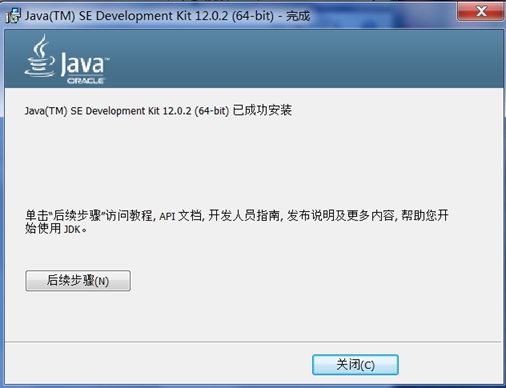

解压出来按照提示安装,并配置环境变量。成功以后如图所示:

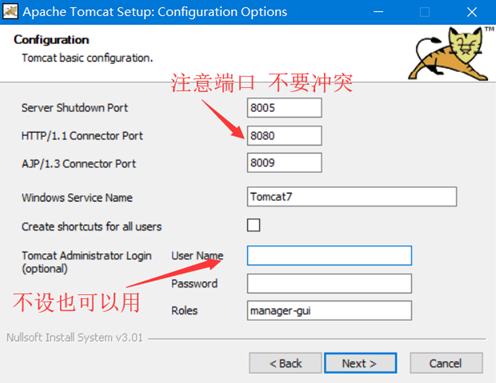

Apache Tomcat7.0 安装

下载地址:http://www.liangchan.net/soft/download.asp?softid=9366&downid=8&id=9430

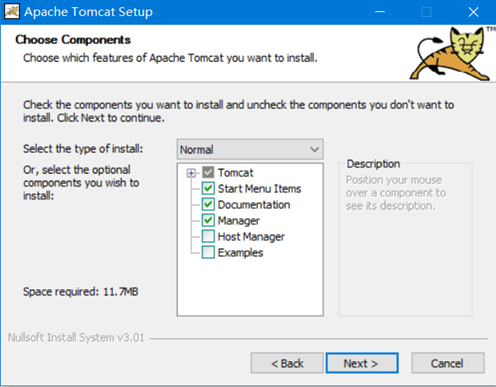

全部安照默认设置下一步就行

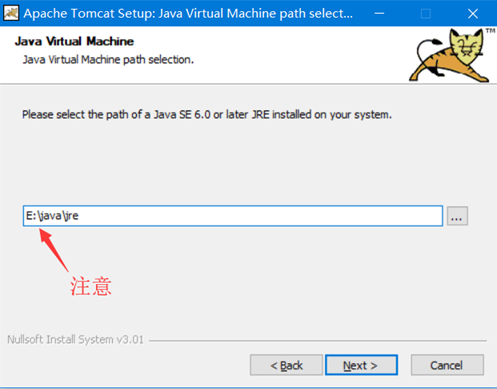

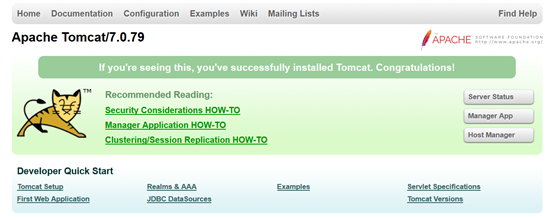

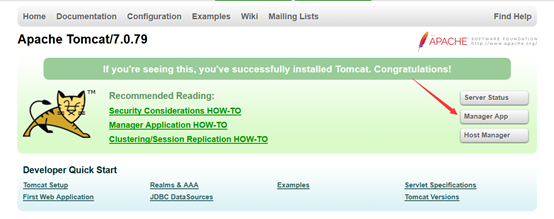

这需要注意一下:是java下的jre目录,选错了安装不了。安装好了直接访问:http://locahost:8080 如下图所示

漏洞复现

Tomcat 远程代码执行漏洞(CVE-2017-12615)

漏洞产生原因

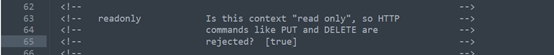

当在Tomcat的conf(配置目录下)/web.xml配置文件中添加readonly设置为false时,将导致该漏洞产生,(需要允许put请求)

配置文件修改前后对比(这里需要注意一下) 修改前:

默认 readonly 为 true,当 readonly 设置为 false 时,可以通过 PUT / DELETE 进行文件操控。需要手动配置readonly为false才可以进行漏洞利用。修改后:

修改配置文件后,保存重启。

PUT协议(方法):PUT方法是HTTP请求方法中的一中。此方法用于请求服务器把请求中的实体储存在请求资源下,如果请求资源已经在服务器中存在,那么将会用此请求中的数据替换原先的数据,作为指定资源的最新修改版。如果请求指定的资源不存在,将会创建这个资源,且数据位请求正文。

漏洞影响版本

Apache Tomcat 7.0.0 – 7.0.81

漏洞危害

导致服务器被远程代码执行

漏洞复现

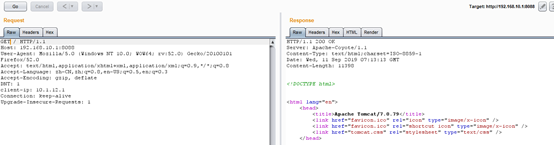

直接访问url:http://127.0.0.1:8088/ 使用burpsuite抓包:直接使用PUT提交shell.jsp返回404。(我在这块干了一件比较蠢的事)

对比图,修改前正常情况下:

修改后的图:(直接抓包把GET改成PUT)

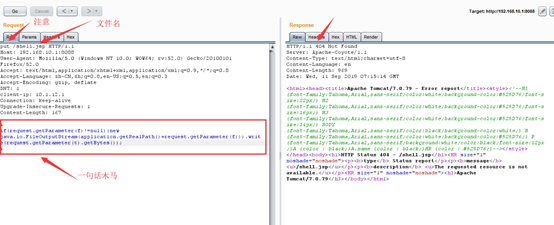

需要对文件名构造进行绕过,目前有三种绕过方式:

上传的对比图,错误的图:(这边浪费了很多时间,刚开始一直找不到原因)

上传成功,如图所示:(put协议要大写,我说一直为什么不行)

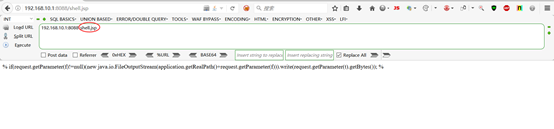

查看:

木马写入成功,菜刀连接即可。

Tomcat远程部署漏洞

漏洞产生

这是JSP/PHP网站远程部署的一个工具,管理员只需要远程上传一个WAR格式的文件,便可以发布到网站,方便了开发人员部署代码的同时,也为黑客上传木马敞开了大门。

漏洞检测

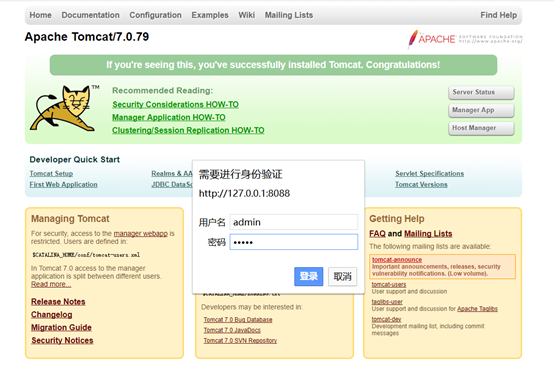

通过访问:Http://localhost:端口/manager 管理地址,尝试弱口令或默认口令,若能登陆成功,则存在此漏洞。

漏洞复现

- 通过弱密码登录管理界面

- 上传war包

- 然后直接访问即可getshell

漏洞危害

入侵者可以通过构造war进行上传木马文件,从而控制服务器。

漏洞修复

升级tomcat 提升密码强度 安装相应的防护软件 等等

Tomcat反序列化漏洞(CVE-2016-8735)

实验环境搭建(没成功)

Apache Tomcat 8.5.2安装

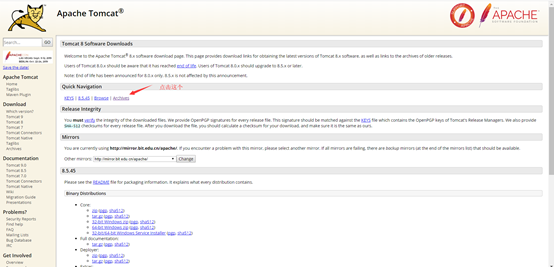

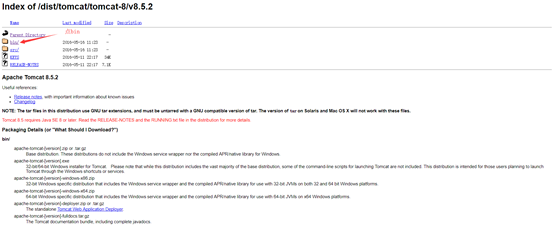

Tomcat下载地址:http://tomcat.apache.org/

安装8.0版本的

找到自己需要的版本

点击bin

找到要下载的版本

直接下载解压到本地就可以了(免安装)。

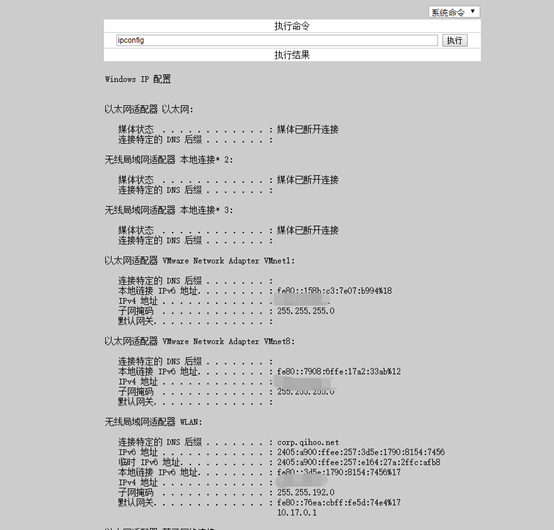

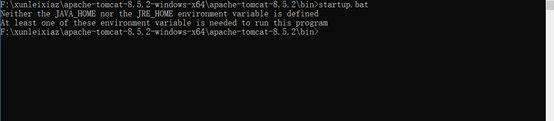

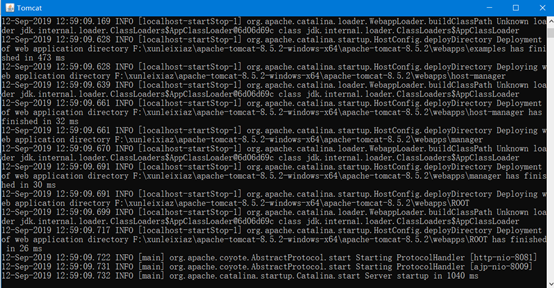

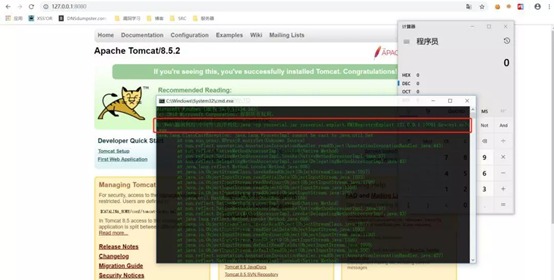

然后是运行Tomcat,第一种方法是设置环境变量在cmd中运行startup.bat批处理文件;我用的是第二种方法,在apache-tomcat-8.5.2\bin下运行cmd命令框,运行startup.bat。如图所示:

报错了,原因是没有jdk的环境变量

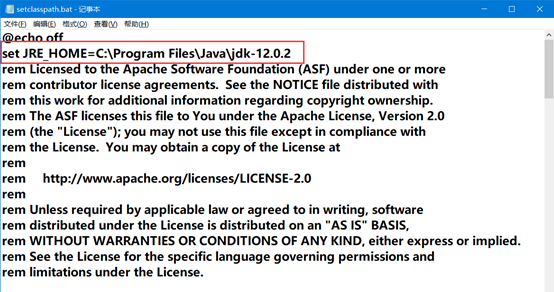

解决方法:(我从网上找的原因和解决方法写的很清楚)

https://blog.csdn.net/zhangchao19890805/article/details/50646644

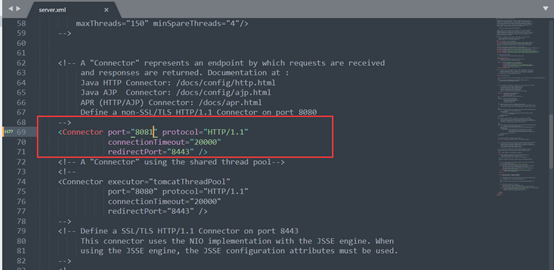

如果端口冲突可以修改web端口,conf->server.xml大约在69行。如图所示:

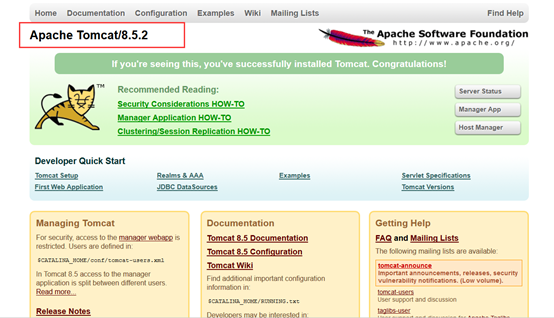

一切准备好了以后,在cmd命令框运行startup.bat。如图所示会弹出一个Tomcat的运行框,不要关闭。直接在浏览器打开就行了。

服务启动成功。

Jdk1.7.0_80安装(前面说过了)

漏洞描述

该漏洞与之前Oracle发布的mxRemoteLifecycleListener反序列化漏洞(CVE-2016-3427)相关,是由于使用了JmxRemoteLifecycleListener的监听功能所导致。而在Oracle官方发布修复后,Tomcat未能及时修复更新而导致的远程代码执行。

该漏洞所造成的最根本原因是Tomcat在配置JMX做监控时使用了JmxRemoteLifecycleListener的方法。

漏洞影响版本

ApacheTomcat 9.0.0.M1 到9.0.0.M11

ApacheTomcat 8.5.0 到8.5.6

ApacheTomcat 8.0.0.RC1 到8.0.38

ApacheTomcat 7.0.0 到7.0.72

ApacheTomcat 6.0.0 到6.0.47

漏洞利用条件

外部需要开启JmxRemoteLifecycleListener监听的10001和10002端口,来实现远程代码执行。

漏洞复现

所需环境工具包:

catalina-jmx-remote.jar:

https://archive.apache.org/dist/tomcat/tomcat-8/v8.5.2/bin/extras/catalina-jmx-remote.jar

groovy-2.3.9.jar:

http://central.maven.org/maven2/org/codehaus/groovy/groovy/2.3.9/groovy-2.3.9.jar

ysoserial.jar:

https://jitpack.io/com/github/frohoff/ysoserial/master-SNAPSHOT/ysoserial-master-SNAPSHOT.jar

在进行漏洞复现之前我们需要配置几点如下:

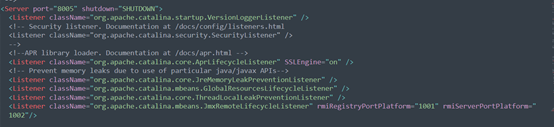

conf/server.xml中第30行中配置启用JmxRemoteLifecycleListener功能监听的端口:(自己手动添加,注意不要端口冲突)

<Listener className="org.apache.catalina.mbeans.JmxRemoteLifecycleListener" rmiRegistryPortPlatform="1001" rmiServerPortPlatform="1002"/>

配置好jmx的端口后,我们在tomcat版本所对应的extras/目录下来下载catalina-jmx-remote.jar以及下载groovy-2.3.9.jar两个jar包。下载完成后放至在lib目录下。

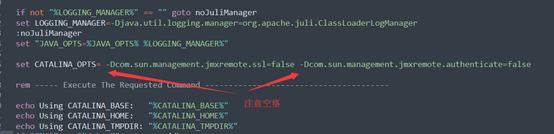

接着我们再去bin目录下修改catalina.bat脚本。在ExecuteThe Requested Command注释前面添加这么一行。(手动添加,注意空格)

set CATALINA_OPTS= -Dcom.sun.management.jmxremote.ssl=false -Dcom.sun.management.jmxremote.authenticate=false

主要配置的意思是设置启动tomcat的相关配置,不开启远程监听jvm信息。设置不启用他的ssl链接和不使用监控的账户。具体的配置可以去了解一下利用tomcat的jmx监控。

至此所有的配置成功保存后,我们运行tomcat。

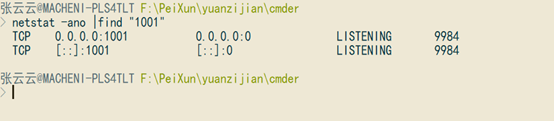

顺带监听本地的1001和1002的RMI服务端口是否成功运行

监听成功,我们开始来构造Payload执行命令。首先老套路弹个计算器。

Payload: java -cp ysoserial-master-v0.0.4.jar ysoserial.exploit.RMIRegistryExploit localhost 10001 Groovy1 calc.exe

没弹成功(用的别人的图,但是步骤没错),前面的步骤都正确就是弹不出来。可能是我java环境的原因。

TomCat中间件漏洞复现总汇的更多相关文章

- Apache Tomcat Ajp-CVE-2020-1938漏洞复现

环境搭建: sudo docker pull duonghuuphuc/tomcat-8.5.32 sudo docker run -d -it -p 8080:8080 -p 8009:8009 ...

- JBOSS中间件漏洞总汇复现

JBOSS中间件漏洞总汇复现 JBoss JMXInvokerServlet 反序列化漏洞 漏洞复现 直接使用docker搭建的漏洞环境. 环境搭建完成后,直接使用工具检测即可:工具下载地址https ...

- 常见web中间件漏洞(四)Tomcat漏洞

这部分好久没写了,继续更新web中间件漏洞思路整理(不复现) ,争取...整理完 前几篇指路链接: nginx: https://www.cnblogs.com/lcxblogs/p/13596239 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现

Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现 一.漏洞描述 该漏洞是由于tomcat CGI将命令行参数传递给Win ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Tomcat AJP 文件包含漏洞复现(CVE-2020-1938)

漏洞原理 Tomcat配置了两个Connecto,它们分别是HTTP和AJP. HTTP默认端口为8080,处理http请求:AJP默认端口8009,用于处理 AJP 协议的请求. AJP比http更 ...

- 常见web中间件漏洞(五)weblogic漏洞

继续整理有关中间件漏洞思路(仅做简单思路整理,不是复现,复现请参考大佬们的长篇好文,会在文章中列举部分操作) WebLogic是Oracle公司出品的一个application server,确切的说 ...

随机推荐

- STL目录

觉得STL有必要讲一下,毕竟STL包含的东西太又用了. STL(Standard Template Library)这个玩意是啥,怎么来的之类的我就不说了,百度上一大推. 我就说一下ACM或者OI中会 ...

- HTML5实现首页动态视频背景

话不多说,先看效果图: 炫酷吗?你想实现这种动态视频作为背景的首页吗?来,一起来学习,本文将带你一起实现H5动态视频背景: 首先网上找一段清晰的视频下载下来,最好是MP4格式的: 下载好了之后 ...

- Eclipse通过SVN导入项目遇到的问题记录

问题一.把子项目导入为project 原因:一个大的文件夹,里面有各个小项目,需要把自己添加需求的醒目导入为Maven Project 1.右键选 Import as project 2.右键 -&g ...

- redis 获取自增数

近期,有一个项目需要用到数字的自增整数,范围是0-199999,但公司数据库是mongodb.同时装有mysql.redis等存储数据的这些数据库,其中redis是集群模式,mongodb是paa( ...

- setInterval、setTimeout之遗忘的第三个参数

今天看阮一峰老师的ES6入门,在一个关于promise的小demo里,老师用到了setTimeout的第三个参数,惊了有没有,定时器还有第三个参数? 喏就是下面这个demo: function tim ...

- selenium-03-02操作元素-等待

1.最直接普通的方式:这个是设置固定的等待时间 Thread.sleep(1000); 2.隐式等待方式(implicitlyWait):设置脚本在查找元素时的最大等待时间: driv ...

- 基于windows的Redis后台服务安装卸载管理

首先,需要你进入你的Redis解压根目录,例如,类似于我下图的这样子: 接着打开你的cmd,使用cd命令切换到该目录,或者直接在上图的地址栏输入“cmd”并回车.这里为什么让你先使用资源管理器找到你的 ...

- 自学React 入门

刚开始学习React, 读了官网和别人的一些博客,总结了一部分内容,记录一下.有错误欢迎指正... 一.自定义组件需要了解知识 1. 组件分类 React中有两种类型的组件,一种是"方法组件 ...

- Java基础学习笔记(五) - 常用的API

API介绍 概念:API 即应用编程程序接口.Java API是JDK中提供给我们使用的类说明文档,这些类将底层的代码实现封装.无需关心这些类是如何实现,只需要学习如何使用. 使用:通过API找到需要 ...

- Nullable Reference Types 可空引用类型

在写C#代码的时候,你可能经常会遇到这个错误: 但如果想避免NullReferenceException的发生,确实需要做很多麻烦的工作. 可空引用类型 Null Reference Type 所以, ...