DVWA暴力破解练习

本周学习内容:

1.结合DVWA学习Web应用安全权威指南

实验内容:

使用BurpSuite工具进行DVWA暴力破解

实验步骤:

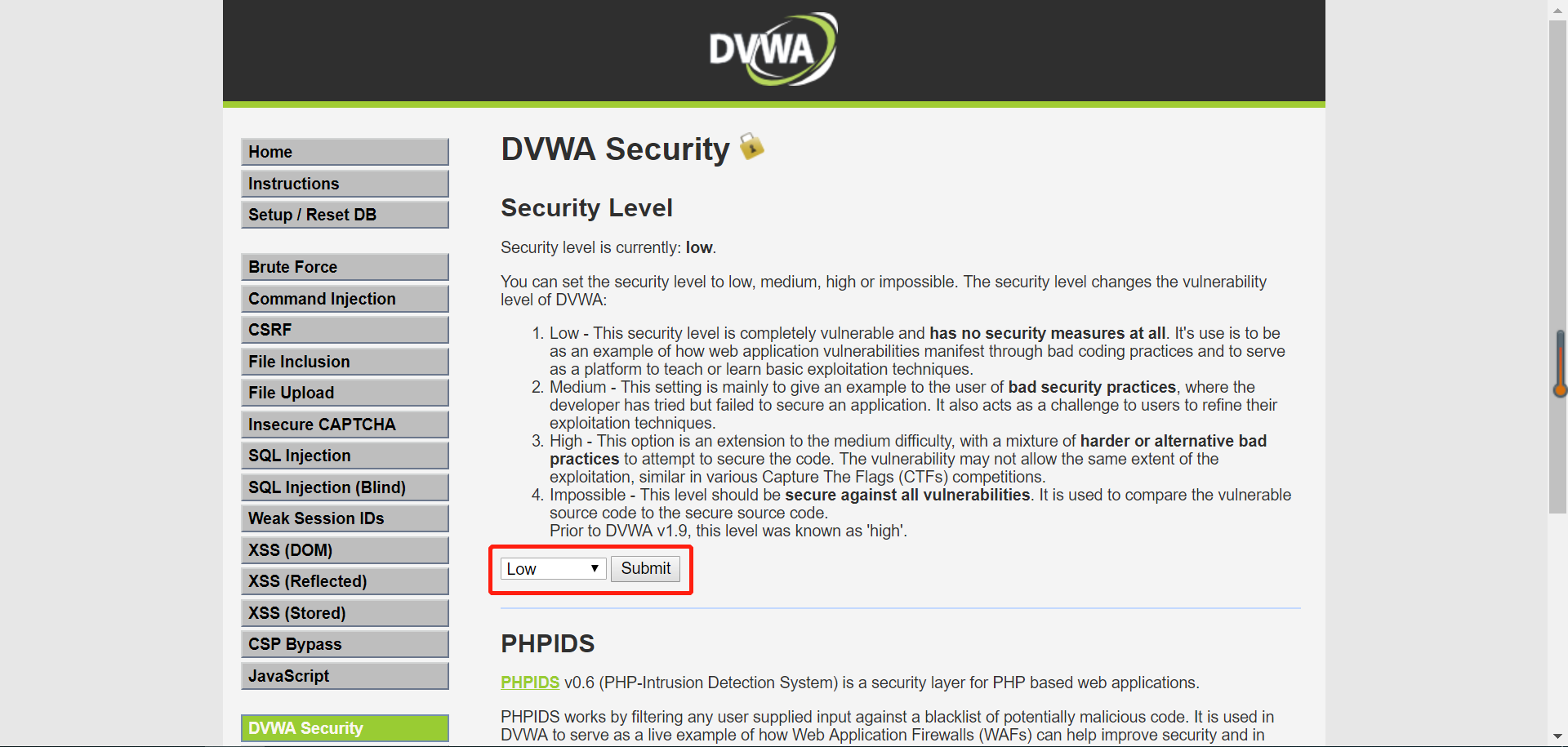

1.打开DVWA,进入DVWA Security模块将 Level修改为Low,点击Submit提交;

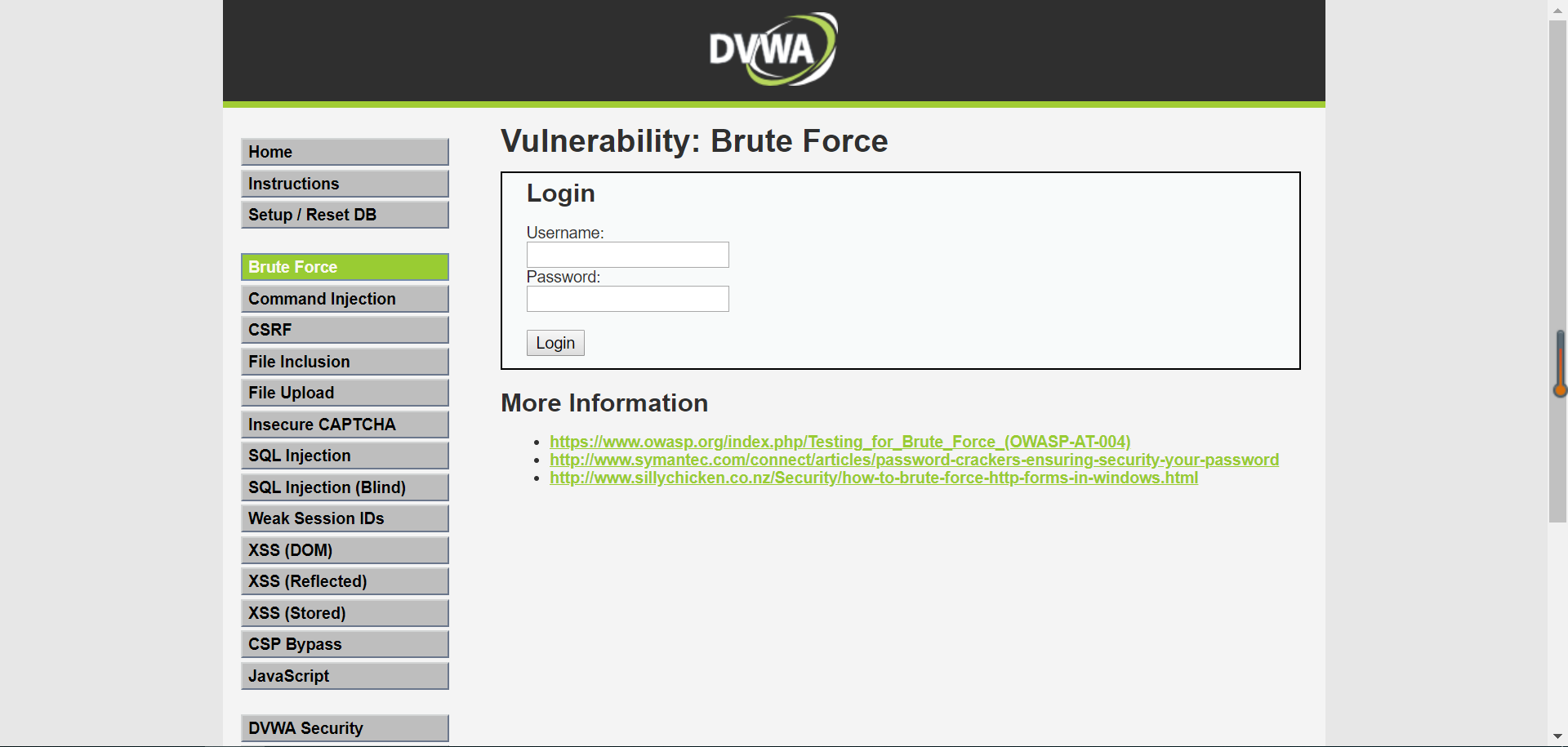

2.进入Brute Force模块

3.打开谷歌浏览器SwitchyOmega,设置谷歌代理8082端口,使用代理访问DVWA

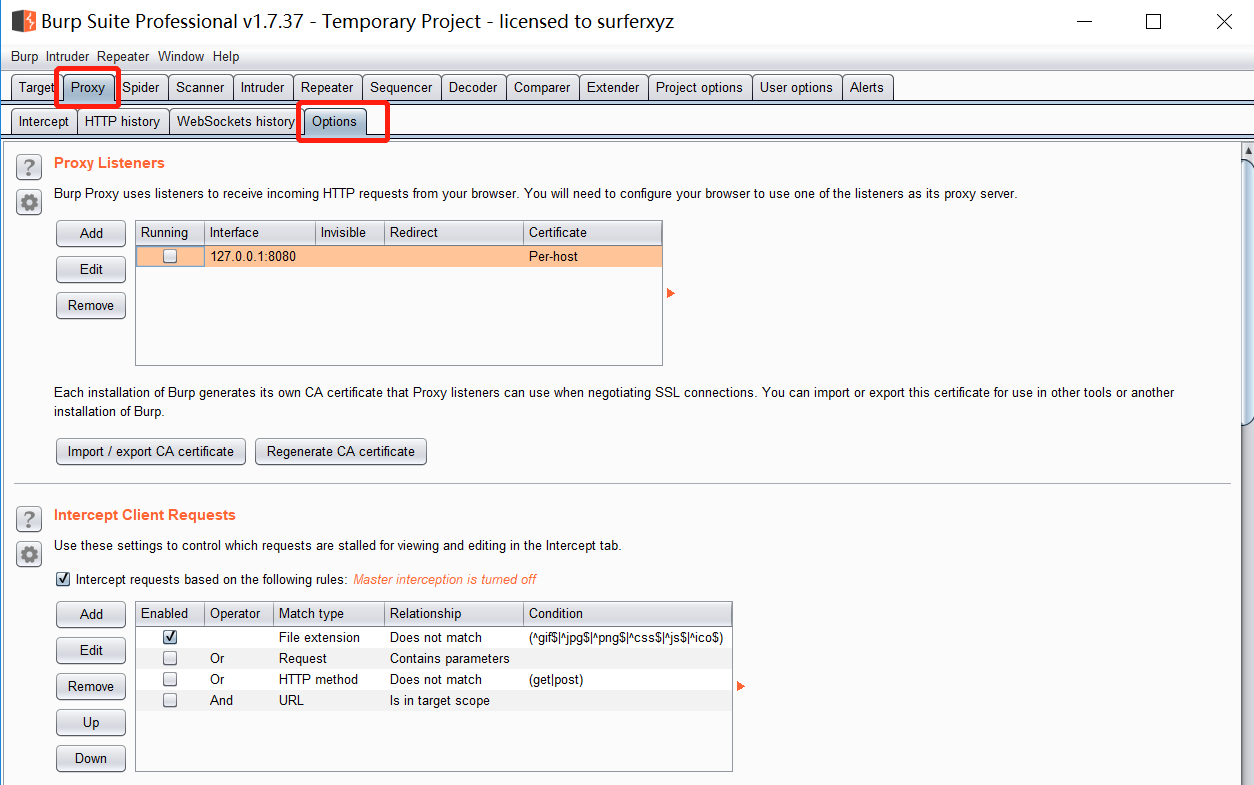

4.打开BurpSuite工具,进入Proxy模块,点击Options

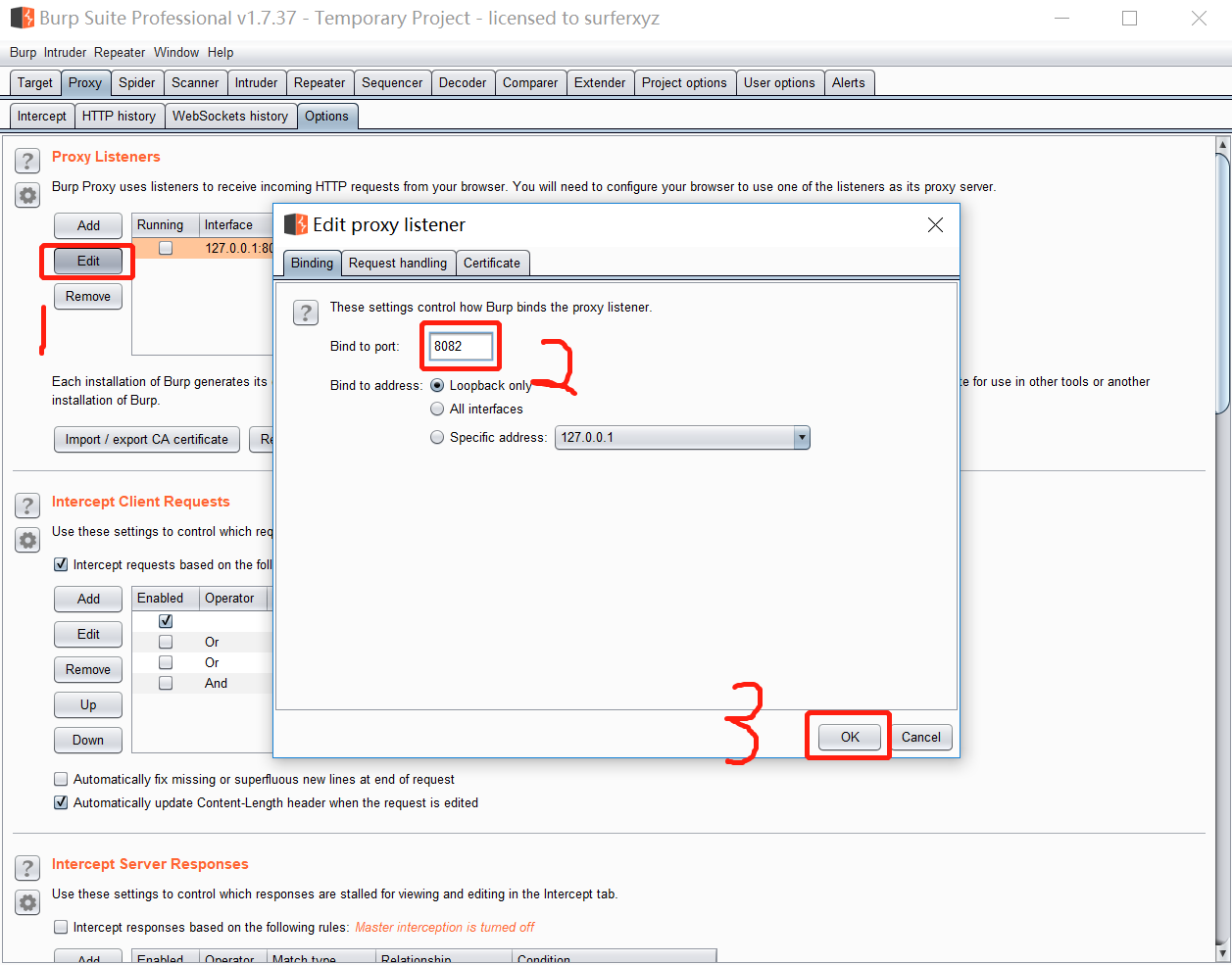

5.点击Edit,修改端口号为8082,点击OK,监听8082端口

6.进入DVWA页面,输入Username为“1”,Password为“1”,点击Login登录

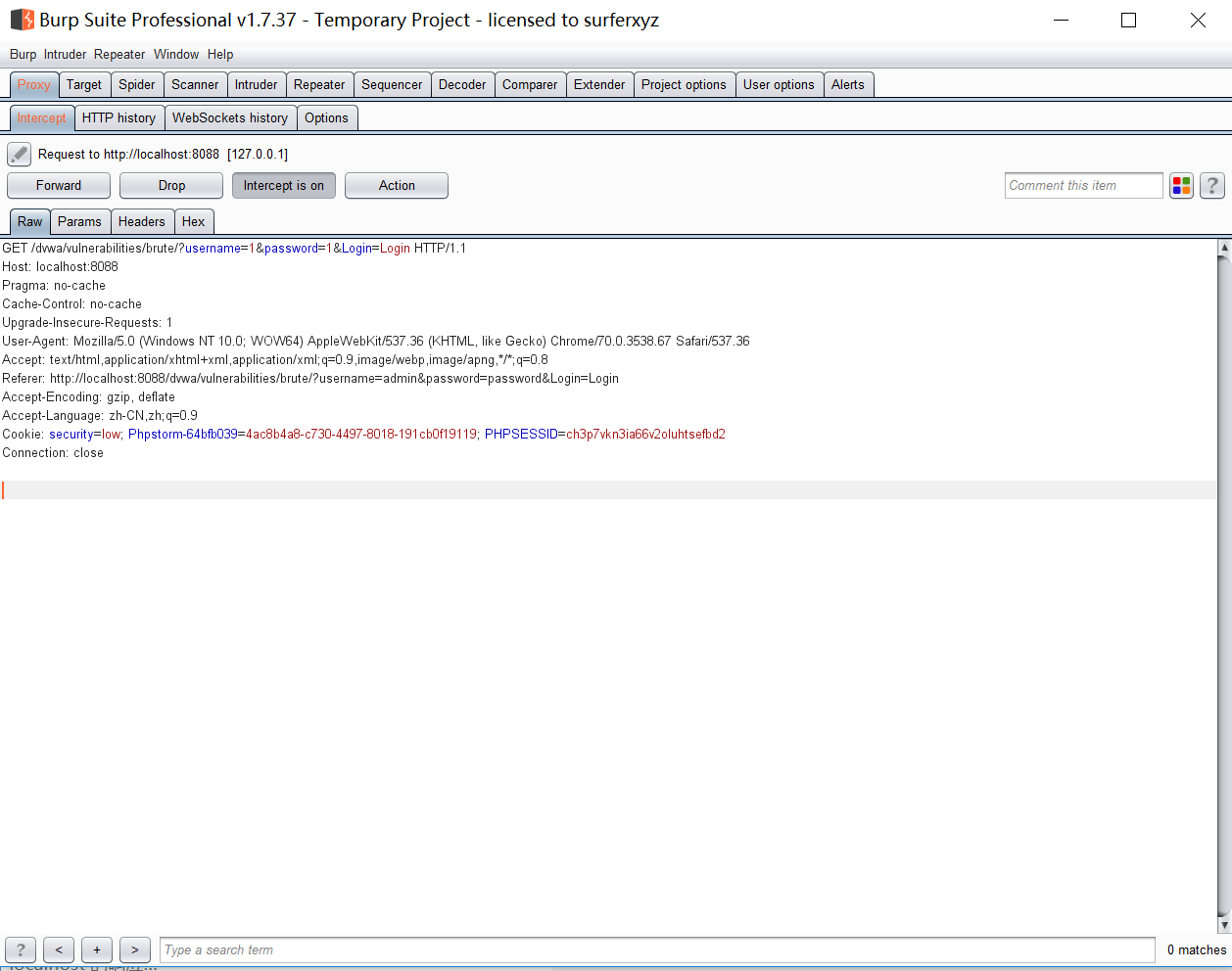

7.此时BurpSuite工具Proxy模块的Intercept页面,已经拦截到Brute Force发送的数据

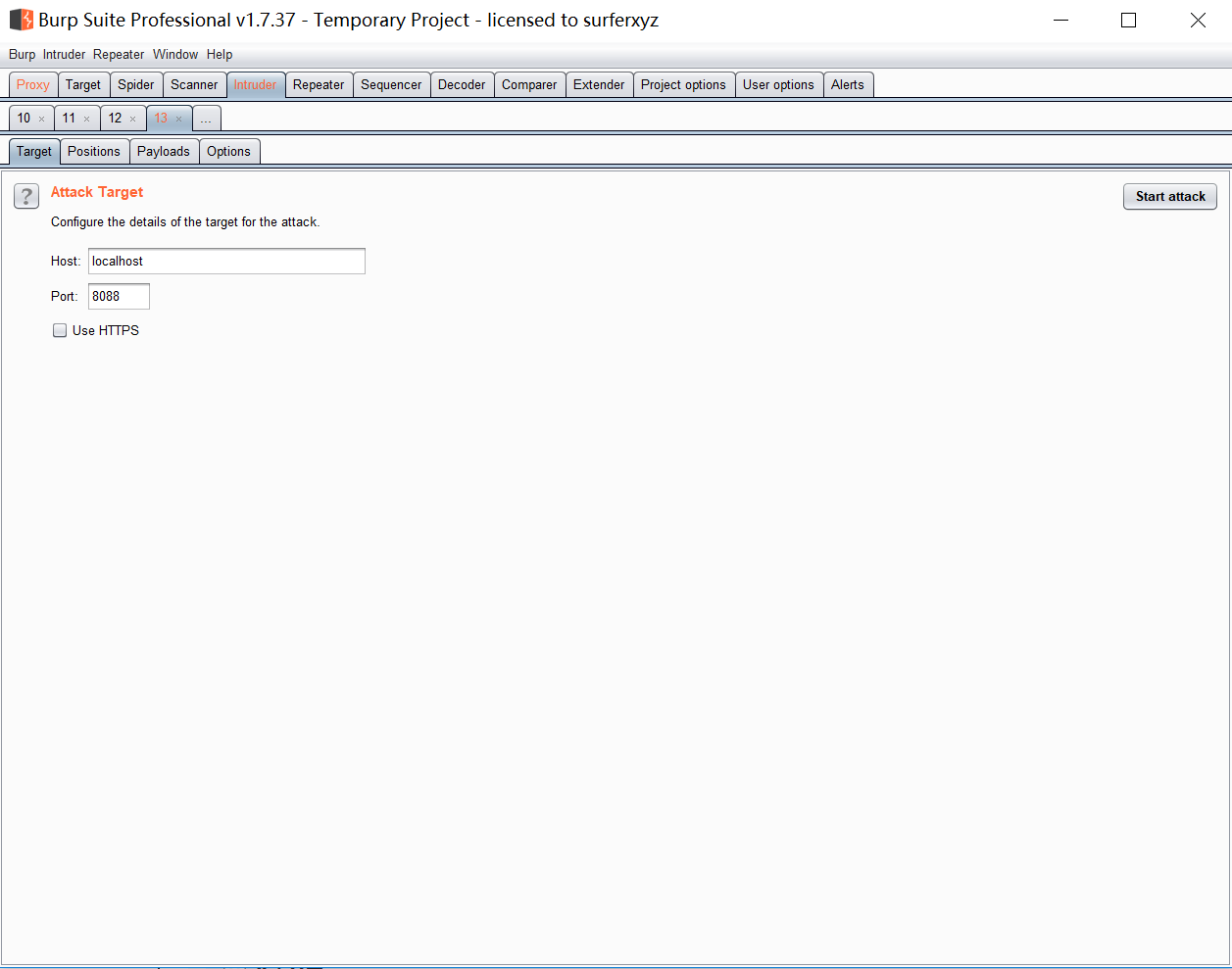

8.右键选择Send to Intruder,也可以使用Ctrl+I快捷键

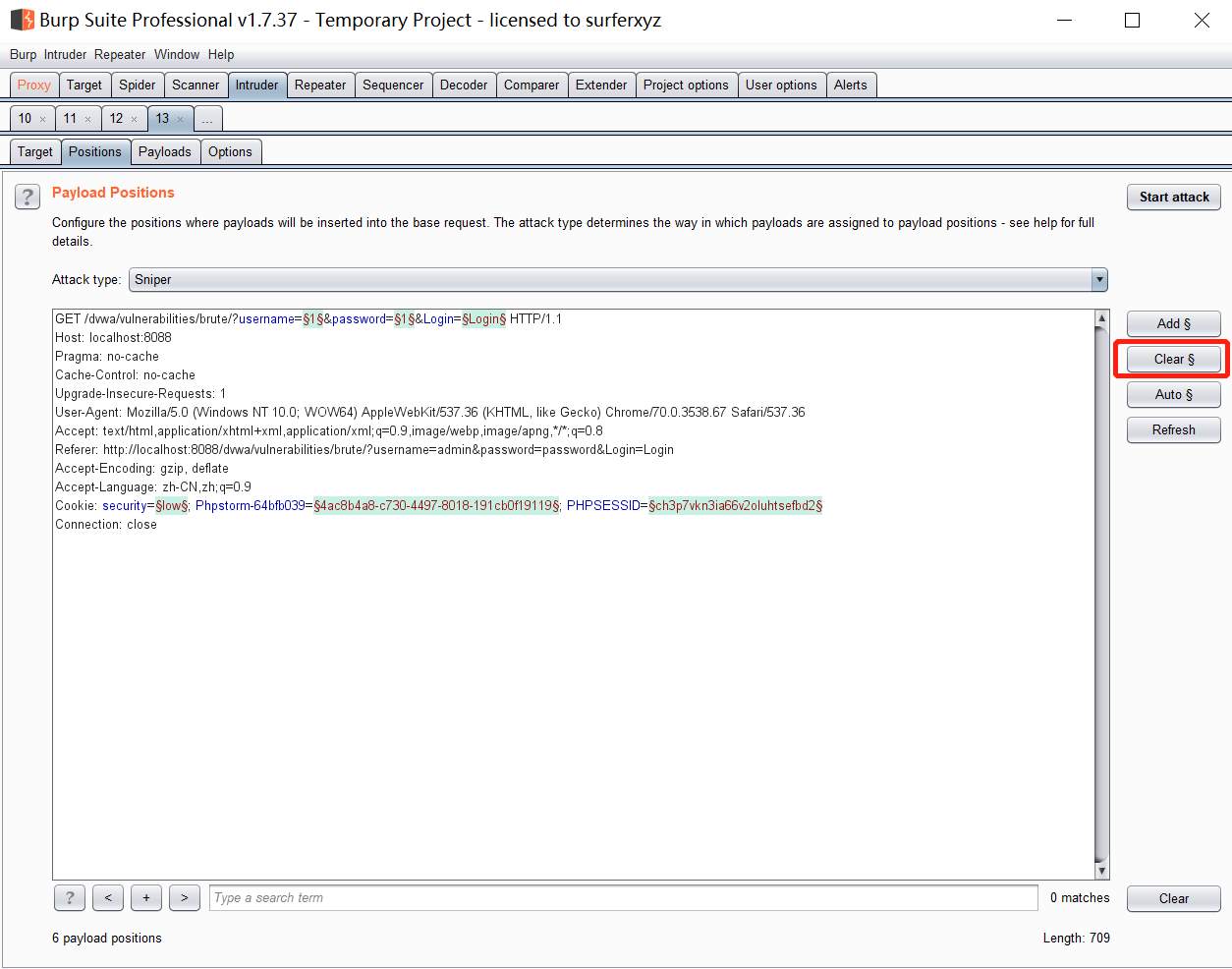

9.点击positions页面,可以看到页面上有很多参数,但现在我们需要的只是Username和Password两个参数,所以先点击Clear$清除页面上面所有的参数

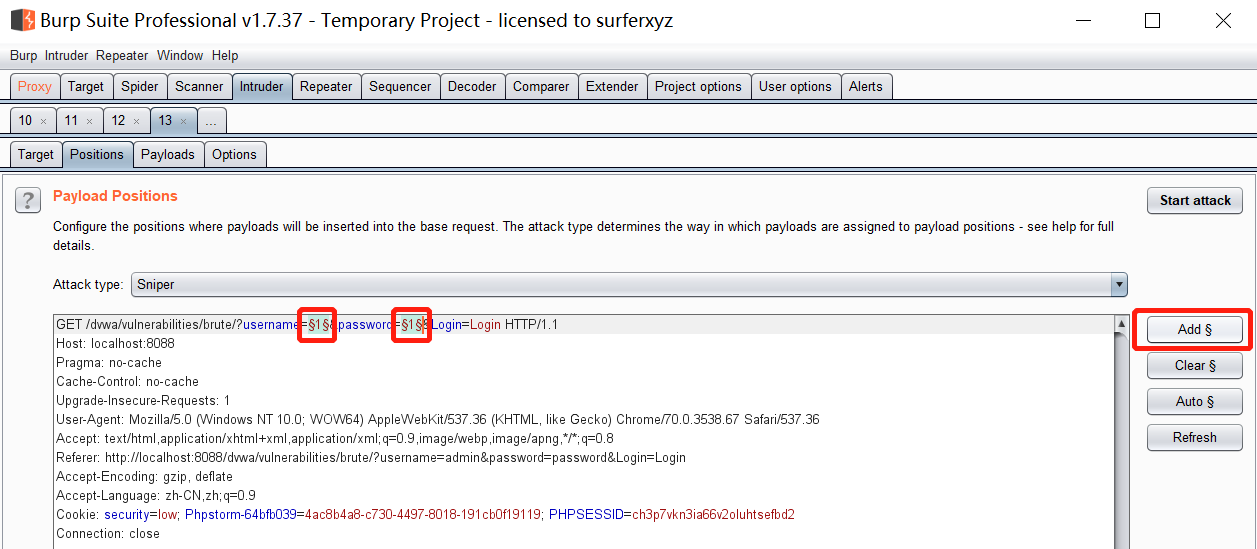

10.选中需要添加的参数,点击右侧Add$,即可添加参数

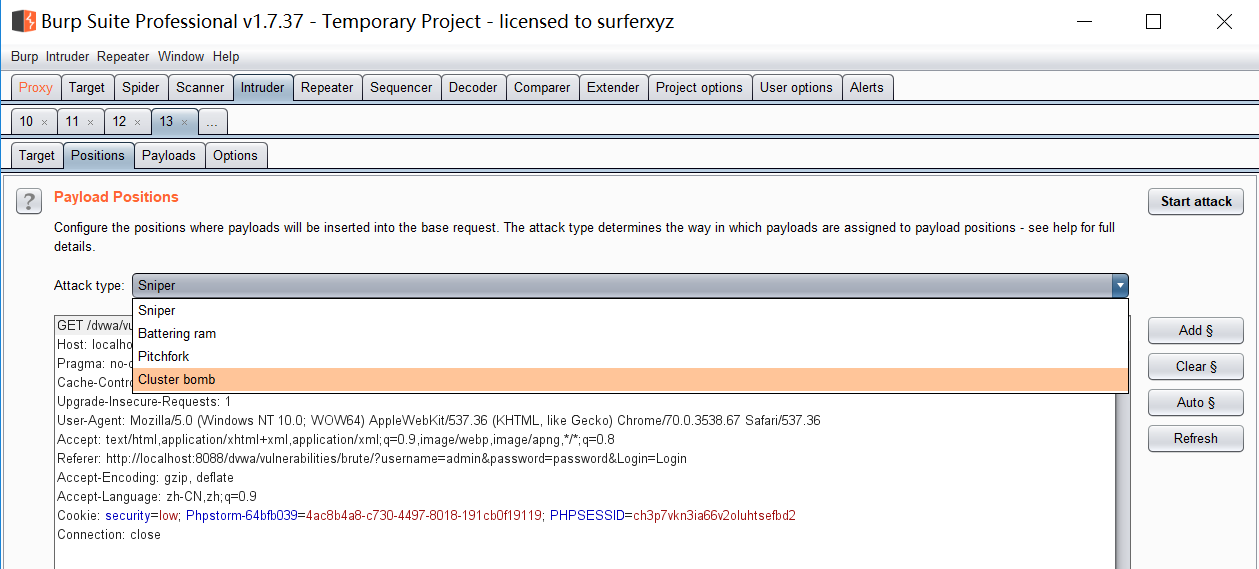

11.此时如果想要同时破解用户名和密码的话还对上方Attack Type进行修改,这里我们选择第四项,如图所示(Sniper为对变量依次进行破解、Battering Ram为对变量同时进行破解、Pitch fork为每个变量将会对应一个字典,Cluster bomb为每个变量将会对应一个字典,并且交集破解,尝试每一个组合)

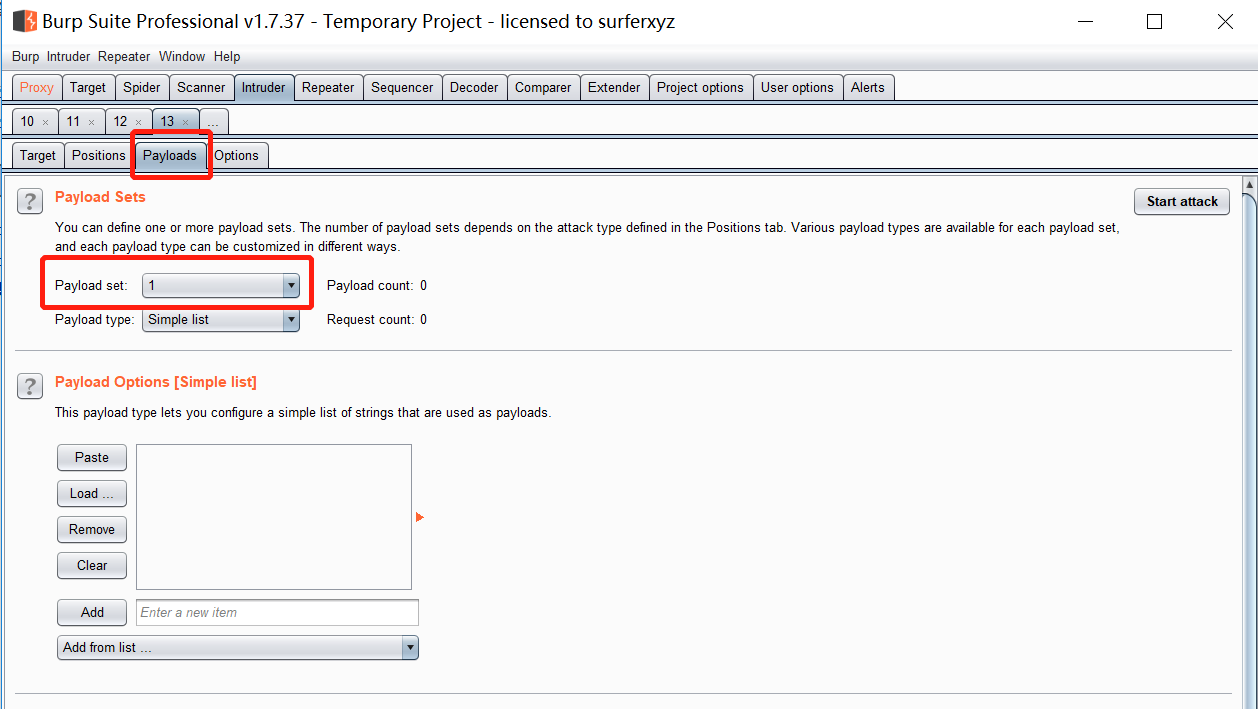

12.然后进入Payloads模块,可以看到Payload set为1,说明就是给第一个参数的选项页面

13.加载字典可以使用软件自带的也可以加载自己的字典,由于我的电脑比较卡所以我自己写了一个比较小的名字为user的txt文件,点击load加载

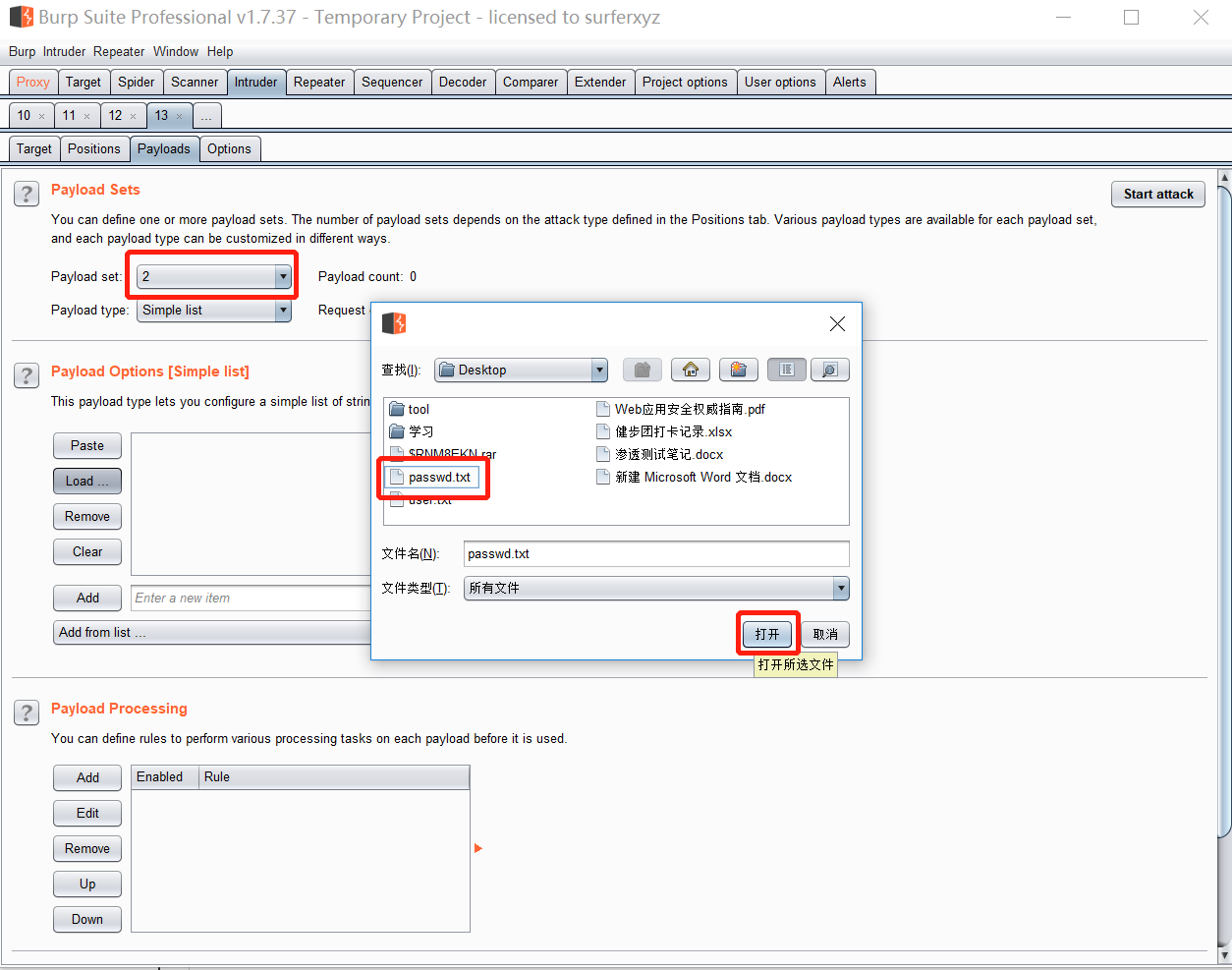

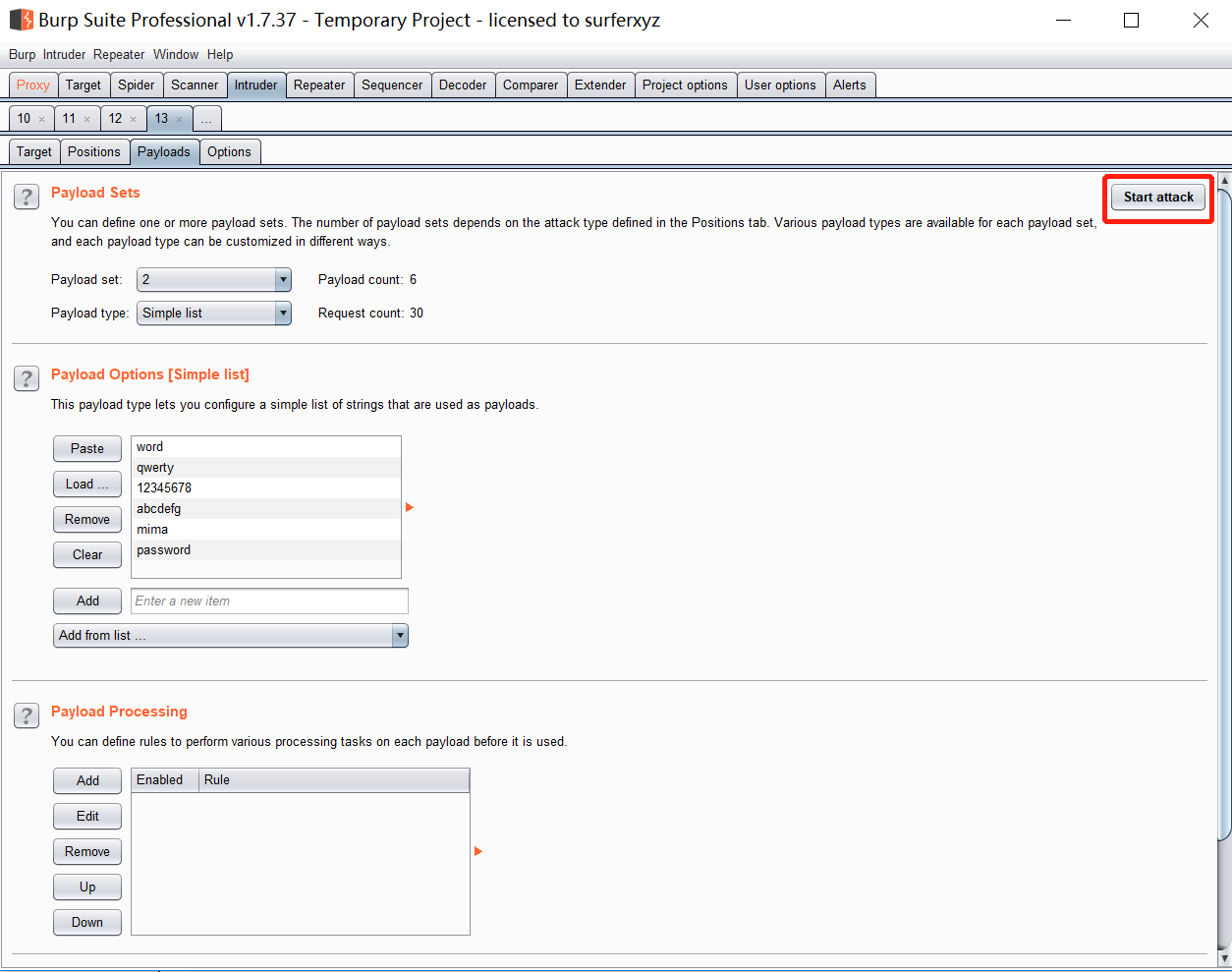

14.将Payload set改为2,加载字典

15.点击Start attack按钮进行破解

16.BurpSuite已经将所有的password和username进行组合(首先选取密码然后对账户进行循环,这是因为有一些登录窗口对同一用户输入错误密码次数过多会有限制),可以看到username为admin,password为password的组合相应的长度与其他都不太一样

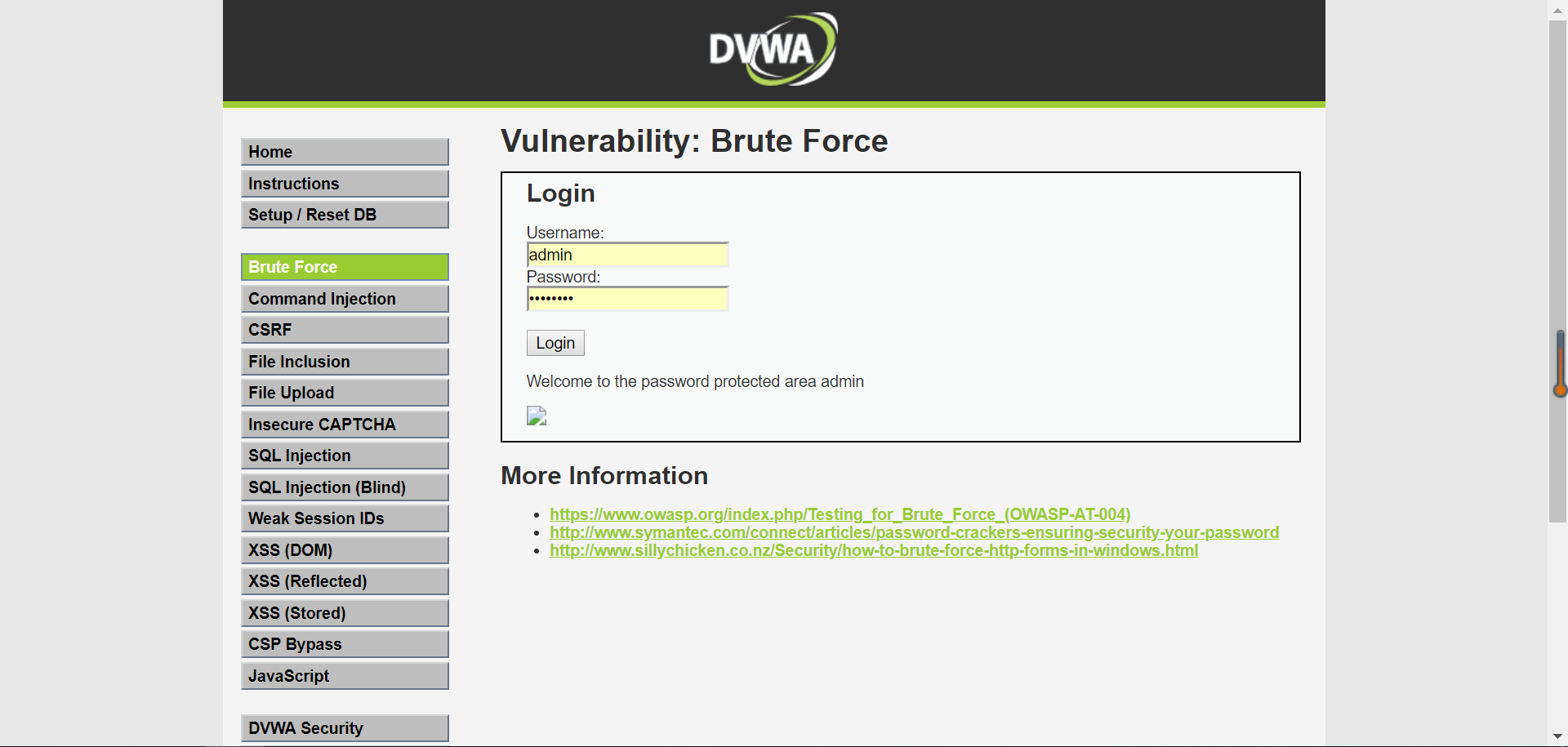

17.关掉BurpSuite拦截功能,将admin/password输入Brute Force登录框,提示登陆成功

DVWA暴力破解练习的更多相关文章

- 编写DVWA暴力破解High级别的Python脚本

1. 过程(不查看源代码) 使用burpsuite或者owasp zap抓取数据包,可以看出页面执行过程如下: 首先获取上一次请求的token,然后sleep几秒,最后使用get方法提交验证. 2. ...

- DVWA(二): Brute Force(全等级暴力破解)

tags: DVWA Brute Force Burp Suite Firefox windows2003 暴力破解基本利用密码字典使用穷举法对于所有的账号密码组合全排列猜解出正确的组合. LEVEL ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- DVWA 黑客攻防演练(二)暴力破解 Brute Froce

暴力破解,简称"爆破".不要以为没人会对一些小站爆破.实现上我以前用 wordpress 搭建一个博客开始就有人对我的站点进行爆破.这是装了 WordfenceWAF 插件后的统计 ...

- 新萌渗透测试入门DVWA 教程2:DWVA 的配置和暴力破解靶机

啊呀,上周忘了更新了.开篇时分,简短的深表歉意. 好了,现在开始配置DWVS. 0x00 配置DWVS 首先输入密码登陆,用户名admin,密码password 进入界面后选择,DVWA Securi ...

- 【DVWA】Brute Force(暴力破解)通关教程

日期:2019-08-01 14:49:47 更新: 作者:Bay0net 介绍:一直以为爆破很简单,直到学习了 Burp 的宏录制和匹配关键词,才发现 burp 能这么玩... 0x01. 漏洞介绍 ...

- DVWA实验之Brute Force(暴力破解)- High

DVWA实验之Brute Force(暴力破解)- High 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2046/p/10928380.ht ...

- DVWA实验之Brute Force(暴力破解)- Medium

DVWA实验之Brute Force(暴力破解)- Medium 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2046/p/10928380. ...

- DVWA Brute Force:暴力破解篇

DVWA Brute Force:暴力破解篇 前言 暴力破解是破解用户名密码的常用手段,主要是利用信息搜集得到有用信息来构造有针对性的弱口令字典,对网站进行爆破,以获取到用户的账号信息,有可能利用其权 ...

随机推荐

- 【C#】上机实验六

. 定义Car类,练习Lambda表达式拍序 ()Car类中包含两个字段:name和price: ()Car类中包含相应的属性.构造函数及ToString方法: ()在Main方法中定义Car数组,并 ...

- SAS学习笔记62 通过压缩变量长度来实现数据集压缩

有时候从其他数据库过来的字符型变量Length很长,导致数据集文件很大,可以通过压缩变量长度来实现数据集压缩 具体思路: LENGTH语句设置所有变量真实长度 SET数据集的时候对原有变量进行RENA ...

- 使用lxml解析HTML代码

做个参考,转自:https://blog.csdn.net/qq_42281053/article/details/80658018

- ubuntu 16.04 循环登陆问题

换了个titan x重装显卡驱动失败之后一直循环登陆,试了N种处理显卡驱动的方法,并没有啥用. 最后查看了一下.Xerrer文件(具体的文件名我给忘记了),发现是.Xauthority. 现象:在Ub ...

- webapp之登录页面当input获得焦点时,顶部版权文本被顶上去 的解决方法

如上图,顶部版权是用绝对定位写的,被顶上去了,解决方法是判断屏幕大小,改变footer的定位方式: <script> var oHeight = $(document).height(); ...

- jmeter用什么查看结果报告

JMeter查看测试结果的方法很多,最常用的几种是:察看结果树.聚合报告.图形报表.邮件观察仪等.

- js数据类型及判断数据类型

众所周知,js有7种数据类型 1. null 2. undefined 3. boolean 4. number 5. string 6. 引用类型(object.array.function) 7. ...

- 73.移动端Web界面滚动性能优化 Passive event listeners

题,滚动时候不仅滚动了希望滚动的部分,整体的页面也跟随者上下滚动,整个页面非常卡顿. 这两个页面都用了touch事件 控制台打印如下警告: [Intervention] Unable to preve ...

- SpringMVC、SpringFox和Swagger整合项目实例

目标 在做项目的时候,有时候需要提供其它平台(如业务平台)相关的HTTP接口,业务平台则通过开放的HTTP接口获取相关的内容,并完成自身业务~ 提供对外开放HTTP API接口,比较常用的是采用Spr ...

- python学习之操作redis

一.Redis安装网上很多可以查找 二.redis-py的安装,使用命令pip install redis. 安装过程中如果产生连接超时的错误,可以使用国内镜像参考如下 豆瓣:pip install ...