kubernetes集群的认证、授权、准入控制

一、kubernetes集群安全架构

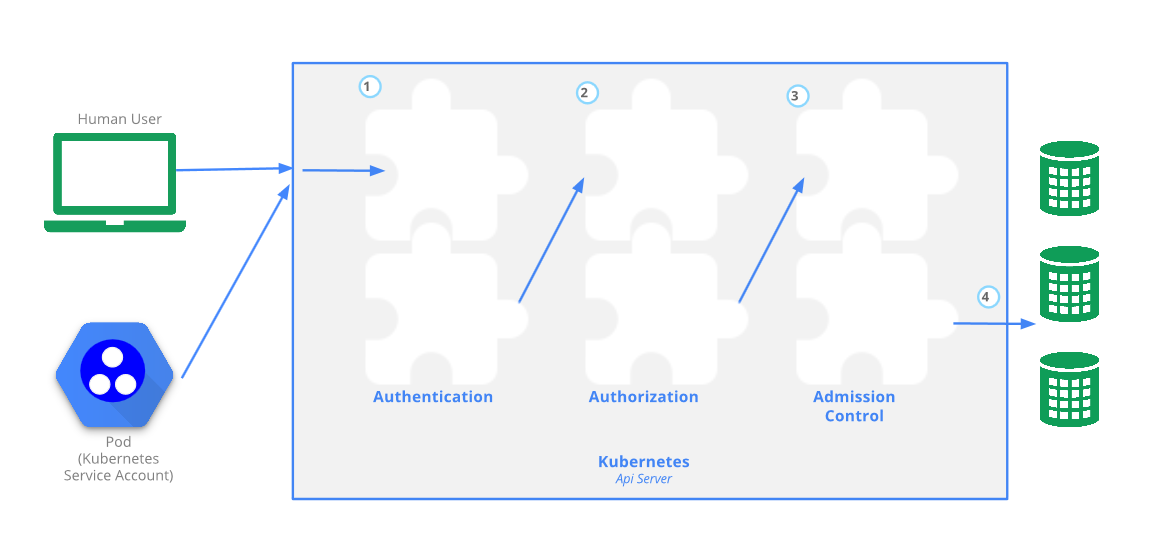

用户使用kubectl、客户机或通过REST请求访问API。可以授权用户和Kubernetes服务帐户进行API访问。当一个请求到达API时,它会经历几个阶段,如下图所示:

1.访问K8S集群的资源需要过三关:认证、鉴权、准入控制;

2.普通用户若要安全访问集群API Server,往往需要证书、Token或者用户名+密码;

3.Pod访问,需要ServiceAccountK8S安全控制框架主要由下面3个阶段进行控制,每一个阶段都支持插件方式,通过API Server配置来启用插件。

- 1. Authentication

- 2. Authorization

- 3. Admission Contro

二、认证

API Server处理请求的过程中,认证插件负责鉴定⽤户⾝份,授权插件⽤于操作权限许可鉴别,⽽准⼊控制则⽤于在资源对象的创建、删除、更新或连接(proxy)操作时实现更精细的许可检查。Kubernetes使⽤⾝份验证插件对API请求进⾏⾝份验证,⽀持的认证⽅式包括客户端证书、承载令牌(bearer tokens)、⾝份验证代理(authenticating proxy)或HTTP basic认证等。

下面我们基于客户端证书来做认证:

1.将apiserver的根证书(ca.pem,ca-key.pem,ca-config.json)放到同一个目录下执行以下脚本:

[root@master hejianlai]# cat rbac-user.sh

cat > hejianlai-csr.json <<EOF

{

"CN": "hejianlai",

"hosts": [],

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "CN",

"L": "BeiJing",

"ST": "BeiJing"

}

]

}

EOF cfssl gencert -ca=ca.pem -ca-key=ca-key.pem -config=ca-config.json -profile=kubernetes hejianlai-csr.json | cfssljson -bare hejianlai kubectl config set-cluster kubernetes \

--certificate-authority=ca.pem \

--embed-certs=true \

--server=https://172.31.182.140:6443 \ #Master ip

--kubeconfig=hejianlai-kubeconfig kubectl config set-credentials hejianlai \

--client-key=hejianlai-key.pem \

--client-certificate=hejianlai.pem \

--embed-certs=true \

--kubeconfig=hejianlai-kubeconfig kubectl config set-context default \

--cluster=kubernetes \

--user=hejianlai \

--kubeconfig=hejianlai-kubeconfig kubectl config use-context default --kubeconfig=hejianlai-kubeconfig

三、RBAC授权

官方地址:https://kubernetes.io/docs/reference/access-authn-authz/rbac/

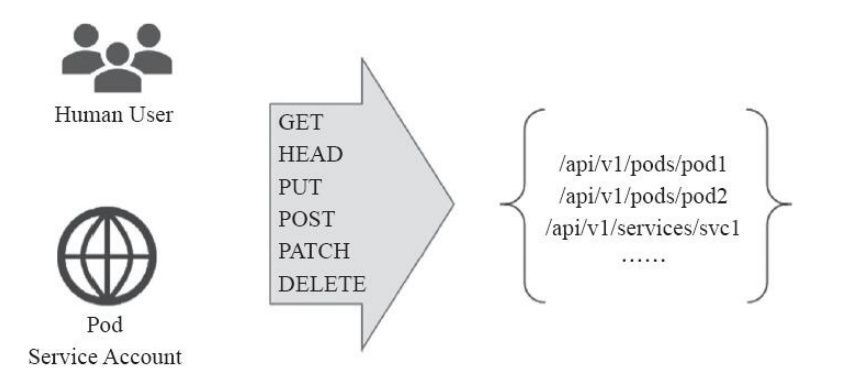

RBAC是⼀种操作授权机制,⽤于界定“谁”(subject)能够或不能够“操作”(verb)哪个或哪类“对象”(object)。动作的发出者即“主体”,通常以“账号”为载体,它既可以是常规⽤户(User Account),也可以是服务账号(Service Account)。“操作”(verb)⽤于表明要执⾏的具体操作,包括创建、删除、修改和查看等,对应于kubectl来说,它通常由create、apply、delete、update、patch、edit和get等⼦命令来给出。⽽“客体”则是指操作施加于的⽬标实体,对Kubernetes API来说主要是指各类的资源对象以及⾮资源型URL。

Kubernetes 使用 API 服务器授权 API 请求。它根据所有策略评估所有请求属性来决定允许或拒绝请求。 一个API请求的所有部分必须被某些策略允许才能继续。这意味着默认情况下拒绝权限。

(尽管 Kubernetes 使用 API 服务器,但是依赖于特定种类对象的特定字段的访问控制和策略由准入控制器处理。)

配置多个授权模块时,将按顺序检查每个模块。 如果任何授权模块批准或拒绝请求,则立即返回该决定,并且不会与其他授权模块协商。 如果所有模块对请求没有意见,则拒绝该请求。一个拒绝响应返回 HTTP 状态代码 403 。

Kubernetes仅审查以下API请求属性:

- user - 身份验证期间提供的

user字符串。 - group - 经过身份验证的用户所属的组名列表。

- extra - 由身份验证层提供的任意字符串键到字符串值的映射。

- API - 指示请求是否针对 API 资源。

- Request path - 各种非资源端点的路径,如

/api或/healthz。 - API request verb - API 动词

get,list,create,update,patch,watch,proxy,redirect,delete和deletecollection用于资源请求。要确定资源API端点的请求动词,请参阅确定请求动词。 - HTTP request verb - HTTP 动词

get,post,put和delete用于非资源请求。 - Resource - 正在访问的资源的 ID 或名称(仅限资源请求) - 对于使用

get,update,patch和delete动词的资源请求,您必须提供资源名称。 - Subresource - 正在访问的子资源(仅限资源请求)。

- Namespace - 正在访问的对象的名称空间(仅适用于命名空间资源请求)。

- API group - 正在访问的 API 组(仅限资源请求)。空字符串表示核心API组。

1、创建role其权限只有简单的查看pod,我这里指定命名空间pci

[root@master rbac]# cat role.yaml

kind: Role

apiVersion: rbac.authorization.k8s.io/v1

metadata:

namespace: pci

name: pod-reader

rules:

- apiGroups: [""] # "" indicates the core API group

resources: ["pods"]

verbs: ["get", "watch", "list"]

2.创建rolebinding 绑定用户

[root@master rbac]# cat role-binding.yaml

kind: RoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: read-pods

namespace: pci

subjects:

- kind: User

name: hejianlai # Name is case sensitive

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: Role #this must be Role or ClusterRole

name: pod-reader # this must match the name of the Role or ClusterRole you wish to bind to

apiGroup: rbac.authorization.k8s.io

三、准入控制

Kubernetes系统通过三个独⽴的组件间的相互协作来实现服务账户的⾃动化,三个组件具体为:Service Account准⼊控制器、令牌控制器(token controller)和Service Account账户控制器。Service Account控制器负责为名称空间管理相应的资源,并确保每个名称空间中都存在⼀个名为“default”的Service Account对象。

[root@master hejianlai]# cat sa.yaml

apiVersion: v1

kind: ServiceAccount

metadata:

name: pod-reader

namespace: pci --- kind: RoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: sa-read-pods

namespace: pci

subjects:

- kind: ServiceAccount

name: pod-reader

roleRef:

kind: Role

name: pod-reader

apiGroup: rbac.authorization.k8s.io

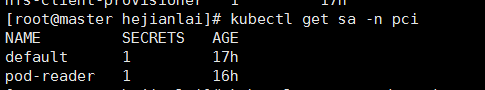

这时我们可以看见在pci这个命名中间下有一个默认的defaul和刚创建的pod-reader

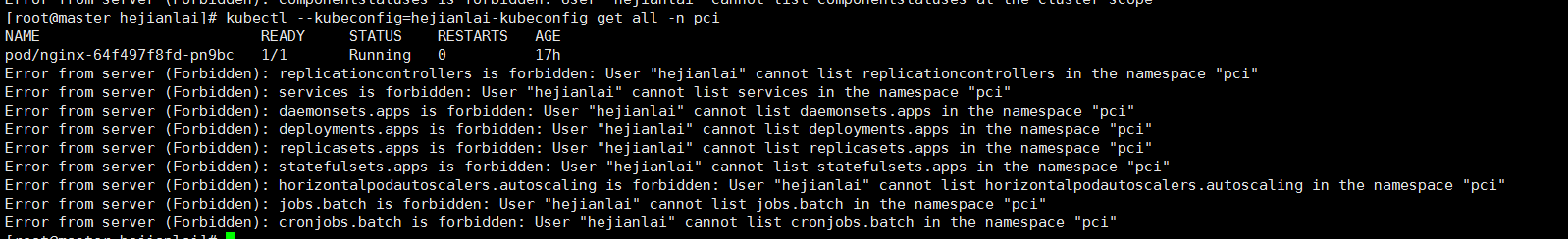

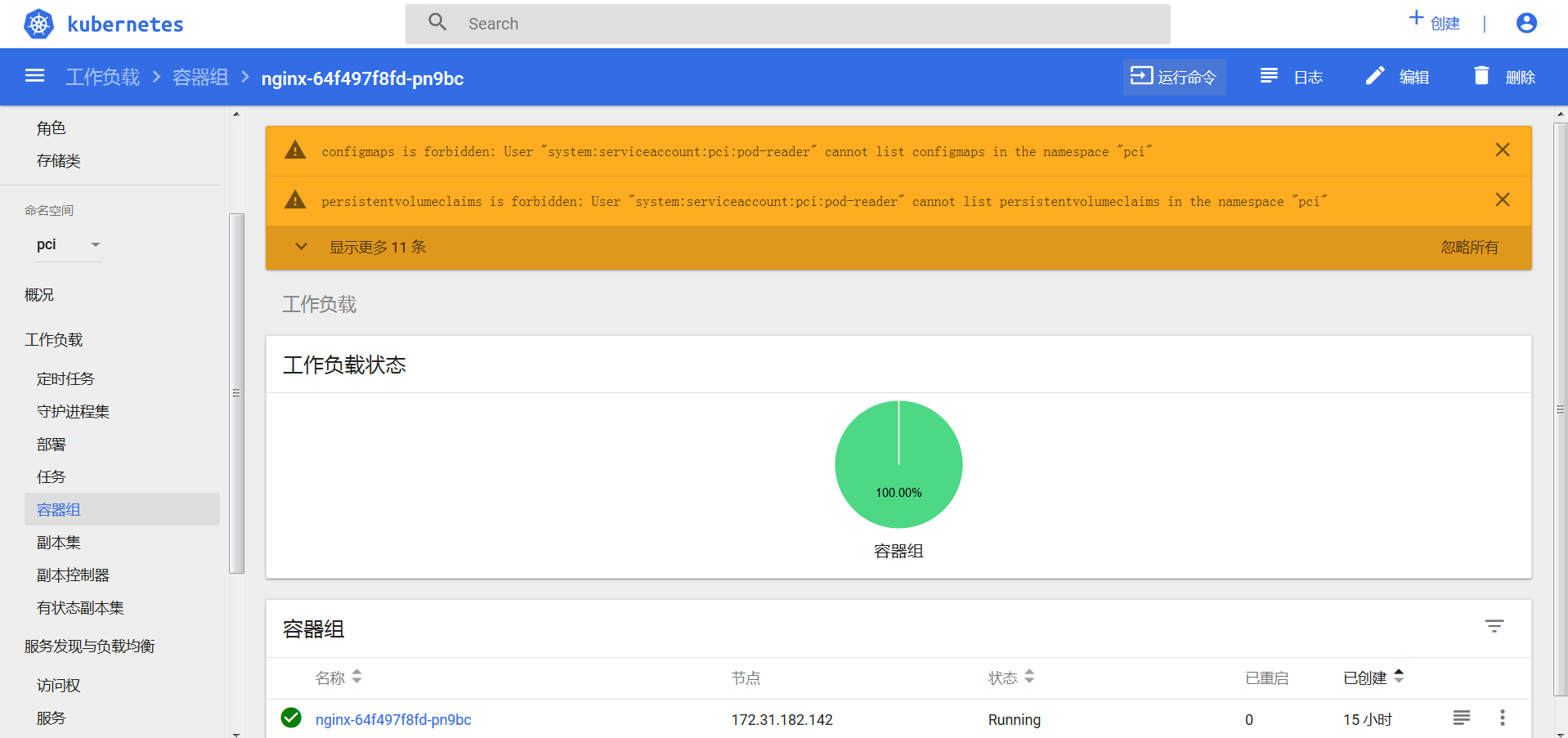

这时我们验证下权限是否有效:

上图我们可以看到除了该命名空间下除了pod可以访问,其他的权限都是被拒绝的。

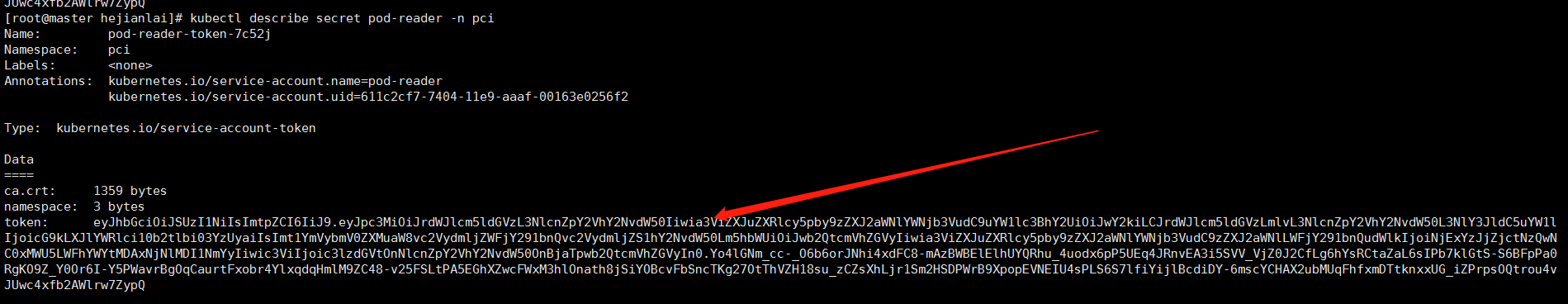

通过查看这个pod-reader生成的token我们就可以访问:

kubectl describe secret pod-reader -n pci

记住这个token要复制到记事本里取消自动换行!!!

然后我们用这个token去访问UI时也是只能看到pci这个命名中间下的。

kubernetes集群的认证、授权、准入控制的更多相关文章

- 033.Kubernetes集群安全-API Server认证及授权

一 Kubernetes集群安全 1.1 安全机制 Kubernetes通过一系列机制来实现集群的安全控制,其中包括API Server的认证授权.准入控制机制及保护敏感信息的Secret机制等.集群 ...

- linux运维、架构之路-Kubernetes集群部署TLS双向认证

一.kubernetes的认证授权 Kubernetes集群的所有操作基本上都是通过kube-apiserver这个组件进行的,它提供HTTP RESTful形式的API供集群内外客户端调 ...

- Kubernetes集群部署--kubernetes1.10.1

参考博客:https://mritd.me/2018/04/19/set-up-kubernetes-1.10.1-cluster-by-hyperkube/ 一.环境 (1)系统环境 IP 操作系统 ...

- 在kubernetes 集群内访问k8s API服务

所有的 kubernetes 集群中账户分为两类,Kubernetes 管理的 serviceaccount(服务账户) 和 useraccount(用户账户).基于角色的访问控制(“RBAC”)使用 ...

- 基于Containerd安装部署高可用Kubernetes集群

转载自:https://blog.weiyigeek.top/2021/7-30-623.html 简述 Kubernetes(后续简称k8s)是 Google(2014年6月) 开源的一个容器编排引 ...

- 在Openstack上创建并访问Kubernetes集群

第一部分:创建集群 在Openstack部署Kubernetes集群运行Nginx容器的步骤,其中包括: 利用Murano部署Kubernetes集群 配置Openstack的安全性使Kubernet ...

- 二进制部署 Kubernetes 集群

二进制部署 Kubernetes 集群 提供的几种Kubernetes部署方式 minikube Minikube是一个工具,可以在本地快速运行一个单点的Kubernetes,尝试Kubernet ...

- CentOS上手工部署kubernetes集群

本文完全是根据二进制部署kubernets集群的所有步骤,同时开启了集群的TLS安全认证. 环境说明 在下面的步骤中,我们将在三台CentOS系统的物理机上部署具有三个节点的kubernetes1.7 ...

- K8S学习笔记之二进制的方式创建一个Kubernetes集群

0x00 单节点搭建和简述 minikube Minikube是一个工具,可以在本地快速运行一个单点的Kubernetes,尝试Kubernetes或日常开发的用户使用.不能用于生产环境. 官方地址: ...

随机推荐

- Spring cloud微服务安全实战-7-11PinPoint+SpringBoot环境搭建

微服务的最后一个组件, 调用链监控,一个请求进来以后,经过N多个微服务,例如a调用了b.b又调用了c,那么在这个过程中看到,整个的调用的链路,然后每一段调用所耗费的时间,帮你去分析你的系统如果出现瓶颈 ...

- rqalpha学习-2

conf = default_config()deep_update(user_config(), conf)deep_update(project_config(), conf) 三种不同级别的 ...

- 接口测试01- Jmeter-线程进程-环境变量

1.1 概念 JMeter 是 Apache 组织使用 Java 开发的一款测试工具 ,它最初被设计用于Web应用测试,但后来扩展到其他测试领域. 它可以用于测试静态和动态资源,例如静态文件.Java ...

- idea tomcat部署项目路径

在idea中配置的tomcat,在运行时idea不会把项目放到该路径下,而是复制一份足够的配置文件,到 ${user.home}/.IntelliJIdea/system/tomcat 目录下: C: ...

- Jenkins插件、war下载地址

1.jenkins的war包下载地址 地址:http://mirrors.jenkins-ci.org/,打开链接后,表格有war列,Releases行是短期更新包.LTS是长期更新包.一般选择Rel ...

- python实践项目三:将列表添加到字典

1.创建一个字典,其中键是字符串,描述一个物品,值是一个整型值,说明有多少该物品.例如,字典值{'rope': 1, 'torch': 6, 'gold coin': 42, 'dagger': 1, ...

- python 浅拷贝和深拷贝(9)

何谓浅拷贝/深拷贝,说得直白一点,其实就是数据拷贝,两者到底有什么区别呢?听着就挺迷糊的,python开发项目的时候说不定你就能碰上这样的坑~~ 一.普通的变量赋值 我们平常使用的变量赋值就是 ...

- TCP/IP学习笔记5--网络的构成要素

人的灵魂来自一个完美的家园,那里没有任何污秽和丑陋,只有纯净和美丽.----大鱼海棠 1.通信媒介与数据链路 计算机之间通过各种电缆相互连接. 2.网卡 任何一台计算机接入网络都需要网卡,又称网络适配 ...

- 怎么查看服务器的cpu和内存的硬件信息

在linux 下怎么查看服务器的cpu和内存的硬件信息 可以按照如下方式进行操作: 一.查看cpu总个数方法: 1.首先执行top命令,如下图中内容所表示. 2.在top命令的显示界面,按数字 ...

- 自定义 Word 默认的 Normal.dotm 模板、更改 Word 默认字体、更改 Word 默认样式(16)

1. 引言 以Office 2016为例. 有没有遇见这样的问题: 每次新建一个 Word 空白文档打开后字体默认是等线,段落默认是单倍行距,默认标题也不是自己想要的样式,等一系列问题.每次打开都要调 ...