小苹果WP(实验吧-隐写术)

本文由荒原之梦原创,原文链接:http://zhaokaifeng.com/?p=706

前言:本文是实验吧训练题库里隐写术部分的一道题:“小苹果”的Write Up.

题目链接:http://www.shiyanbar.com/ctf/1928

解题文件:

观察题目发现这很像是一个二维码,拿手机扫描一下得到这个:

\u7f8a\u7531\u5927\u4e95\u592b\u5927\u4eba\u738b\u4e2d\u5de5这是一串Unicode编码字符,使用Unicode转中文:

转码地址:http://tool.chinaz.com/Tools/Unicode.aspx

转换得到:

羊由大井夫大人王中工这是CTF中常出现的一种“当铺密码”

当铺密码百度百科地址:当铺密码

当铺密码的原理就是一个汉字中有多少个出头的笔画就对应相应的数字,根据当铺密码解密,上述汉字转换成数字就是:

9158753624我们猜测这可能是一个解密密码。

既然有了解密密码,而且我们手里只有一个文件,因此想到是不是会是解密压缩包呢。我们拿到的文件里并没有压缩包,但是我们可以尝试自己创建压缩包。

经过尝试我们可以通过将apple.png改成apple.png.rar的方式构造一个压缩包。

之后右键解压会得到一个mp3文件apple.mp3.

这时我们就想到了一个在CTF比赛中常用于从mp3文件中提取flag的工具mp3stego

mp3stego的使用方法可以参考这里:

http://www.petitcolas.net/steganography/mp3stego/

简单的命令格式就是:

decode -X -P password svega_stego.mp3—预警:踩坑开始—

解压mp3stego后,我为mp3stego配置了一下Path环境变量:

C:\ctftools_other_01\MP3Stego_1_1_18\MP3Stego_1_1_18\MP3Stego之后在apple.mp3所在的路径下输入:

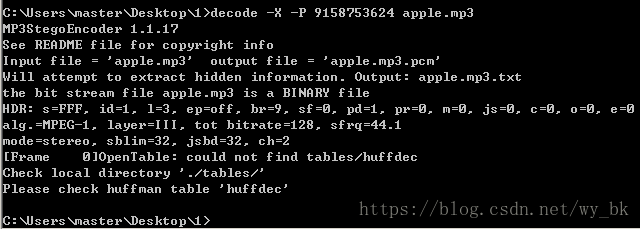

decode -X -P 9158753624 apple.mp3回车。

然而,回车之后并没有得到flag,回车后返回的信息是:

可以看到,最后的返回结果是:

[Frame 0]OpenTable: could not find tables/huffdec

Check local directory './tables/'

Please check huffman table 'huffdec'查找了一些资料,发现并没有人在使用mp3stego之前配置了环境变量,每次使用mp3stego都是将需要解密分离的文件放到mp3stego所在的路径中使用。但是,此时我仍然想尝试一下是不是可以通过添加环境变量的方式我又尝试将mp3stego压缩包中的其他两个文件夹的路径添加到了Path环境变量里,发现上述问题依然存在,因此使用大家都在用的办法:

—警报解除:踩坑结束—

直接将MP3文件复制进C:\Users\master\Desktop\隐写\MP3Stego_1_1_18\MP3Stego目录 (即MP3Stego所在的目录),然后在该目录的路径框里输入cmd,之后回车便可以在该路径下打开cmd,之后输入:

decode -X -P 9158753624 apple.mp3回车可以正常解密,解密完成后在该路径下面多出两个文件,分别是:

apple.mp3.pcm

apple.mp3.txt打开apple.mp3.txt可以看到一串字符:

Q1RGe3hpYW9fcGluZ19ndW99这是一段Base64编码的字符,使用Base64解码之后 就可以得到flag:

解码后得到flag:

CTF{xiao_ping_guo}小苹果WP(实验吧-隐写术)的更多相关文章

- 实验吧——隐写术之复杂的QR_code

好久没有更新隐写术方面的题目了,对不起各位小可爱,今天我会多多更新几篇文章,来慰藉你们! 永远爱你们的 ---------新宝宝 1:复杂的QR_code 解题思路:保存图片之后使用在线解码工具,并没 ...

- 实验吧—隐写术——WP之 我喜欢培根

打开解题链接: 有一点点基础的同学大概都知道这是摩尔斯电码,那么我们对他进行解密: 解密后得到: MORSEnullISnullCOOLnullBUTnullBACONnullISnullCOOLER ...

- 实验吧—隐写术——WP之 Fair-Play

首先,我们读题发现题目是Playfair,其实我也不知道这是什么,那么就百度一下啊 Playfair解密算法: 首先将密钥填写在一个5*5的矩阵中(去Q留Z),矩阵中其它未用到的字母按顺序填在矩阵剩 ...

- 实验吧—隐写术——WP之 奇妙的音乐

点击链接下载压缩包,解压后得到:一个图片,一个压缩包 打开图片: 看到海伦.凯勒我们都知道她是一位盲人,而下面黑色和灰色的点点应该就是盲文了,那么我们百度一下对照表 我们将图片里的盲文对照后得到; k ...

- 实验吧—隐写术——WP之 男神一般都很低调很低调的!!

首先我们打开解题连接~ 是直接给我们下载了一个压缩文件,解压后得到: 确实是很帅的小哥哥呢,呵呵...... 分析题目提示,“获取隐藏在图片中的flag”,嗯~这句很重要,他决定了我们要先用那种工具 ...

- 实验吧—隐写术——WP之 SB!SB!SB!

我们先打开解题链接,里面是一张愤怒的小鸟里的小猪~ 既然这是隐写题,那么肯定要把图片下载下来进行分析咯~ 下载下来之后,我们看到题目中提示:LSB 什么是LSB? LSB(Least Signific ...

- 实验吧—隐写术——WP之 欢迎来到地狱

解压压缩包后出现三个文件.jpg .zip .docx 发现图片打开不显示,用winhex打开发现缺少文件头,将jpg的文件头补上 保存后图片可以打开 是一个百度网盘的链接,注意l和1的区别,网盘里是 ...

- 实验吧 ---- 隐写术之so beautiful so white

因为好久没有写博客,所以今天本宝宝要弥补这个过错,一下子更新许多文章,希望各位小伙伴能够原谅,以后我会加倍努力的! 这一次主要都是实验吧里面的 关于隐写术方面的知识,后续我会上传一些解密工具,希望能够 ...

- 实验吧-隐写术-黑与白(二)(反转+五笔+Image steganography)

反转有二:颜色反转.文件名反转 文件名这么乱,毫无规律,好奇怪,进行反转后发现是:steganography(就是隐写术的意思),这还是个图片文件,有一款工具正好叫Image steganograph ...

随机推荐

- Unity Editor 编写unity插件类

在unity写了一个编辑类,基于iTweenpath插件,为了更方便的操作iTweenpath,顺便练习UnityEditor的操作,写了一个CreateiTweenPath,放在Editor文件夹中 ...

- 使用钩子参与到TCP拥塞事件的处理中

TCP定义了几个拥塞事件,当这些事件发生时,我们可以通过TCP的拥塞控制算法,调用自定义的处理函数, 来做一些额外的事情的.也就是说,我们可以很简便的参与到TCP对拥塞事件的处理过程中. Author ...

- Slop One 算法

Slope One 算法是由 Daniel Lemire 教授在 2005 年提出的一个 Item-Based 推荐算法. Slope One 算法试图同时满足这样的的 5 个目标: 易于实现和维护: ...

- OpenCV stereo matching 代码 matlab实现视差显示

转载请注明出处:http://blog.csdn.net/wangyaninglm/article/details/44151213, 来自:shiter编写程序的艺术 基础知识 计算机视觉是一门研究 ...

- JSP 知识基本

from:http://blog.csdn.net/caipeichao2/article/details/38589293 more:http://www.2cto.com/kf/web/jsp/4 ...

- Java反编译工具(Java Decompiler)

Java Decompiler是一种非常实用的JAVA反编译工具,可以对整个jar包进行反编译,也可以将其集成到eclipse上,非常方便的根据class文件的源码.,官网地址http://jd.be ...

- ubuntu下ruby文件执行蛋疼的一个问题

ubuntu下面用sublime打开非常简单的一段代码(其实不算代码,因为没有实际语句): #!/usr/bin/ruby 在shell下加入x权限:chmod u+x doit.rb,然后运行 ./ ...

- Java核心技术第四章——2.final 和 static

final实例域 实例域(对象的属性)可修饰为final.修饰为final后,在构建对象时必须初始化这个实例域.若没有在实例域进行初始化,那么必须在每个构造器内初始化这个实例域(否则会编译错误). 表 ...

- 白瑜庆:知乎基于Kubernetes的kafka平台的设计和实现

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文首发在云+社区,未经许可,不得转载. 自我介绍 我是知乎的技术中台工程师,现在是负责知乎的存储相关组件.我的分享主要基于三个,一个是简单 ...

- 80端口被NT kernel & System 占用

新年后正常上班的第一天,客户报告,虚拟机上的网站起不来了. 登录虚拟机的远程桌面,闪几下连接信息,后面就没了,不显示远程桌面.联系虚拟机管理,重启,远程桌面是连上了,网站还是起不来. 查看window ...