Misc杂项隐写题writeup

MISC-1

提示:if you want to find the flag, this hint may be useful: the text files within each zip consist of only "printable" ASCII characters

给了53个加密压缩包,每个包分别含有一个txt文件,首先想到暴力破解压缩包,试过各种破解工具后发现并不能用,于是想到使用脚本。以下是py脚本:

#coding:utf-8

import zipfile

import string

import binascii def CrackCrc(crc):

for i in dic:

for j in dic:

for p in dic:

for q in dic:

s = i + j + p + q

if crc == (binascii.crc32(s) & 0xffffffff):

print s

f.write(s)

return def CrackZip():

for I in range(53):

file = 'chunk' + str(I) + '.zip'

f = zipfile.ZipFile(file, 'r')

GetCrc = f.getinfo('data.txt')

crc = GetCrc.CRC

#以上3行为获取压缩包CRC32值的步骤

#print hex(crc)

CrackCrc(crc) dic = string.ascii_letters + string.digits + '+/=' f = open('out.txt', 'w')

CrackZip()

f.close()

运行出来后得到一串疑似base64的东西:

UEsDBBQDAQAAAJFy1kgWujyNLwAAACMAAAAIAAAAZmxhZy50eHT/xhoeSnjMRLuArw2FXUAIWn8UQblChs4AF1dA

nT4nB5hs2SkR4fTfZZRB56Bp/FBLAQI/AxQDAQAAAJFy1kgWujyNLwAAACMAAAAIAAAAAAAAAAAAIIC0gQAAAABmbGFnLnR4

dFBLBQYAAAAAAQABADYAAABVAAAAAAA=

base64在线解密后得到:

PKrֈ</#flag.txtƚJx̄

]@ZABW@>' l٩ᴟeA砩PK?rֈ</# flag.txtPK6U

怀疑是一个加密的压缩包。将原来得到的一串使用notepad++打开,使用插件base64decode保存为zip

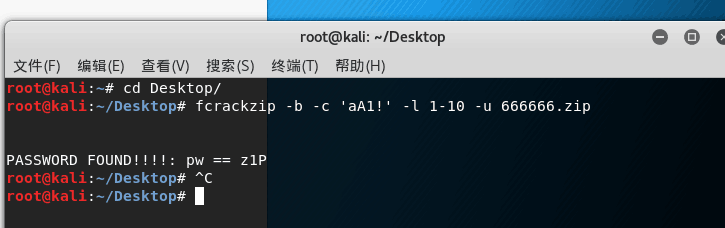

在Linux下用fcrackzip爆破,得到密码:

解密后得到flag:flag{i_z1pp3d_a_zip_w1th_sum_zips}

foremost powpow.mp4

得到一张奥利奥的png文件:

将png文件转为jpg后再进行操作:

stepic -d -i image.png > image.jpg

steghide extract -sf image.jpg -p password

得到base64的文件,在Linux下可直接使用python进行解密:

python3

>>> f = open("base64.txt", "r")

>>> data = f.read().rstrip()

>>> f.close()

>>> from base64 import b85decode

>>> b85decode(data)

b'flag{We are fsociety, we are finally free, we are finally awake!}'

即得到flag

03F30D0AB6266A576300000000000000000100000040000000730D0000006400008400005A00006401005328020000006300000000030000000800000043000000734E0000006401006402006403006404006405006406006405006407006708007D00006408007D0100781E007C0000445D16007D02007C01007400007C0200830100377D0100712B00577C010047486400005328090000004E6941000000696C000000697000000069680000006961000000694C0000006962000000740000000028010000007403000000636872280300000074030000007374727404000000666C6167740100000069280000000028000000007307000000746573742E7079520300000001000000730A00000000011E0106010D0114014E280100000052030000002800000000280000000028000000007307000000746573742E707974080000003C6D6F64756C653E010000007300000000

看到开头是03F30D0A可以联想到pyc文件。将其放在txt文件中后使用010editor中的import hex方法打开,然后保存,更改后缀名为pyc后使用在线pyc反编译工具得到py源码:

#!/usr/bin/env python

# visit http://tool.lu/pyc/ for more information def flag():

str = [

65,

108,

112,

104,

97,

76,

97,

98]

flag = ''

for i in str:

flag += chr(i) print flag

运行后得到flag:AlphaLab

MISC-4

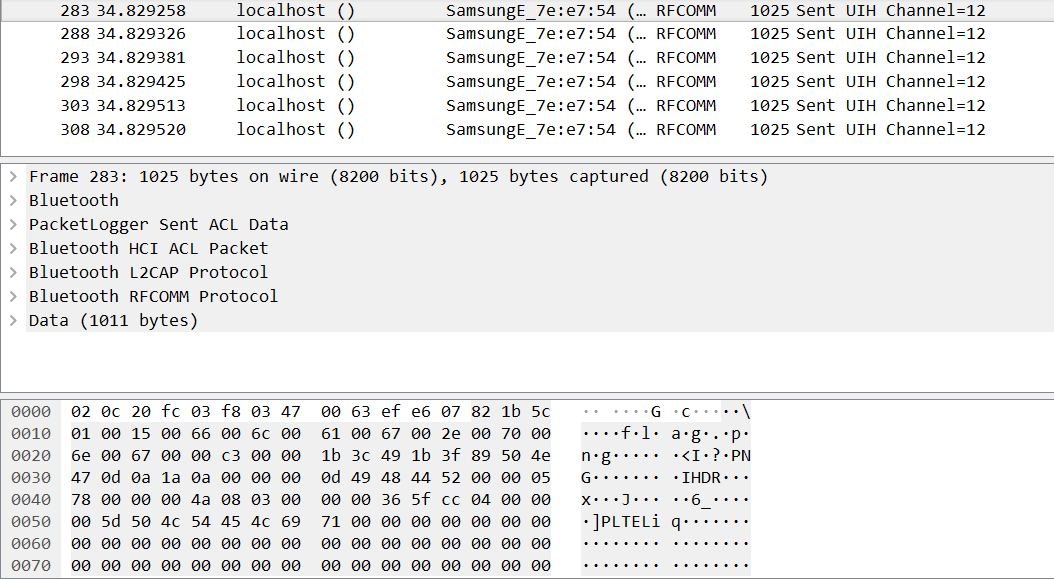

没有提示,得到一个blue.txz,打开看到pcap文件,知道应该是要进行流量分析

使用wireshark打开,对长度进行排序,可看到最末六个中第一个显示了flag,怀疑最后六个可以拼接为图片显示flag内容

将最后六个依次选中,点击data,右键导出分组字节流,将六个文件一起用010 editor打开拼在一起,删去前面两行露出png文件头,保存后将后缀名更改为png格式,调高亮度后即得到flag:

ASIS{ee9aa3fa92bff0778ab7df7e90a9b6ba}

MISC-5

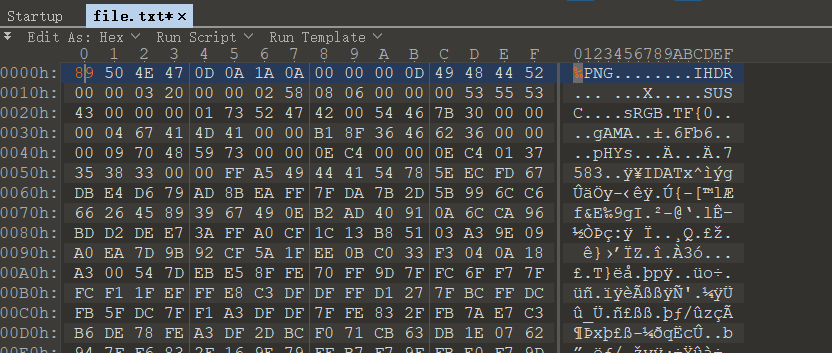

没有提示,得到一个file.txt文件

用010editor打开可看出本来应该是一个png文件,将文件头中的9950更改为8950,保存后将后缀名改为png即可得到图片

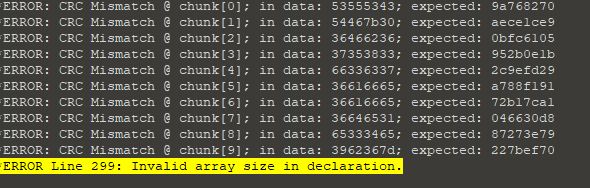

再用010 editor打开,点击运行,即会报错,将错误位置对应的字符保存拼接后即可得到flag:

SUSCTF{06Fb67583f3c76afe6afe6de1e34e9b6}

3SC~9G.png)

Misc杂项隐写题writeup的更多相关文章

- Bugku CTF练习题---杂项---隐写3

Bugku CTF练习题---杂项---隐写3 flag:flag{He1l0_d4_ba1} 解题步骤: 1.观察题目,下载附件 2.打开图片,发现是一张大白,仔细观察一下总感觉少了点东西,这张图好 ...

- CTF-练习平台-Misc之 隐写2

二.隐写2 下载文件后解压,发现是一个png图片,依照老套路查看属性,没有发现 用WinHex打开,在图片文件中,修改图片宽度,将箭头处的A改为F,保存后打开图片 发现flag(对于png的文件格式详 ...

- Bugku 杂项 隐写

隐写 下载后打开压缩包发现是一张图片 用winhex打开 图中红色框内是PNG的PE头 在IHDR后面的八个字节(黄色框部分)为该图片的长度.宽度信息 将黄色框内最后一个字节由A4改为F4后另存为图片 ...

- 记一道CTF隐写题解答过程

0x00 前言 由于我是这几天才开始接触隐写这种东西,所以作为新手我想记录一下刚刚所学.这道CTF所需的知识点包括了图片的内容隐藏,mp3隐写,base64解密,当铺解密,可能用到的工具包括bin ...

- XCTF(MISC) 图片隐写

题目描述:菜猫给了菜狗一张图,说图下面什么都没有 1.给了个pdf,打开是这玩意 2.盲猜flag是图片后面,右键直接删除图片试试. 答案出来了.

- [CTF隐写]png中CRC检验错误的分析

[CTF隐写]png中CRC检验错误的分析 最近接连碰到了3道关于png中CRC检验错误的隐写题,查阅了相关资料后学到了不少姿势,在这里做一个总结 题目来源: bugku-MISC-隐写2 bugku ...

- UNCTF杂项题Hidden secret 之NTFS交换数据流隐写

---恢复内容开始--- 做这道题目的经历比较坎坷,题目中用于隐藏flag的jpg文件出了问题,导致不能被交换数据流隐写所以出题人换了一次题目,最后做法也换了,不过出题人一开始的考察点还是基于NTFS ...

- LSB隐写加密MISC

没有做过LSB隐写加密的题目,在buuoj上面做到了就记录一下,估计后面很长的时间都会在这个平台上面训练自己的MISC和WEB,是很好的平台,把很多比赛的原题和安恒的周赛的复现了. 题目是MISC里面 ...

- [GXYCTF2019] MISC杂项题

buuoj复现 1,佛系青年 下载了之后是一个加密的txt文件和一张图片 分析图片无果,很讨厌这种脑洞题,MISC应该给一点正常的线索加部分脑洞而不是出干扰信息来故意让选手走错方向,当时比赛做这道题的 ...

随机推荐

- Visual Studio 2017 设置透明背景图

一.前言 给大家分享一下,如何为VS2017设置透明背景图.下面是一张设置前和设置后的图片. 设置前: 设置后: 二.设置背景图片的扩展程序 我们打开VS的扩展安装界面:[工具]->[扩展和更新 ...

- .Net Core应用框架Util介绍(六)

前面介绍了Util是如何封装以降低Angular应用的开发成本. 现在把关注点移到服务端,本文将介绍分层架构各构造块及基类,并对不同层次的开发人员应如何进行业务开发提供一些建议. Util分层架构介绍 ...

- Practical Mathematical Handwriting

In this article, I discuss the handwriting of $\mathbb{A}, \mathcal{A}, \mathscr{A}, \mathfrak{A}$'s ...

- 第二部分之AOF持久化(第十一章)

AOF持久化是通过保存Redis服务器所执行的写命令来记录数据库状态的.被写入AOF文件的所有命令都是以Redis的命令请求协议格式(纯文本)保存的. 一,AOF持久化的实现 1.命令追加 当AOF持 ...

- a = a + 1, a++, ++a ,a+=1区别在哪

a = a +1; 即最普通的写法,将a的值加1再赋给a:a+=1; 相当于 a = a+1; a++; 是先将a的值赋给一个变量, 再自增: ++a:是先自增, 再把a的值给一个变量

- LODOP中的纯文本和超文本打印项

LODOP中的的打印项,有超文本也有纯文本,超文本指的是用html语言,html里的标签为值的打印项,该种打印项会经过浏览器解析,LODOP本身不带解析超文本的引擎,调用的windows底层引擎,与i ...

- Spring MVC 学习总结(一)——MVC概要与环境配置(IDea与Eclipse示例)

一.MVC概要 MVC是模型(Model).视图(View).控制器(Controller)的简写,是一种软件设计规范,用一种将业务逻辑.数据.显示分离的方法组织代码,MVC主要作用是降低了视图与业务 ...

- Linux Centos7.x 安装部署Mysql5.7几种方式的操作手册

简述 Linux Centos7.x 操作系统版本下针对Mysql的安装和使用多少跟之前的Centos6之前版本有所不同的,下面介绍下在centos7.x环境里安装mysql5.7的几种方法: 一. ...

- JavaXML整理

XML 浏览器的入口不同(访问路径),访问的资源也不同. 1.1XML语法 1.文档声明必须为<?xml开头,以?>结束; 2.文档声明必须从文档的0行0列位置开始: 3.文档声明只有属性 ...

- 剑指Offer_编程题_23

题目描述 输入一个整数数组,判断该数组是不是某二叉搜索树的后序遍历的结果.如果是则输出Yes,否则输出No.假设输入的数组的任意两个数字都互不相同. class Solution { public: ...