acme.sh 免费泛解析证书生成

环境准备

本篇文章使用的 ACME 客户端是基于 Docker 容器使用的,所以需要准备 Docker 运行环境。本文使用的是 CentOS 7.x 与 Docker CE - 19.03.13,且已经安装了 Docker Compose 工具。

我已经参考官方的 GitHub 文章编写了 acme.sh 需要的 Docker Compose 文件,标准模版如下:

version: "3"

services:

acme.sh:

image: neilpang/acme.sh:latest

container_name: acme.sh

command: daemon

volumes:

- "<ACME 证书文件的生成目录>:/acme.sh"

- "/var/run/docker.sock:/var/run/docker.sock"

environment:

- Ali_Key=<填写阿里云的 Access Key>

- Ali_Secret=<填写阿里云的 Access Secret>

- DEPLOY_DOCKER_CONTAINER_LABEL=__nginx__

- DEPLOY_DOCKER_CONTAINER_RELOAD_CMD="nginx -s reload -c /etc/nginx/nginx.conf"

restart: always

networks:

- internal-network

networks:

internal-network:

external: true

参数配置

针对 ACME 的默认参数,我们只需要提供 DNS 服务商的 API 访问密钥即可,acme.sh 会自动对我们的域名进行配置验证,我这里以阿里云的为例,其他受支持的 DNS 服务商可以前往 Github 文档 查看。

除开环境变量的配置参数以外,针对 Acme 的证书文件生成目录也需要单独进行配置,这块可以用于

具体使用

拉取镜像

执行一下命令拉取 acme.sh 的 Docker 镜像。

docker pull neilpang/acme.sh:latest

运行容器

docker-compose up -d

生成证书

由于已经在环境变量配置了阿里云的参数,所以现在只需要指定域名即可生成对应的证书,域名验证等一系列步骤都交由 acme.sh 自动完成。

进入到 acme.sh 的容器,执行生成命令。

acme.sh --issue --dns dns_ali -d example.com -d www.example.com

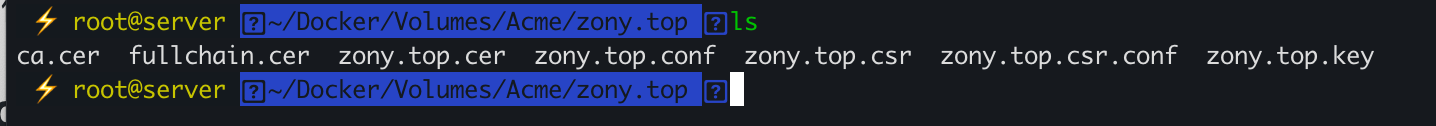

等待验证成功以后,就会在 acme.sh 文件夹生成对应的证书文件。

[Tue Mar 16 07:07:44 UTC 2021] Using CA: https://acme-v02.api.letsencrypt.org/directory

[Tue Mar 16 07:07:45 UTC 2021] Create account key ok.

[Tue Mar 16 07:07:45 UTC 2021] Registering account: https://acme-v02.api.letsencrypt.org/directory

[Tue Mar 16 07:07:46 UTC 2021] Registered

[Tue Mar 16 07:07:46 UTC 2021] ACCOUNT_THUMBPRINT='账号信息'

[Tue Mar 16 07:07:46 UTC 2021] Creating domain key

[Tue Mar 16 07:07:47 UTC 2021] The domain key is here: /acme.sh/example.com/example.com.key

[Tue Mar 16 07:07:47 UTC 2021] Multi domain='DNS:example.com,DNS:www.example.com'

[Tue Mar 16 07:07:47 UTC 2021] Getting domain auth token for each domain

[Tue Mar 16 07:07:49 UTC 2021] Getting webroot for domain='example.com'

[Tue Mar 16 07:07:49 UTC 2021] Getting webroot for domain='www.example.com'

[Tue Mar 16 07:07:49 UTC 2021] Adding txt value: eJ2UJrvi_lAMmY0D-BFrM4WNvDXkICUR0BSJ3EXyBtw for domain: _acme-challenge.example.com

[Tue Mar 16 07:07:51 UTC 2021] The txt record is added: Success.

[Tue Mar 16 07:07:51 UTC 2021] Adding txt value: u_T1kks2iNU1E_1bAtE8zpz-e81uTISws8o_ZL8YE40 for domain: _acme-challenge.www.example.com

[Tue Mar 16 07:07:53 UTC 2021] The txt record is added: Success.

[Tue Mar 16 07:07:53 UTC 2021] Let's check each DNS record now. Sleep 20 seconds first.

[Tue Mar 16 07:08:14 UTC 2021] You can use '--dnssleep' to disable public dns checks.

[Tue Mar 16 07:08:14 UTC 2021] See: https://github.com/acmesh-official/acme.sh/wiki/dnscheck

[Tue Mar 16 07:08:14 UTC 2021] Checking example.com for _acme-challenge.example.com

[Tue Mar 16 07:08:16 UTC 2021] Domain example.com '_acme-challenge.example.com' success.

[Tue Mar 16 07:08:16 UTC 2021] Checking www.example.com for _acme-challenge.www.example.com

[Tue Mar 16 07:08:17 UTC 2021] Domain www.example.com '_acme-challenge.www.example.com' success.

[Tue Mar 16 07:08:17 UTC 2021] All success, let's return

[Tue Mar 16 07:08:17 UTC 2021] Verifying: example.com

[Tue Mar 16 07:08:21 UTC 2021] Success

[Tue Mar 16 07:08:21 UTC 2021] Verifying: www.example.com

[Tue Mar 16 07:08:25 UTC 2021] Success

[Tue Mar 16 07:08:25 UTC 2021] Removing DNS records.

[Tue Mar 16 07:08:25 UTC 2021] Removing txt: eJ2UJrvi_lAMmY0D-BFrM4WNvDXkICUR0BSJ3EXyBtw for domain: _acme-challenge.example.com

[Tue Mar 16 07:08:27 UTC 2021] Removed: Success

[Tue Mar 16 07:08:27 UTC 2021] Removing txt: u_T1kks2iNU1E_1bAtE8zpz-e81uTISws8o_ZL8YE40 for domain: _acme-challenge.www.example.com

[Tue Mar 16 07:08:30 UTC 2021] Removed: Success

[Tue Mar 16 07:08:30 UTC 2021] Verify finished, start to sign.

[Tue Mar 16 07:08:30 UTC 2021] Lets finalize the order.

[Tue Mar 16 07:08:30 UTC 2021] Le_OrderFinalize='https://acme-v02.api.letsencrypt.org/acme/finalize/123456'

[Tue Mar 16 07:08:31 UTC 2021] Downloading cert.

[Tue Mar 16 07:08:31 UTC 2021] Le_LinkCert='https://acme-v02.api.letsencrypt.org/acme/cert/123456123456'

[Tue Mar 16 07:08:32 UTC 2021] Cert success.

-----BEGIN CERTIFICATE-----

你的证书文件信息。

-----END CERTIFICATE-----

[Tue Mar 16 07:08:32 UTC 2021] Your cert is in /acme.sh/example.com/example.com.cer

[Tue Mar 16 07:08:32 UTC 2021] Your cert key is in /acme.sh/example.com/example.com.key

[Tue Mar 16 07:08:32 UTC 2021] The intermediate CA cert is in /acme.sh/example.com/ca.cer

[Tue Mar 16 07:08:32 UTC 2021] And the full chain certs is there: /acme.sh/example.com/fullchain.cer

acme.sh 免费泛解析证书生成的更多相关文章

- Let's Encrypt免费泛域名证书申请

一. 下载acme.sh,以下四条命令任选一条即可 curl https://get.acme.sh | shwget -O - https://get.acme.sh | sh curl https ...

- CentOS 7配置Let’s Encrypt支持免费泛域名证书

Let’s Encrypt从2018年开始支持泛域名证书,有效期3个月,目前仅支持acme方式申请,暂不支持certbot. 1.安装acme.sh curl https://get.acme.sh ...

- let's encrypt部署免费泛域名证书

环境说明 [root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.5.1804 (Core) [root@localhos ...

- 永久免费泛域名证书: letsencrypt

项目地址: https://github.com/Neilpang/acme.sh

- Linux下使用acme.sh 配置https 免费证书

acme.sh 简单来说acme.sh 实现了 acme 协议, 可以从 let‘s encrypt 生成免费的证书.acme.sh 有以下特点:一个纯粹用Shell(Unix shell)语言编写的 ...

- centos7利用acme.sh获取Let's Encrypt的永久免费ssl证书并配置网站域名https访问

acme.sh介绍:https://github.com/Neilpang/acme.sh/wiki/%E8%AF%B4%E6%98%8E github:https://github.com/Neil ...

- HTTPS之acme.sh申请证书

1.关于let's encrypt和acme.sh的简介 1.1 let's encrypt Let's Encrypt是一个于2015年三季度推出的数字证书认证机构,旨在以自动化流程消除手动创建和安 ...

- Letsencrypt.org CA免费证书生成

Letsencrypt.org CA免费证书使用 Let's 支持多中客户端,这里使用acme.sh客户端配置免费证书. acme.sh优点: github官方地址 纯用Shell(Unix外壳)语言 ...

- 使用 acme.sh 签发续签 Let‘s Encrypt 证书 泛域名证书

1. 安装 acme.sh 安装很简单, 一个命令: curl https://get.acme.sh | sh 并创建 一个 bash 的 alias, 方便你的使用 alias acme.sh=~ ...

- 使用acme.sh快速生成SSL证书

起因 早上收到了一封来自MySSL EE <noreply@notify.myssl.com>的邮件提示证书即将过期, 少于7天,但是acme.sh应该是60天自动renew的.于是查看下 ...

随机推荐

- Fabric网络升级(一)

原文来自这里. 本章节主要介绍如何从之前的版本或其他长期支持版本升级至最新版. 从2.1升级到2.2 Fabric v2.1和v2.2都是稳定版,以bug修复和其它形式的代码加固位置.因此,升级不需要 ...

- 微信小程序网页嵌入开发

无脑开发 下载微信开发者工具 新建一个项目找到index开头的进去全选删除粘贴下面代码 <!-- html --> <!-- 指向嵌入外部链接的地址 --> <web-v ...

- 手撕Vue-数据驱动界面改变上

经过上一篇的介绍,已经实现了监听数据的变化,接下来就是要实现数据变化后,界面也跟着变化,这就是数据驱动界面改变. 想要实现数据变化之后更新UI界面,我们可以使用发布订阅模式来实现,先定义一个观察者类, ...

- ansible使用,搭建mongo的replica-set小结

ansible 前言 常用到的指令 查看ip是否可用 执行 执行,查看日志输出 查看这个 playbook 的执行会影响到哪些 hosts 设置服务器免密登录 ansible了解 变量名的使用 pla ...

- MySQL常用操作指令大全

前言: 一.基础概念 二.子句顺序 三.使用MySQL(USE.SHOW) 四.检索数据(SELECT) 五.排序检索数据(ORDER BY) 六.过滤数据(WHERE) 七.数据过滤(AND.OR. ...

- Java多线程-JUC-1(八)

前面把线程相关的生命周期.关键字.线程池(ThreadPool).ThreadLocal.CAS.锁和AQS都讲完了,现在就剩下怎么来用多线程了.而要想用好多线程,其实是可以取一些巧的,比如JUC(好 ...

- Docker从认识到实践再到底层原理(一)|技术架构

前言 那么这里博主先安利一些干货满满的专栏了! 首先是博主的高质量博客的汇总,这个专栏里面的博客,都是博主最最用心写的一部分,干货满满,希望对大家有帮助. 高质量博客汇总 然后就是博主最近最花时间的一 ...

- electron useContentSize的详解

useContentSize作用就是 由于window窗体有边框和title区域menu等,该区域不能显示自己的html页面(new BrowserWindow 时设置frame=false禁用边框 ...

- 欢迎加入 DotNet NB 交流学习群

目录 起因 创建群组 群成员 技术交流 社区推广 社区前辈 欢迎加入 起因 自从2019年参加 .NET Conf China 大会之后,我创办了一个公众号 DotNet NB,内容主要是 关于 .N ...

- .NET Core开发实战(第5课:依赖注入:良好架构的起点)--学习笔记(下)

05 | 依赖注入:良好架构的起点 注册完毕之后,想替换某些组件的某些部分时,可以使用 Replace 和 RemoveAll services.AddSingleton<IOrderServi ...