CTF-BugKu-WEB-35-41

2020.09.19

go on,今天务必搞定web

经验教训

- 能运行php标签的扩展名有php4,phtml,phtm,phps,php5等,可以在php被过滤的时候尝试;

- html请求头中,对内容是不区分大小写识别的,有时候小写被过滤了,可以试试参杂大写字母,比如

Content-Type: multipart/form-data;被过滤,可以考虑Content-Type: Multipart/form-data; - 文件上传漏洞中,主要修改三个地方,两处Content-Type,一处文件名;

- remote_addr代表客户端IP,当前配置的输出结果为最后一个代理服务器的IP,并不一定是真实客户端IP;

- 在没有特殊配置情况下,X-Forwarded-For请求头不会自动添加到请求头中;

- php中,explode()方法相当于py中的split,用于用标志分割字符串成数组;

- 报错注入一般式子为

' OR UPDATEXML(1,CONCAT('~',(database()),'~'),3)OR ',利用的是UPDATEXML第二个参数需要是Xpath格式,用CONCAT连接不是Xpath格式的符号~达到报错目的,~的ascii码是0x7e,可以用这个替代前式子中的'~'; - insert、delete、update中进行报错注入的位置是在数据后边闭合引号添加上边式子就行了;

- 如果链接出现了重定向,那么务必要关注一下消息头;

- 如果a、b两个值不相同,则异或结果为1。如果a、b两个值相同,异或结果为0;

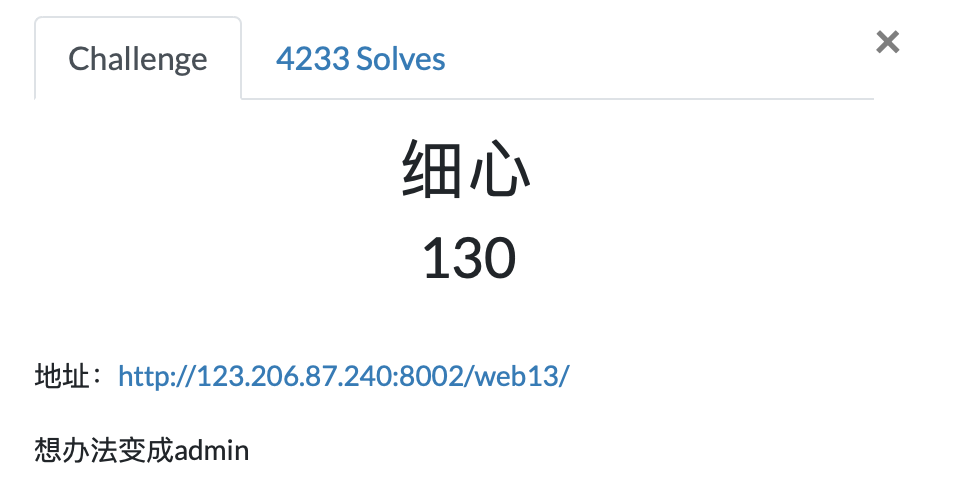

第三十五题 细心

https://ctf.bugku.com/challenges#细心

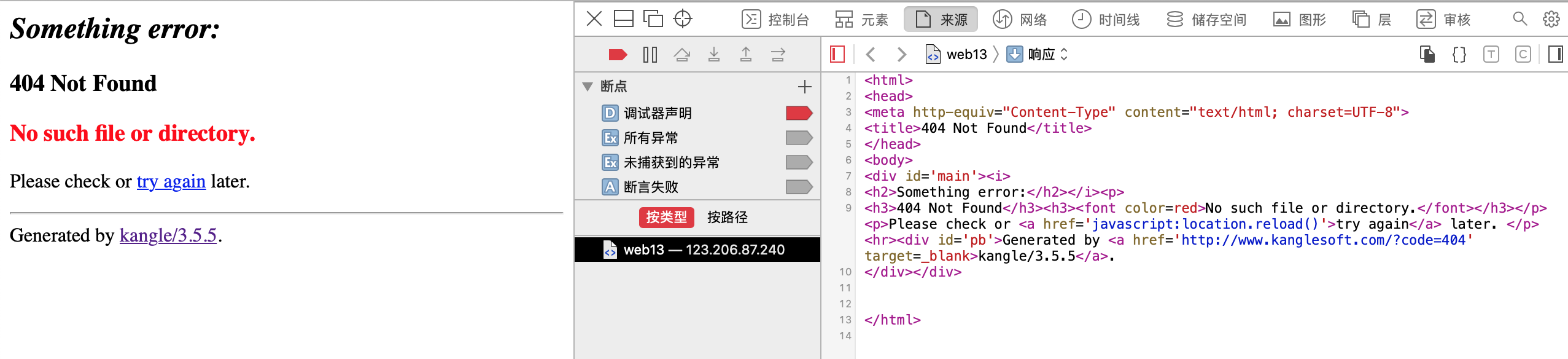

- 打开,猛一看还以为这题又不能做呢,原来是自定义的404

- 看到自定义的404,那么就要想到一个文件

.htaccess,是php的配置文件,用来自定义404等等其他操作,访问试试,很好,我们得到了默认的404CTF-BugKu-WEB-35-41的更多相关文章

- [Bugku]Web题解

bugku地址链接:https://ctf.bugku.com 1.web2 浏览器就显示一堆动态笑脸,时间长了密集恐惧症了. 解法1: F12查看源码 解法2: 地址栏输入: view-source ...

- Bugku web(1—35)

1.web2 打开网页: 哈哈,其实按下F12你就会发现flag. 2.计算器 打开网页,只是让你输入计算结果,但是发现只能输入一个数字,这时按下F12,修改一下参数,使之可以输入多个数字,修改后输入 ...

- bugku web所有writeup_超详细讲解_持续更新

首先说一下我的主用工具,在windows下,主要是用这些,用到其他特定的工具会在题里说. 0.浏览器:火狐,配合Max hackbar插件 (这个是免费的) 1.抓包改包:burpsuite.http ...

- bugku web web5

JSPFUCK??????答案格式CTF{**} http://123.206.87.240:8002/web5/ 字母大写 jspfuck这不是骂人吗,怎么回事啊? ·点进去看见有一个可以输入的框, ...

- bugku web web基础

web基础$_GET $what=$_GET['what'];echo $what;if($what=='flag')echo 'flag{****}'; 看了这段代码知道,需要用get提交what= ...

- CTF Jarvisoj Web(session.upload_progress.name php 上传进度)

Jarvisoj Web 题目地址:http://web.jarvisoj.com:32784/index.php <?php //A webshell is wait for you ini_ ...

- Bugku web web基础$_GET

web基础$_GET 打开网站后发现 $what=$_GET['what']; echo $what; if($what=='flag') echo 'flag{****}'; 根据这段话的意思是将w ...

- BUGKU web刷题记录

web1 直接F12查看源码,得到flag. web2 直接输入验证码答案,长度被限制,修改可输入长度,提交后得到flag. web3 $what=$_GET['what']; echo $what; ...

- bugku web 管理员系统

页面是一个登陆表单,需要账号密码,首先f12查看源代码,发现有一段可疑的注释,明显是base64,解码得到test123,似乎是一个类似于密码的东西,既然是管理员,就猜测用户名是admin,填上去试一 ...

- bugku web 头等舱

什么也没有. 不行,他肯定把重要的东西隐藏了起来,首先查看源代码 真的什么也没有 burp抓包,看是不是在头部里,嘿嘿找到了

随机推荐

- magento2 pub/static没有adminhtml,frontend的解决方案

(1) 运行php bin/magento setup:static-content:deploy (2) 检查pub/static有没有.htaccess文件 (3) php bin/magento ...

- Go:grpc

一.grpc安装 将 https://github.com/google/go-genproto 修改文件名放到 $GOPATH/src/google.golang.org/genproto 将 ht ...

- DHCPV6 vs DHCPV4

原文链接:https://blog.csdn.net/kdb_viewer/article/details/83310904 一.DHCPv4 vs DHCPv6 1. 相同点 使用DHCP clie ...

- Docker系列——Docker安装&基础命令

Docker 概述 Docker 是一个开源的应用容器引擎,Docker 可以让开发者打包他们的应用以及依赖包到一个轻量级.可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化. ...

- springboot整合druid监控配置

方式一:直接引入druid 1.maven坐标 <dependency> <groupId>com.alibaba</groupId> <artifactId ...

- muduo源码解析8-date类

date class date:copyable { }: 作用: 此类作用主要是实现年月日和julianDay的互相转换内部最重要的一个数据成员m_julianDayNumber在mymuduo:: ...

- 第5章 if 语句

第5章 if 语句 5.1 一个简单示例 cars = ['audi', 'bmw', 'subaru', 'toyota'] for car in cars: if car == 'bmw': pr ...

- SpringBoot系列——MyBatis-Plus整合封装

前言 MyBatis-Plus是一款MyBatis的增强工具(简称MP),为简化开发.提高效率,但我们并没有直接使用MP的CRUD接口,而是在原来的基础上封装一层通用代码,单表继承我们的通用代码,实现 ...

- Linux两台服务器mysql数据库同步

我们在做web系统部署的时候往往涉及到两台甚至多台数据库的备份,为了数据安全考虑(虽然说到底不过是一堆0 1,但是价值千金啊),所以我们还是乖乖做同步把! 1.准备两台Linux服务器(主.从) 2. ...

- 卡方检验(Chi_square_test): 原理及python实现

概述 What for?主要用在某个变量(或特征)值是不是和应变量有显著关系,换种说法就是看某个变量是否独立 \(X^2=\sum{\frac{(observed-expected)^2}{expec ...

- [Bugku]Web题解