CTF-BugKu-杂项-1-20

2020.09.14

今天又是奥力给的一天,我的鼻炎啥时候能好啊……真是难受的一,影响学习和生活今天复习一遍杂项,应该挺快,毕竟这东西难就难在脑洞,做过一遍就全知道了,ok,let‘s go

做题

第一题 签到题

https://ctf.bugku.com/challenges#签到题

- 扫码关注既得。flag{BugKu-Sec-pwn!}

第二题 这是一张单纯的照片

https://ctf.bugku.com/challenges#这是一张单纯的图片

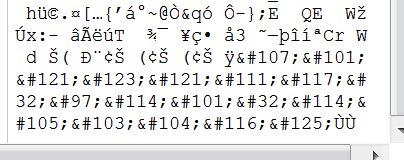

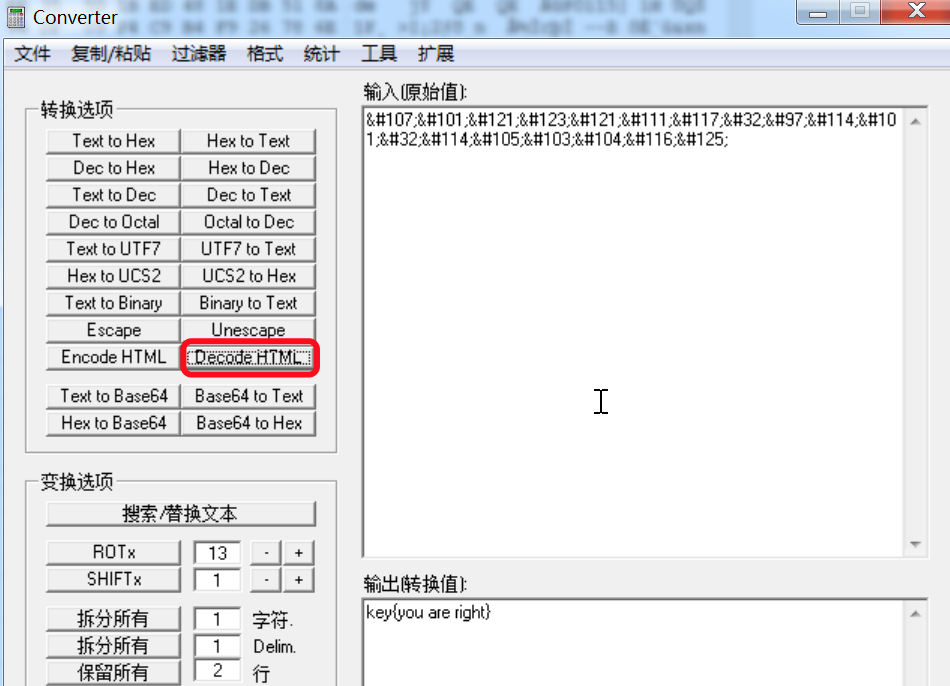

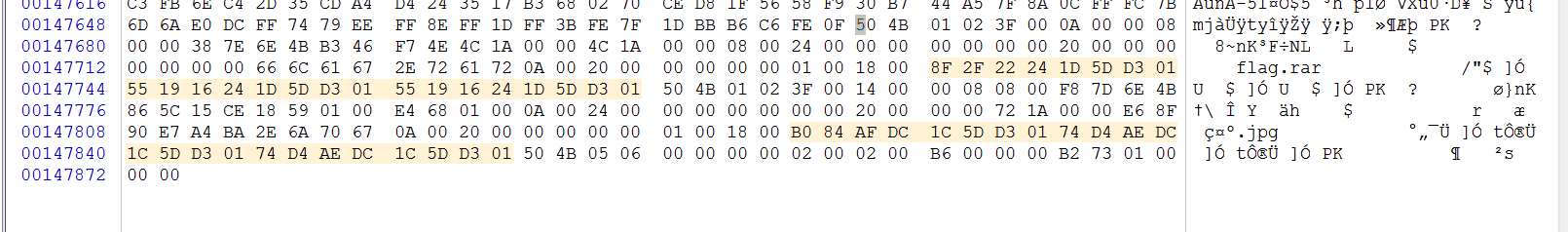

- winhex打开,最后发现异常

- 昨天说过这是一种Html编码,转码之后即可得答案

key{you are right}

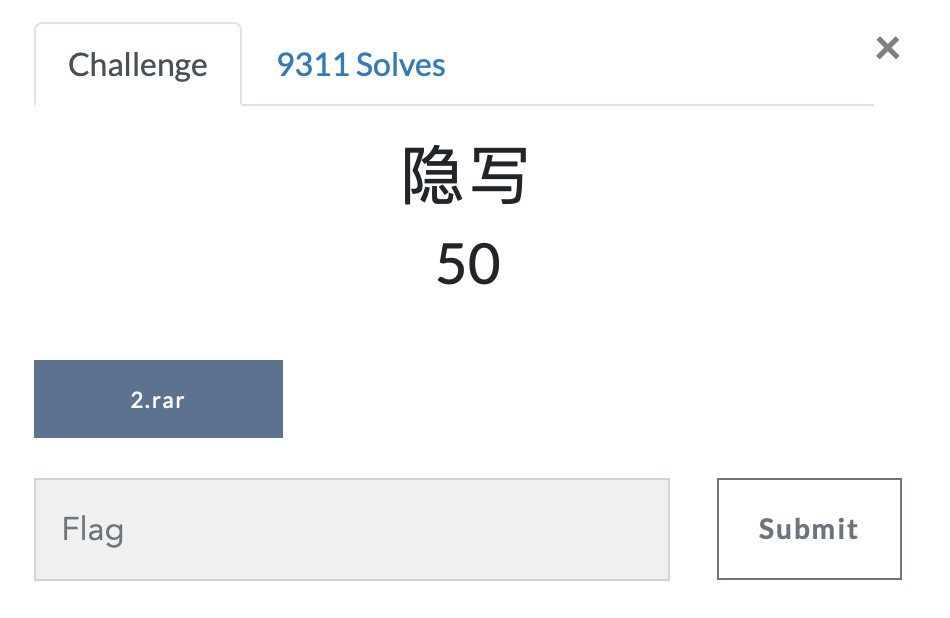

第三题 隐写

https://ctf.bugku.com/challenges#隐写

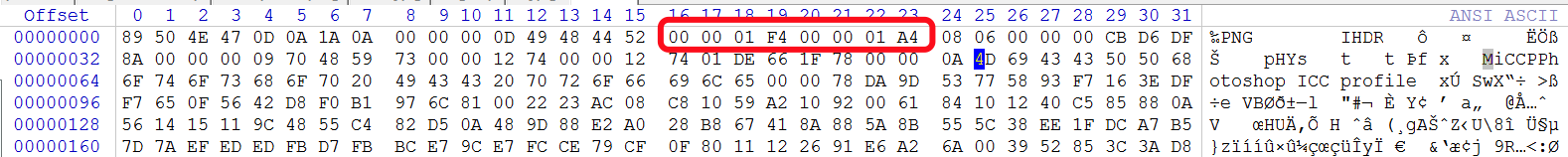

- 是一张尺寸是500x420的png图片,这种情况考虑把尺寸调成正方形看看

- 调整方法是:winhex打开,第16-23位负责图片大小,前四位负责宽,后四位负责高,修改即可

- 修改完打开既得答案

BUGKU{a1e5aSA}

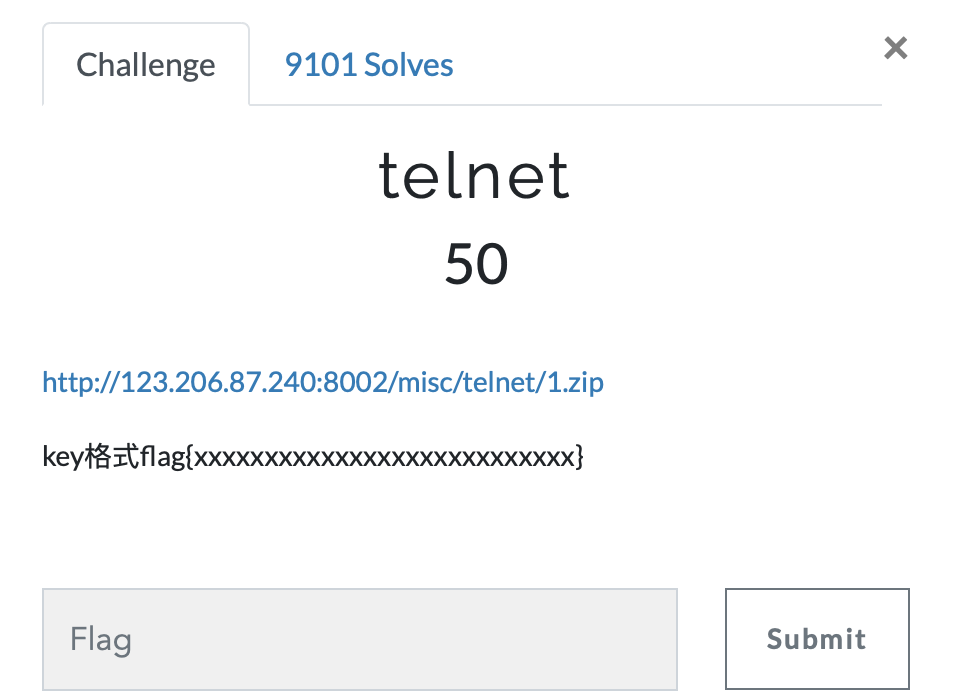

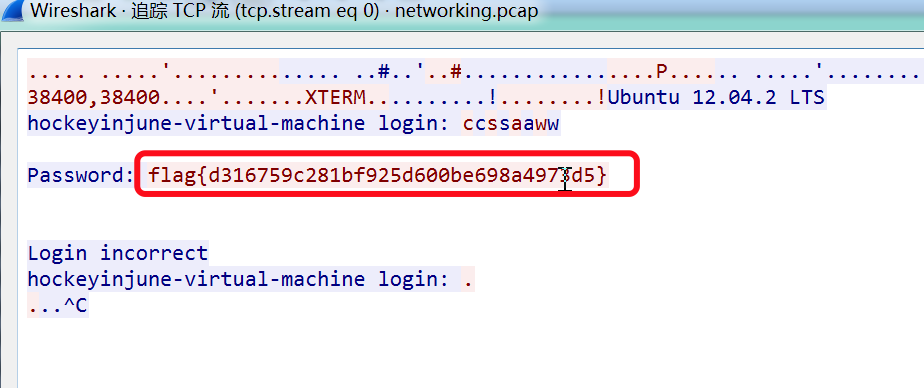

第四题 telnet

https://ctf.bugku.com/challenges#telnet

- 解压得

networking.pcap文件,Wireshark打开 - 追踪TCP流

- 得到答案

flag{d316759c281bf925d600be698a4973d5}

第五题 眼见非实

https://ctf.bugku.com/challenges#眼见非实(ISCCCTF)

- 下载得到名为zip的无后缀名文件,winhex打开,确实有zip文件头,修改为zip后缀尝试

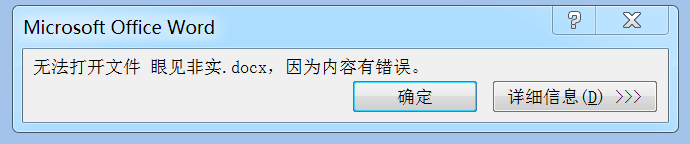

- 解压得到一个doc文件,但是不能正常打开

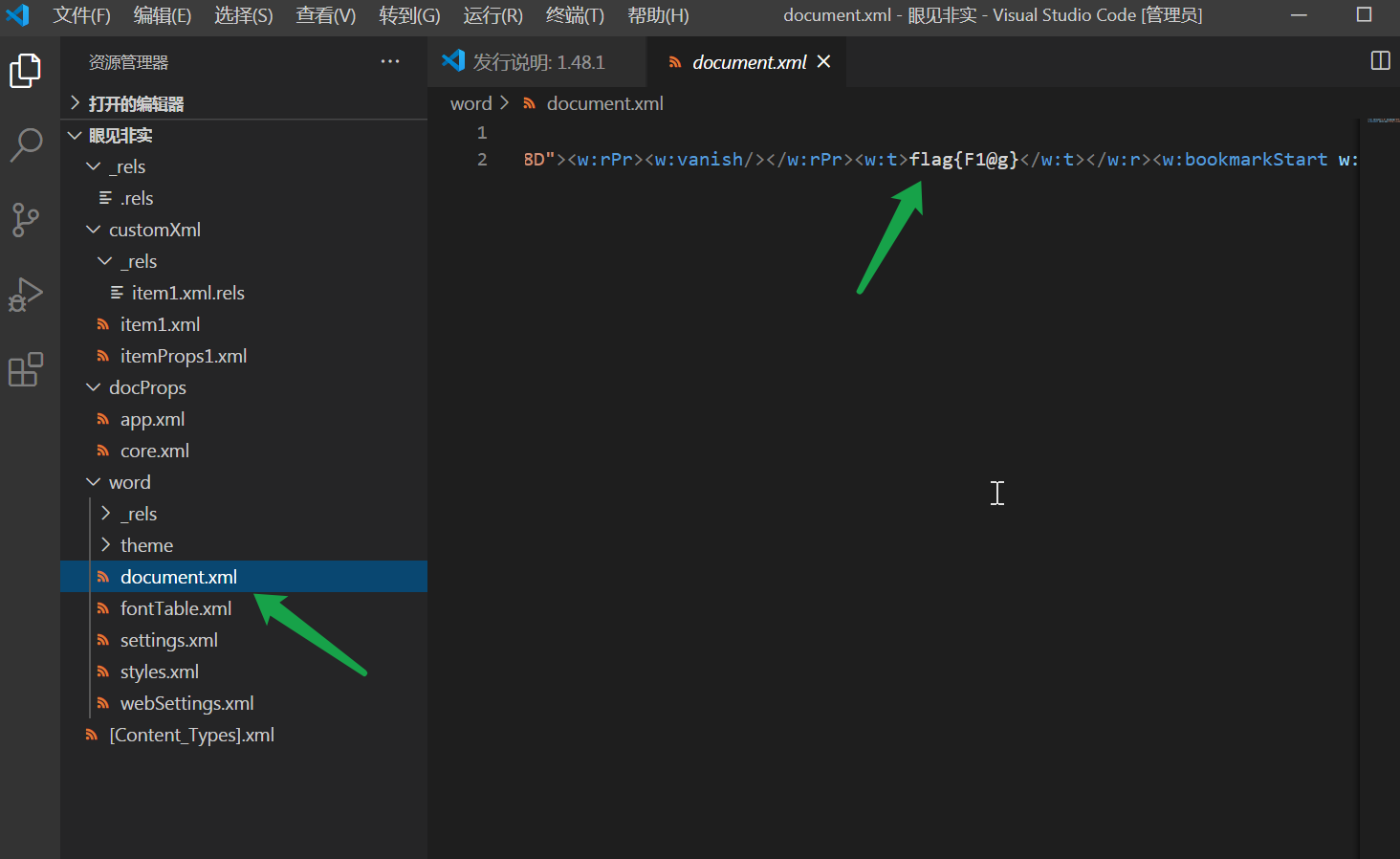

- 怀疑是因为版本问题,于是修改doc文件后缀为zip,解压后用vscode打开,在文件下找到flag

flag{F1@g}

换个wps应该是可以正常打开,但是doc文件都是打包成zip格式发布的,所以,doc文件都可以进行解压,这里直接解压查看。

第六题 啊哒

https://ctf.bugku.com/challenges#啊哒

- 打开如下

- 尺寸是826x672,不是正方形,先考虑修改尺寸变成正方形

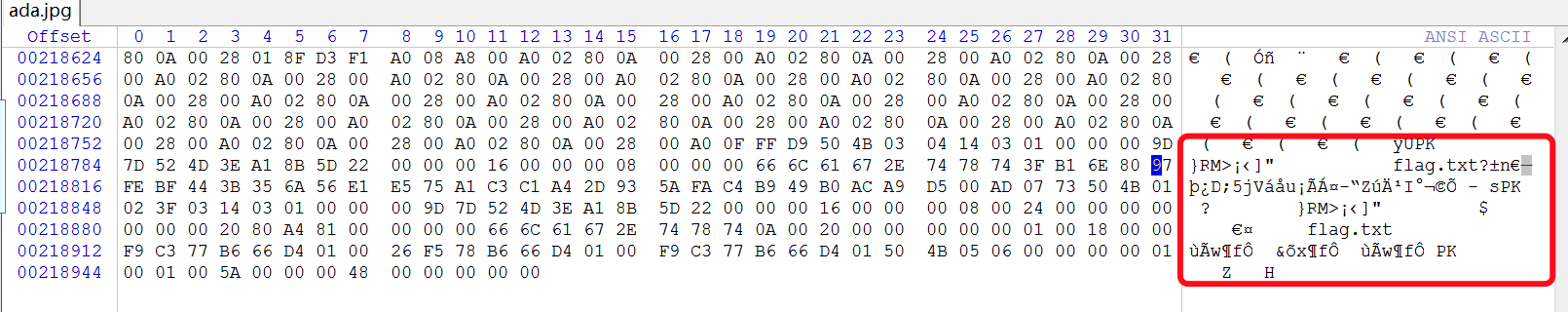

- winhex打开,本来想修改尺寸,在末尾发现敏感信息,原来是文件叠加

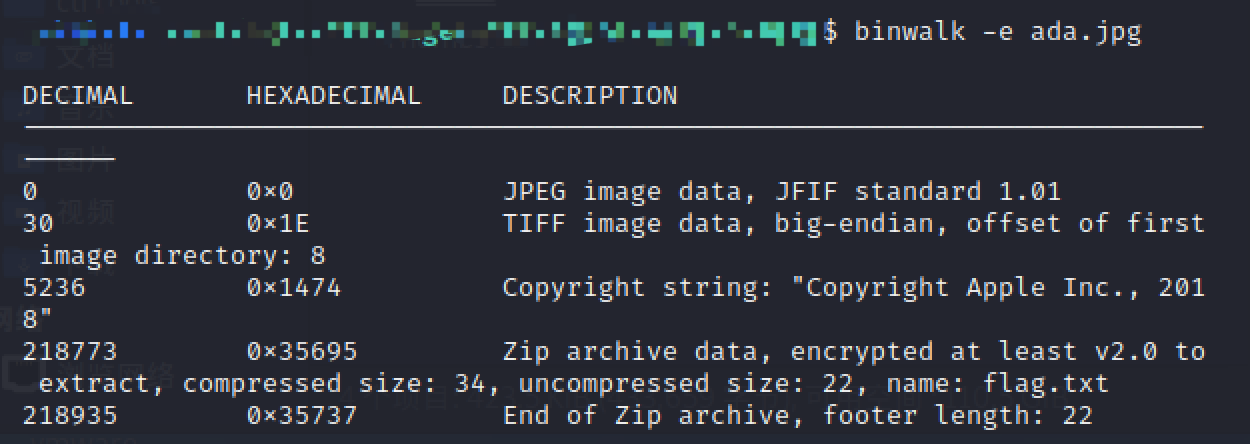

- 用binwalk分解文件

binwalk -e ada.jpg

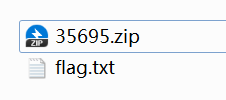

- 分解得到两个文件,压缩文件有密码,flag.txt没内容

- 考虑找压缩文件是不是伪加密,或者找解压密码

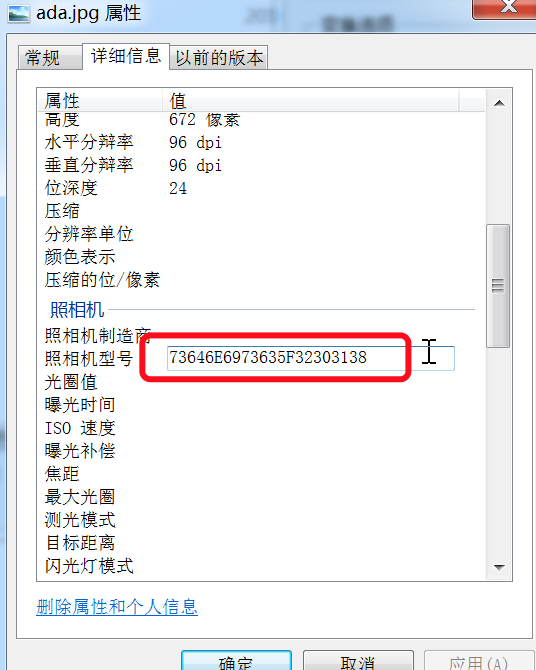

- 在ada.jpg文件详情里,发现一串数据,疑似解压密码,看着像十六进制,于是进行转码,得到

sdnisc_2018,竟然不是乱码,八成就是密码了,经测试确实是密码

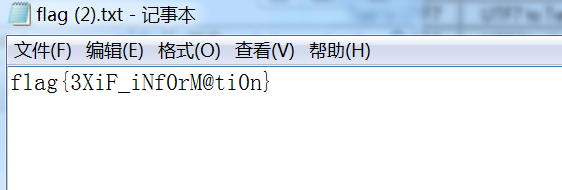

- 输入密码解压得flag

flag{3XiF_iNf0rM@ti0n}

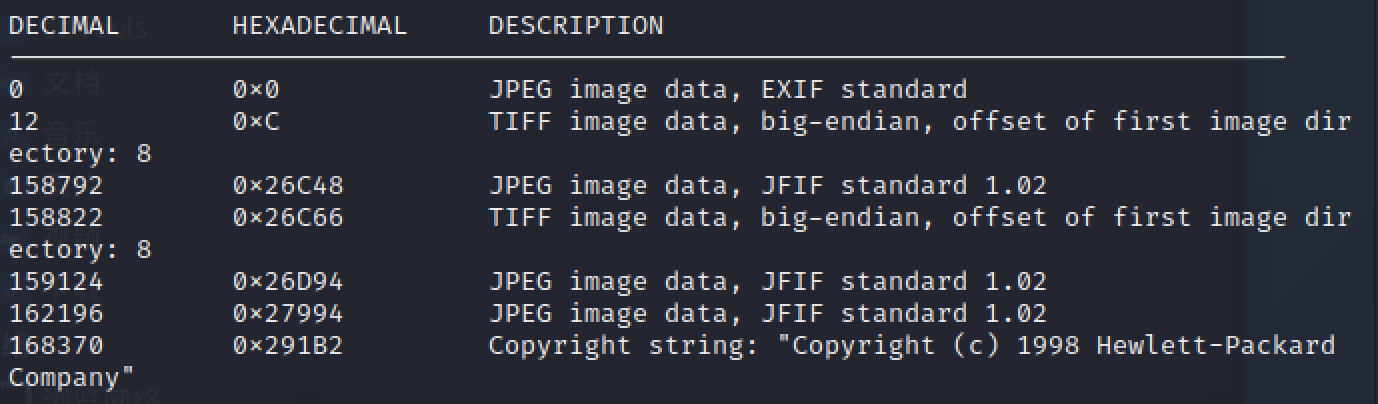

第七题 又一张图片,还单纯吗

https://ctf.bugku.com/challenges#又一张图片,还单纯吗

- 这回先看winhex,拉了一遍没发现什么异常,看起来像是一整正儿八经的jpg

- 不是正方形,修改尺寸看看。修改方法比png麻烦一点,好像没有固定的位置,我是在winhex中直接搜现在的尺寸,找到对应的地方修改,但是没什么发现

- 可能是文件叠加?binwalk发现好几个图片,用

binwalk -e没有分离出来,不知道为啥,只能手动分离

- 手动分离

dd if=2.jpg of=res skip=158792 bs=1

- 识别图中文字……得flag

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

第八题 猜

https://ctf.bugku.com/challenges#猜

- 百度识图,刘亦菲,构造flag

key{liuyifei}

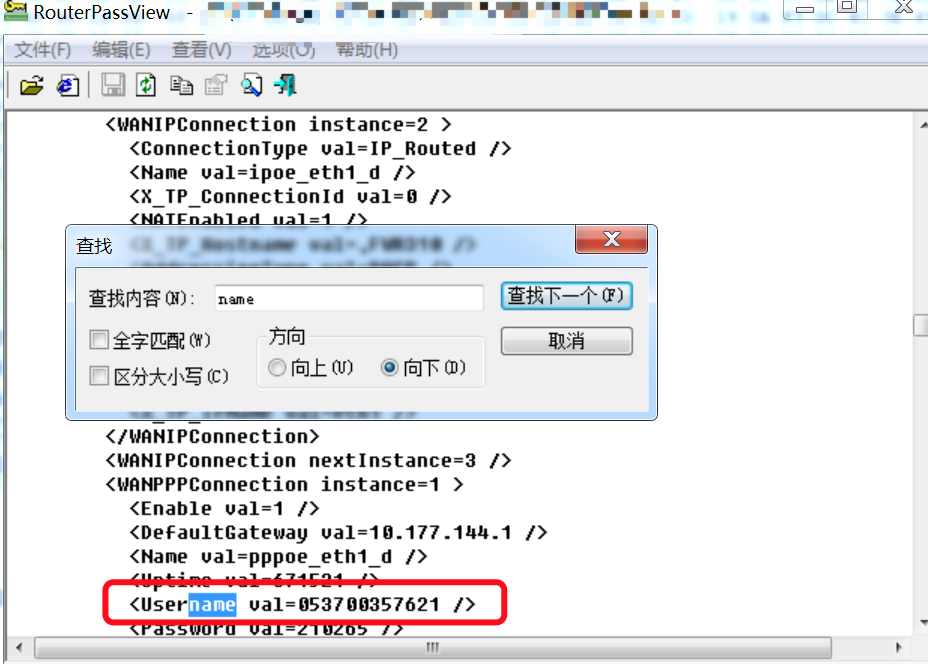

第九题 宽带信息泄漏

https://ctf.bugku.com/challenges#宽带信息泄露

- conf.bin文件,加上题目信息,推测这是一个路由器配置文件,因此用专门的工具RoutePassView进行查看,搜索name,找到答案

flag{053700357621}

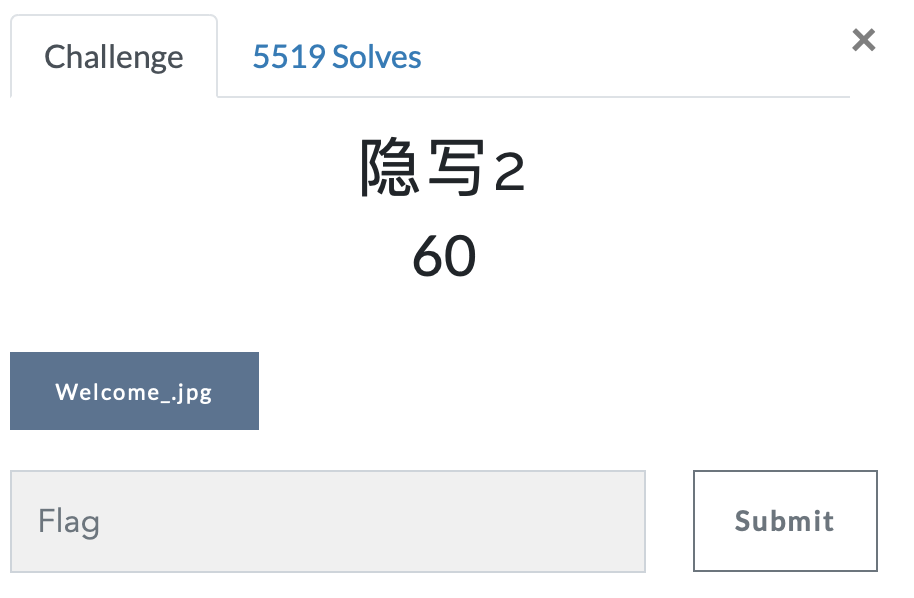

第十题 隐写2

https://ctf.bugku.com/challenges#隐写2

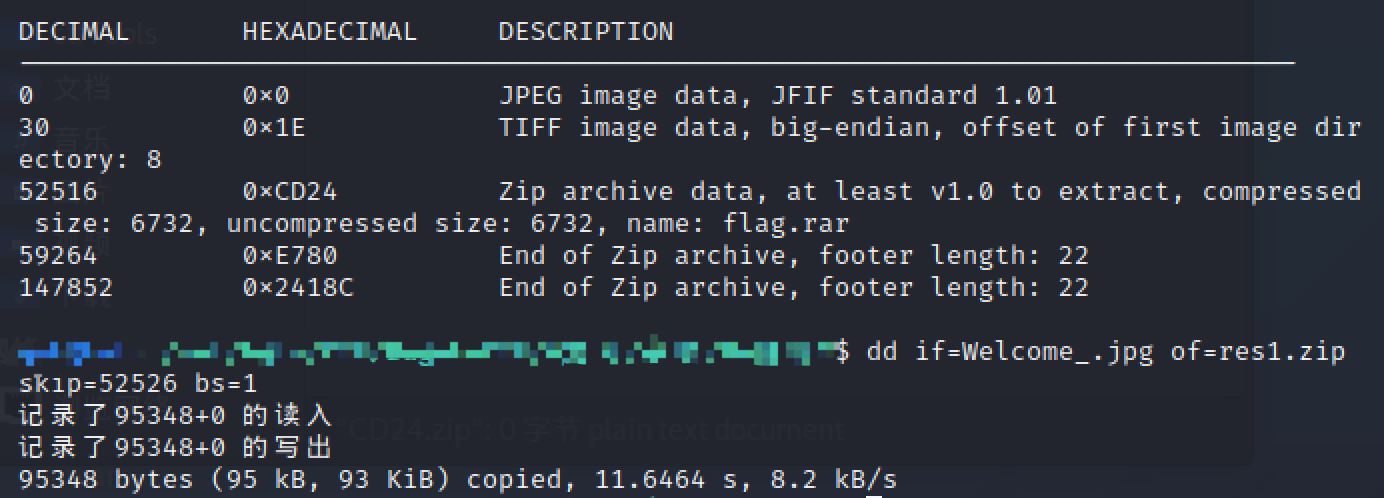

- 这是一个非常奥力给的表情包,不给他废话,直接winhex,末尾发现PK,文件叠加,binwalk分解。自动分解出错,手动分解

- 分解得到一个压缩包,解压得到俩文件

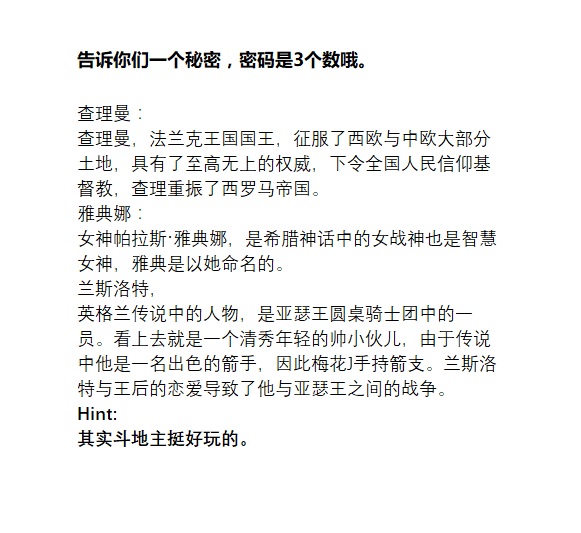

- 图片提示了解压密码是三个数,并且还有三个人物故事,

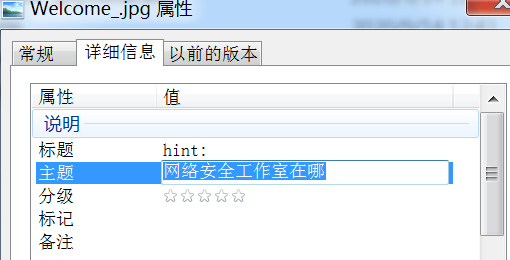

- 查看最初文件详情,发现一点好像没什么用的有用信息

- 我发现最初的图片和提示图片的大小都是581x533,但是好像没什么卵用,提示图片给的三个人物是斗地主里边的KJQ,图片给的提示信息跟最开始给的提示信息也没啥关联吧,网络安全工作室在哪?其实斗地主挺好玩的,三位数字。后来我才知道,原来是KJQ对应的键盘上的数字,871,???神仙脑洞

CTF-BugKu-杂项-1-20的更多相关文章

- Bugku CTF练习题---杂项---隐写3

Bugku CTF练习题---杂项---隐写3 flag:flag{He1l0_d4_ba1} 解题步骤: 1.观察题目,下载附件 2.打开图片,发现是一张大白,仔细观察一下总感觉少了点东西,这张图好 ...

- bugku 杂项 流量分析(cnss)

bugku 杂项 流量分析(cnss) 此题较为简单 wireshark 追踪第一行tcp流信息 得到如下 GET /stat.htm?id=2724999&r=http%3A%2F%2Fsp ...

- http://ctf.bugku.com/challenges#Mountain%20climbing:bugku--Mountain-Climbing

分析这道题,爽,能够结合IDA和ollydbg分析代码,美滋滋.但如果以后能直接根据汇编容易地看懂逻辑那就更好了. 参考链接: https://blog.csdn.net/cossack9989/ ...

- Bugku杂项(1—28)

1.签到题 只要关注公众号就可以得到 flag---开胃菜 2.这是一张单纯的图片 用Winhex打开,会发现最下面有一行编码: key{you are right} 是一串HTML编码,解密下就行了 ...

- 01 CTF MISC 杂项 知识梳理

1.隐写术( steganograhy ) 将信息隐藏到信息载体,不让计划的接收者之外的人获取信息.近几年来,隐写术领域已经成为了信息安全的焦点.因为每个Web站点都依赖多媒体,如音频.视频和图像.隐 ...

- Bugku 杂项 眼见非实

把文件放进Kali中可以看到这是一个zip文件,解压后得到一个docx,继续翻 (在windows中是打不开的 在word/document.xml中可以找到flag

- Bugku 杂项 啊哒

有趣的表情包来源:第七届山东省大学生网络安全技能大赛 下载下来安装包后可以得到一张图片,010发现jpg后面还夹带着一些东西,用binwalk提取后得到一个压缩包,但是需要密码. 我卡在这里了,尝试了 ...

- http://ctf.bugku.com/challenges#love:bugku--love

做了一道逆向题目,主要关联到base64编码的知识点.下面做一分析. 题目如下: 通过测试,可知它没有加壳.尝试使用IDA进行分析. 1.IDA分析文件 打开文件后,按[shift+F12 ...

- http://ctf.bugku.com/challenges#%E9%80%86%E5%90%91%E5%85%A5%E9%97%A8:bugku--逆向入门

文件是: 分析挺简单,主要是data urls知识点. 首先使用peid检测是否加壳,发现它居然是jpg文件.使用notepad++查看,结果如下. 嗯,百度一下子,知道了data ...

- http://ctf.bugku.com/challenges#Timer(%E9%98%BF%E9%87%8CCTF):Bugku——Timer(阿里CTF)

做了第一个android apk逆向题,很多工具啥的还没用过,再接再厉. 找到方法发现这个apk支持的SDK API是15-17,于是就下载了API 16并制作了模拟器,但发现还是运行不起来, ...

随机推荐

- Golang Gtk+3教程:开始

GTK+是一个控件工具包.每个通过GTK+创建的用户界面由一些控件组成. 控件是层级式的,window控件是主容器,通过在window中添加按钮.下拉菜单.输入字段等其他控件构成用户界面. 如果是复杂 ...

- Java并发---并发理论

一.如何理解线程安全 在多线程中稍微不注意就会出现线程安全问题,那么什么是线程安全问题? 我的认识是.在多线程下代码执行的结果和预期的正确的结果不一致,该代码就是线程不安全的,否则就是线程安全的 在深 ...

- 编译hotspot8

编译hotspot8 ubuntu desktop 18 全新准备与编译过程再记录下: # 建议使用此gcc和g++版本,过高版本比如gcc7或引发编译报错 sudo apt-get install ...

- 虚拟化技术之kvm管理工具virsh常用基础命令(一)

在上一篇博客中,我们了解了KVM基础架构和部署以及图形管理工具virt-manager安装虚拟机的过程,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13499 ...

- Android ActivityResumeTrigger: not whiteListed

在点击返回按钮的时候报错: ActivityResumeTrigger: not whiteListed 合作者写的返回操作是: findViewById(R.id.lin_back).setOnTo ...

- C#/VB.NET 比较两个Word文档差异

本文以C#和VB.NET代码为例,来介绍如何对比两个Word文档差异.程序中使用最新版的Spire.Doc for .NET 版本8.8.2.编辑代码前,先在VS程序中添加引用Spire.Doc.dl ...

- python re之search/match差别

search → find something anywhere in the string and return a match object. match → find something at ...

- pytest封神之路第一步 tep介绍

『 tep is a testing tool to help you write pytest more easily. Try Easy Pytest! 』 tep前身 tep的前身是接口自动化测 ...

- 微服务项目整合Ocelot+IdentityServer4

项目搭建肯定少不了认证和授权,传统的单体应用基于cookie和session来完成的. 因为http请求是无状态的,每个请求都是完全独立的,服务端无法确认当前请求之前是否登陆过.所以第一次请求(登录) ...

- Training spiking neural networks for reinforcement learning

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! 原文链接:https://arxiv.org/pdf/2005.05941.pdf Contents: Abstract Introduc ...

- Bugku CTF练习题---杂项---隐写3