PE文件格式详解(五)

0x00 前言

前一篇了解了区块虚拟地址和文件地址转换的相关知识,这一篇该把我们所学拿出来用用了。这篇我们将了解更为重要的一个知识点——输入表和输出表的知识。

0x01 输入表

首先我们有疑问。这个输入表是啥?为啥有输入表?其实输入表就是记录PE输入函数相关信息的一张表。那为什么要有这张表?答:原来PE文件运行过程中并不是独立运行的,它必须要借助window系统的需对函数才能完成其功能。常见的如USER32,KERNEL32等DLL。

输入表所起的作用就是帮助载入的PE找到所需调用的函数。

在PE文件中,有个专门的数组,他们分别对每个被输入的DLL程序。每个这样的结构都给出了被输入DLL的名称并且指向一组函数指针,这组函数指针就是输入地址表(Import Address Table 简称ITA)。

在之前讲过的PE文件头的IMAGE_OPTIONAL_HAEDER结构中的数据目录表即DataDirectory[16]中第二个成员Imaport Table指向输入表。输入表是一个由IMAGE_IMPORT_DESCRIPORT(简称IID)的结构组成的数组。IID的结构如下:

typedef struct _IMAGE_IMPORT_DESCRIPTOR {

DWORD OriginalFirstThunk;

DWORD TimeDateStamp;

DWORD ForwarderChain;

DWORD Name;

DWORD FirstThunk;

} IMAGE_IMPORT_DESCRIPTOR, *PIMAGE_IMPORT_DESCRIPTOR;

下面介绍几个重要字段:

OriginalFirstThunk:这个字段包含指向输入名称表(简称INT)的RVA,INT是一个IMAGE_THUNK_DATA结构的数组,数组中的每个IMAGE_THUNK_DATA结构指向IMAGE_IMPORT_BY_NAME结构,数组最后以一个内容为0的IMAGE_THUNK_DATA结构结束。

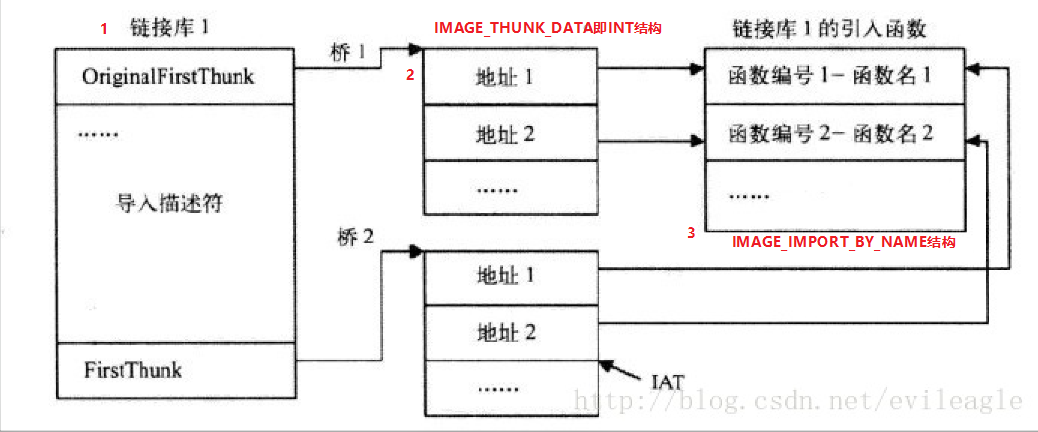

直接看这个描肯定感觉很绕,下面看看这几个结构的关系图,希望能够帮助理解:

其实就是1指向2再指向3

Name:输入的DLL的名字指针,它是一个以00结尾的ASCII字符的RVA地址,该字符串包含输入的DLL名。例如:KERNEL32.DLL,或者USER32.DLL。

FirstThunk:包含指向输入地址表(IAT)的RVA。IAT也是指向IAMGE_THUNK_DATA结构。

这里的FristThunk和OringinalFristThunk极为相似,作用也很类似,但是作用的先后有不同,后面将会做详细讲解。

下面来重点看看这个起着巨大作用的IMAGE_THUNK_DATA结构。

typedef struct _IMAGE_THUNK_DATA32 {

union {

PBYTE ForwarderString;

PDWORD Function;

DWORD Ordinal;

PIMAGE_IMPORT_BY_NAME AddressOfData;

} u1;

} IMAGE_THUNK_DATA32;

ForwarderString 指向一个转向者字符串的RVA;

Function 被输入的函数的内存地址;

Ordinal 被输入的API的序数值

AddressOfData 指向IMAGE_IMPORT_BY_NAME

标识位黄色的这几个字段都很重要,是的这个结构的字段全都很重要!

下面来看看AddressOfData字段指向的IMAGE_IMPORT_BY_NAME结构

typedef struct _IMAGE_IMPORT_BY_NAME {

WORD Hint;

BYTE Name[1];

} IMAGE_IMPORT_BY_NAME;

这个结构很简单,只有两个字段:

Hint字段:指示本函数在其所驻留的输出表的中序号该域被PE装载器用来在DLL的输出表里快速查询。该值不是必须的,一些链接器将此值设为0;

NAME字段:这个字段比较重要。它含有输入函数的函数名,函数名是一个ASCII码字符串,并以NULL结尾。注意,这里虽然将NAME的大小定义为字节,其实他是可变的。

0x02 输入地址表

接下来要讲的才是本文里最为关键的部分。通过上面的了解大概我们都会疑惑为啥这两个数组都要指向IMAGR_IMPORT_BY_NAME结构?原因如下:

第一,第一个由OriginalFrist通过IMAGE_THUNK_DATA结构所指向的IMAGE_IMPORT_BY_NAME是单独的一项,而且IMAGE_THUNK_DATA的值不可以更改,这个IMAGE_THUNK_DATA组成的数组就是INT,其实它是为FristThunk做为提示用的。

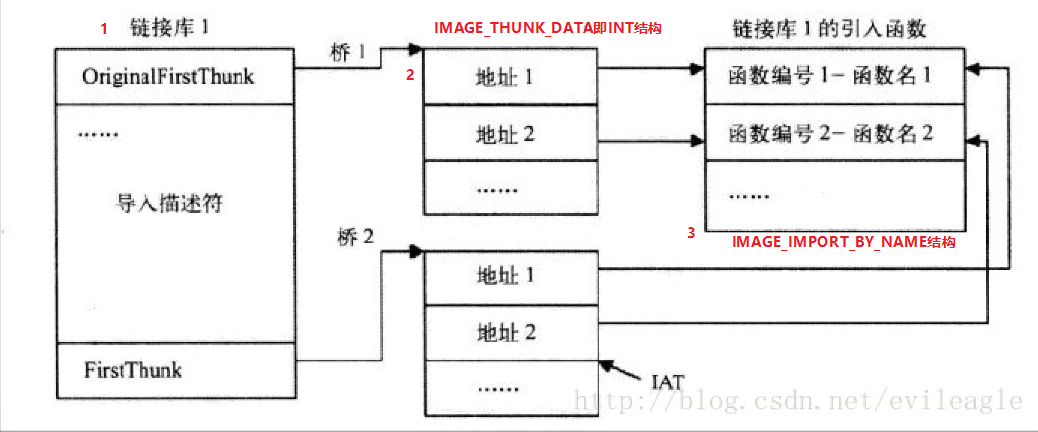

第二,第二个由FristThunk所指向的IMAGE_THUNK_DATA的值是由PE装载器填写的,他们的值构成了IAT。PE装载器首先搜索OringinalFristThunk,通过它所指向的INT结构中的每个IMAGE_IMPORT_BY_NAME所指向的每个被载入函数的地址。然后通过加载器将值填充到FristThunk指向的IAT表中。

接下来对比一下加载前后的INT表和IAN表值变化:

加载前

加载后,显示IAT的值已经填充了函数地址

我们最后要用到的即使PE加载后的ITA表。

0x03 实例讲解如何找到输入表的FileOffset

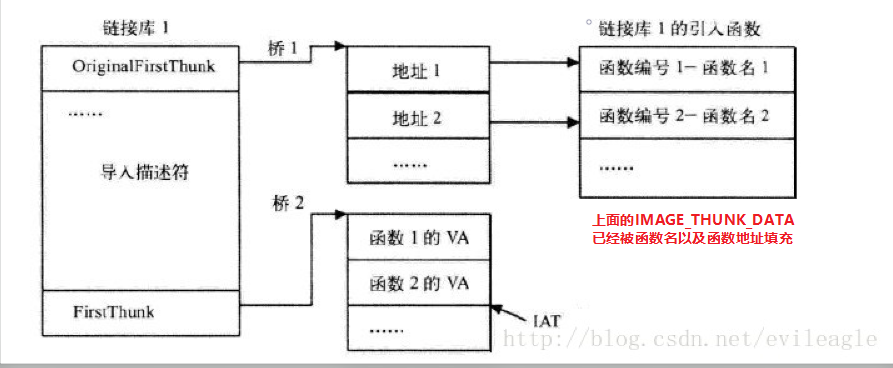

前面我们已经详细讲解了怎么找到数据目录表,这里就不再缀述。我们直接找到数据目录表的第二项,它的位置在180h处如下图:

由此可知输入表的RVA值为3000h,大小为52h。

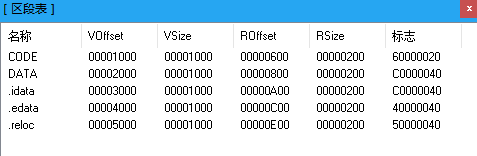

其实我们也可以可以直接在lordPE的区段表中找到FileOffset的值如下图:

值为A00h。

用hexwrokshop直接跳转到该位置(大小为52h)。如下图:

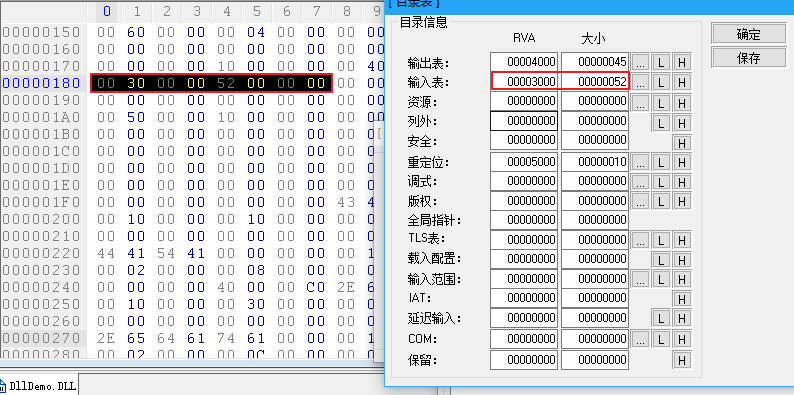

由于IMAGE_THUNK_DATA的五个字段都是双字,因此按照八个字节依次读出数组中第一个结构的每个字段:第一个OriginnalFristThunk为:0000 3028 第一个TimeDateStamp为00000000。第一个ForwardChain为:00000000。第一个Name值为:00003038,第一个FristThunk值为:00003030

也可以用LordPE查看IMAGE_THUNK_DATA的字段值及名字如下图:

可以知道调用了的是USE32.DLL。

数组中的其余值也可以依次读写出来

PE文件格式详解(五)的更多相关文章

- PE文件格式详解,第一讲,DOS头文件格式

PE文件格式详解,第一讲,DOS头文件格式 今天讲解PE文件格式的DOS头文件格式 首先我们要理解,什么是文件格式,我们常说的EXE可执行程序,就是一个文件格式,那么我们要了解它里面到底存了什么内容 ...

- PE文件格式详解(七)

PE文件格式详解(七) Ox00 前言 前面好几篇在讲输入表,今天要讲的是输出表和地址的是地址重定位.有了前面的基础,其实对于怎么找输出表地址重定位的表已经非常熟悉了. 0x01 输出表结构 ...

- PE文件格式详解,第二讲,NT头文件格式,以及文件头格式

PE文件格式详解,第二讲,NT头文件格式,以及文件头格式 作者:IBinary出处:http://www.cnblogs.com/iBinary/版权所有,欢迎保留原文链接进行转载:) PS:本篇博客 ...

- PE文件格式详解,第三讲,可选头文件格式,以及节表

PE文件格式详解,第三讲,可选头文件格式,以及节表 作者:IBinary出处:http://www.cnblogs.com/iBinary/版权所有,欢迎保留原文链接进行转载:) 一丶可选头结构以及作 ...

- PE文件格式详解(六)

0x00 前言 前面两篇讲到了输出表的内容以及涉及如何在hexWorkShop中找到输出表及输入DLL,感觉有几个地方还是没有理解好,比如由数据目录表DataDirectory[16]找到输出表表后以 ...

- PE文件格式详解(下)

作者:MSDN译者:李马 预定义段 一个Windows NT的应用程序典型地拥有9个预定义段,它们是.text..bss..rdata..data..rsrc..edata..idata..pdata ...

- PE文件格式详解(上)

作者:MSDN 译者:李马 摘要 Windows NT 3.1引入了一种名为PE文件格式的新可执行文件格式.PE文件格式的规范包含在了MSDN的CD中(Specs and Strategy, Spec ...

- PE 文件格式详解

PE文件 是微软 Win32 环境下可执行文件的标准格式. 所谓的可执行文件并不仅仅是常见的 EXE 文件,DLL,SYS,VXD 等文件也都属于 PE 格式. |-------> DOS_MZ ...

- PE文件格式详解(一)

PE文件格式介绍(一) 0x00 前言 PE文件是portable File Format(可移植文件)的简写,我们比较熟悉的DLL和exe文件都是PE文件.了解PE文件格式有助于加深对操作系统的理解 ...

随机推荐

- kebernets常用命令-整理

1.deployment相关命令 查看所有deployment: kubectl get deployments 查看指定命名空间的所有deployment: kubectl get deployme ...

- SimpleDateFormat 和 Calendar 对于时间的处理

import java.text.SimpleDateFormat;import java.util.Date;public class test { public static void main( ...

- Java 多线程基础(五)线程同步

Java 多线程基础(五)线程同步 当我们使用多个线程访问同一资源的时候,且多个线程中对资源有写的操作,就容易出现线程安全问题. 要解决上述多线程并发访问一个资源的安全性问题,Java中提供了同步机制 ...

- Cookie 和 Session 关系详解

什么是 Cookie 和 Session ? 什么是 Cookie HTTP Cookie(也叫 Web Cookie或浏览器 Cookie)是服务器发送到用户浏览器并保存在本地的一小块数据,它会在 ...

- VS2017未安装MFC解决方法

VS2017未安装MFC解决方法 https://blog.csdn.net/u010921682/article/details/89847395

- program files (x86)\microsoft visual studio 14.0\vc\include\xtree,如果没有找到,下标溢出了,就报错咯

---------------------------Microsoft Visual C++ Runtime Library---------------------------Debug Asse ...

- 11.实战交付一套dubbo微服务到k8s集群(4)之使用Jenkins进行持续构建交付dubo服务的提供者

1.登录到jenkins,新建一个项目 2.新建流水线 3.设置保留的天数及份数 4. 添加参数 # 参数 . name: git_repo type: string description: 项目在 ...

- web scraper无法解决爬虫问题?通通可以交给python!

今天一位粉丝的需求所涉及的问题值得和大家分享分享~~~ 背景问题 是这样的,他看了公号里的关于web scraper的系列文章后,希望用它来爬取一个网站搜索关键词后的文章标题和链接,如下图 按照教程, ...

- C++ vector迭代器访问二维数组

#include<iostream> #include<vector> int main(){ std::vector<int> arr(); // 创建一维数组 ...

- centos 6.5 上安装jdk

1.首先明确自己的电脑上32位还是64位,自己的电脑是32位 2.下载jdk进入到oracle公司的主页 把页面拖到最下面 点击上面这个就可以下载以前比较低的版本 这里选择 32位的源码包的方式,将源 ...