Shiro remeberMe反序列化漏洞复现(Shiro-550)

Apache Shiro是一个强大易用的Java安全框架,提供了认证、授权、加密和会话管理等功能。Shiro框架直观、易用,同时也能提供健壮的安全性。在Apache Shiro编号为550的 issue 中爆出严重的 Java 反序列化漏洞。

漏洞原理:

以后研究透彻了再写 暂时只写利用:D

影响版本:

Apache Shiro < 1.2.4

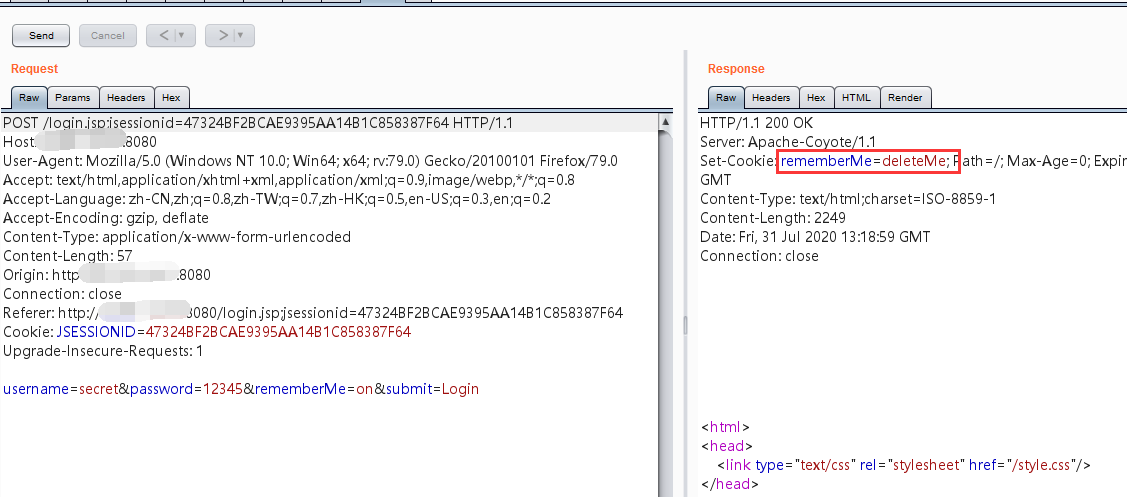

特征判断:

返回包中包含rememberMe=deleteMe字段

如图:

漏洞利用:

1,环境搭建

获取docker镜像

docker pull medicean/vulapps:s_shiro_1

启动docker镜像:

docker run -d -p 8080:8080 medicean/vulapps:s_shiro_1

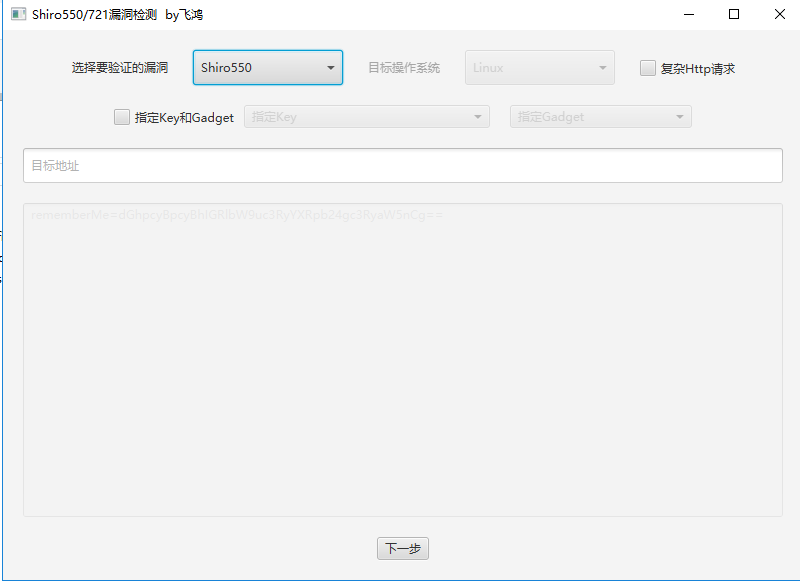

2,利用工具

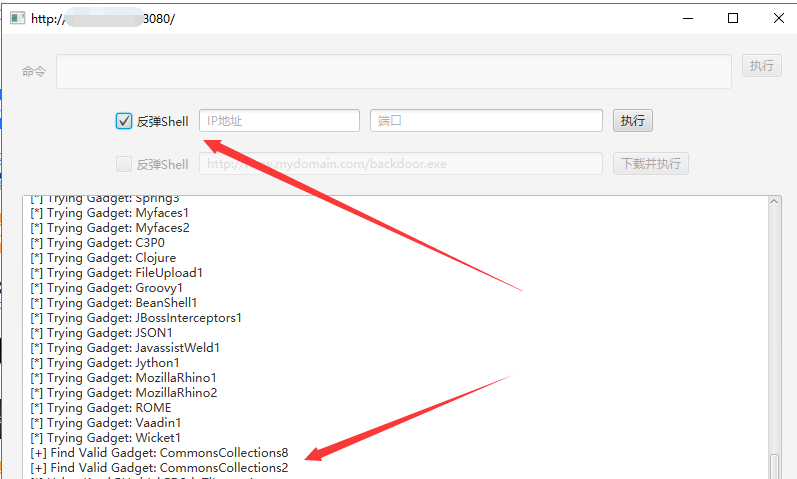

如图:

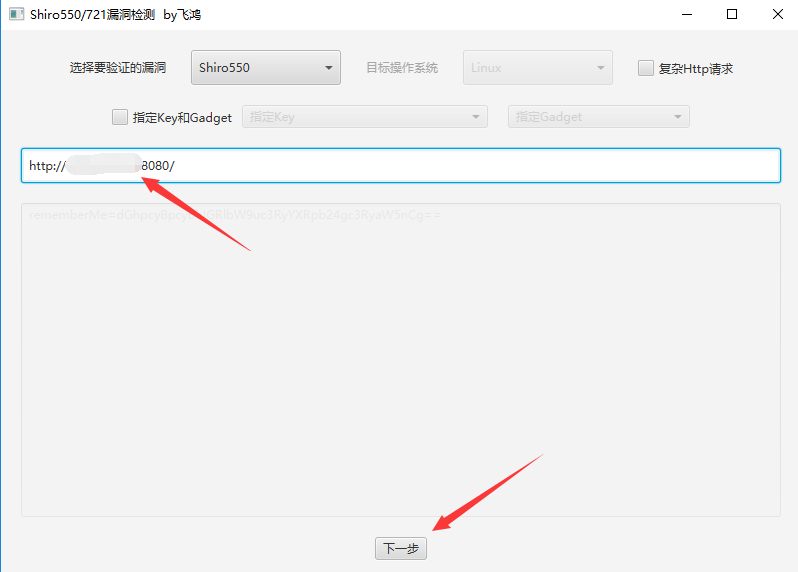

3,漏洞利用

图形化界面傻瓜式操作 :)

添加需要检测的网址,事实上响应包里面存在rememberMe=deleteMe字段我们都可以进行检测一下,这里不仅是Shiro版本小于1.2.4的,有部分Shiro升级后还是存在反序列化漏洞,详情介绍:https://mp.weixin.qq.com/s/NRx-rDBEFEbZYrfnRw2iDw

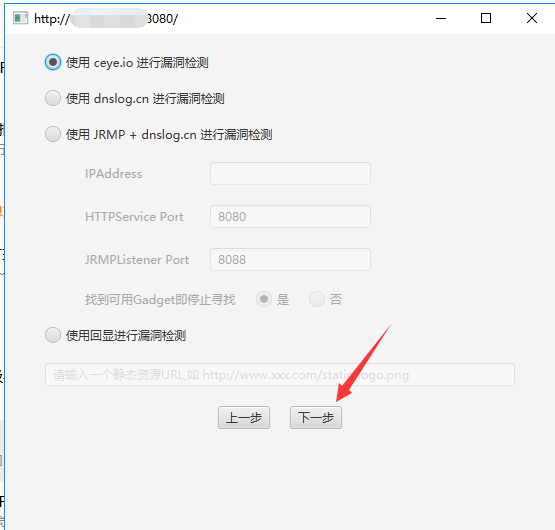

直接下一步趴,相当于是默认选项了,在ShiroExploit工具的github介绍上,对使用 ceye.io 进行漏洞检测的解释为:

可以不进行任何配置,配置文件中已经预置了 CEYE 域名和对应的 Token,当然也可以对其进行修改。

程序会首先使用

URLDNS筛选出唯一 Key,然后依次调用各个 Gadget 生成 Payload缺点:程序会使用 API:http://api.ceye.io/v1/records?token=a78a1cb49d91fe09e01876078d1868b2&type=dns&filter=[UUID] 查询检测结果,这个 API 有时候会无法正常访问,导致在这种方式下无法找到 Key 或者有效的 Gadget

这里检查是否存在默认的key,因为很多代码都是抄来抄去的,所以很多应用的key值是相同的,Shiro key 100,详情在:https://mp.weixin.qq.com/s/sclSe2hWfhv8RZvQCuI8LA

日常不建议全部加载尝试,如遇到常用key跑不出来的情况可尝试全部跑一遍。

可以看到找到匹配的key值,同时当反弹shell这些按钮能够选择和输出的话,证明反序列化漏洞是存在的,接下来就是反弹shell主机上线了,相信大师傅们比我更熟悉,冲鸭!

参考链接:

Shiro remeberMe反序列化漏洞复现(Shiro-550)的更多相关文章

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

- 25. Apache Shiro Java反序列化漏洞

前言: 最近在审核漏洞的时候,发现尽管Apache shiro这个反序列化漏洞爆出来好久了,但是由于漏洞特征不明显,并且shiro这个组件之前很少听说,导致大厂很多服务还存在shiro反序列化的漏洞, ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149) 一.漏洞描述 该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤 ...

- jboss反序列化漏洞复现(CVE-2017-7504)

jboss反序列化漏洞复现(CVE-2017-7504) 一.漏洞描述 Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HT ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- php反序列化漏洞复现

超适合小白的php反序列化漏洞复现 写在前头的话 在OWASP TOP10中,反序列化已经榜上有名,但是究竟什么是反序列化,我觉得应该进下心来好好思考下.我觉得学习的时候,所有的问题都应该问3个问题: ...

- fastjson =< 1.2.47 反序列化漏洞复现

fastjson =< 1.2.47 反序列化漏洞复现 HW期间爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升 ...

- Fastjson反序列化漏洞复现

Fastjson反序列化漏洞复现 0x00 前言 对Fastjson反序列化漏洞进行复现. 0x01 漏洞环境 靶机环境:vulhub-fastjson-1.2.24 ip:172.16.10.18 ...

随机推荐

- 小学生学习C++应该具备哪些基础?

一.电脑操作基础: 应该具备一些必要的电脑相关的知识,如操作系统的相关知识,如何打开.编辑.保存文件.对电脑的能力有一些基本的认识,以及会使用鼠标,键盘熟练输入. 磨刀不误砍柴工,至少要做到能快速找到 ...

- 有了Cloud Alert电话报警,再也不怕遗漏告警了

Cloud Alert 的部分应用部署在阿里云上,使用了多方面的监控服务: 阿里自身的ECS服务器和网站. Zabbix 监控服务器应用程序. OneAPM 的应用级监控. 腾讯云拨测,做网站监控. ...

- Kubernetes+Promethues+Cloud Alert实践分享

前言 容器集群管理系统 Kubernetes(简称K8s),为容器化的应用提供部署运行.容器编排.负载均衡.服务发现和动态伸缩等一系列完整功能,Prometheus 对 K8s 支持非常棒,能够自动发 ...

- 正则表达式-获取Json属性值

需求 需要获取json的字符串参数中的某个属性的值,只用json转对象后再获取层级比较多,所以使用简单的正则表达式进行获取 具体实现 public static void main(String[] ...

- GDT,LDT,GDTR,LDTR (转 侵删)

一.引入 保护模式下的段寄存器 由 16位的选择器 与 64位的段描述符寄存器 构成 段描述符寄存器: 存储段描述符 选择器:存储段描述符的索引 段寄存器(16位选择子,64为隐藏信息) 原先实模式下 ...

- JAVA 去除字符串前后的指定字符

为了显示效果更好,我们可以将多余的字符去掉,代码如下: /** *去掉字符串前后的指定字符 */ public static String trimBothChars(String str, Stri ...

- java 基础知识(java web 方面的)

1.java面向对象的基本特征:封装性,多态性,继承性. 2.Java的泛型:iterator接口主要有hasnext()方法,next()方法,remove()方法:collection接口继承了i ...

- MySQL全面瓦解12:连接查询的原理和应用

概述 MySQL最强大的功能之一就是能在数据检索的执行中连接(join)表.大部分的单表数据查询并不能满足我们的需求,这时候我们就需要连接一个或者多个表,并通过一些条件过滤筛选出我们需要的数据. 了解 ...

- logback怎么写?分类输出日志到不同的文件

此appender有顺序,最好不要乱调顺序,输出日志如下: drwxr-xr-x 2 root root 4096 Dec 3 00:00 2019-12-02drwxr-xr-x 2 root ro ...

- 一篇文章了解_unittest

1. 基本概念 2018年10月7日 星期日 11:39 unittest是python自带的单元测试框架,有时候又被称为"PyUnit",是python版本的JUint实现. 该 ...