20145230熊佳炜《网络对抗》实验五:MSF基础应用

20145230熊佳炜《网络对抗》实验五:MSF基础应用

主动攻击

- 首先,我们需要弄一个xp sp3 English系统的虚拟机,然后本次主动攻击就在我们kali和xp之间来完成。

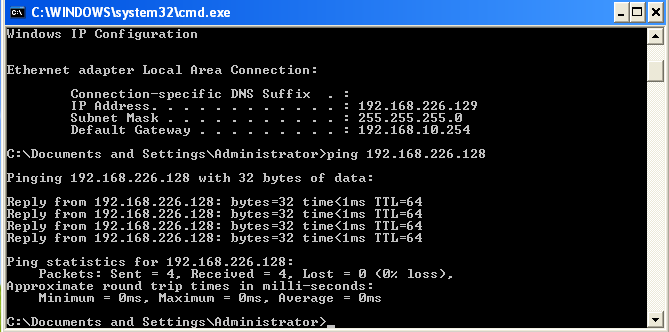

然后我们就开始分辨查看两台虚拟机的ip地址,看是否在同一个网段,如果互相能ping通,说明它们在同一个网段,如果ping不通,说明它们并不在同一网段,我们可以进入xp系统的控制面板,网络连接,本地连接,属性,TCP/IP协议里面进行手动配置。

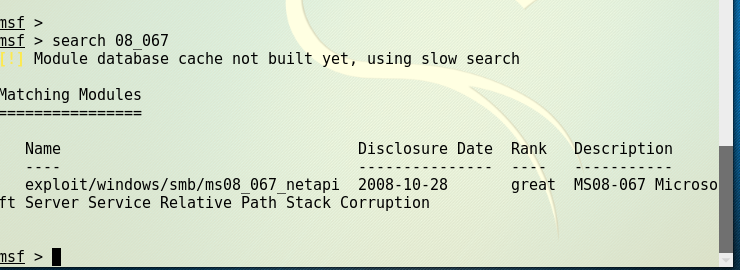

配置好以后,我们在kali中启动msfconsole控制台,我们用search ms08_067来查看这个渗透模块。

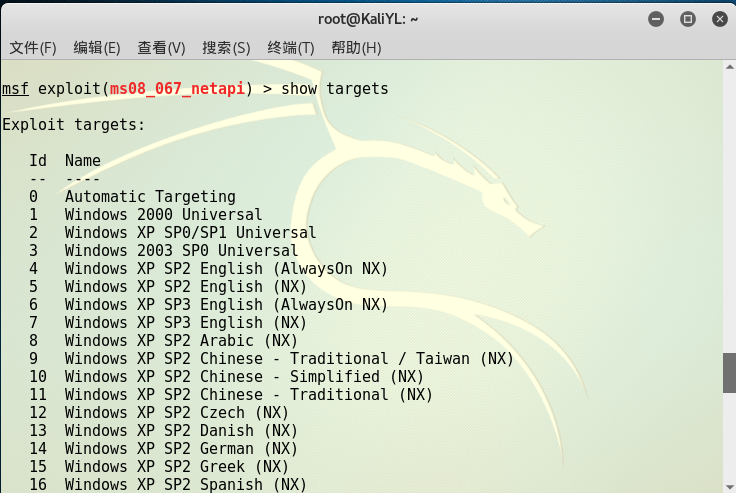

然后我们进入这个模块后,可以用show targets来查看我们可以攻击的靶机种类。

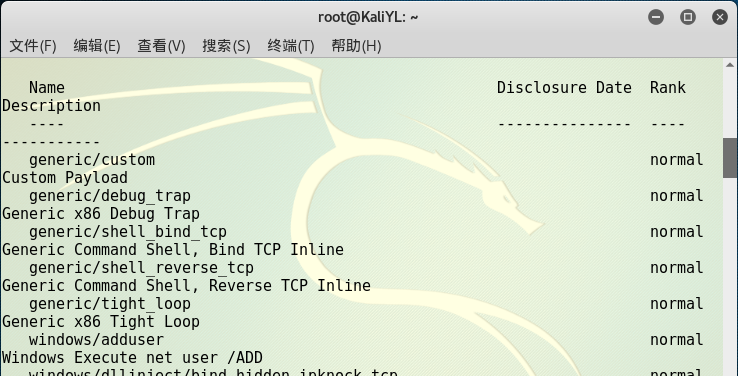

可以用show payloads查看我们可以使用的载荷类型。

然后我们需要设置kali的ip地址,设置靶机的ip地址,最后进行渗透就可以了。

用meterpreter来进行渗透过程也差不多,我们只需要把payload那块儿修改一下即可,可以用ps查看一下进程。

辅助模块

- 首先,修改一下我们xp和kali的网络连接模式,确保它们能互相ping通,如果桥接模式不行就换成NAT。

然后在kali里面创建一个msf数据库。

接着我们打开msfconsole平台,在里面进入扫描模块。

然后我们需要设置一下RHOSTS和interface还有threads。

最后可以用run和nmap进行扫描,nmap扫描中我们还可以看到很多端口号的相关信息,也能看到目标的系统类型。

利用IE浏览器的渗透

首先,还是得确保我们的kali和xp系统能互相ping通,由于xp系统为靶机,所以我们要关掉其防火墙。

然后我们进入msfconsole,准备利用ms10_046来进行攻击。

需要设置SRVHOST和LHOST地址,也就是我们的kali的ip地址。

设置好了之后可以进行监听,发现有一个url出现。

然后在靶机上打开IE浏览器,输入url里面的内容并进入。

发现我们的kali中已经成功执行了漏洞。

可以用sessions查看当前存在的对话,选择sessions 1就可以获取靶机的shell,并控制住靶机,然后可以进行一系列操作。

Adobe阅读器渗透攻击

先在kali中启动msf,然后我们进入adobe_cooltype_sing,我们需要使用这个模块来完成本次渗透。

进入模块后,我们除了配置IP地址和端口号之外,还要配置我们的PDF文件的名字。

执行后我们会生成一个PDF文件,然后将其从kali中拷贝到我们的靶机上,它就相当于是我们的一个后门回连程序,可以这样理解吧?

然后我们退出当前模块,重新建立一个监听模块。

- 还是老一套的设置,不一一叙述了。

exploit开启监听后,在靶机中进入我们PDF文件,过一会你会发现kali已经显示回连成功。

这样呢,我们就又可以随心所欲地查看靶机系统信息,端口开放情况什么的了。

感受

- 这次实验我感觉非常过瘾,因为它不像前面的实验那样的死板,它让我们每个人都有更多的想象空间与发挥空间,我们可以再一次一次寻找漏洞中体会到探索的魅力,也从一次一次失败中感受到坚持的意义。这次实验提供很多种漏洞供我们去完成,我也尝试了很多模块,可惜并没有成功,因为靶机实在太少了,有些要求没发达到。看上去这是一次新实验,但又和我们后门程序那一块儿息息相关,在做阅读器渗透实验环节时,我就觉得那就是传说中的回连后门程序,知识它看上去实在是太安全了,让xp系统难起疑心。不得不感叹这些黑客们的头脑是如此强大,将一个正常软件拿捏得如此娴熟,希望自己以后也能多钻研,多学习,多进步!

基础问答

1.用自己的话解释什么是exploit、payload、encode。

答:exploit在英文里面是利用的意思,我觉得它就是一个黑客们可以利用的东西,通俗点讲就是漏洞的意思,黑客们通过利用它就可以获取很多信息和权限,以达到入侵计算机的目的。payload就是载荷的意思,payload里面可以携带很多东西,比如恶意代码或者病毒什么的,将payload注入靶机可以使靶机运行我们payload里面的东西。encode是编码的意思,我觉得就是用它来对我们payload里面装载的内容进行编码,然后使其伪装得更加好,不容易被靶机发现。

20145230熊佳炜《网络对抗》实验五:MSF基础应用的更多相关文章

- 20145230熊佳炜《网络对抗》实验九:web安全基础实践

20145230熊佳炜<网络对抗>实验九:web安全基础实践 webgoat webgoat的中文是代罪羔羊的意思,而它是一个有很多漏洞的web应用程序,我们可以利用它来研究关于web应用 ...

- 20145230熊佳炜《网络对抗》实验八:WEB基础

20145230熊佳炜<网络对抗>实验八:WEB基础 实验目标 Web前端HTML:能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTM ...

- 20145230熊佳炜《逆向及BOF基础实践》

20145230熊佳炜<逆向及BOF基础实践> 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序同时包含另一个代码片段,getShell,会返回一个可用Shell. ...

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155333 《网络对抗》 Exp5 MSF基础应用

20155333 <网络对抗> Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:攻击手段,是能使攻击武器(payl ...

随机推荐

- 01.ActiveMQ安装部署

1.下载安装ActiveMQ 下载地址:http://activemq.apache.org/download-archives.html选择相应的版本,笔者选择的是:apache-activem ...

- web测试点--摘录

转载地址:Web测试到底是在测什么 一.输入框 1.字符型输入框: (1)字符型输入框:英文全角.英文半角.数字.空或者空格.特殊字符“~!@#¥%……&*?[]{}”特别要注意单引号和&am ...

- HDU_5532_Almost Sorted Array

Almost Sorted Array Time Limit: 4000/2000 MS (Java/Others) Memory Limit: 262144/262144 K (Java/Ot ...

- android系统权限SET_PREFERRED_APPLICATIONS怎么获取

最近自己写个demo,需要用到SET_PREFERRED_APPLICATIONS权限 在网上找了半天,大概有两种方式: 1. 将手机root后,把apk强行push到system/app目录下,重启 ...

- Spatial convolution

小结: 1.卷积广泛存在与物理设备.计算机程序的smoothing平滑.sharpening锐化过程: 空间卷积可应用在图像处理中:函数f(原图像)经过滤器函数g形成新函数f-g(平滑化或锐利化的新图 ...

- Spark源码分析 – 汇总索引

http://jerryshao.me/categories.html#architecture-ref http://blog.csdn.net/pelick/article/details/172 ...

- Spark源码分析 -- TaskScheduler

Spark在设计上将DAGScheduler和TaskScheduler完全解耦合, 所以在资源管理和task调度上可以有更多的方案 现在支持, LocalSheduler, ClusterSched ...

- 设计模式之Singleton模式

当程序运行时,有时会希望在程序中,只能存在一个实例,为了达到目的,所以设计了Singleton模式,即单例模式. 单例模式的特征: 想确保任何情况下只存在一个实例 想在程序上表现出只存在一个实例 示例 ...

- 基于spring的quartz定时框架,实现简单的定时任务功能

在项目中,经常会用到定时任务,这就需要使用quartz框架去进行操作. 今天就把我最近做的个人主页项目里面的定时刷新功能分享一下,很简单. 首先需要配置一个配置文件,因为我是基于spring框架的,所 ...

- ubuntu安装mysql步骤

https://dev.mysql.com/downloads/file/?id=477124 ubuntu上安装mysql非常简单只需要几条命令就可以完成. 1. sudo apt-get inst ...