HOOK 技术

在介绍 截获系统消息钩子 之前,这几个函数是密切相关的:

SetWindowsHookEx() 介绍:

功能:将应用程序定义的挂钩过程安装到挂钩链中。

函数原型:HHOOK SetWindowsHookEx(

int idHook, // 钩子类型。

HOOKPROC lpfn, // 指向挂钩过程的指针。

HINSTANCE hmod, // 包含 lpfn 参数指向的挂钩过程的 DLL 的句柄。

DWORD dwThreadId // 与挂钩过程关联的线程的标识符。如果为 0,则为全局钩子。

);

返回值:如果函数成功, 则返回值是挂钩过程的句柄。如果函数失败, 返回值为 NULL。

参数 idHook:

| 值 | 含义 |

| WH_CALLWNDPROC | 安装的钩子过程监视信息在系统将它们发送给目标窗口之前。 |

| WH_CALLWNDPROCRET | 安装的钩子过程监视信息在系统将它们发送给目标窗口之后。 |

| WH_KEYBOARD | 安装监视击键消息的挂钩过程。 |

| WH_MOUSE | 安装监视鼠标消息的挂钩过程。 |

| WH_GETMESSAGE | 安装用于监视将消息发送给消息队列的挂钩过程 |

| WH_DEBUG | 安装用于调试其他挂钩过程的挂钩过程。 |

CallNextHookEx() 介绍:

功能:将挂钩信息传递到当前挂钩链中的下一个挂钩过程。钩子过程可以在处理钩子信息之前或之后调用此函数。

函数原型:LRESULT CallNextHookEx(

HHOOK hhk, // 通常被忽略。

int nCode, // 传递给当前挂钩过程的挂钩代码。下一个挂钩过程使用此代码来确定如何处理挂钩信息。

WPARAM wParam, // 传递给当前挂钩过程的 wParam 值。此参数的含义取决于与当前挂钩链关联的挂钩的类型。

LPARAM lParam // 传递给当前挂钩过程的 lParam 值。此参数的含义取决于与当前挂钩链关联的挂钩的类型。

);

返回值:此值由链中的下一个挂钩过程返回。当前挂钩过程还必须返回此值。返回值的含义取决于挂钩类型。

UnhookWindowsHookEx() 介绍:

功能:移除由 SetWindowsHookEx 函数安装在钩子链中的挂钩过程。

函数原型:BOOL UnhookWindowsHookEx(

HHOOK hhk // 要移除的钩子的句柄。

);

返回值:非零表示成功,零表示失败。

用户自定义钩子:(生成 dll 文件,并注入到相应的进程)

#include<windows.h>

#include<stdlib.h>

HANDLE hProc;

FARPROC pfMessageBoxA;

FARPROC pfMessageBoxW;

// 注意:自定义函数得和被 HOOK 函数的形式一样,否则会发生异常。

int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR sl, UINT u);

int WINAPI MyMessageBoxW(HWND hWnd, LPCWSTR lpText, LPCWSTR sl, UINT u);

BYTE OldMessageBoxACode[], NewMessageBoxACode[];

BYTE OldMessageBoxWCode[], NewMessageBoxWCode[];

DWORD CurrentProcessId, dwOldProtect;;

BOOL BHook = FALSE;

BOOL Init();

void HookOn();

void HookOff();

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

Init();

break;

case DLL_THREAD_ATTACH:

break;

case DLL_THREAD_DETACH:

break;

case DLL_PROCESS_DETACH:

HookOff();

break;

}

return TRUE;

}

BOOL Init()

{

HMODULE hModule;

DWORD Address;

hModule = LoadLibraryA("user32.dll");

pfMessageBoxA = GetProcAddress(hModule, "MessageBoxA");

pfMessageBoxW = GetProcAddress(hModule, "MessageBoxW");

if (pfMessageBoxA == NULL || pfMessageBoxW == NULL)

return FALSE; memcpy(OldMessageBoxACode,pfMessageBoxA,); // 拷贝原来函数地址的前五个字节以备复原。

NewMessageBoxACode[] = 0xe9; // 即 jmp 指令。

Address = (DWORD)MyMessageBoxA - (DWORD)pfMessageBoxA - ; // 自定义函数与原函数的偏移地址。

memcpy(NewMessageBoxACode+,&Address,); memcpy(OldMessageBoxWCode,pfMessageBoxW,);

NewMessageBoxWCode[] = 0xe9;

Address = (DWORD)MyMessageBoxW - (DWORD)pfMessageBoxW - ;

memcpy(NewMessageBoxWCode+,&Address,); CurrentProcessId = GetCurrentProcessId();

HookOn();

return TRUE;

} int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR pl, UINT u)

{

HookOff();

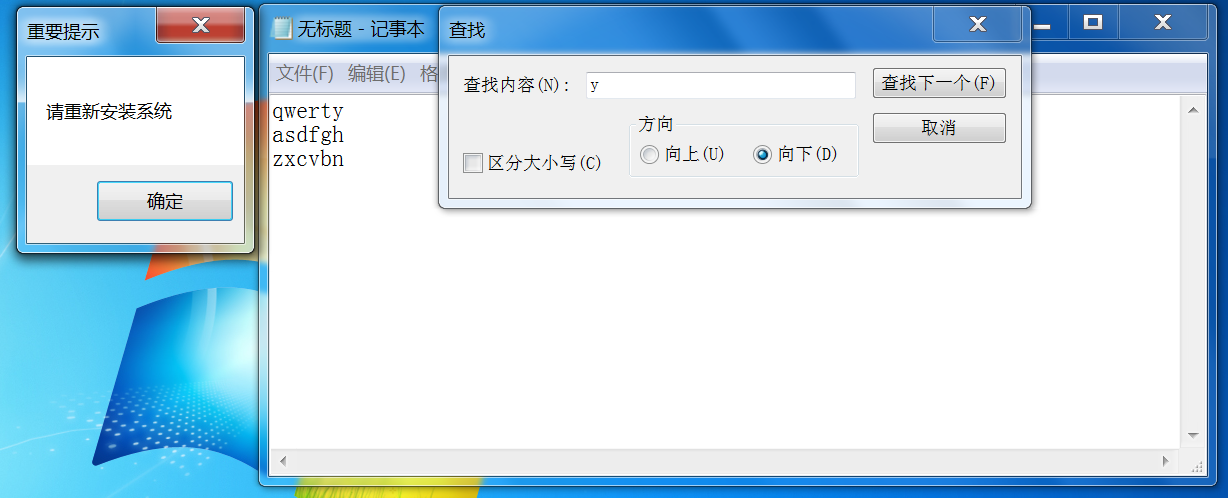

MessageBoxA(hWnd, "请重新安装系统", "重要提示", MB_OK);

HookOn();

return TRUE;

} int WINAPI MyMessageBoxW(HWND hWnd, LPCWSTR lpText, LPCWSTR pl, UINT u)

{

HookOff();

MessageBoxW(hWnd, L"请重新安装系统", L"重要提示", MB_OK);

HookOn();

return TRUE;

} void HookOn()

{

hProc = OpenProcess(PROCESS_ALL_ACCESS, , CurrentProcessId);

// 打开进程,关闭内存保护,向内存空间前五个字节写入 jmp 指令,最后打开进程保护。

VirtualProtectEx(hProc, pfMessageBoxA, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxA, NewMessageBoxACode, , );

VirtualProtectEx(hProc, pfMessageBoxA, , dwOldProtect, &dwOldProtect); VirtualProtectEx(hProc, pfMessageBoxW, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxW, NewMessageBoxWCode, , );

VirtualProtectEx(hProc, pfMessageBoxW, , dwOldProtect, &dwOldProtect); CloseHandle(hProc);

BHook = TRUE;

} void HookOff()

{

hProc = OpenProcess(PROCESS_ALL_ACCESS, , CurrentProcessId);

// 同理,只不过是复原内存指令。

VirtualProtectEx(hProc, pfMessageBoxA, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxA, OldMessageBoxACode, , );

VirtualProtectEx(hProc, pfMessageBoxA, , dwOldProtect, &dwOldProtect); VirtualProtectEx(hProc, pfMessageBoxW, , PAGE_READWRITE, &dwOldProtect);

WriteProcessMemory(hProc, pfMessageBoxW, OldMessageBoxWCode, , );

VirtualProtectEx(hProc, pfMessageBoxW, , dwOldProtect, &dwOldProtect); CloseHandle(hProc);

BHook = FALSE;

}

注入后,如下图所示:

HOOK 技术的更多相关文章

- HOOK技术的一些简单总结

好久没写博客了, 一个月一篇还是要尽量保证,今天谈下Hook技术. 在Window平台上开发任何稍微底层一点的东西,基本上都是Hook满天飞, 普通应用程序如此,安全软件更是如此, 这里简单记录一些常 ...

- Hook技术

hook钩子: 使用技术手段在运行时动态的将额外代码依附现进程,从而实现替换现有处理逻辑或插入额外功能的目的. 它的技术实现要点有两个: 1)如何注入代码(如何将额外代码依附于现有代码中). 2)如何 ...

- 程序破解之 API HOOK技术 z

API HOOK,就是截获API调用的技术,在程序对一个API调用之前先执行你的函数,然后根据你的需要可以执行缺省的API调用或者进行其他处理,假设如果想截获一个进程对网络的访问,一般是几个socke ...

- API HOOK技术

API HOOK技术是一种用于改变API执行结果的技术,Microsoft 自身也在Windows操作系统里面使用了这个技术,如Windows兼容模式等. API HOOK 技术并不是计算机病毒专有技 ...

- 【Hook技术】实现从"任务管理器"中保护进程不被关闭 + 附带源码 + 进程保护知识扩展

[Hook技术]实现从"任务管理器"中保护进程不被关闭 + 附带源码 + 进程保护知识扩展 公司有个监控程序涉及到进程的保护问题,需要避免用户通过任务管理器结束掉监控进程,这里使用 ...

- 逆向实用干货分享,Hook技术第一讲,之Hook Windows API

逆向实用干货分享,Hook技术第一讲,之Hook Windows API 作者:IBinary出处:http://www.cnblogs.com/iBinary/版权所有,欢迎保留原文链接进行转载:) ...

- 逆向实用干货分享,Hook技术第二讲,之虚表HOOK

逆向实用干货分享,Hook技术第二讲,之虚表HOOK 正好昨天讲到认识C++中虚表指针,以及虚表位置在反汇编中的表达方式,这里就说一下我们的新技术,虚表HOOK 昨天的博客链接: http://www ...

- x64内核HOOK技术之拦截进程.拦截线程.拦截模块

x64内核HOOK技术之拦截进程.拦截线程.拦截模块 一丶为什么讲解HOOK技术. 在32系统下, 例如我们要HOOK SSDT表,那么直接讲CR0的内存保护属性去掉. 直接讲表的地址修改即可. 但是 ...

- Windows Hook技术

0x01 简介 有人称它为“钩子”,有人称它为“挂钩”技术.谈到钩子,很容易让人联想到在钓东西,比如鱼钩就用于钓鱼.编程技术的钩子也是在等待捕获系统中的某个消息或者动作.钩子的应用范围非常广泛,比如输 ...

- Android so注入(inject)和Hook技术学习(三)——Got表hook之导出表hook

前文介绍了导入表hook,现在来说下导出表的hook.导出表的hook的流程如下.1.获取动态库基值 void* get_module_base(pid_t pid, const char* modu ...

随机推荐

- linux非root用户下安装软件,搭建生产环境

之前的用实验室的服务器,因为某些原因,使用的用户没有root权限.linux的非root用户很多软件无法安装,非常的不方便.我的方法是使用brew来代替系统的包管理工具.brew是最先用在mac上的包 ...

- 并发编程之线程创建到销毁、常用API

在前面一篇介绍了线程的生命周期[并发编程之多线程概念],在本篇将正式介绍如何创建.中断线程,以及线程是如何销毁的.最后,我们会讲解一些常见的线程API. 线程创建 Java 5 以前,实现线程有两种方 ...

- 误删除系列一:linux的bin目录误删除后恢复操作

感言:一失足成千古恨,一不小心就把/usr/bin下所有的命令都删除了,当你以为自己很熟练时,当你以为自己操作对时,可能就是失手的时候,还好这次只是一个测试环境....God 恢复过程:(以下是在vs ...

- C++程序设计学习

第一章 预备知识 1.C++历史起源 由于C语言具有许多优点,比如语言简洁灵活:运算符和数据类型丰富:具有结构化控制语句:程序执行效率高:同时具有高级语言和汇编语言的优点等.与其他高级语言相比,C语言 ...

- CDH健康检查报DATA_NODE_BLOCK_COUNT告警

告警原文: The health test result for DATA_NODE_BLOCK_COUNT has become concerning: The DataNode has 500,0 ...

- (转)在阿里云 CentOS 服务器(ECS)上搭建 nginx + mysql + php-fpm 环境

阿里云的云服务器(ECS)可以选择多种操作系统,打算用它运行 Drupal或者 WordPress ,你最好选择 Linux 系统,这篇文章的演示是基于阿里云的 CentOS 操作系统的服务器.我们在 ...

- SpringBoot起飞系列-使用idea搭建环境(二)

一.环境配置 安装idea的教程就不说了,相信大家肯定已经安装好了,另外maven环境肯定也安装好了,那么我们就开始使用idea开发工具来创建一个springboot的web项目,这里奉上一个idea ...

- APP自动化测试的环境配置

什么是Appium? 第三方自动化框架(工具),扩充了selenium webdriver 协议,在原有的基础上添加了移动端测试API selenium webdriver 指定了客户端到服务端的协议 ...

- Django+MySQL Dashboard 网页端数据库可视化

1. Overview Python+MySQL+Django, 有些数据托管在 MySQL 的数据库,然后我们希望进行可视化,通过 web 的方式对数据库的信息去进行展示/检索/维护/.. 这个项目 ...

- Python 之父的解析器系列之七:PEG 解析器的元语法

原题 | A Meta-Grammar for PEG Parsers 作者 | Guido van Rossum(Python之父) 译者 | 豌豆花下猫("Python猫"公众 ...